Шифрование диска в Windows 10 без модуля TPM

Для того чтобы зашифровать жесткий диск в Windows 10 без помощи аппаратного модуля хранения ключей, сделайте следующее:

- Вернитесь в поле поиска в меню Пуск и введите «Групповая политика» (без кавычек).

- Нажмите на запись Изменить групповую политику. Откроется новое окно.

- Перейдите в подкаталог Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Диски операционной системы.

- Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

Включить шифрование диска без TPM - В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

- Откройте Этот компьютер, выберите диск и нажмите Включить BitLocker, как описано в первом способе.

- После этого на вашем компьютере будет выполнена быстрая проверка. Когда проверка будет завершена, система спросит, хотите ли вы заблокировать свой компьютер с помощью USB-ключа или пароля.

- Выберите, следует ли BitLocker шифровать оставшееся свободное место или весь жесткий диск.

- BitLocker запустится в фоновом режиме, осуществляя шифрование вашего жесткого диска. Вы можете продолжать работать в нормальном режиме.

После первой перезагрузки ПК ваша система будет загружаться, только если вы введете правильный пароль во время запуска или не подключите внешний носитель с резервной копией ключа.

- Как настроить синхронизацию папок и файлов в Windows 10

- Как создавать заметки на рабочем столе Windows 10

- Как изменить пароль к учетной записи в Windows 10

Как включить шифрование BitLocker на Windows без модуля (TPM)

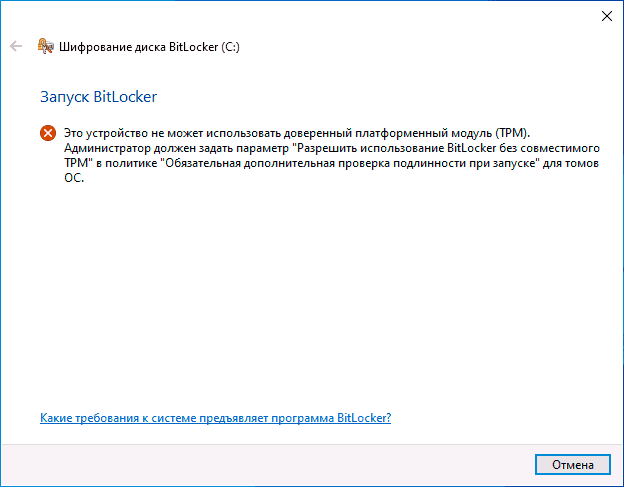

Для включения шифрования диска с помощью BitLocker обычно требуется компьютер с доверенным платформенным модуле (TPM). Попытка включить BitLocker на компьютере без доверенного платформенного модуля приведёт к появлению сообщения о необходимости изменения параметров системной политики.

Почему BitLocker требует TPM

Обычно для BitLocker требуется доверенный платформенный модуль или доверенный платформенный модуль на материнской плате компьютера. Этот чип генерирует и хранит фактические ключи шифрования. Он может автоматически разблокировать диск вашего компьютера, когда он загружается, так что вы можете войти в систему, просто введя свой пароль для входа в Windows. Это просто, но TPM выполняет тяжелую работу под капотом.

Если кто-то вмешается в работу ПК или удалит диск с компьютера и попытается его расшифровать, доступ к нему будет невозможен без ключа, хранящегося на доверенном платформенном модуле. TPM не будет работать, если он перемещен на материнскую плату другого компьютера.

Вы можете купить и добавить чип TPM в некоторые материнские платы, но если ваша материнская плата (или ноутбук) не поддерживает это, вы можете использовать BitLocker без TPM. Это менее безопасно, но лучше, чем ничего.

Как использовать BitLocker без модуля TPM

Вы можете обойти это ограничение с помощью групповой политики. Если ваш компьютер присоединен к домену, то настройку групповой политики должен выполнить администратор сети. Если Вы просто делаете это на своем компьютере, и он не присоединен к домену, Вы можете использовать локальный редактор Групповой политики, чтобы изменить параметры собственного компьютера.

Чтобы открыть локальный редактор Групповой политики, нажмите Win + R на клавиатуре, введите gpedit.msc в диалоговом окне и нажмите клавишу ОК или Enter .

Перейдите к политике Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы.

Дважды щелкните параметр «Требовать дополнительную проверку подлинности при запуске» в правой панели.

Выберите «Включено» в верхней части окна и убедитесь, что установлен флажок Разрешить BitLocker без совместимого доверенного платформенного модуля (требуется пароль или ключ запуска на флэш-накопителе USB) .

Нажмите OK , чтобы сохранить изменения. Теперь можно закрыть окно редактора Групповой политики. Ваше изменение вступает в силу немедленно – Вам даже не нужно перезагружаться.

Как настроить BitLocker

Теперь можно включать, настраивать и использовать BitLocker. На Панели управления → Система и безопасность → Шифрование диска BitLocker и нажмите кнопку Включить BitLocker , чтобы включить его для диска.

Сначала появится запрос на выбор способа разблокировки диска, когда ваш компьютер загружается. Так как у вас нет доверенного платформенного модуля, Вы должны либо вводить пароль при каждой загрузке компьютера, либо предоставлять флэш-накопитель USB. Если вы предоставляете USB флэш-накопитель, Вам нужно каждый раз подключать флэш-накопитель к компьютеру, чтобы получить доступ к файлам.

Далее через программу настройку шифрования BitLocker сохраните ключ восстановления шифрования диска. Остальная часть процесса совпадает с обычным процессом запуска BitLocker.

Когда ваш компьютер загрузится, вам придется либо ввести пароль, либо вставить USB-накопитель, который вы предоставили. Если Вы не можете предоставить пароль или USB-накопитель, BitLocker не сможет расшифровать ваш диск и Вы не сможете загрузиться в вашу систему Windows и получить доступ к файлам.

Вопрос-ответ:

Что такое BitLocker?

BitLocker — это инструмент шифрования диска, доступный в Windows 10, 8 и Windows 7, который помогает защитить данные на компьютере или устройстве от несанкционированного доступа.

Что такое TPM?

TPM (Trusted Platform Module) — это микрочип, который встроен в материнскую плату компьютера и предназначен для обеспечения безопасности данным, хранящимся на компьютере. Он используется для хранения ключей шифрования и проверки целостности системы.

Что делать, если при включении BitLocker появляется сообщение об ошибке TPM?

Если при включении BitLocker появляется сообщение об ошибке TPM, то можно включить режим без TPM, который позволит использовать BitLocker без необходимости наличия TPM на компьютере. Для этого нужно перейти к опциям BitLocker в Панели управления и выбрать вариант «Включить BitLocker без TPM».

Как можно использовать BitLocker без TPM?

Чтобы использовать BitLocker без TPM, нужно перейти в опции BitLocker в Панели управления и выбрать вариант «Включить BitLocker без TPM». После этого необходимо выбрать соответствующий диск и настроить параметры шифрования.

Какие еще способы есть для включения BitLocker?

Кроме использования TPM или включения режима без TPM, можно также использовать дискету для восстановления, который позволит избежать ошибки TPM. Но в целом, наличие TPM является наиболее безопасным и надежным способом использования BitLocker.

What is BitLocker Drive Encryption?

BitLocker is a data protection feature that encrypts any drives on your computer to help prevent data theft or exposure. BitLocker requires a TPM (Trusted Platform Module) chip on your computer’s motherboard.

TPM chip generates and stores the actual encryption keys. TPM can automatically unlock your PC’s drive when it boots so you can sign in just by typing your username and password.

You can use BitLocker Drive Encryption without the TPM chip, but it requires some extra steps for additional authentication.

Notes:

- BitLocker Drive Encryption is available only on Pro and Enterprise edition of Windows 10.

- BitLocker Drive Encryption a time-consuming process.

- Take a full backup before starting the BDE process.

Защита от взлома BitLocker

В статье «Меры защиты для BitLocker» подробно описаны способы, которыми Microsoft противодействует описанным атакам. (Поскольку Microsoft использует автоматический перевод на русский весьма низкого качества, рекомендую ознакомиться со статьей на языке оригинала.)

От прямого доступа к памяти через FireWire/Thunderbolt спасает механизм защиты портов DMA, появившийся в Windows 10 версии 1803 (апрель 2018-го). Начиная с этой версии Windows в новых устройствах на базе процессора Intel по умолчанию активирована защита ядра от атак DMA через порты Thunderbolt 3. Впрочем, отмечу, что защита доступна лишь для относительно свежих компьютеров, так как ее активация потребовала изменить встроенный микрокод и/или BIOS. К примеру, на моем не самом старом компьютере, собранном на базе Intel Core i7 9-го поколения меньше года назад, включить эту защиту не удалось.

Проверить, защищен ли твой компьютер, можно встроенной в Windows утилитой

MSINFO32.<wbr/>EXE.

От атак методом получения мастер‑ключа из памяти компьютера Microsoft рекомендует защищаться установкой дополнительного предварительного протектора — PIN-кода, который чип TPM будет требовать для продолжения загрузки. Этим же способом компания рекомендует защищаться и от сниффинга модулей TPM: от того, что тебе удастся подсмотреть данные, не изменится ровным счетом ничего, если тебе неизвестен PIN-код. Попытка же подобрать PIN-код быстро введет модуль TPM в режим паники, в котором он либо откажется сотрудничать вовсе, либо сделает вид, что все в порядке, но ключ шифрования не выдаст, даже если введенный PIN-код . А вот от атаки методом «холодной загрузки», если в руки злоумышленника попал включенный компьютер с уже разблокированным диском с BitLocker, внятной защиты не предложено: разработчики меланхолично отмечают, что «способ не защищает от физических атак, когда злоумышленник получает физический доступ к компонентам компьютера, вскрыв корпус устройства».

От атаки под названием «страшный сон» ее разработчики советуют защищаться одним из трех способов: установить PIN-код на загрузку (совпадает с рекомендацией Microsoft), обновить BIOS или отключить режим сна в настройках BIOS.

Как включить BitLocker на диске операционной системы

Первым шагом к защите данных вашего ПК будет шифрование диска с операционной системой, на который вы установили ОС Windows 11. На основном диске операционной системы на вашем компьютере хранятся все жизненно важные системные файлы и пользовательские данные, необходимые для правильного функционирования Windows. По умолчанию это локальный диск C: на большинстве компьютеров, если только вы не установили Windows на диск или раздел с другой меткой тома.

Вот как вы можете включить BitLocker на диске вашей операционной системы для шифрования данных на нем:

Шаг 1: Нажмите клавиши Windows + S, чтобы открыть панель поиска, и введите Управление BitLocker. В результате нажмите Открыть.

Шаг 2. На странице шифрования диска BitLocker щелкните параметр «Включить BitLocker», расположенный под разделом «Диск операционной системы».

Обратите внимание, что если вы хотите зашифровать диск C: с операционной системой, вам нужно будет вводить пароль шифрования каждый раз при запуске компьютера

Шаг 3: Нажмите «Далее», чтобы начать настройку шифрования BitLocker Drive.

Шаг 4: Вы должны создать резервную копию важных файлов и данных на вашем диске и нажать «Далее».

Шаг 5: Нажмите «Далее» еще раз.

Обратите внимание, что после включения BitLocker на основном диске вашего ПК вы не сможете получить доступ к среде восстановления Windows, пока не включите ее вручную с помощью приложения «Параметры» перед перезагрузкой компьютера

Шаг 6. Нажмите «Ввести пароль», чтобы создать пароль шифрования BitLocker, который необходимо вводить при каждом запуске компьютера.

При необходимости вы также можете выбрать опцию «Вставить USB-накопитель», чтобы использовать USB-накопитель в качестве ключа доступа, который вам нужно будет подключать к компьютеру при каждом запуске.

Шаг 7: Нажмите на текстовое поле «Введите пароль» и создайте надежный пароль, который вы будете использовать для разблокировки диска, и повторно введите его в текстовое поле под ним. Затем нажмите Далее.

Шаг 8: Вставьте USB-накопитель в USB-разъем на вашем ПК и нажмите «Сохранить на USB-накопитель», чтобы создать резервную копию ключа восстановления. Вы можете использовать ключ восстановления, чтобы разблокировать диск, если вы когда-нибудь забудете пароль BitLocker.

Вы можете выбрать любой из четырех или нескольких вариантов. Тем не менее, мы рекомендуем сохранить ключ восстановления на USB-накопителе в шкафчике или сейфе без риска потерять или раскрыть его.

Шаг 9: Нажмите и выберите USB-накопитель, на котором вы хотите сохранить ключ восстановления. Затем нажмите Сохранить.

Шаг 10. Когда появится сообщение «Ваш ключ восстановления сохранен», нажмите «Далее».

Шаг 11: Выберите один из двух вариантов и нажмите «Далее»:

- Выберите «Шифровать только используемое пространство на диске (быстрее и лучше для новых ПК и дисков)», чтобы зашифровать только текущие файлы, хранящиеся на жестком диске, и оставить неиспользуемое пространство на диске незашифрованным.

- Выберите «Зашифровать весь диск (медленнее, но лучше для ПК и уже используемых дисков)», чтобы зашифровать весь диск, чтобы сделать данные на нем более безопасными.

Шаг 12: Выберите подходящий режим шифрования и нажмите «Далее»:

- Выберите «Новый режим шифрования (лучше всего подходит для фиксированных дисков на этом устройстве)», чтобы зашифровать внутренний жесткий диск вашего ПК.

- Выберите «Совместимый режим (лучше всего подходит для дисков, которые можно переместить с этого устройства)», чтобы зашифровать внешнее запоминающее устройство, например внешний жесткий диск или флэш-накопитель USB, для улучшения совместимости с более ранними версиями Windows.

Шаг 13: Нажмите «Начать шифрование», чтобы начать процесс шифрования диска.

Между тем, вы также можете установить флажок «Выполнить проверку системы BitLocker», а затем нажать «Продолжить», чтобы убедиться, что BitLocker может прочитать правильно созданные ключи восстановления и шифрования перед шифрованием диска.

Шаг 14: Подождите, пока диск зашифрует себя, и после завершения шифрования нажмите «Закрыть».

И теперь при каждом запуске компьютера вам будет предложено ввести пароль BitLocker, который вы создали на шаге 4, чтобы получить доступ к Windows. Между тем, если вы забудете пароль BitLocker, вы можете нажать клавишу Esc на клавиатуре, чтобы ввести ключ восстановления и получить доступ к вашему ПК.

Кроме того, вы также должны увидеть, что значок диска C:, который вы только что зашифровали, был заменен золотым замком и значком ключа BitLocker.

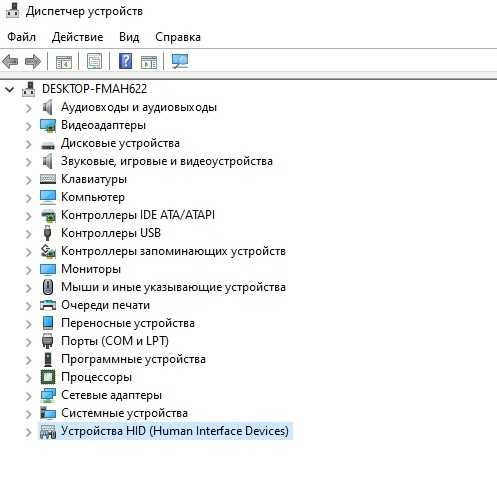

How to check if device has TPM support to use BitLocker

To check if a computer has TPM on Windows 10, use these steps:

- Open Start.

- Search for Device Manager and click the top result to open the app.

- Expand the Security devices branch.

- Confirm the item that reads «Trusted Platform Module» with the version number.

Quick note: The TPM version must be version 1.2 or later to support BitLocker.

(Image credit: Future)

Alternatively, you can check your manufacturer’s support website for details on whether the device includes the security hardware and the instructions to enable the security feature.

If you have a device, it likely includes a Trusted Platform Module with support for BitLocker encryption.

Дополнительная информация

Несмотря на то, что встроенными средствами системы Windows 10 Домашняя включить BitLocker не получится, способ обойтись без платных программ всё-таки есть, при условии, что вы готовы потратить время и вам не требуется шифрование системного раздела диска:

- Устанавливаем Windows 10 Pro (образ можно взять с официального сайта Майкрософт, активация не потребуется) в виртуальную машину, например, VirtualBox (это обходится нам полностью бесплатно).

- Подключаем к виртуальной машине физический диск или раздел (это возможно, сам я на эту тему инструкций пока не писал), флешку или поддерживаемый Windows виртуальный диск vhd (который можно создать средствами ОС, см. Как создать виртуальный жесткий диск).

- Шифруем его средствами Windows 10 Pro в виртуальной машине, размонтируем, пользуемся в домашней редакции ОС, установленной на компьютере.

А вдруг и это будет интересно:

Почему бы не подписаться?

Вот почитайте (ссылка) как Dell автоматически включает шифрование битлокером, включая и на домашних редакциях, а пользователи потом удивляются откуда оно взялось. Там есть ссылка и на документ Майкрософт.

Здравствуйте. Там на домашней не битлокер, а device encryption, это другое (не написал еще про это, найти можно в параметрах — система) и сейчас на многих ноутбуках/планшетах с 10-кой оно включено, не только Dell.

Система в управлении дисками пользователю сообщает, что зашифровано BitLocker. Когда в через панель управления заходишь в Шифрование диска BitLocker имеется возможность сохранить ключ в текстовый файл, а в нем первой строкой записано «Ключ восстановления шифрования диска BitLocker. Так что с точки зрения пользователя разницы не наблюдаю. Разъяснения по этому поводу приветствуются. Кстати, с программами создания резервных копий могут быть проблемы, они такие диски по секторам копировать будут и не обязательно сообщат пользователю почему так долго и места требуется много.

Вы правы, да, и там и там BitLocker, хоть и реализация слегка отличающаяся. Документ официальный на тему: docs.microsoft.com/ru-ru/windows/security/information-protection/bitlocker/bitlocker-device-encryption-overview-windows-10 Интересующий нас раздел — «Шифрование устройства BitLocker»

Добрый день, вы пишите, что программой BitLocker Anywhere можно зашифровать диск, а потом уже работать без этой программы. Подскажите, как именно работать без этой программы, то есть чем расшифровывать? Несистемный диск, Windows 10 Home.

Здравствуйте. Windows 10 (даже домашняя) умеет работать с разделами, зашифрованными Bitlocker. Т.е. создать такой раздел не может, а подключить его, читать/записывать — это умеет.

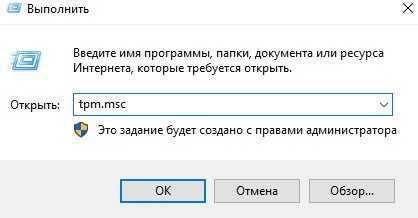

Проверка наличия TPM

Пользователю мало иметь на борту предустановленную Windows 10 Professional, Enterprise или Education. Также его компьютер должен располагать микрочипом TPM, который является аппаратным средством расширения настроек безопасности. Понять, присутствует ли он в устройстве, можно двумя способами.

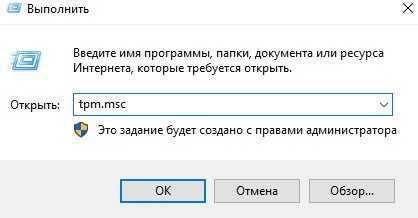

Первый вариант:

- Зажмите клавиши «Win» + «R» для запуска окна «Выполнить».

- Введите запрос «tpm.msc».

- Нажмите на клавишу «Enter».

- Изучите информацию о наличии или отсутствии микрочипа.

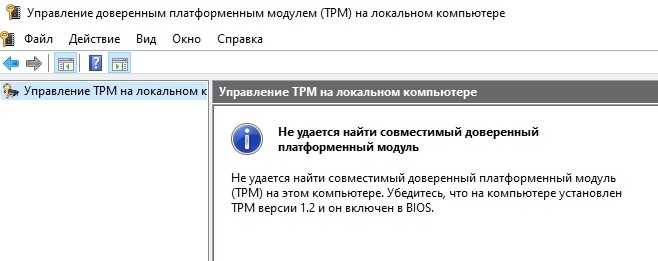

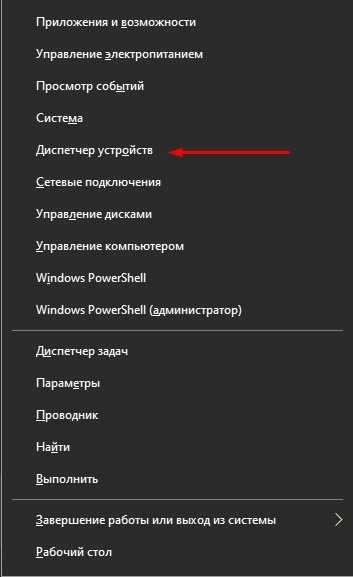

Второй вариант:

- Щелкните по иконке «Пуск» ПКМ или зажмите клавиши «Win» + «X» для перехода в диалоговое окно.

- Выберите «Диспетчер устройств».

В открывшемся списке найдите «Trusted Platform Module» (располагается во вкладке «Security Devices»). Его присутствие будет свидетельством наличия необходимого микрочипа.

Как ни странно, присутствие TPM является не последним условием работы BitLocker. Одновременно с этим жесткий диск должен быть разделен на два раздела. Если вы объединяли «C» и «D», то придется разделить их повторно, выделив одну часть пространства под операционную систему, а вторую – под мультимедийные файлы.

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter. Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы. В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью

Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftFVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Системные требования

Требования BitLocker к аппаратному обеспечению

Для использования BitLocker для проверки целостности системы, обеспечиваемой доверенным платформенным модулем (TPM), на компьютере должен быть установлен доверенный платформенный модуль версии 1.2 или более поздней. Если на вашем компьютере не установлен доверенный платформенный модуль, то для включения BitLocker необходимо сохранить ключ запуска на съемном устройстве, например USB-устройстве флэш-памяти.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

Важно!

В Windows 7 вы можете зашифровать диск с ОС без TPM и флэш-накопителя USB. Для выполнения этой процедуры воспользуйтесь подсказкой: BitLocker без TPM или USB.

Примечание

Доверенный платформенный модуль 2,0 не поддерживается в режимах Legacy и КСМ в BIOS. Устройства с доверенным платформенным модулем 2,0 должны иметь режим BIOS, настроенный как собственный UEFI. Параметры модуля поддержки Legacy и совместимости (КСМ) должны быть отключены. Для дополнительной защиты включите функцию безопасной загрузки.

Установленная операционная система на оборудовании в устаревшем режиме будет прерывать загрузку операционной системы при смене режима BIOS на UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, чтобы подготовить операционную систему и диск для поддержки UEFI.

Жесткий диск должен быть разбит как минимум на два диска.

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. Он должен быть отформатирован с использованием файловой системы NTFS.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. На этом диске не включается BitLocker. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). Рекомендуемый размер системного диска — около 350 МБ. После включения BitLocker должно остаться примерно 250 МБ свободного дискового пространства.

При установке Windows на новом компьютере автоматически создадутся разделы, необходимые для BitLocker.

При установке необязательного компонента BitLocker на сервере вам также потребуется установить компонент Enhanced Storage, который используется для поддержки аппаратно зашифрованных дисков.

How to enable BitLocker on fixed data drives

To configure BitLocker on a secondary drive, use these steps:

- Open Start.

- Search for Control Panel and click the top result to open the app.

- Click on System and Security.

- Click on «BitLocker Drive Encryption.»

(Image credit: Future)

- Under the «Fixed data drives» section, click the «Turn on BitLocker» option for the secondary drive.

(Image credit: Future)

- Check the «Use a password to unlock the drive» option.

Quick note: You can also use the «Use my smart card to unlock the drive» option, which is uncommon.

- Create and confirm the password to unlock BitLocker and access your device.

(Image credit: Future)

- Click the Next button.

- Select the option to save the recovery key:

- Save to your Microsoft account.

- Save to a USB flash drive.

- Save to a file.

- Print the recovery.

(Image credit: Future)

- Click the Next button.

- Select how much the drive space to encrypt:

- Encrypt used disk space only (faster and best for new PCs and drives).

- Encrypt the entire drive (slower but best for PCs and drives already in use).

(Image credit: Future)

- Choose between the two encryption options:

- New encryption mode (best for fixed drives on this device).

- Compatible mode (best for drives that can be moved from this device).

(Image credit: Future)

- Click the Next button.

- Click the Start encrypting button.

- Click the Close button.

Once you complete the steps, the drive will start using encryption. If the drive already had data, the process could take a long time to complete.