Содержание:

Ранее мы уже затрагивали тему безопасности и описывали способы, благодаря которым можно скрыть от посторонних глаз важные папки с данными в Windows. О них можно прочесть здесь. Сегодня же пойдёт речь ещё об одном способе – надёжном шифровании важных данных.

В осуществлении данной задачи нам поможет бесплатная, но от этого не менее мощная программа VeraCrypt. Данная программа основана на исходном коде небезызвестной и весьма популярной TrueCrypt, которая, к сожалению, прекратила своё развитие в 2014 и в этой связи не может являться гарантом безопасности.

VeraCrypt же активно развивается, судя по истории изменений активно исправляются найденные баги и уязвимости. Программное обеспечение, отвечающее за безопасность всегда должно быть актуальной версии.

Благодаря возможностям программы VeraCrypt вы сможете осуществить шифрование любых файлов, которые размещены на вашем компьютере, а при необходимости и целого раздела жёсткого диска или флеш-накопителя.

В программе предусмотрена возможность создания скрытого раздела в зашифрованном файле-контейнере. В данном разделе также можно разместить важные файлы и данные, но доступ к нему будет осуществляться по вводу пароля, отличного от основного. Данная возможность, к примеру, может пригодиться на случай обнаружения злоумышленниками зашифрованного файла-контейнера и последующей попыткой оказания психологического или физического давления с целью предоставления пароля.

Даже если основной пароль будет получен и доступ к зашифрованному файлу-контейнеру открыт, то злоумышленники всё равно не смогут определить наличие скрытого раздела и соответственно весьма высока вероятность сохранения приватности защищаемых файлов и данных, которые размещены в скрытом разделе.

Использование Elcomsoft Distributed Password Recovery для восстановления паролей VeraCrypt

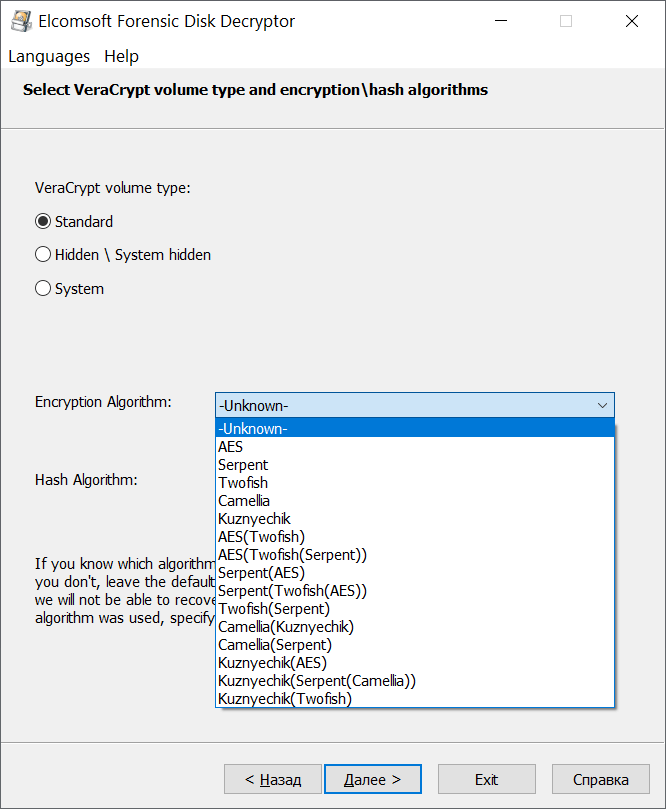

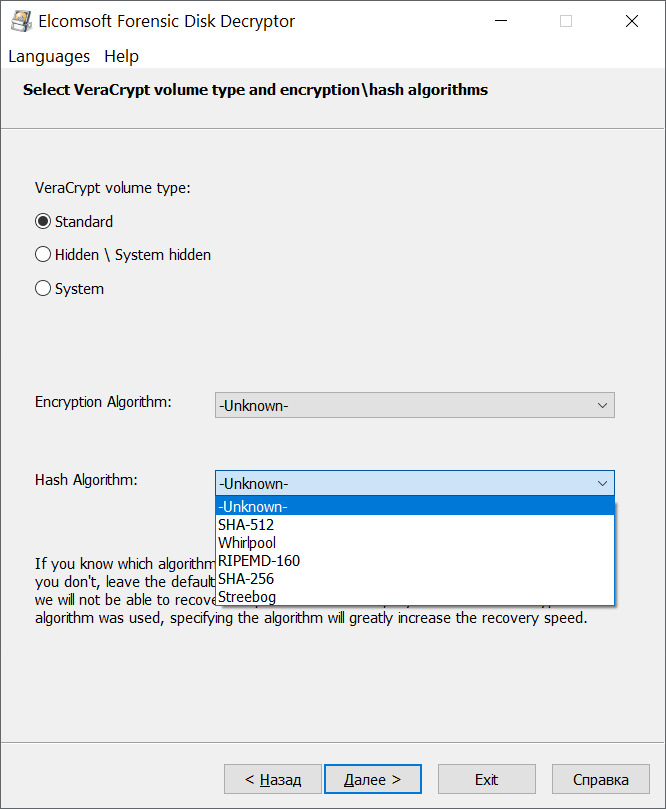

Elcomsoft Distributed Password Recovery позволяет проводить атаки с использованием как аппаратного ускорения (видеокарт AMD и NVIDIA), так и с использованием множества компьютеров, объединённых в единую вычислительную сеть. Тем не менее, если атака проводится на зашифрованный диск с неизвестными параметрами защиты, имеет смысл воспользоваться возможностями «умных» атак на основе как стандартных словарей, так и словарей, составленных из известных паролей пользователя (о том, как их извлечь из браузера Google Chrome, резервных копий iOS или облачных сервисов iCloud, Google Drive и Microsoft Account, мы писали неоднократно).

В EDPR можно ограничить наборы символов, в рамках которых будет осуществляться перебор:

В программе также доступна возможность автоматически перебирать распространённые вариации известных паролей (например, Password1, password1967 or pa$$w0rd):

Об использовании масок мы недавно писали. Маски – один из важнейших инструментов для эффективного перебора паролей:

В особо сложных случаях на помощь приходят гибридные атаки, позволяющие комбинировать слова из одного или двух словарей и использовать правила, основанные на скриптах:

Шифрование файлов и папок в windows 8.1

Шифрование файлов и папок в windows 8.1, принцип работы шифрования EFS, архивация и восстановление ключа EFS, работа с шифрованными файлами. Вопрос о шифровании файлов и папок в windows 8.1, чаще всего упирается в шифрующую файловую систему (EFS). Которая может шифровать как отдельные конкретные файлы, так и папки целиком. Вообще-то EFS имеется в Windows достаточно давно, и в сочетании с несколькими системами шифрования, основанными на расширенном стандарте (AES), обеспечивает общую безопасность компьютера.

Запуск шифрования файлов и папок.

Для шифрования отдельного файла/папки (или выделенной группы), выполните эти действия:

- Щелкните по нуждающимся в шифровании пунктам(у) правой кнопкой мыши. В появившихся опциях выберите «Свойства».

- В разделе «Атрибуты» нажмите кнопку «Другие».

- Отметьте поле «Шифровать содержимое для защиты данных».

Для начала шифрования нажмите кнопку ОК.

Процесс шифрования, в зависимости от количества задействованных файлов и папок, может занять некоторое время.

Не вздумайте закрывать появившееся на экране диалоговое окно, потому что так вы отмените весь процесс. Расшифровать нужные файлы и папки вы можете этим же способом, наоборот сняв флажок с пункта шифровать содержимое.

Как работает шифрующая система EFS.

Система EFS непосредственно связана с вашей учетной записью пользователя Windows. Каждый раз, входя в Windows под своей записью пользователя, вы можете автоматически читать, писать и изменять защищенные EFS файлы. Однако, если вы войдете в свою систему под другой учетной записью, или переустановите Windows 8.1 и затем войдете в систему под своими, ранее используемыми, именем пользователя и паролем, эти файлы станут для вас недоступны. Для доступа к ним вам понадобится импортировать ключ EFS. После импорта соответствующего ключа, вы опять сможете работать над своими файлами.

Архивация и восстановление ключа EFS.

Когда вы шифруете свои файлы или папки с помощью Windows EFS, на панели задач появится предупреждение, предлагающее создать резервную копию ключа EFS

Резервное копирование этого ключа и сохранение его в безопасном месте вдали от компьютера чрезвычайно важно. Для защиты ключа EFS, вам предложат задать для него пароль

Создать резервную копию ключей EFS и по необходимости восстановить их, в Windows 8.1 вы можете, введя на стартовом экране в поле поиска слово «шифрование» и затем выбрав пункт «Управление сертификатами шифрования файлов». Щелчок по кнопке «Далее», в окне «Файловая система EFS», запустит мастера создания.

Это, основанное на мастере, средство чрезвычайно просто и легко в использовании. Кстати вы можете установить файловую систему EFS так, чтобы она давала доступ к файлам только при использовании смарт-карты (конечно при условии, что ваш компьютер оснащен ридером). Если вы меняете EFS ключ, скажем собираетесь менять компьютер, вы можете обновить и используемое шифрование файлов.

Работа с EFS-шифрованными файлами и папками.

На практике, есть несколько весомых причин, по которым рекомендовать шифрование с помощью EFS довольно сложно. Первая и самая важная состоит в том, что, этот метод хоть и шифрует содержимое файлов, но доступ к самим файлам и папкам и просмотр всех названий файлов для других пользователей по-прежнему остается открытым, что конечно же может дать им важную информацию.

Есть и еще один, существенный недостаток. Не оправданно часто теряются файлы или целые папки. К тому же, учтите, так как зашифрованы отдельные файлы и папки, а не целый том, они все еще остаются зашифрованными даже если вы их скопируете или перенесете в другое место.

Так что, если у вас настроено автоматизированное резервное копирование, копирующее файлы на внешний жесткий диск или сетевое устройство хранения данных, файлы резервной копии также будут зашифрованы.

К сожалению системе шифрования EFS для работы требуются жесткие диски в NTFS-формате, а некоторые внешние жесткие диски, особенно NAS устройства, часто форматируются с использованием других методов. В этих случаях можно столкнутся с тем, что ваши резервные копии при попытке восстановления окажутся полностью нечитаемыми.

Если вы любитель командной строки Windows, управлять шифрованием файлов и папок с помощью EFS можно и в ней. Для этого используется команда в формате cipher .

- BitLocker шифрование диска в windows 8.1

- Права доступа при копировании и перемещении файлов и папок.

- Удаление и восстановление файлов и папок в Windows 8

- Создание файлов и папок в Windows 10

О самой VeraCrypt

Как уже говорилось выше, утилита является аналогом TrueCrypt, появившимся после прекращения поддержки последнего. По утверждению разработчиков, в VeraCrypt реализован ряд усовершенствований в области безопасности по сравнению с оной.

В то время как TrueCrypt использует 1000 итераций при генерации ключа, которым шифруется системный раздел при использовании алгоритма PBKDF2-RIPEMD-160, VeraCrypt использует 327661 итерацию.

Для стандартных шифруемых разделов на диске и файловых контейнеров VeraCrypt использует 655331 итерацию для хэш-функции RIPEMD-160 и 500000 итераций для SHA-2 и Whirlpool.

Это существенно замедляет VeraCrypt при открытии зашифрованных разделов диска при их монтировании, но делает его не менее чем в 10 (и не более чем в 300) раз более устойчивым к атаке прямым перебором. (с)

В числе прочего, VeraCrypt может открывать и конвертировать в свой формат разделы, отформатированные в формате начиная с версии 1.0f. На родство программ между собой так же «намекает» наличие отрицание наличия зашифрованных данных, которое представляет собой ничто иное, как способ криптографического преобразования, в котором зашифровываются совместно два или более различных сообщения на двух или более различных ключах.

Этот метод обеспечивает возможность правдоподобного отрицания наличия одного или группы сообщений как таковых. позволяя создать внутри зашифрованного тома ещё один, «скрытый том». Дополнительно, версия VeraCrypt для Windows позволяет создавать и выполнять скрытый экземпляр операционной системы Windows, чьё наличие так же можно правдоподобно отрицать, что само по себе занимательно

Больше подробностей можно найти по ходу работы с программой, на уже выданных ссылках на Википедию (выше по тексту) или в документации.

Шифрование диска

Шифрование диска является важным этапом защиты конфиденциальных данных и информации. Для этого можно использовать программу VeraCrypt, которая позволяет создать зашифрованный контейнер, шифрование флешки или диска.

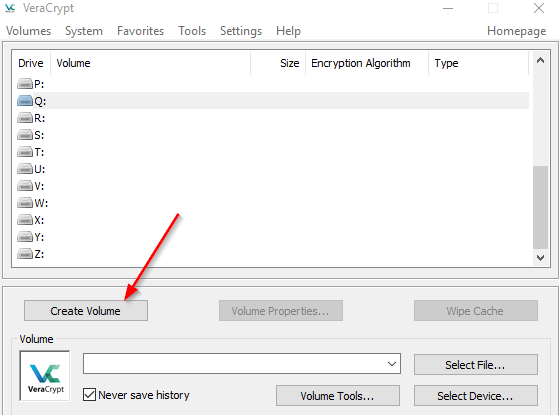

Для начала следует выбрать диск, который нужно зашифровать, и выбрать опцию «Create Volume» в главном меню VeraCrypt. Затем следует выбрать тип контейнера и задать его размер. Далее следует выбрать алгоритм шифрования и пароль, который будет использоваться для зашифрования диска.

После того, как контейнер создан, его можно монтировать и использовать, как обычный диск. Для этого нужно ввести пароль и выбрать опцию «Mount». После этого контейнер будет доступен для работы.

Шифрование диска может быть особенно полезным для защиты конфиденциальной и/или частной информации, включая государственные секреты, личные заметки и т.д. Кроме того, шифрование диска поможет убедиться в сохранности важных данных, если диск станет утрачен или украден.

Установка и базовая настройка VeraCrypt

Процедура установки VeraCrypt ничем не отличается от инсталляции других программ, за одним лишь исключением. В самом начале вам будет предложено выбрать между режимами установки Install или Extract.

В первом случае программа будет внедрена в ОС, что позволит вам подключать зашифрованные контейнеры и шифровать сам системный раздел. Режим Extract просто распаковывает исполняемые файлы VeraCrypt, позволяя использовать его как портативное приложение. Часть функций, в том числе шифрование диска с Windows 7/10, при этом становится недоступной.

Сразу после запуска зайдите в меню Settings – Language, так как по умолчанию программа устанавливается на английском языке.

Как создать том VeraCrypt (файловый контейнер)

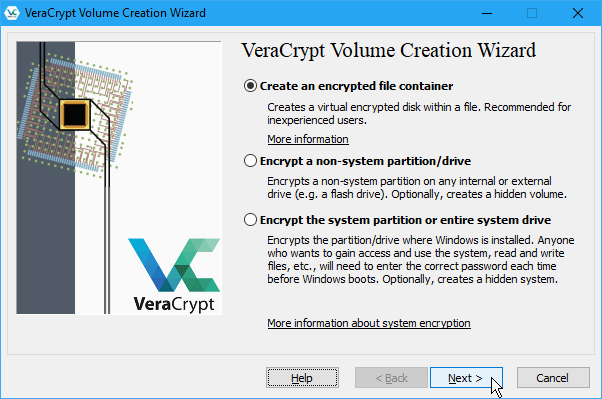

Чтобы создать том VeraCrypt, откройте VeraCrypt и нажмите « Создать том» .

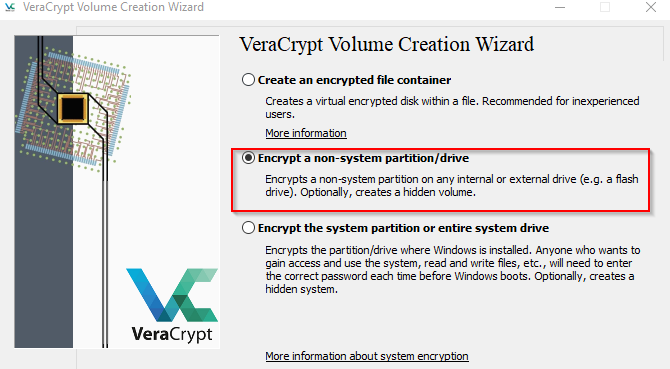

В мастере создания томов VeraCrypt выберите тип тома, который вы хотите создать. Мы собираемся создать зашифрованный том для хранения личных файлов, поэтому мы принимаем опцию по умолчанию, Создать зашифрованный файловый контейнер .

Вы также можете зашифровать несистемный диск или раздел, или зашифровать системный раздел или весь системный диск. Чтобы узнать об этих параметрах, нажмите ссылку Дополнительная информация о системном шифровании .

Нажмите Далее, чтобы продолжить.

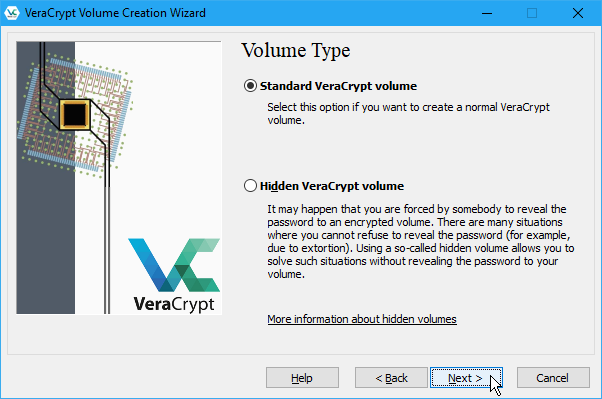

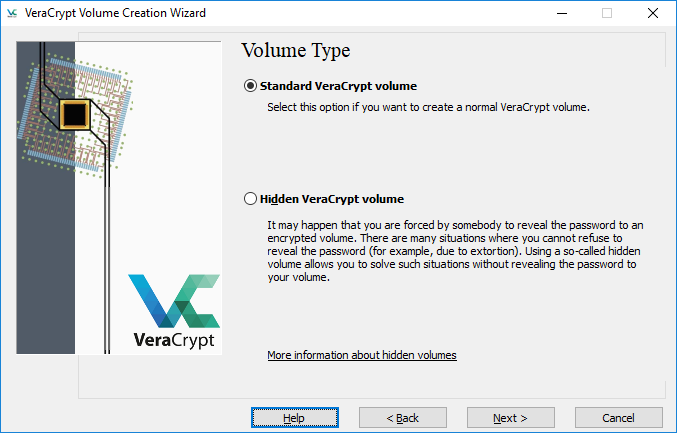

Тип тома по умолчанию — это стандартный том VeraCrypt , который мы будем использовать в нашем примере.

Если вы обеспокоены тем, что кто-то может заставить вас раскрыть ваш пароль, вы также можете создать скрытый том VeraCrypt .

Нажмите кнопку Далее.

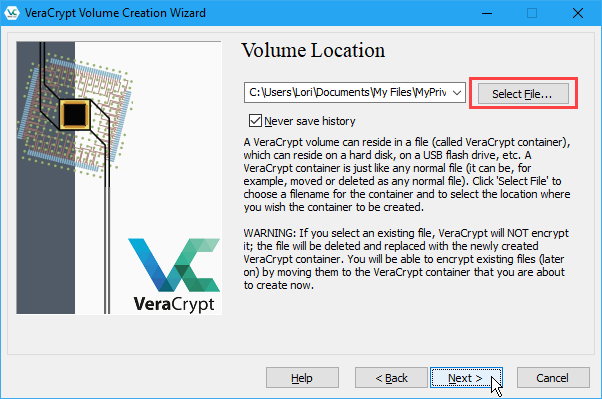

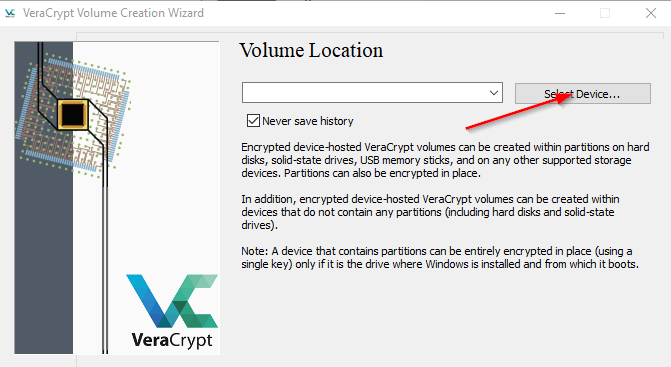

На экране « Расположение тома» нажмите « Выбрать файл» . Затем используйте диалоговое окно « Укажите путь и имя файла », чтобы ввести имя и выбрать местоположение для файла тома VeraCrypt.

Когда вы установили VeraCrypt, одним из параметров по умолчанию было связать файлы .hc с VeraCrypt, чтобы дважды щелкнуть файл тома, чтобы загрузить его в VeraCrypt. Чтобы воспользоваться этой функцией, обязательно добавьте «.hc» в конец имени вашего файла.

Если вы хотите, чтобы раскрывающийся список « Расположение томов» содержал историю томов VeraCrypt, которые вы пытались смонтировать, снимите флажок « Никогда не сохранять историю» . Это позволяет выбрать том из списка вместо использования кнопки « Выбрать файл» . Но это также обеспечивает легкий доступ к вашим томам и показывает их местоположение другим, кто может получить доступ к вашему компьютеру.

Еще раз нажмите Next .

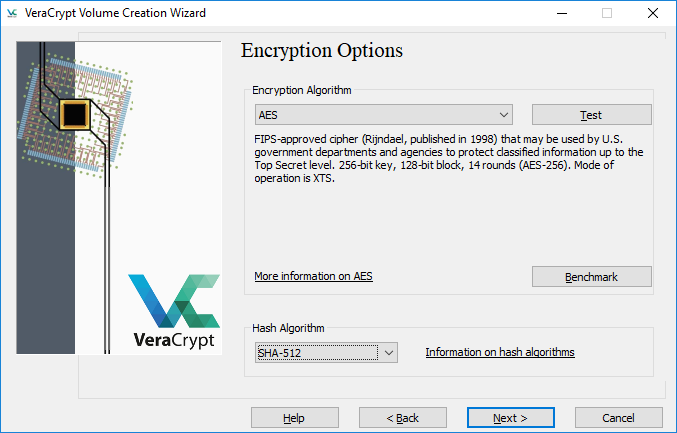

На экране « Параметры шифрования» выберите « Алгоритм шифрования» и «Алгоритм хеширования» . Алгоритмы по умолчанию для обоих являются безопасными параметрами, если вы не уверены, что использовать.

Нажмите кнопку Далее.

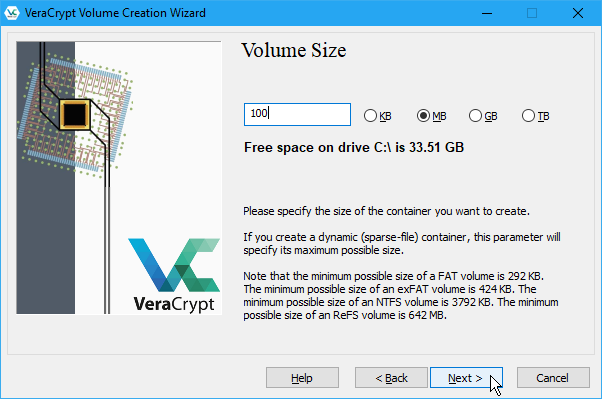

Введите нужный размер тома VeraCrypt в поле редактирования и укажите, будет ли этот размер в КБ , МБ , ГБ или ТБ .

Перейдите на следующий экран с помощью Next .

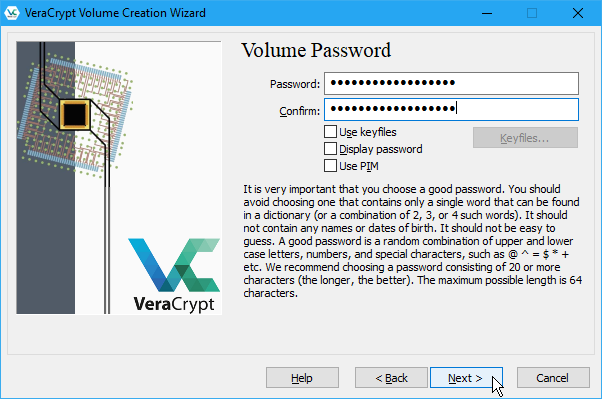

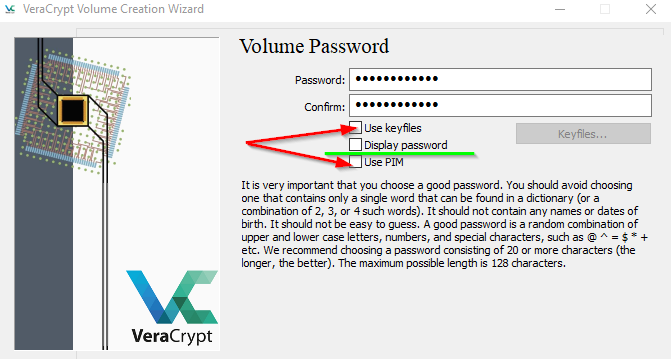

Как выбрать надежный пароль для своего тома и введите его в поле Пароль , и снова в поле Подтвердить .

Ключевые файлы добавляют дополнительную защиту вашему объему. В нашем примере мы не собираемся использовать файлы ключей, но вы можете прочитать больше о них в справке VeraCrypt, если решите их использовать.

Если вы введете 20 или менее символов для своего пароля, вы увидите диалоговое окно с предупреждением о том, что короткие пароли легко взломать с помощью грубой силы. Нажмите « Нет», чтобы вернуться к экрану « Пароль тома» и ввести более длинный и безопасный пароль.

Кнопка « Далее» доступна только после ввода одного и того же пароля в обоих полях.

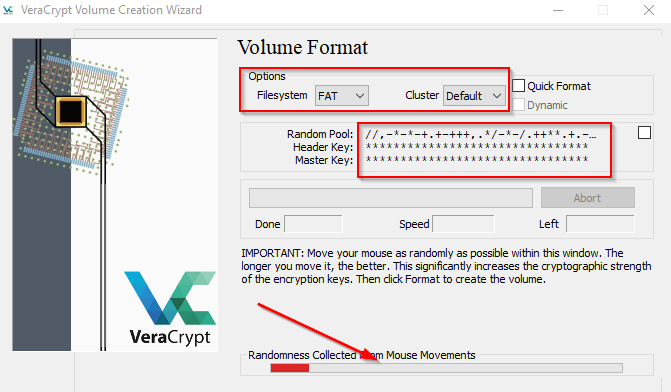

На экране Volume Format выберите тип файловой системы, которую вы хотите использовать. Если вы собираетесь получить доступ к тому в macOS или Linux, в дополнение к Windows вы должны выбрать либо FAT, либо exFAT

Оставьте Cluster как Default и Dynamic непроверенным.

Перемещайте мышь случайным образом по экрану « Формат тома», пока индикатор выполнения в разделе « Случайность, собранный из движений мыши», по крайней мере, не станет зеленым. Но чем больше вы двигаете мышью, тем сильнее шифрование на томе.

Затем нажмите Формат .

Если контроль пользователя Контроль диалоговое окно « », нажмите « Да», чтобы продолжить.

VeraCrypt создает файл тома в указанном вами месте. Это может занять некоторое время, в зависимости от размера вашего тома.

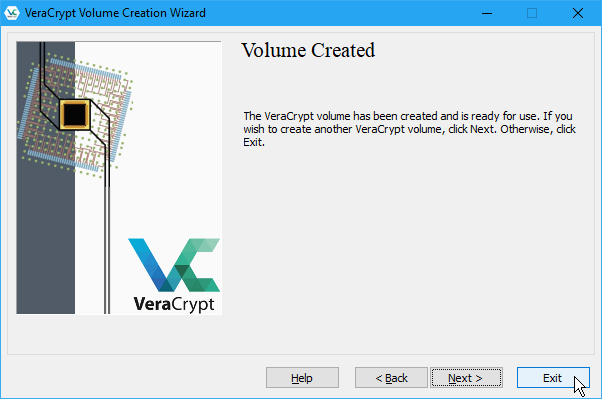

Нажмите OK в диалоговом окне, которое отображается, когда том VeraCrypt был успешно создан.

В диалоговом окне Мастер создания тома VeraCrypt нажмите Далее, если вы хотите создать другой том. Или нажмите « Выход», чтобы закрыть мастер.

Тестирование

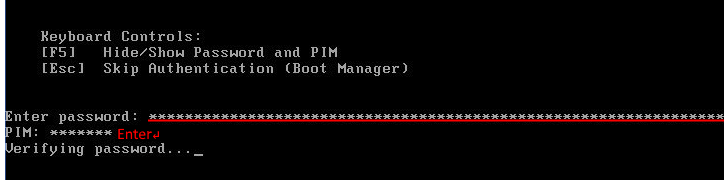

VeraCrypt необходимо протестировать созданную конфигурацию. Нажимаем кнопку «Test». Появится окно с сообщением о перезагрузке ОС. Соглашаемся:

Скриншот №10. Перезапуск ОС

Переходим в панель управления облачным сервером, подключаемся через web-интерфейс. Система попросит ввести пароль, придуманный на этапе конфигурирования шифрования, а также запросит PIM-код. Мы его не создавали, поэтому просто нажмем «Enter»:

Скриншот №11. Подключение к серверу

Далее гипервизор продолжит конфигурирование операционной системы. Процесс займет максимум 10 минут. По его окончании сервер будет перезагружен. Переподключимся к серверу и увидим сообщение VeraCrypt об успешном окончании тестирования.

Следуя подсказкам мастера, подтверждаем операцию шифрования выбранного системного диска. Процедура длительная и может занимать несколько часов. Администратор в любой момент может выключить сервер, а после включения шифрование продолжится с момента остановки — программа сохраняет процесс в режиме реального времени.

Важно! Выключать оборудование следует только через пункт «По питанию». В противном случае прогресс не сохранится

Создание зашифрованного контейнера

Как создать новый контейнер в VeraCrypt?

Создание нового зашифрованного контейнера в VeraCrypt может показаться сложной задачей, но на самом деле все очень просто.

- Запустите программу VeraCrypt.

- Нажмите на кнопку «Create Volume».

- Выберите тип контейнера, который хотите создать. Например, «VeraCrypt volume» или «Hidden VeraCrypt volume».

- Выберите место на диске, где будет храниться контейнер.

- Установите размер контейнера.

- Выберите тип шифрования и установите пароль.

- Подтвердите пароль и нажмите на кнопку «Format».

Ваш зашифрованный контейнер готов к использованию!

Как открыть зашифрованный контейнер?

Чтобы открыть зашифрованный контейнер в VeraCrypt, нужно выполнить следующие шаги:

- Запустите программу VeraCrypt.

- Нажмите на кнопку «Select File».

- Выберите файл контейнера, который вы хотите открыть.

- Нажмите на кнопку «Mount».

- Введите пароль для доступа к контейнеру.

- Нажмите на кнопку «OK».

- Контейнер будет открыт и будет доступен для использования.

Не забудьте отключить контейнер после использования, чтобы сохранить конфиденциальность ваших данных.

Что такое надежное шифрование в TrueCrypt

Приложение TrueCrypt является специализированной программой для компьютерных устройств под управлением операционных систем Microsoft Windows, Linux и Mac OS X на 32 или 64 бита. Несмотря на то, что само шифрование данных — процесс достаточно сложный, с интерфейсом TrueCrypt смогут разобраться даже новички.

Цель использования такой программы – это создание зашифрованного виртуального диска, который будет хранить все необходимые вам данные, а на компьютере будет отображаться как простой файл. Например, используйте TrueCrypt, чтобы сделать шифровку информации с жесткого диска или данных с флешки, любого CD-диска. Шифрование распространяется абсолютно на всю информацию, в том числе названия файлов и имена каталогов. Работа с зашифрованным диском производится в обычном режиме, вы можете использовать стандартные утилиты и выполнять дефрагментацию системы файлов при необходимости. Это очень удобно, если компьютером пользуется несколько человек, и важный или конфиденциальные данные нужно скрыть от посторонних.

На практике применения лицензия программы имела свободный статус, но в 2008-ом году, когда TrueCrypt проверялся в дистрибутиве Fedora, были выявлены противоречия, вследствие чего лицензию откорректировали.

С 28-го мая 2014-го года проект закрыт полностью с удалением старых версий и очищение репозитория. Однако ничто не мешает программу TrueCrypt скачать на свой ПК и пользоваться ею для зашифровки файлов и личных данных.

Как защитить свой открытый ключ EFS

Автоматически появится уведомление с рекомендацией сохранить ключ шифрования файла. Нажмите на нее, и у вас будут следующие варианты:

Если вы выберете первый вариант, который будет наиболее рекомендуемым, появится другое окно, в котором вы будете взаимодействовать с мастер экспорта сертификатов

Затем появится формат, в котором будет создана резервная копия. В этом случае никаких настроек не требуется, мы можем нажать Далее. Это потому, что он имеет рекомендуемые настройки безопасности.

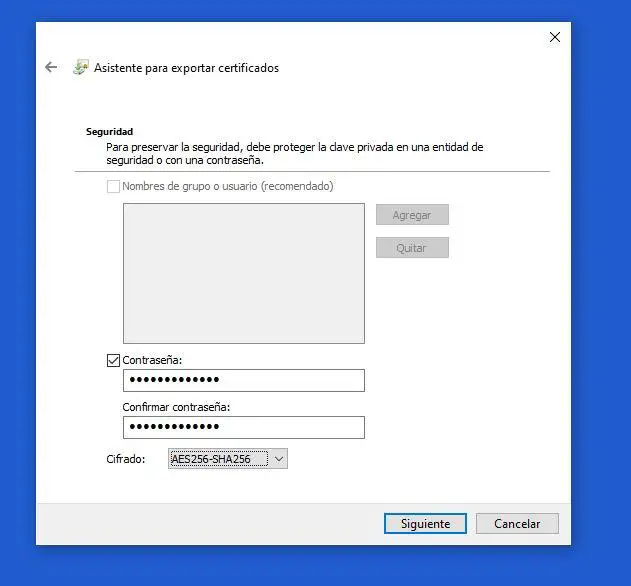

Затем вам нужно ввести пароль и выбрать один из соответствующих методов шифрования. Установите флажок пароля и введите пароль. Ты можешь уйти метод шифрования уже выбран или выберите другой вариант.

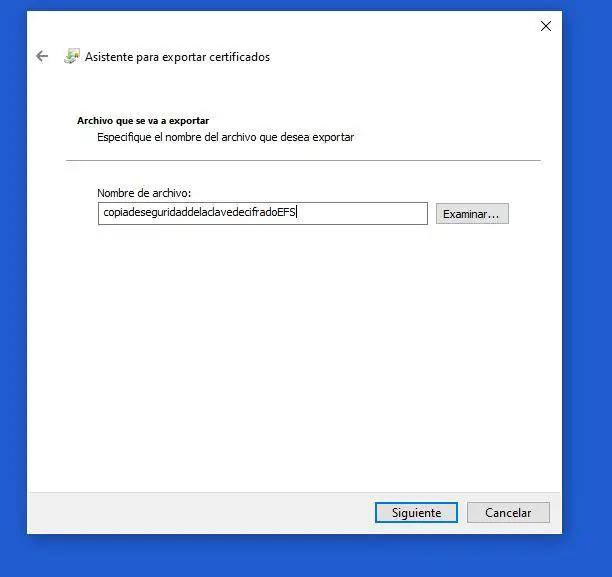

Вас попросят указать имя резервной копии. Просто выберите тот, который вам больше нравится, и нажмите «Далее».

Наконец, появится окно, указывающее, что процесс был проведен успешно . Затем нажмите «Готово». В случае, который мы продемонстрировали, он хранился по умолчанию в папке «Документы». Как мы видим выше, можно выбрать наиболее подходящее нам место.

Поскольку вы несете единоличную ответственность за свой открытый ключ для расшифровки файлов, рекомендуется использовать резервные копии, чтобы в случае потери основного источника, в котором находятся ваши ключи, вы могли быстро его восстановить. В любом случае настоятельно рекомендуется хранить ключи на таких устройствах, как USB-накопители, которые не используются совместно.

Также рекомендуем прочитать Veracrypt для создания зашифрованных контейнеров , шифровать съемные устройства хранения данных и даже целые диски или разделы. Более того, Bitlocker — еще один очень хороший вариант для шифрования целых дисков.

Работа с зашифрованным диском

Откройте VeraCrypt. Подключить зашифрованную флешку можно ровно так же, как зашифрованный файловый контейнер, см. выше. Единственная разница: в главном окне программы нажмите не кнопку «Выбрать файл», а кнопку «Выбрать устройство».

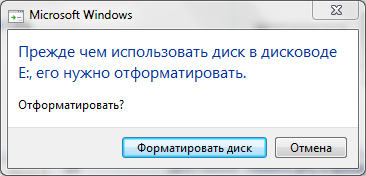

Если вашу флешку заполучит злоумышленник и вставит её в USB-порт своего компьютера Windows, операционная система сообщит, что диск, вероятно, не отформатирован. Даже если на компьютере злоумышленника установлен VeraCrypt, злоумышленник не узнает, что флешка зашифрована. Он просто будет видеть «битую» флешку без каких-либо данных, пригодных для просмотра или восстановления.

Открытие контейнера и работа с ним

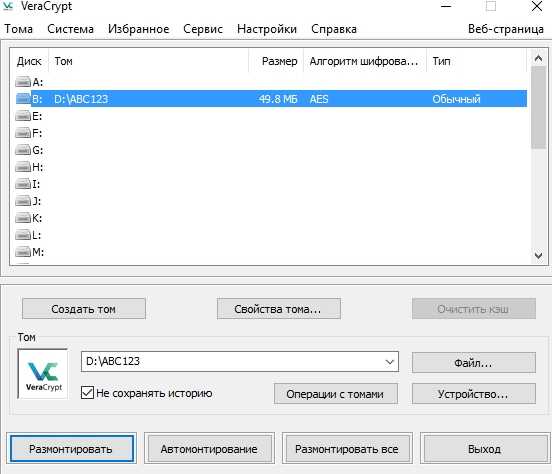

Чтобы открыть зашифрованный контейнер, его нужно разместить в системе в виде диска компьютера. Для этого в открывшемся окне нужно выбрать букву, под которой он будет обозначен. В нашем примере мы выбрали «B».

После этого нажмите на кнопку «Файл…» и найдите ваш зашифрованный контейнер там, где вы его сохранили при создании. Нажмите кнопку «Смонтировать», введите тот пароль, который вы задали при его создании. Если файл и пароль были выбраны правильно, через несколько секунд Вы увидите примерно такой результат: том появится в списке дисков.

Теперь вы можете открыть меню «Мой компьютер» или «Проводник» и увидеть, что у вас стало на один диск больше — под выбранной вами буквой теперь появился виртуальный диск, куда вы можете сохранить всю нужную информацию. Просто переместите все нужные файлы на него.

После того, как вы закончите работать с контейнером, нужно отделить контейнер. Для этого нужно в окне программы VeraCrypt нажать на «Размонтировать». После этого диск пропадёт, а в шифрованном файле будут сохранены ваши данные. Чтобы открыть контейнер, просто выполните все пункты с начала: снова появится диск с файлами.

Зашифрованный контейнер можно переносить с компьютера на компьютер, хранить на флешке, и т.д. Расшифровать его без пароля будет невозможно. Чтобы его открыть на другом компьютере, вам понадобится установить программу VeraCrypt на него и открыть файл, как описано в этой инструкции.

Защита ключа шифрования VeraCrypt

Итак, мы выбрали шифрование AES, хеш-функцию Whirlpool, а число итераций выставили скромненько 1111 (чтоб и нестандартно, и не забыть случайно). Это полностью защитит контейнер от атаки на пароль, но, как мы помним из начала статьи, спецы могут вообще не устраивать такую атаку, если смогут просто вытащить ключ шифрования из вашего компьютера.

Взять готовый ключ шифрования и с его помощью смонтировать (или расшифровать целиком) зашифрованный раздел — любимый и самый быстрый способ, которым пользуется полиция. Суть его заключается в следующем.

Как вы знаете, для того чтобы зашифровать (и расшифровать) данные, криптоконтейнер не использует пароль. Для шифрования любым алгоритмом (от AES до «Кузнечика») используется двоичный ключ фиксированной длины, так называемый Data Encryption Key или Media Encryption Key (MEK). Вы уже в курсе, каким сложным образом ваш пароль (наверняка очень длинный и безопасный) превращается в ключ фиксированной длины. Дело сейчас не в этом.

Логично, что ключ шифрования данных (MEK) хранится в оперативной памяти компьютера. Это необходимо для того, чтобы программа-криптоконтейнер могла получить доступ к зашифрованным данным в принципе

Обратите внимание: ключ шифрования хранится в оперативной памяти совершенно независимо от того, какой алгоритм шифрования вы выбрали в настройках контейнера. AES, Twofish, Serpent, «Кузнечик» или любая комбинация алгоритмов — независимо от вашего выбора, ключи шифрования будут храниться в оперативной памяти, а сложность и скорость их извлечения практически одинакова

Таким образом, сложность этой атаки мало зависит как от выбора алгоритма шифрования, так и от способа преобразования вашего пароля в двоичный ключ. Максимум, чего удастся добиться нестандартными настройками, — это увеличение времени поиска ключа в образе оперативной памяти, условно говоря, с десяти-пятнадцати минут до полутора-двух часов (цифры условные: многое зависит как от объема оперативной памяти компьютера, с которого делался дамп оперативной памяти, так и от скорости накопителя и центрального процессора, где этот дамп анализируется).

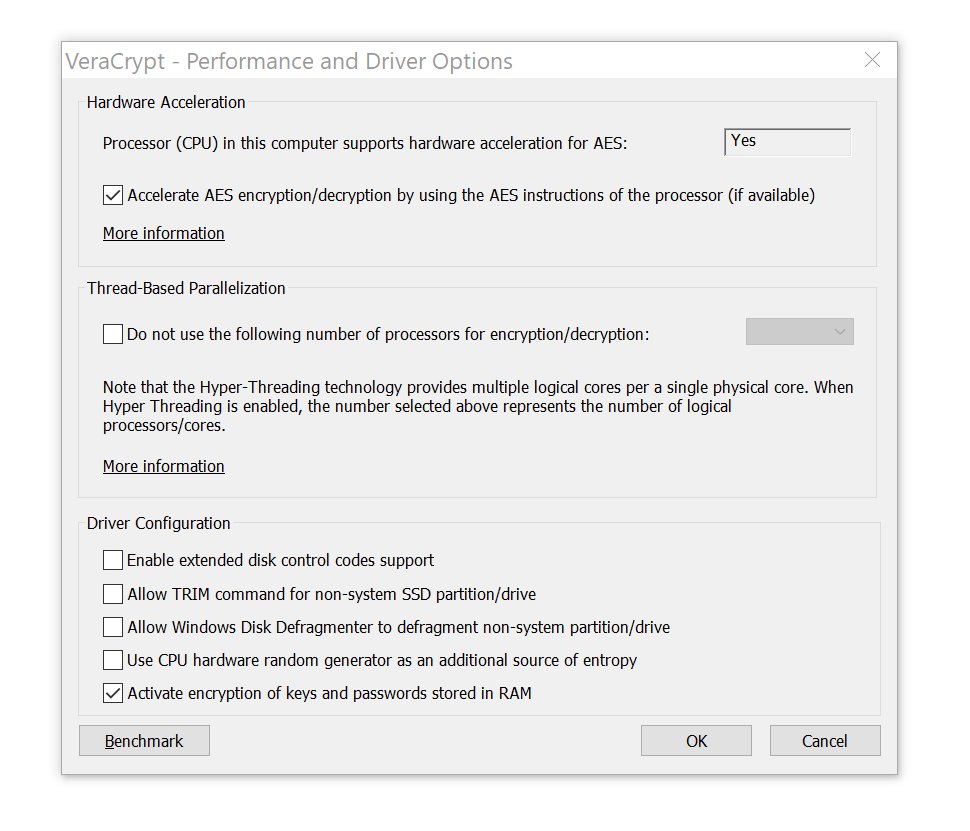

Можно ли защититься от подобных атак? Полноценная защита от извлечения ключей шифрования из оперативной памяти компьютера достаточно сложна, а на обычном десктопе может и вовсе оказаться невозможной (противостоять криогенной атаке вообще достаточно тяжело, но и вероятность ее применения исчезающе мала). В то же время вы можете включить в настройках VeraCrypt недавно появившуюся возможность шифрования ключей шифрования в оперативной памяти компьютера.

Обратите внимание: настройка доступна начиная с VeraCrypt 1.24 (на момент написания статьи актуальна сборка 1.24 Update 4). По умолчанию опция выключена; если ее включить, использование оперативной памяти драйвером увеличится примерно на 10%, производительность упадет на 5–15% (источник), а также будет отключена возможность гибернации

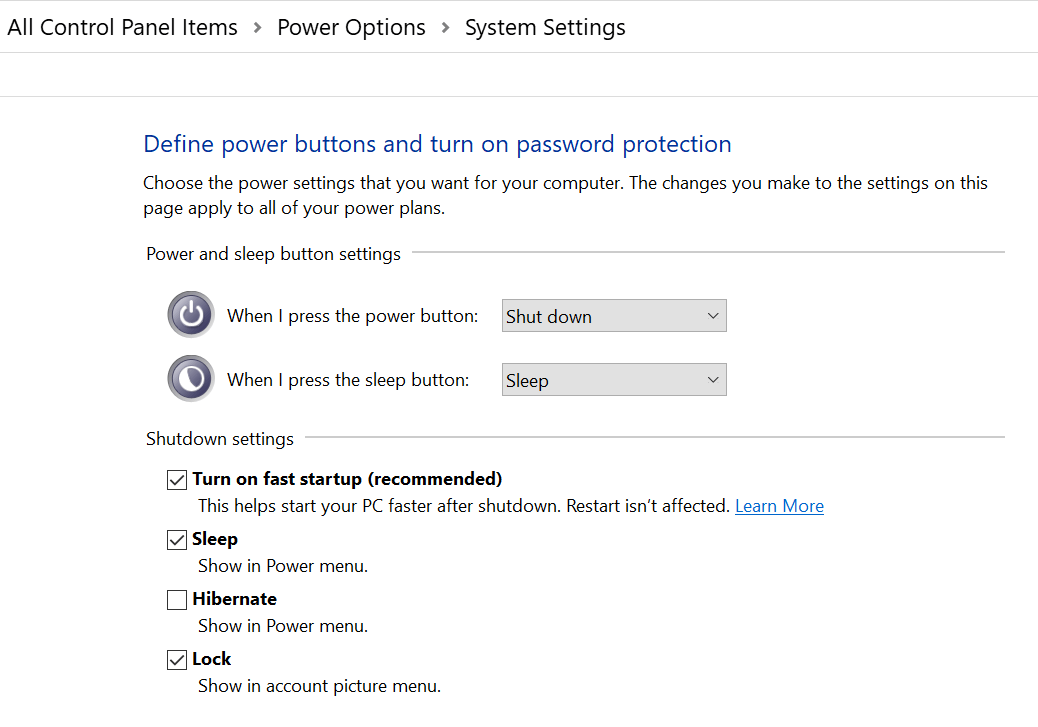

Но это только часть защиты. В файл подкачки или файл гибернации также могут попасть и сами данные, которые хранятся в зашифрованном контейнере, а встроенная в VeraCrypt функция отключения гибернации может не сработать. По-хорошему также необходимо отключить ее на уровне Windows. Опции Hybrid sleep и, собственно, Hibernation.

Обратите также внимание на режим «быстрой загрузки» (Fast Startup) на первом скриншоте. В этом режиме (по умолчанию он, кстати, включен) при выключении компьютера Windows сохраняет состояние ядра в файл на системном диске

Этот файл – в некотором роде урезанный (без user space) аналог файла гибернации. Его наличие позволяет ускорить процесс последующей загрузки, но оно же приводит к возможности утечки ключа шифрования томов VeraCrypt. Отключение режима Fast Startup поможет защититься от этой уязвимости.

Если же жертвовать режимом гибернации не хочется, то стоит подумать о шифровании системного диска с помощью того же BitLocker’а (см. также Возможен ли взлом Bitlocker?). В этом случае и файл подкачки, и файл гибернации будут надежно защищены.

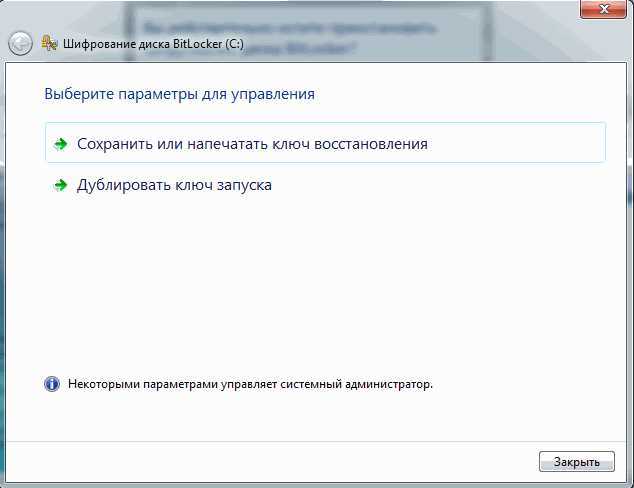

Облако и ключи восстановления доступа

Для VeraCrypt этот момент не критичен, но BitLocker по умолчанию предлагает пользователю сохранить ключ восстановления доступа к зашифрованному диску в облако OneDrive. Если его удастся оттуда извлечь (а полиции обычно удается, достаточно сделать запрос в Microsoft), то расшифровка данных становится тривиальной. Атака сработает и в том случае, если вы сохраните подобный ключ на USB-накопителе, доступ к которому получит полицейский эксперт или злоумышленник. Иными словами, ключи восстановления доступа — палка о двух концах, и с точки зрения чистой безопасности лучше их не иметь, чем иметь.

Шифрование системного раздела

Шифрование системного раздела позволяет защитить весь компьютер от несанкционированного доступа и сохранить конфиденциальность данных на уровне операционной системы.

Однако перед началом процесса необходимо сделать резервную копию всех важных данных и настроек, так как операции шифрования и расшифровки могут повлиять на работу системы и потерю данных.

Для шифрования системного раздела с помощью VeraCrypt необходимо создать загрузочный диск или флешку с программой, чтобы запустить ее до загрузки операционной системы. Затем следуйте инструкциям VeraCrypt для выбора системного раздела и настройки параметров шифрования.

Два основных подхода

Создаем пароль

Совсем недавно, если вы хотели сохранить документ в тайне, вы могли бы использовали шифр, чтобы зашифровать его, а затем уничтожали оригинал. Или вы можете запереть его в сейфе.

Это два основных подхода в утилитах шифрования. Они могут использоваться параллельно.

Один вид продукта просто обрабатывает папки, превращая их в непроходимые зашифрованные версии самих себя. Другой создает виртуальный диск, который, когда открыт, действует как любой другой диск на вашем компьютере.

При блокировке виртуального диска все объекты, которые вы помещаете в него, становятся совершенно недоступными.

Подобное решение, как виртуальный диск, позволяет хранить некоторые продукты в облаке

Такой подход требует крайней осторожности, это очевидно

Шифрование данных в облаке имеет гораздо больше шансов пострадать от атак, чем зашифрованные данные на вашем персональном компьютере.

Что лучше? Это действительно зависит от того, как вы планируете использовать шифрование.

Если Вы не знаете, стоит воспользоваться 30-дневной бесплатной пробной версией, предлагаемой каждым из этих продуктов, чтобы получить понимание того, как работают эти программы.

Установка VeraCrypt в Windows

Имеется мастер установки, поэтому процесс установки VeraCrypt схож с аналогичным процессом других программ. Разве что можно пояснить несколько моментов.

Установщик VeraCrypt предложит две опции:

- Install (Установить VeraCrypt в вашу систему)

- Extract (Извлечь. Если вы выберите эту опцию, все файлы из этого пакета будут извлечены, но в вашу систему ничего не будет установлено. Не выбирайте её если вы намереваетесь шифровать системный раздел или системный диск. Выбор этой опции может быть полезен, например, если вы хотите запускать VeraCrypt в так называемом портативном режиме. VeraCrypt не требует установки в операционную систему, в которой она будет запускаться. После извлечения всех файлов, вы можете запускать непосредственно извлечённый файл ‘VeraCrypt.exe’ (откроется VeraCrypt в портативном режиме))

Если вы выберите отмеченную опцию, т.е. ассоциацию с файлами .hc, то это добавит удобство. Поскольку если вы создадите контейнер с расширением .hc, то по двойному клику по данному файлу будет запускаться VeraCrypt. Но минус в том, что посторонние лица могут знать, что .hc являются зашифрованными контейнерами VeraCrypt.

Программа напоминает о донате:

Если вы не стеснены в средствах, конечно же, обязательно помогите автору этой программы (он один) не хотелось бы его потерять, как мы потеряли автора TrueCrypt…

Шифрование диска

Выбираем пункт, отмеченный красным:

Далее выбираем второй пункт — шифрование не системного раздела, т.е. логического диска, на который не установлена операционная система:

Переходим к выбору типа защиты: обычная или скрытая:

В первом случае происходит обычное шифрование данных. Чтобы получить доступ к системе, пользователь указывает пароль и данные дешифруются. Второй вариант скрывает зашифрованную область, не позволяя злоумышленникам ее обнаружить. Данный метод рекомендуется использовать только в случае повышенной опасности.

Следующий шаг — указываем раздел, который шифруется. Нажимаем на кнопку, которая отмечена красной стрелкой. Выбираем раздел из перечня, нажимаем «ОК», а потом «Next»:

Теперь переходим к выбору способа шифрования тома. Первый пункт активирует полную очистку логического диска без возможности восстановить информацию в дальнейшем. После выполнения операции происходит шифрование. Второй способ пропускает форматирование раздела и активирует шифрование. Используем первый способ:

Скриншот №6. Шифрование.

Теперь выберем протокол и хэширование. Оставляем по умолчанию, если не требуется специальных методов. Нажимаем «Next»:

Скриншот №7. Выбор дополнительных параметров.

Конфигурирование почти закончено и на мониторе пользователя появится информация о выбранном разделе. Если все верно, переходим к следующем пункту.

Здесь программа попросит задать пароль для доступа к зашифрованному разделу. Длина пароля должна составлять как минимум 20 символов. Также пароль должен содержать заглавные и прописные буквы латинского алфавита, числа и специальные символы. В качестве дополнительной защиты используем опции, отмеченные красными стрелками на изображении. Зеленым показан пункт, который отображает пароль на мониторе. Опция необходима, чтобы удостовериться в правильности набора секретного ключа. Когда информация будет введена, переходим дальше:

Скриншот №8. Создание секретного ключа.

Следующий шаг — указываем тип файловой структуры на разделе и размер кластера. Если настройки, указанные программой, подходят, то водим мышкой по полю, которое на скриншоте выделено красной рамкой, чтобы программа сгенерировала рандомные значения для создания ключей шифрования:

Скриншот №9. Создание ключей.

Когда полоска внизу программы достигнет конечной точки, пользователю придет сообщение об удачном завершении процесса. Подтверждаем операцию шифрования и переходим к монтированию раздела.

Encrypting a physical volume

Note: If you are having problems with the graphical interface, you can run in CLI mode with the -t flag.

If you want to use a keyfile, create one with this command:

truecrypt --create-keyfile /etc/disk.key

By default both passphrase and key will be needed to unlock the volume.

Create a new volume in the device :

# truecrypt --volume-type=normal -c /dev/sda1

Map the volume to :

# truecrypt -N 1 /dev/sda1

If this command does not for you try this to map the volume:

# truecrypt --filesystem=none --slot=1 /dev/sda1

Simply format the disk like you normally would choosing your favourite file system, except use the path . E.g. for ext4 use:

# mkfs.ext4 /dev/mapper/truecrypt1

Mount the volume:

# mount /dev/mapper/truecrypt1 /media/disk

Map and mount a volume:

# truecrypt /dev/sda1 /media/disk

Unmount and unmap a volume:

# truecrypt -d /dev/sda1

Installation

Note: For opening and accessing an existing TrueCrypt container is the preferred way, since it is well integrated with the rest of the system. Creating a new TrueCrypt container can be done using , after which it can be opened using .

Install the package.

If you use any kernel other than install the corresponding kernel module.

This article or section is being considered for removal.

If you are using truecrypt to encrypt a virtual filesystem (e.g. a file), the module will be automatically loaded whenever you run the veracrypt command.

If you are using veracrypt to encrypt a physical device (e.g. a hard disk or usb drive), you will likely want to load the module during the boot sequence:

Add the module to :

# tee /etc/modules-load.d/veracrypt.conf <<< "veracrypt"

Заключение

Надеюсь, я смог изменить ваши представления о безопасности криптоконтейнеров в целом и VeraCrypt в частности. Вооружившись новыми знаниями, вы сможете создавать зашифрованные контейнеры, обладающие на несколько порядков более высокой стойкостью к парольным атакам. Кроме того, использование недавно появившихся малоизвестных настроек безопасности позволит вам защититься и от излюбленных атак на оперативную память, файлы подкачки и гибернации. В то же время разработчики VeraCrypt не гарантируют безопасность любых данных, попадающих в оперативную память компьютера, так что речь идет скорее не о стопроцентной защите, а о существенном осложнении соответствующих атак с не менее существенным снижением их эффективности и вероятности успешно вскрыть зашифрованный том.