Как не допустить заражения

Конечно же никогда не открывать вложения в письмах от незнакомых вам людей. Всегда можно уточнить, ответив на письмо, кто он (отправитель) такой, и откуда он узнал адрес вашей электронной почты.

Если же желание открыть вложения у вас не убавилось – обязательно проверьте расширения вложенных файлов. Если они заканчиваются на указанные выше «опасные» расширения файлов – ни в коем случае не открывайте их. Проше попросить отправителя выслать файлы в другом формате. Помните, в большинстве случаев отправитель даже не подозревает, что от его имени отправлялись файлы вируса-шифровальщика, и скорее всего он ответит вам, что ничего вам не отправлял и знать вас – не знает.

Более-менее адекватное антивирусное ПО, которое ловит эти вирусы-шифровальщики, это, пожалуй, Kaspersky Internet Security. Список антивирусов, известных мне, которые точно не прошли проверки и не заблокировали этот вирус — это Avast! и Microsoft Endpoint Protection.

В любом случае 100% защиты от антивируса ждать не стоит. Так как живут вирусы 2-3 дня, и после добавления их в базу антивирусов, код их переписывается.

update 28.04.2015: Так же есть технология теневого копирования в ОС Windows 7, которая позволяет откатить файл до рабочего состояния. Вопрос только в размерах вашего жесткого диска и свободного места на нем.

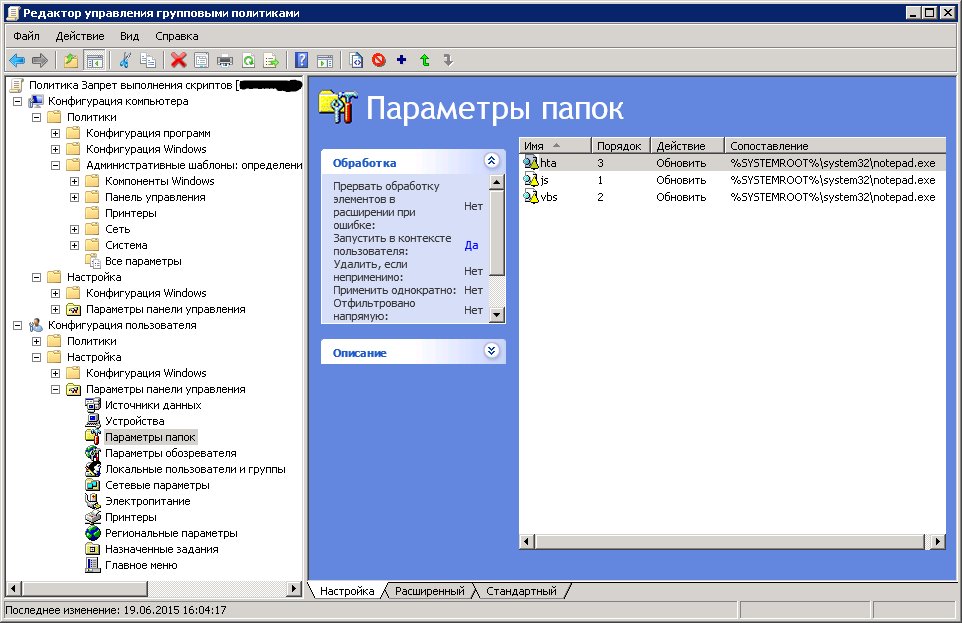

update 21.08.2015: Недавно столкнулся с очередным «заражением» — файлы пользователя были зашифрованы. Сценарий — полностью идентичен. В архиве находился сценарий под видом документа Excel. Мы пойдем другим путем, решил я, и открыл оснастку Управления групповой политикой в домене (сразу уточню — я программист, системное администрирование — побочный род деятельности, поэтому реализовал задачу как смог).

Актуально для сети с использованием домена Active Directory. Перехожу в объекты групповой политики и создаю новый объект «Запрет выполнения скриптов». Перехожу в конфигурацию пользователя — Настройки — Параметры панели управления — Параметры папок.

Добавляю 3 объекта для расширений hta, js, vbs с сопоставлением notepad.exe. Назначаю нужным группам пользователей созданный объект групповой политики. После перезагрузки все скрипты по умолчанию открываются через Блокнот и, как следствите, кроме недопонимания пользователя, не вызывают никаких других непоправимых последствий.

update 04.02.2016: Сегодня случилось очередное ЧП локального формата. Менеджеру по продажам пришло письмо с манящим заголовком Карточка предприятия с одноименным архивом .rar во вложении. И даже несмотря на то, что никаких карточек ни от какого клиента он не ждал — архив открыл. И увидев внутри Карточка предприятия.exe — не задумываясь его запустил… Встроенный в ОС Защитник Windows видимо не ожидал такой наглости злоумышленников и… спокойно пропустил запуск .exe файла из этого архива. Результат само собой на лицо — все файлы пользователя оказались зараженными.

Ограничивать политиками список разрешенных программ конечно дело неблагодарное, поэтому решил пойти другим путем… Возможно для многих будет приятной неожиданностью, но Касперский выпустил наконец бесплатную версию антивируса, с сильно урезанным функционалом… но и оставшегося хватает для большинства рабочих мест. Вот как-раз его и удалось протестировать на клиенте. Само собой расшифровать зашифрованное никакому продукту не по силам, интересен был лишь факт блокировки шифровальщика (по моему скромному опыту — Avast! с этой задачей не справляется, может что-то изменилось уже — но доверия к этому антивирусу уже нет).

Итак, после установки и запуска без изменения настроек Kaspersky Free — вообще никак не отреагировал на запуск .exe файла вируса-шифровальщика, что конечно-же обескуражило — надежды не оправдались Однако, решил поиграться с настройками и, только после того, как выставил высокий уровень защиты для файлового антивируса, добился желаемого результата — файл с вирусом-шифровальщиком был заблокирован в момент запуска!

Самые новые модификации

Как видим, эволюция технологий стала достаточно прибыльным делом, особенно если учесть, что многие руководители крупных организаций моментально бегут оплачивать действия по дешифрации, совершенно не думая о том, что так можно лишиться и денег, и информации.

Кстати сказать, не смотрите на все эти «левые» посты в Интернете, мол, «я оплатил/оплатила требуемую сумму, мне прислали код, все восстановилось». Чушь! Все это пишут сами разработчики вируса с целью привлечения потенциальных, извините, «лохов». А ведь, по меркам рядового юзера, суммы для оплаты достаточно серьезные: от сотни до нескольких тысяч или десятков тысяч евро или долларов.

Теперь посмотрим на новейшие типы вирусов такого типа, которые были зафиксированы относительно недавно. Все они практически похожи и относятся не только к категории шифровальщиков, но еще и к группе так называемых вымогателей. В некоторых случаях они действуют более корректно (вроде paycrypt), вроде бы высылая официальные деловые предложения или сообщения о том, что кто-то заботится о безопасности пользователя или организации. Такой вирус-шифровальщик своим сообщением просто вводит юзера в заблуждение. Если тот предпримет хоть малейшее действие по оплате, все — «развод» будет по полной.

Что такое STOP / Djvu Ransomware

STOP/Djvu уже на протяжении долгого времени является одним из самых популярных семейств программ-вымогателей, которое заражает множество пользователей по всему миру. У руля таких вирусов — опытные разработчики, которые регулярно создают и выпускают новые версии программ-шифровальщиков. Как и другие вредоносные программы этого типа, STOP / Djvu использует надежные криптографические алгоритмы вместе с назначением пользовательских расширений для ограничения доступа к данным. После этого пользователи не могут открывать свои файлы, так как они заблокированы с помощью безопасных шифров. Чтобы успокоить обескураженных жертв, киберпреступники предлагают решение, как спасти файлы — купить специальное ПО для дешифровки, которое вернет доступ к ним. Для этого, они показывают инструкции внутри заметки (в виде .txt, HTML или всплывающего окна), которая создается в конце успешного шифрования. Чаще всего жертв просят связаться с разработчиками и отправить какую-то сумму денег в BTC или других криптовалютах. Конечно, многие хотели бы этого избежать и восстановить файлы бесплатно или хотя бы по невысокой цене. Об этом мы и пойдет речь сегодня. Следуйте нашему руководству ниже, чтобы узнать о всех необходимых шагах, которые нужно предпринять для расшифровки или восстановления файлов, зашифрованных STOP / Djvu.

Первое средство для устранения угрозы

Таков по своей природе вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия угрозы? Да никак, если нет подручных средств, которые тоже не всегда помогают. Но попытаться можно.

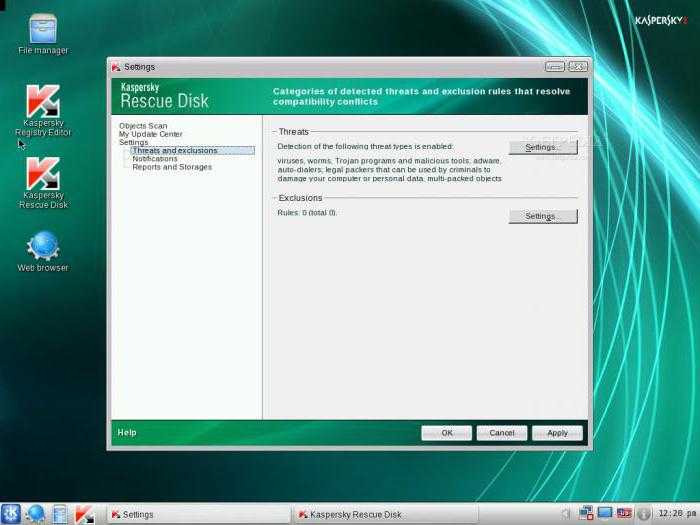

Предположим, что в системе появился вирус-шифровальщик. Как вылечить зараженные файлы? Для начала следует произвести углубленное сканирование системы без применения технологии S.M.A.R.T., которая предусматривает обнаружение угроз исключительно при повреждении загрузочных секторов и системных файлов.

Желательно не использовать имеющийся штатный сканер, который уже пропустил угрозу, а применить портативные утилиты. Оптимальным вариантом станет загрузка с диска Kaspersky Rescue Disk, которая может стартовать еще до начала работы операционной системы.

Но это всего половина дела, поскольку таким образом можно избавиться только от самого вируса. А вот с дешифратором будет сложнее. Но об этом чуть позже.

Есть еще одна категория, под которую попадают вирусы-шифровальщики. Как расшифровать информацию, будет сказано отдельно, а пока остановимся на том, что они могут совершенно открыто существовать в системе в виде официально установленных программ и приложений (наглость злоумышленников не знает предела, поскольку угроза даже не пытается маскироваться).

В этом случае следует использовать раздел программ и компонентов, где производится стандартное удаление

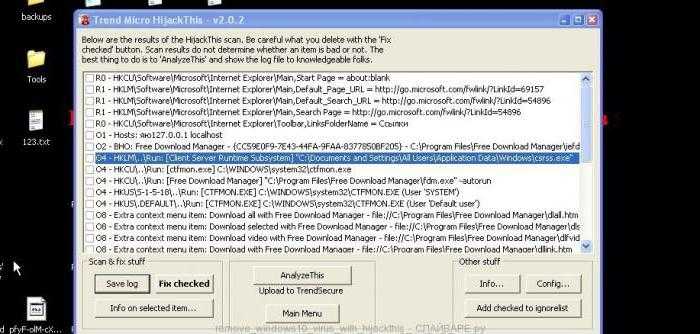

Однако нужно обратить внимание и на то, что стандартный деинсталлятор Windows-систем полностью все файлы программы не удаляет. В частности, вирус-шифровальщик ransom способен создавать собственные папки в корневых директориях системы (обычно это каталоги Csrss, где присутствует одноименный исполняемый файл csrss.exe)

В качестве основного местоположения выбираются папки Windows, System32 или пользовательские директории (Users на системном диске).

Кроме того, вирус-шифровальщик No_more_ransom прописывает в реестре собственные ключи в виде ссылки вроде бы на официальную системную службу Client Server Runtime Subsystem, что многих вводит в заблуждение, поскольку эта служба должна отвечать за взаимодействие клиентского и серверного ПО. Сам ключ располагается в папке Run, добраться до которой можно через ветку HKLM. Понятно, что удалять такие ключи нужно будет вручную.

Чтобы было проще, можно воспользоваться утилитами вроде iObit Uninstaller, которые производят поиск остаточных файлов и ключей реестра автоматически (но только при условии, что вирус в системе виден как установленное приложение). Но это самое простое, что можно сделать.

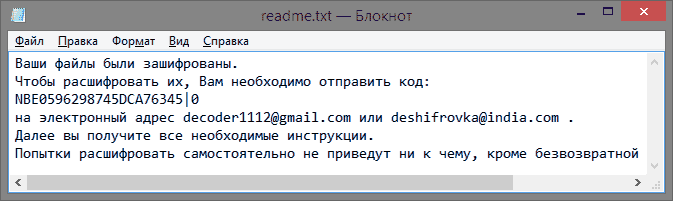

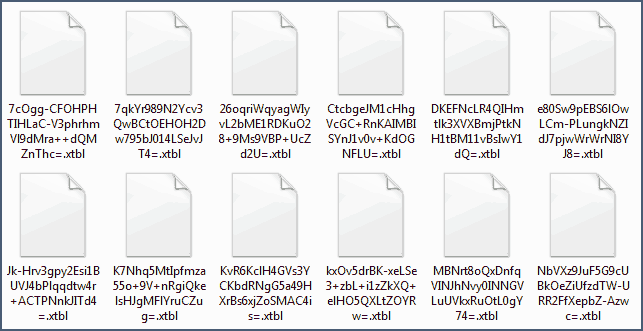

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

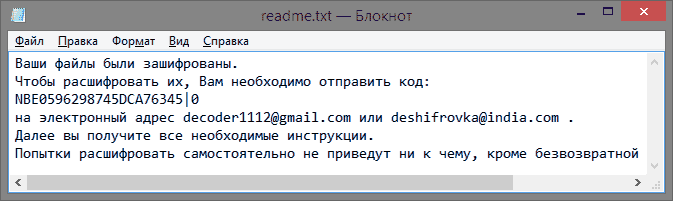

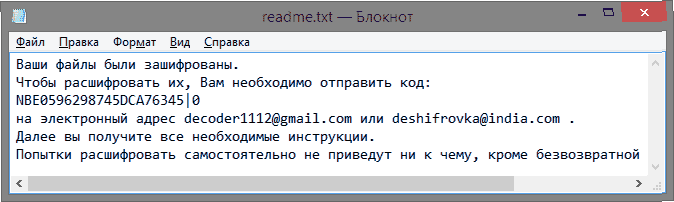

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Общие последствия проникновения всех вирусов такого типа

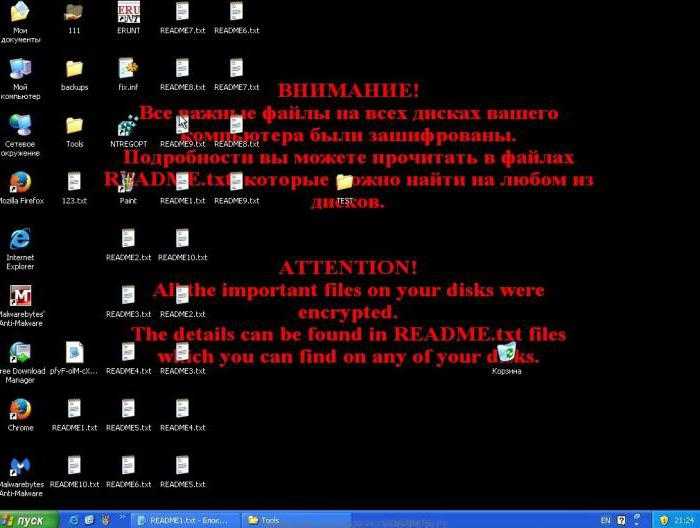

Как уже говорилось, большинство вирусов этого типа проникают в систему через электронную почту. Ну вот, допустим, в крупную организацию, на конкретный зарегистрированный мэйл приходит письмо с содержанием вроде «Мы изменили контракт, скан во вложении» или «Вам отправлена накладная по отгрузке товара (копия там-то)». Естественно, ничего не подозревающий сотрудник открывает файл и…

Все пользовательские файлы на уровне офисных документов, мультимедиа, специализированных проектов AutoCAD или еще каких-либо архиважных данных моментально зашифровываются, причем, если компьютерный терминал находится в локальной сети, вирус может передаваться и дальше, шифруя данные на других машинах (это становится заметным сразу по «торможению» системы и зависанию программ или запущенных в данный момент приложений).

Проблемы расшифровки используемых алгоритмов

Беда в том, что современные системы дешифрования перед лицом такой опасности оказались бессильны. Расшифровка файлов после вируса-шифровальщика на основе AES256 еще кое-как поддерживается, а при условии более высокой битности ключа практически все разработчики просто разводят руками. Это, кстати, официально подтверждено специалистами из «Лаборатории Касперского» и компании Eset.

В самом примитивном варианте обратившемуся в службу поддержки пользователю предлагается прислать зашифрованный файл и его оригинал для сравнения и проведения дальнейших операций по определению алгоритма шифрования и методов восстановления. Но, как правило, в большинстве случаев это результата не дает. Но вирус-шифровальщик расшифровать файлы может и сам, как считается, при условии того, что жертва согласится с условиями злоумышленников и выплатит определенную сумму в денежном эквиваленте. Однако такая постановка вопроса вызывает законные сомнения. И вот почему.

Как расшифровать и восстановить файлы .@BLOCKED

Скачать Kaspersky RakhniDecryptor

Используйте следующий инструмент от Kaspersky под названием Rakhni Decryptor, который может расшифровывать файлы .@BLOCKED. Загрузите его здесь:

Скачать RakhniDecryptor

Dr.Web Rescue Pack

Известный производитель антивирусов Dr.Web предоставляет бесплатную услугу дешифрования для владельцев своих продуктов: Dr.Web Security Space или Dr.Web Enterprise Security Suite. Другие пользователи могут обратиться за помощью в расшифровке .@БЛОКИРОВАНО файлов, загрузив образцы в Службу дешифрования программ-вымогателей Dr.Web. Анализ файлов будет производиться бесплатно, и если файлы поддаются расшифровке, все, что вам нужно сделать, это приобрести двухлетнюю лицензию на Dr.Web Security Space стоимостью 2 долларов или меньше. Таким образом вам не придется платить выкуп.

Если вы заражены программой-вымогателем @BLOCKED и удалены с вашего компьютера, вы можете попытаться расшифровать свои файлы. Поставщики антивирусов и частные лица создают бесплатные расшифровщики для некоторых криптоблокировщиков. Чтобы попытаться расшифровать их вручную, вы можете сделать следующее:

Используйте Stellar Data Recovery Professional для восстановления файлов .@BLOCKED

- Скачать Stellar Data Recovery Professional.

- Нажмите Recover Data кнопку.

- Выберите тип файлов, которые хотите восстановить, и нажмите на Следующая кнопку.

- Выберите место, откуда хотите восстановить файлы, и нажмите Сканировать кнопку.

- Просмотрите найденные файлы, выберите те, которые хотите восстановить, и нажмите Recover.

Скачать Stellar Data Recovery Professional

Использование опции предыдущих версий файлов в Windows:

- Щелкните на зараженный файл правой кнопкой мыши и выберите Объекты.

- Выберите Предыдущие версии меню.

- Выберите конкретную версию файла и нажмите Копировать.

- Чтобы восстановить выбранный файл и заменить существующий, нажмите на Восстановить кнопку.

- Если в списке нет элементов, выберите альтернативный метод.

Использование Shadow Explorer:

- Скачать Shadow Explorer программу.

- Запустите ее, и вы увидите на экране список всех дисков и даты создания теневых копий.

- Выберите диск и дату, с которой вы хотите восстановить.

- Щелкните правой кнопкой мыши на имя папки и выберите Экспортировать.

- Если в списке нет других дат, выберите альтернативный метод.

Если вы используете Dropbox:

- Войдите на сайт DropBox и перейдите в папку, содержащую зашифрованные файлы.

- Щелкните правой кнопкой мыши на зашифрованный файл и выберите Предыдущие версии.

- Выберите версию файла, которую хотите восстановить, и нажмите на Восстановить кнопку.

Вирус зашифровал файлы в xtbl

В настоящее время получил достаточно большое распространение вирус, способный зашифровывать файлы и изменять их расширение на.xtbl, а так же заменять их название на совершенно случайные символы.

Кроме того, на видном месте создается специальный файл с инструкциями readme.txt

. В нем, злоумышленник, ставит пользователя перед фактом того, что все его важные данные были зашифрованы и теперь их так просто не открыть, дополняя это тем, что для возвращения всего в прежнее состояние, необходимо выполнить определенные действия связанные с передачей денег мошеннику (обычно, перед этим необходимо отправить определенный код на один из предложенных адресов электронной почты). Часто такие послания еще дополняются припиской, что при попытке самостоятельно расшифровать все свои файлы, вы рискуете их навеки потерять.

К огромному сожалению, в данный момент, официально никто смог расшифровать.xtbl, если появится рабочий способ, мы обязательно об этом сообщим в статье. Среди пользователей есть те, у кого был подобный опыт с этим вирусом и они оплатили мошенникам нужную сумму, получив взамен расшифровку своих документов. Но это крайне рискованный шаг, ведь среди злоумышленников встречаются и те, кто особо не станет заморачиваться с обещанной дешифровкой, в итоге это будут деньги на ветер.

Что тогда делать, спросите вы? Предлагаем несколько советов, которые помогут вернуть все свои данные и при этом, вы не будете идти на поводу у мошенников и дарить им свои деньги. И так, что нужно сделать:

- Если умеете работать в Диспетчере задач, то немедленно прервите шифрование файлов, остановив подозрительный процесс. Одновременно с этим, отключите компьютер от интернета – многим шифровальщикам необходимо подключение к сети.

- Возьмите листочек и запишите на него код, предлагаемый для отправки на почту злоумышленникам (листочек потому, что файл, в который будете записывать так же может стать недоступным для чтения).

- При помощи антивирусных средств Malwarebytes Antimalware, пробного Антивируса Kaspersky IS или CureIt, удалить вредоносную программу. Для большей надежности, лучше последовательно воспользоваться всеми предложенными средствами. Хотя Антивирус Касперского можно не устанавливать, если в системе уже есть один основной антивирус, иначе могут возникнуть программные конфликты. Все остальные утилиты можете применять в любой ситуации.

- Подождать, пока одна из антивирусных компаний не разработает рабочий дешифратор для таких файлов. Оперативнее всего справляется Kaspersky Lab.

- Дополнительно, вы можете отправить на копию файла, что был зашифрованн, с требуемым кодом и если есть, этот же файл в первоначальном виде. Вполне возможно, это может ускорить разработку метода дешифровки файлов.

Ни в коем случае не выполняйте:

- переименование этих документов;

- изменение их расширения;

- удаление файлов.

Эти троянские программы также занимаются шифрованием файлов пользователей с последующим вымогательством. При этом, у зашифрованных файлов могут быть следующие расширения:

Эти троянские программы также занимаются шифрованием файлов пользователей с последующим вымогательством. При этом, у зашифрованных файлов могут быть следующие расширения:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- _com

- .oshit

- И другие.

К счастью, уже создана специальная утилита для расшифровки – RakhniDecryptor

. Скачать ее можно с официального сайта .

На этом же сайте можно ознакомиться с инструкцией, подробно и наглядно показывающей, как пользоваться утилитой для расшифровки всех файлов, над которыми поработал троян. В принципе, для большей надежности, стоит исключить пункт удаления зашифрованных файлов. Но скорее всего, что разработчики хорошо постарались над созданием утилиты и целостности данных ничего не угрожает.

Те, кто пользуется лицензионным антивирусом Dr.Web, имеют бесплатный доступ к расшифровке от разработчиков http://support.drweb.com/new/free_unlocker/.

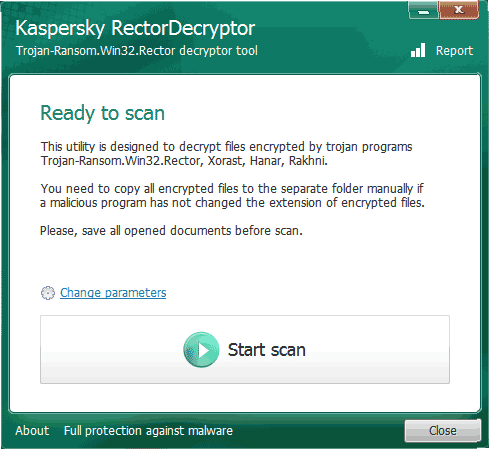

Программа для дешифровки RectorDecryptor

Если вирус зашифровал файлы jpg, doc, cbf и т. п., то может помочь специальная программа. Для этого сначала потребуется зайти в автозагрузки и отключить все, кроме антивируса. Далее необходимо перезагрузить компьютер. Просмотреть все файлы, выделить подозрительные

В поле под названием «Команда» указано месторасположение конкретного файла (внимание уделять стоит приложениям, не имеющим подписи: производитель — нет данных)

Все подозрительные файлы надо удалить, после чего потребуется почистить кэши браузеров, временные папки (для этого подойдет программа CCleaner).

Чтобы приступить к дешифровке, необходимо скачать вышеуказанную программу. Затем запустить ее и нажать кнопку «Начать проверку», указав измененные файлы и их расширение. В современных версиях данной программы можно указать лишь сам зараженный файл и нажать кнопку «Открыть». После этого файлы будут расшифрованы.

Впоследствии утилита автоматически осуществляет проверку всех компьютерных данных, включая файлы, находящиеся на присоединенном сетевом диске, и дешифрует их. Данный процесс восстановления может занять несколько часов (в зависимости от объема работы и быстродействия компьютера).

В итоге все поврежденные файлы будут расшифрованы в ту же самую директорию, где они находились первоначально. В завершение останется лишь удалить все имеющиеся файлы с подозрительным расширением, для чего можно проставить галочку в запросе «Удалять зашифрованные файлы после успешной расшифровки», нажав предварительно кнопку «Изменить параметры проверки». Однако лучше ее не ставить, так как в случае неудачной дешифровки файлов они могут удалиться, и впоследствии придется их сначала восстанавливать.

Итак, если вирус зашифровал файлы doc, cbf, jpg т. д., не следует торопиться с оплатой кода. Может, он и не понадобится.

Что помогло

Вы когда-нибудь слышали про теневые копии? Так вот, когда создается точка восстановления, то автоматически создаются и теневые копии ваших файлов. И если что-то произошло с вашими файлами, то вы всегда сможете вернуть их на тот момент, когда была создана точка восстановления. В этом нам поможет одна замечательная программа для восстановления файлов из теневых копий.

Для начала скачайте

и установите программу «Shadow Explorer»

. Если последняя версия у вас заглючит (бывает такое), то устанавливайте предыдущую.

Зайдите в Shadow Explorer

. Как мы видим, основная часть программы похожа на проводник , т.е. файлы и папки

Теперь обратите внимание на левый верхний угол. Там мы видим видим букву локального диска и дату

Эта дата означает, что все представленные файлы на диске C актуальны на тот момент. У меня стоит 30 ноября. Это означает, что последняя точка восстановления создавалась 30 ноября.Если нажать на выпадающий список даты, то мы увидим, на какие числа у нас еще имеются теневые копии. А если нажать на выпадающий список локальных дисков и выбрать, например, диск D, то мы увидим дату, на момент которой у нас есть актуальные файлы. Но для диска D

точки не создаются автоматом, поэтому данную вещь нужно прописать в настройках. Это очень легко сделать

.Как видите, если для диска C

у меня довольно свежая дата, то для диска D

последняя точка создавалась почти год назад. Ну а дальше делаем по пунктам:

Всё. Теперь остается только ждать, когда завершиться экспорт. А дальше идем в ту самую папку, которую вы выбрали и проверяем все файлы на открываемость и работоспособность. Всё круто). Я знаю, что в интернете предлагают еще какие-то разные способы, утилиты и прочее, но я про них писать не буду, ибо я с этой проблемой уже сталкиваюсь третий раз, и ни разу, ничего, кроме теневых копий меня не выручало. Хотя может просто мне так не повезло).

Я знаю, что в интернете предлагают еще какие-то разные способы, утилиты и прочее, но я про них писать не буду, ибо я с этой проблемой уже сталкиваюсь третий раз, и ни разу, ничего, кроме теневых копий меня не выручало. Хотя может просто мне так не повезло).

Но к сожалению в последний раз удалось восстановить лишь те файлы, которые были на диске C, так как по умолчанию точки создавались только для диска C. Соответственно для диска D теневых копий не было. Конечно нужно еще и не забывать, что точки восстановления , что может привести к , так что следите за этим тоже.

А чтобы теневые копии создавались и для других жестких дисков, вам нужно и для них тоже.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

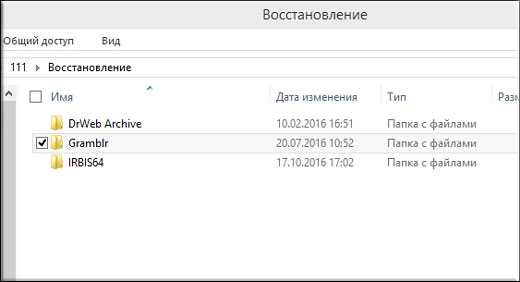

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Удаление вируса и восстановление зашифрованных файлов

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком. Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением .xtbl, то процесс дальнейшего заражения вполне реально прервать.

- Вначале отключите интернет. Для этого достаточно физически отсоединить кабель от сетевой карточки и роутера, подключённых к компьютеру. Сделать это можно и программно, деактивировав действующее сетевое подключение через вкладку «Сетевые подключения» на панели управления.

- После этого запустите диспетчер задач, нажав комбинацию Delete+Ctrl+Alt.

- На вкладке выберите и завершите подозрительные процессы.

- Теперь отключите программы, запускаемые автоматически.

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Утилита Dr.Web CureIt!

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта. Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Malwarebytes Anti-malware

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

Онлайн-скрипт-дешифратор от Dr.Web

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

Расшифровкой файлов занимается и Лаборатория Касперского. На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка — Лечение и расшифровка файлов — RectorDecryptor — Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

Восстановление зашифрованных файлов из резервной копии

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

- Откройте Панель управления.

- На вкладке, отвечающей за архивацию и восстановление, выберите функцию восстановления файлов, нажав соответствующую кнопку.

- В открывшейся вкладке выберите файлы для восстановления и дату, после чего нажмите «Далее».

- Отметьте, куда следует сохранять восстановленные файлы, и нажмите кнопку «Восстановить»

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

- Запустите ShadowExplorer.

- Выберите нужный диск и дату до появления на компьютере зашифрованных файлов.

- В правой части открытого окна программы отметьте мышкой восстанавливаемый файл или каталог.

- В контекстном меню правой кнопкой мыши нажмите пункт Export, выберите место сохранения восстанавливаемого ресурса.

- Кликните Enter.

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов. Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

- Нажмите кнопку File Formats и OK.

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.