Диагностика зависшей виртуальной машины

Первым делом, чтобы восстановить сервис, вам необходимо принудительно перезагрузить виртуальную машины, для этого щелкните по ней правым кликом мыши и выберите пункт «Power — Reset».

После того, как операционная система в ней загрузится, я вам советую начать изучение логов Windows. Открываем просмотр событий и делаем поиск ошибок и предупреждений. Мне удалось найти два события, которые косвенно говорили, что проблема с зависанием виртуальной машины связана непосредственно с операционной системой и возможными проблемами с поврежденными системными файлами или драйверами Vmware Tools. Первое событие:

Так же можно обнаружить и ошибки вот такого рода, которые так же заставляю виртуальную машину флапать, зависать с черным экраном.

Данное событие связано с сетевым интерфейсом типа E1000, советую его поменять на паравиртуализованный VMXNET3. E1000 кушает больше ресурсов процессорных мощностей и так же более капризный, но за то не требует установки Vmware Tools.

Так же вы можете посмотреть логи самой виртуальной машины на уровне Vmware ESXI 6.5. Я нашел там вот такую выборку:

2019-05-14T11:06:41.739Z| vmx| I125: GuestMsg: Channel 0, Cannot unpost because the previous post is already completed 2019-05-14T11:08:48.012Z| svga| I125: MKSScreenShotMgr: Taking a screenshot 2019-05-14T11:08:53.849Z| mks| I125: SOCKET 1396535 (189) Creating VNC remote connection. 2019-05-14T11:08:53.849Z| mks| I125: MKSControlMgr: New VNC connection 1 2019-05-14T11:08:53.912Z| mks| W115: VNCENCODE 1396535 failed to allocate VNCBlitDetect 2019-05-14T11:08:53.912Z| mks| I125: VNCENCODE 1396535 VNCEncodeChooseRegionEncoder: region encoder adaptive. Resolution: 1024 x 768 2019-05-14T11:08:54.289Z| vmx| I125: Tools_SetGuestResolution: Sending rpcMsg = Resolution_Set 1920 863 2019-05-14T11:08:54.630Z| vcpu-7| I125: VMMouse: CMD Read ID 2019-05-14T11:09:54.289Z| vmx| I125: GuestRpcSendTimedOut: message to toolbox timed out. 2019-05-14T11:10:07.476Z| svga| I125: MKSScreenShotMgr: Taking a screenshot 2019-05-14T11:10:19.546Z| mks| I125: SOCKET 1396535 (189) recv error 0: Success 2019-05-14T11:10:19.546Z| mks| I125: SOCKET 1396535 (189) VNC Remote Disconnect. 2019-05-14T11:10:19.546Z| mks| I125: MKSControlMgr: Remove VNC connection 1 2019-05-14T11:10:31.357Z| vmx| I125: VigorTransportProcessClientPayload: opID=HardPowerOpsResolver-applyOnMultiEntity-5384149-ngc:70276545-fb-c5-9d61 seq=2571570: Receiving Sched.SetResourceGroup request. 2019-05-14T11:10:31.357Z| vmx| I125: VigorTransport_ServerSendResponse opID=HardPowerOpsResolver-applyOnMultiEntity-5384149-ngc:70276545-fb-c5-9d61 seq=2571570: Completed Sched request. 2019-05-14T11:10:31.358Z| vmx| I125: VigorTransportProcessClientPayload: opID=HardPowerOpsResolver-applyOnMultiEntity-5384149-ngc:70276545-fb-c5-9d61 seq=2571571: Receiving PowerState.InitiateReset request. 2019-05-14T11:10:31.358Z| vmx| I125: Vix: : VMAutomation_Reset. Trying hard reset 2019-05-14T11:10:31.358Z| vmx| W115: 2019-05-14T11:10:31.358Z| vmx| W115+ 2019-05-14T11:10:31.358Z| vmx| W115+ VMXRequestReset 2019-05-14T11:10:31.358Z| vmx| I125: Vigor_Reset: Attaching to reset. 2019-05-14T11:10:31.358Z| vmx| I125: Stopping VCPU threads. 2019-05-14T11:10:31.360Z| vcpu-0| I125: VMMon_WaitForExit: vcpu-0: worldID=9507337 2019-05-14T11:10:31.360Z| vcpu-7| I125: VMMon_WaitForExit: vcpu-7: worldID=9507347 2019-05-14T11:10:31.360Z| vcpu-3| I125: VMMon_WaitForExit: vcpu-3: worldID=9507343 2019-05-14T11:10:31.360Z| vcpu-1| I125: VMMon_WaitForExit: vcpu-1: worldID=9507341 2019-05-14T11:10:31.360Z| vcpu-5| I125: VMMon_WaitForExit: vcpu-5: worldID=9507345 2019-05-14T11:10:31.360Z| vcpu-10| I125: VMMon_WaitForExit: vcpu-10: worldID=9507350 2019-05-14T11:10:31.360Z| vcpu-9| I125: VMMon_WaitForExit: vcpu-9: worldID=9507349 2019-05-14T11:10:31.360Z| vcpu-8| I125: VMMon_WaitForExit: vcpu-8: worldID=9507348 2019-05-14T11:10:31.360Z| vcpu-6| I125: VMMon_WaitForExit: vcpu-6: worldID=9507346 2019-05-14T11:10:31.360Z| vcpu-4| I125: VMMon_WaitForExit: vcpu-4: worldID=9507344 2019-05-14T11:10:31.360Z| vcpu-2| I125: VMMon_WaitForExit: vcpu-2: worldID=9507342 2019-05-14T11:10:31.360Z| vcpu-11| I125: VMMon_WaitForExit: vcpu-11: worldID=9507351 2019-05-14T11:10:31.360Z| svga| I125: SVGA thread is exiting 2019-05-14T11:10:31.360Z| vmx| I125: MKS thread is stopped 2019-05-14T11:10:31.361Z| vmx| I125: 2019-05-14T11:10:31.361Z| vmx| I125+ OvhdMem: Final (Power Off) Overheads

Учетная запись в Windows 10

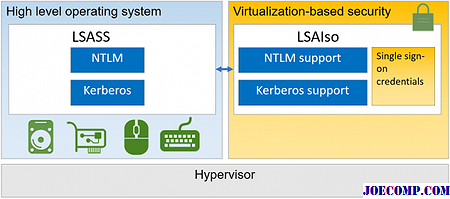

Credential Guard — одна из основных функций безопасности, доступных в Windows 10. Она позволяет защитить от взлома учетных данных домена, тем самым не позволяя хакерам принимать корпоративные сети. Наряду с такими функциями, как Device Guard и Secure Boot, Windows 10 более безопасна, чем любая предыдущая операционная система Windows.

Что такое функция Credential Guard в Windows 10

Как видно из названия, эта функция в Windows 10 защищает учетные данные внутри и через пользовательские домены в сети. Хотя предыдущие операционные системы Microsoft, используемые для хранения идентификатора и пароля для учетных записей пользователей в локальной ОЗУ, Credential Guard создает виртуальный контейнери сохраняет все секреты домена в этом виртуальном контейнере, к которым операционная система не может напрямую обращаться. Вам не нужна внешняя виртуализация. Эта функция использует Hyper-V, которую вы можете настроить в апплете «Программы и компоненты» на панели управления.

Когда хакеры ранее взломали систему Windows, они могли получить доступ к хэшу, используемому для шифрования учетных данных пользователя, поскольку это будет храниться в локальной ОЗУ без большой защиты. С Credential Manager учетные данные хранятся в виртуальном контейнере, поэтому даже если хакеры компрометируют систему, они не могут получить доступ к хэшу. Таким образом, они не могут проникнуть в компьютеры в сети.

Короче говоря, функция Credential Guard в Windows 10 повышает безопасность учетных данных домена и связанных хешей , поэтому хакеры становятся практически недоступными для доступа к секрет и применять его к другим компьютерам. Таким образом, любая возможность атаки останавливается только при входе. Я не буду говорить, что Credential Guard не поддается разрушению, но он уверен в повышении уровня безопасности, чтобы ваш компьютер и сеть были в безопасности.

В отношении защиты учетных записей в предыдущих версиях Windows одна в Windows 10 запрещает несколько протоколов, которые может позволить хакерам добраться до виртуального контейнера, где хранятся хешированные учетные данные. Тем не менее, эта функция недоступна для всех компьютеров.

Прочтите : Remote Credential Guard защищает учетные данные удаленного рабочего стола.

Требования к системе проверки учетных записей

Есть несколько ограничений — особенно если вы используете бюджетные ноутбуки, Даже Ultrabooks, которые не поддерживают Trusted Platform Module (TPM), не могут запускать Credential Guard, хотя книга работает под управлением Windows 10 Enterprise.

Credential Guard работает только в Enterprise Edition Windows 10. Если вы используете Pro или Education, вы не сможете использовать эту функцию.

На вашем компьютере должно быть поддержка Secure Boot и 64-разрядной виртуализации. Это оставляет все 32-разрядные компьютеры недоступными для этой функции.

Это не означает, что вам необходимо одновременно обновлять все компьютеры. Вы можете использовать любые компьютеры, соответствующие требованиям после создания поддомена, и помещать несовместимые компьютеры в поддомену. Когда вы настраиваете верхние домены с помощью Credential Guard, а несовместимые компьютеры находятся в нижнем поддомене, безопасность по-прежнему будет достаточно хороша, чтобы помешать попыткам взлома учетных данных.

Ограничения Credential Guard

В то время как некоторые требования к оборудованию существуют для Credential Guard в Windows 10 Enterprise Edition, не все должно быть защищено этой функцией. Вы не должны ожидать от Credential Guard следующего:

- Защита локальных и учетных записей Microsoft

- Защита учетных данных, управляемых сторонним программным обеспечением

- Защита от регистраторов ключей.

Credential Guard предложит защиту от прямого взлома попыток и вредоносных программ, запрашивающих учетную информацию. Если учетная информация уже украдена до того, как вы сможете внедрить Credential Guard, это не помешает хакерам использовать хэш-ключ на других компьютерах того же домена.

Для получения дополнительной информации и сценариев для управления функцией Credential Guard в Windows 10 посетите TechNet.

Завтра мы увидим, как включить Credential Guard с помощью групповой политики.

Метод 2: отключение безопасности на основе виртуализации

Если вы следовали приведенным выше инструкциям и уже подтвердили, что на самом деле не имеете дело с конфликтом между Hyper-V и Vmware, возможно, вы видите значок « VMware и DeviceCredential Guard несовместимы ”Ошибка из-за того, что на вашем компьютере установлена Безопасность на основе виртуализации -Это требуется для некоторых типов виртуальных машин.

Эта безопасность на основе виртуализации обеспечивается с помощью политик Редактор локальной групповой политики. Но имейте в виду, что по умолчанию эта утилита доступна только для Windows 10 PRO и более старых версий PRO.

Примечание: Если у вас домашняя версия, вы можете вручную установить утилиту gpedit в Windows 10 Home.

Если Редактор локальной групповой политики (gpedit) доступен в вашей версии Windows, и вы хотите развернуть это возможное исправление, следуйте инструкциям ниже (вспомогательное руководство A), чтобы отключить безопасность на основе виртуализации в специальной политике viit.

Если вы используете домашнюю версию и не хотите загружать неопубликованный редактор локальной групповой политики, следуйте второму руководству. (вспомогательное руководство B) для отключения безопасности на основе виртуализации viRegistry Editor.

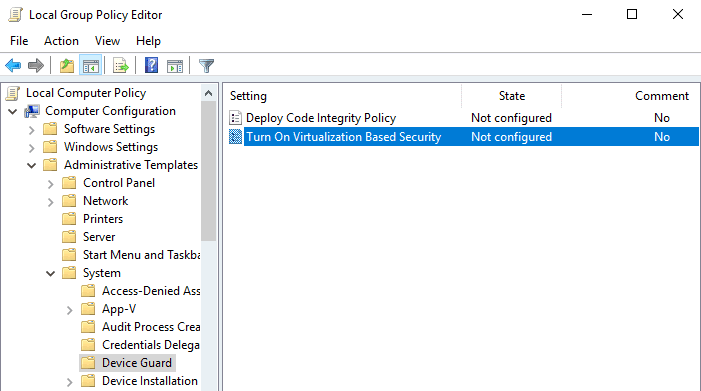

A. Отключить безопасность на основе виртуализации viGpedit

-

Нажмите Клавиша Windows + R, чтобы открыть диалоговое окно «Выполнить». Затем введите ‘Gpedit.msc’ внутри текстового поля и нажмите Входить открыть Редактор локальной групповой политики.

Image

Примечание: Когда вам будет предложено UAC (Контроль учетных записей пользователей) окно, нажмите на да чтобы предоставить доступ администратора.

-

Как только вы окажетесь внутри Редактор локальной групповой политики, перейдите в следующее место, используя меню слева:

Конфигурация компьютера — Административные шаблоны — Система — Device Guard

-

После того, как вы доберетесь до этого места, перейдите в меню с правой стороны и дважды щелкните Включите безопасность на основе виртуализации.

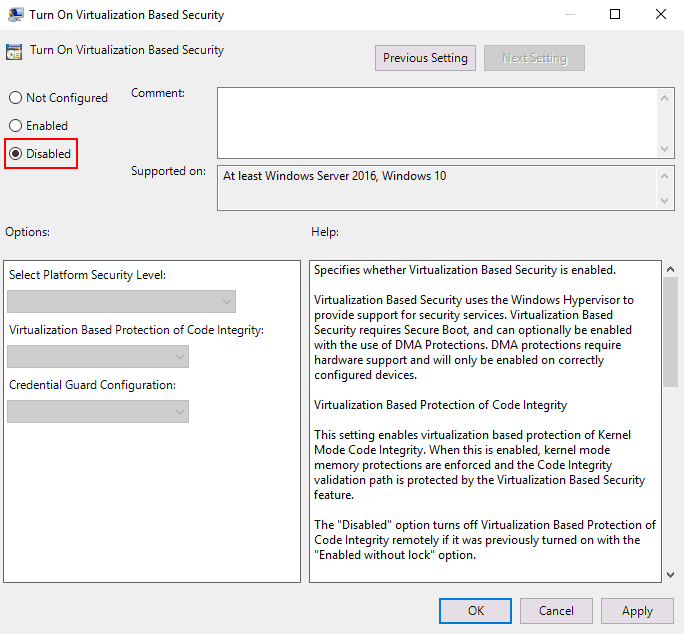

Image

- Как только вы окажетесь в меню настроек Включите безопасность на основе виртуализации политики, установите переключатель в положение Отключено и нажмите ОК чтобы сохранить изменения.

- После включения этой безопасности перезагрузите компьютер и посмотрите, будет ли проблема решена при следующем запуске компьютера.

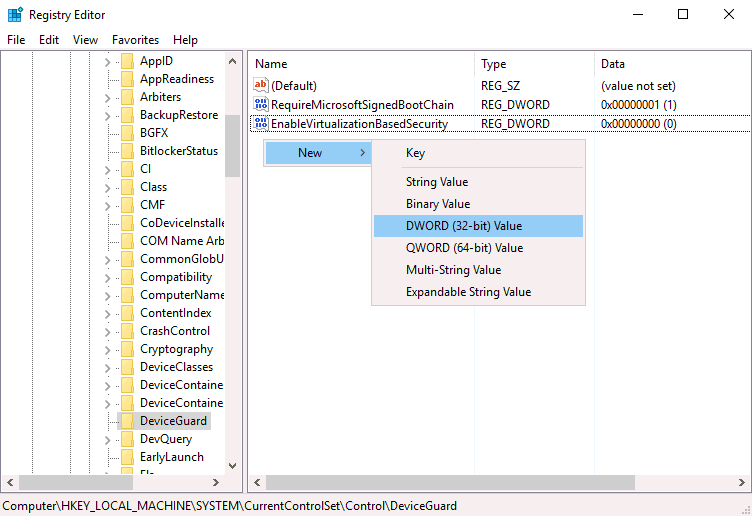

Б. Отключение безопасности на основе виртуализации viRegistry Editor

-

Нажмите Клавиша Windows + R открыться Запустить чат. Внутри текстового поля введите regedit ’ и нажмите Входить открыть Редактор реестра. По запросу UAC (Контроль учетных записей пользователей) нажмите да чтобы предоставить доступ администратора.

Image

-

Как только вы войдете в редактор реестра, используйте левое меню, чтобы перейти к следующему месту:

HKEY_LOCAL_MACHINE / System / CurrentControlSet / Control / DeviceGuard

Примечание: Вы можете перемещаться сюда вручную или вставить местоположение прямо в панель навигации и нажать Входить чтобы попасть туда мгновенно.

-

После того, как вы окажетесь в правильном месте, перейдите в правую секцию, щелкните правой кнопкой мыши пустое место и выберите Создать> значение DWORD (32 бита) из появившегося контекстного меню.

Image

-

Назовите вновь созданный DWORD EnableVirtualizationBasedSecurity, затем дважды щелкните по нему и установите База к Шестнадцатеричный и ценность чтобы отключить безопасность на основе виртуализации.

Image

- Ударить ОК чтобы сохранить изменения, закройте редактор реестра и перезагрузите компьютер, чтобы проверить, устранена ли проблема.

Если вы все еще сталкиваетесь с той же проблемой даже после включения безопасности на основе виртуализации, перейдите к следующему потенциальному исправлению ниже.

Method 5: Turn off virtualization Based Security in Windows

This method is used to disable Device Guard and Credential Guard, which are Hyper-V-related features.

Open the Group Policy Editor for a local machine. The group Policy Editor is available in Windows 10 Pro, Enterprise, and Education. In the command prompt, run gpedit.msc

Go to Local Computer Policy > Computer Configuration > Administrative Templates > System > Device Guard

Double-click Turn On Virtualization Based Security. By default, the status of this setting is Not configured.

In the window that opens, select Disabled and hit OK to save settings, and close the window.

Edit Registry as an alternative

In Windows 10 Home, where the Group Policy Editor is not present, you can disable Virtualization Based Security in Windows Registry.

Create a backup of the Windows registry before changing registry settings to avoid errors and issues.

Open Registry Editor. Run regedit in the command line that should be opened as Administrator.

Go to HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Control > DeviceGuard

Create the EnableVirtualizationBasedSecurity entry if this entry is missing. To create a new entry, right-click an empty place in the DeviceGuard directory, and in the context menu, click New > DWORD (32-bit) Value. Enter the EnableVirtualizationBasedSecurity name for this registry entry. By default, data set for this entry should be (see the following screenshot). You can double-click the EnableVirtualizationBasedSecurity and set manually.

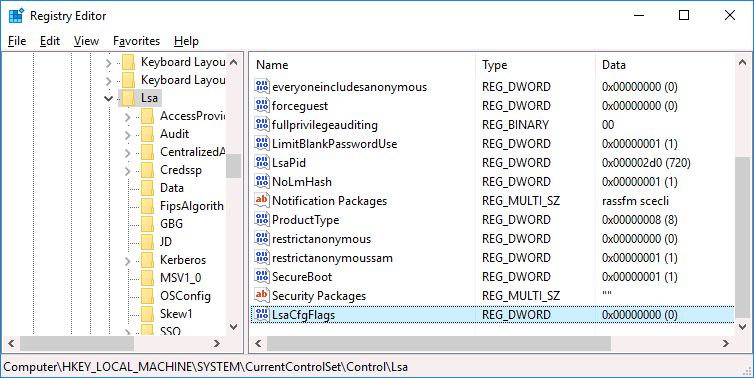

Go to HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Control > Lsa

Create a new registry entry in the Lsa directory. Right-click an empty space in the right pane of the Registry Editor window. In the context menu, click New > DWORD (32-bit) Value.

Enter the LsaCfgFlags name for this value. This value must be set to .

Close the Registry Editor, and restart your computer.

You can run the following commands in PowerShell (as Administrator) to disable Device Guard and Credential Guard on the next Windows boot.

Mont a UEFI system partition to the drive X: (select an unused volume):

mountvol X: /s

Copy the C:\Windows\System32\SecConfig.efi to X:\EFI\Microsoft\Boot\SecConfig.efi with an option to overwrite the file if the file exists. This file is a boot image for Windows security configuration tool.

copy %WINDIR%\System32\SecConfig.efi X:\EFI\Microsoft\Boot\SecConfig.efi /Y

Create a new option in the boot menu with the ID {0cb3b571-2f2e-4343-a879-d86a476d7215} and the DebugTool name:

bcdedit /create {0cb3b571-2f2e-4343-a879-d86a476d7215} /d “DebugTool” /application osloader

Set the boot option you created to boot at the previous step to \EFI\Microsoft\Boot\SecConfig.efi:

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} path “\EFI\Microsoft\Boot\SecConfig.efi”

Set Windows Boot Manager to make the new entry the default one for the next reboot. After that, reboot your Windows should go back to normal boot.

bcdedit /set {bootmgr} bootsequence {0cb3b571-2f2e-4343-a879-d86a476d7215}

Set the bootloader to pass the options DISABLE-LSA-ISO,DISABLE-VBS to the SecConfig.efi file when the bootloader launches the file.

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} loadoptions DISABLE-LSA-ISO,DISABLE-VBS

Set the partition for the booted drive to the X: drive:

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} device partition=X:

Unmount the X: drive from the system:

mountvol X: /d

Пересоздание виртуальной машины

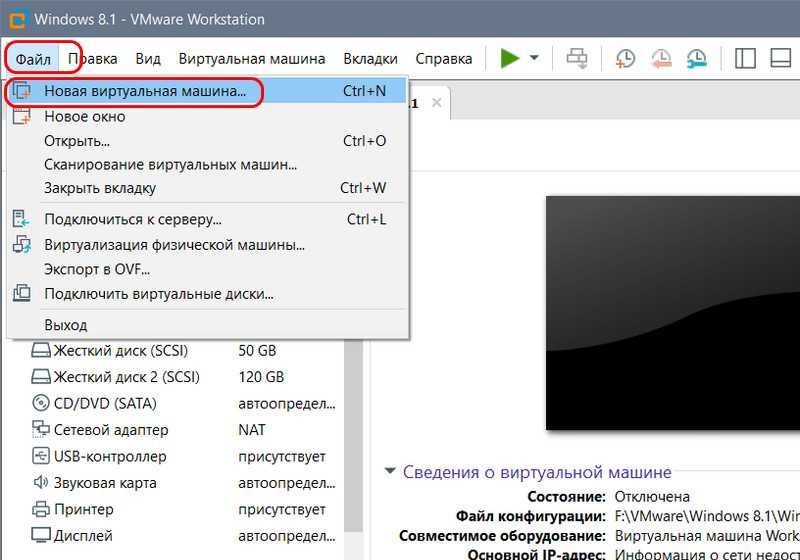

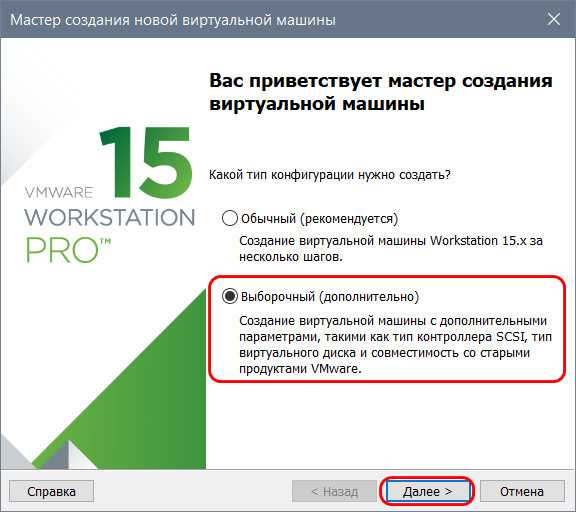

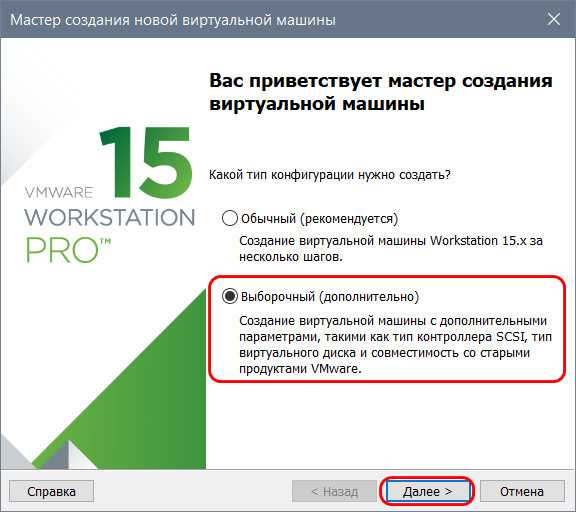

Пересоздадим машину. Запускаем создание новой.

Указываем выборочный тип конфигурации.

Жмём «Далее».

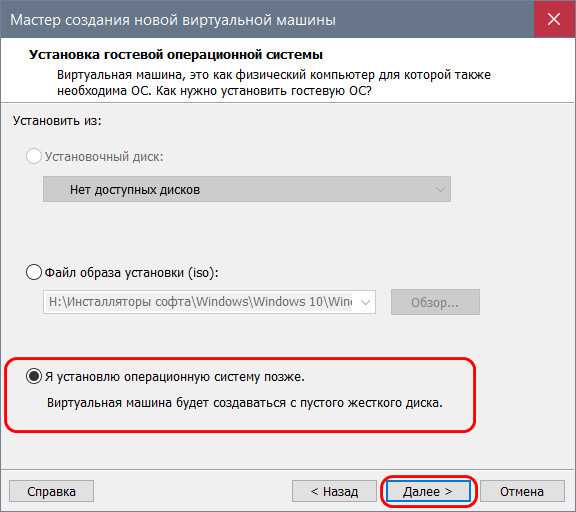

Указываем, что мы позже установим гостевую ОС.

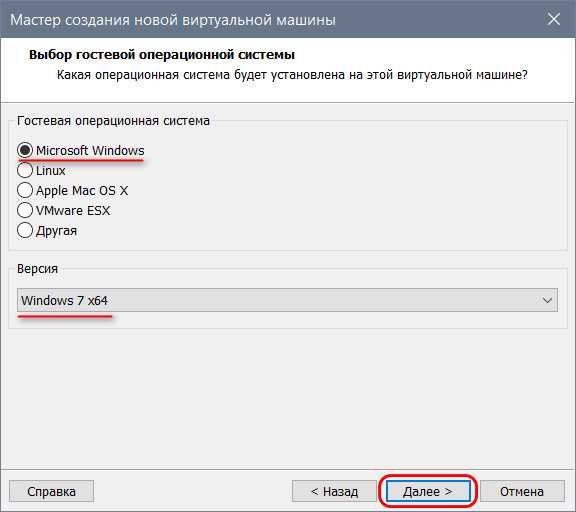

Указываем установленную на оставшемся виртуальном диске гостевую ОС, её версию и разрядность.

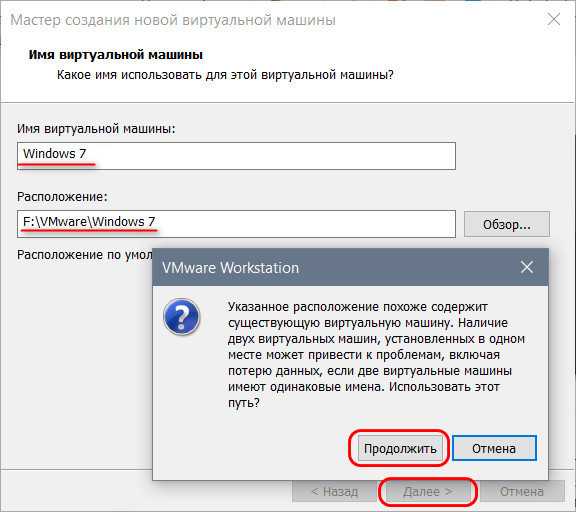

Имя и расположение машины указываем такие, как были. На сообщение VMware, что, мол, в указанном месте уже есть виртуальная машина жмём «Продолжить».

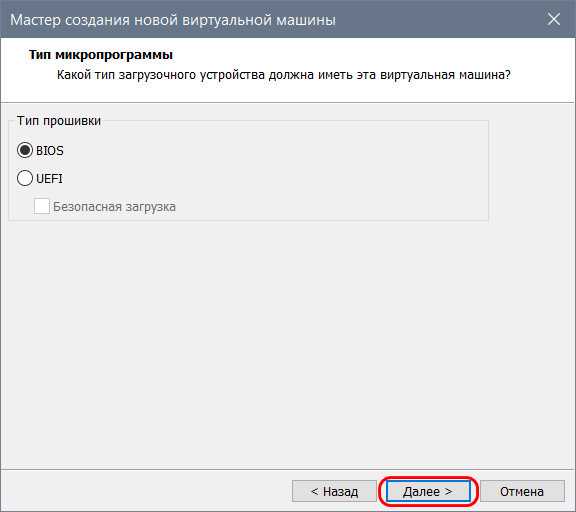

Указываем тип BIOS, какой был у удалённой машины.

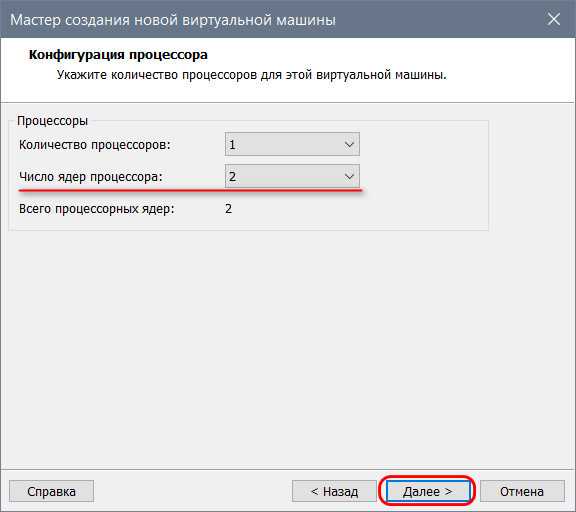

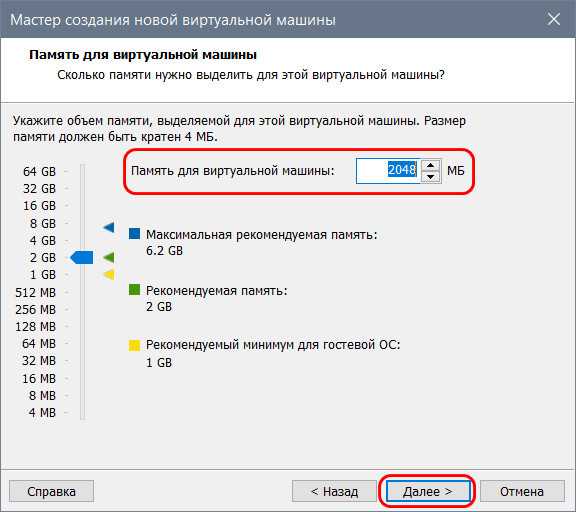

Указываем ядра процессора, выделяемую оперативную память.

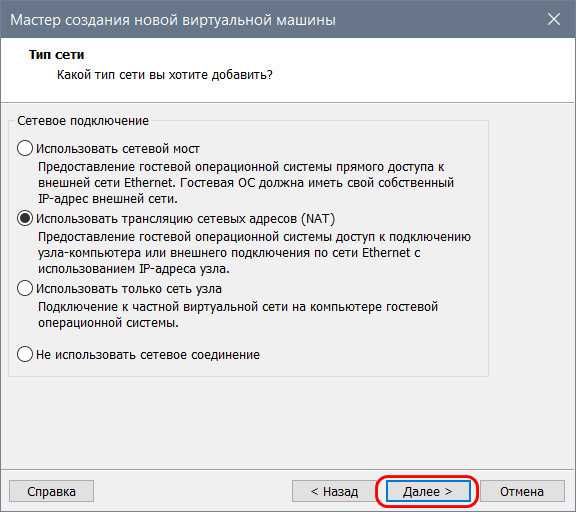

Тип сети.

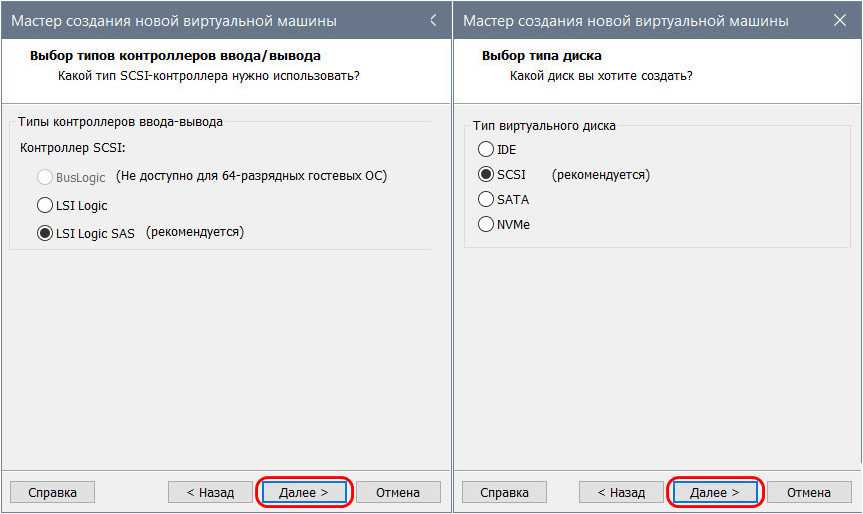

Контроллеры и тип диска.

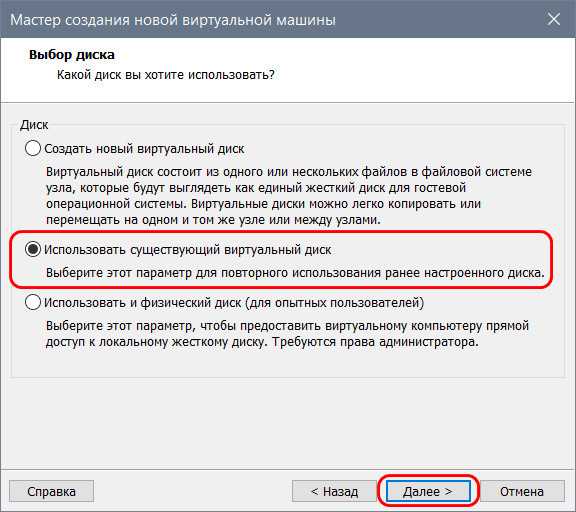

На этапе выбора диска выбираем использование существующего виртуального диска.

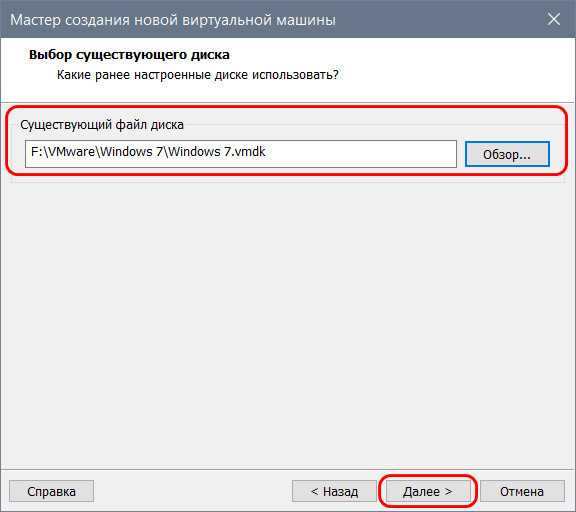

Жмём кнопку обзора и указываем путь к оставленному виртуальному диску. Указываем основной файл «.vmdk» (или «.vhd»).

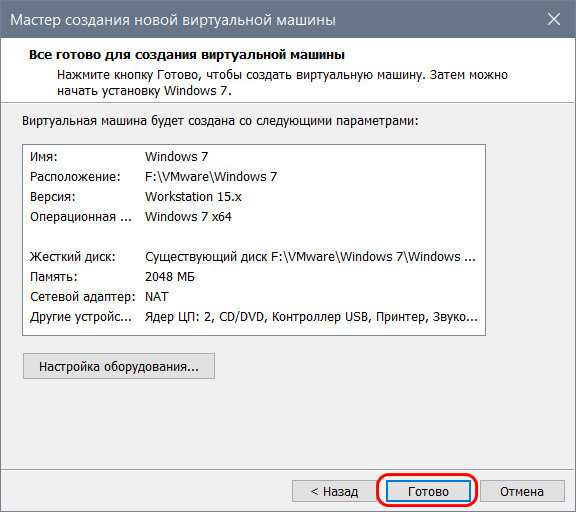

Готово.

Всё – теперь виртуальная машина с новым файлом конфигурации, и она должна запуститься без проблем.

Solution 8 — Cmd

I also struggled a lot with this issue. The answers in this thread were helpful but were not enough to resolve my error. You will need to disable Hyper-V and Device guard like the other answers have suggested. More info on that can be found in here.

I am including the changes needed to be done in addition to the answers provided above. The link that finally helped me was this.

My answer is going to summarize only the difference between the rest of the answers (i.e. Disabling Hyper-V and Device guard) and the following steps :

-

If you used Group Policy, disable the Group Policy setting that you

used to enable Windows Defender Credential Guard (Computer

Configuration -> Administrative Templates -> System -> Device Guard

-> Turn on Virtualization Based Security). -

Delete the following registry settings:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA\LsaCfgFlags

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeviceGuard\EnableVirtualizationBasedSecurity

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeviceGuard\RequirePlatformSecurityFeaturesImportant :

If you manually remove these registry settings, make sure to delete

them all. If you don’t remove them all, the device might go into

BitLocker recovery. -

Delete the Windows Defender Credential Guard EFI variables by using

bcdedit. From an elevated command prompt(start in admin mode), type

the following commands: -

Restart the PC.

-

Accept the prompt to disable Windows Defender Credential Guard.

-

Alternatively, you can disable the virtualization-based security

features to turn off Windows Defender Credential Guard.

Questions with vmware tag:

VMware Workstation and Device/Credential Guard are not compatible macOS on VMware doesn’t recognize iOS device How to enable copy paste from between host machine and virtual machine in vmware, virtual machine is ubuntu installing vmware tools: location of GCC binary? How to perform keystroke inside powershell? The VMware Authorization Service is not running Unable to ping vmware guest from another vmware guest Migrating from VMWARE to VirtualBox move a virtual machine from one vCenter to another vCenter VMWare Player vs VMWare Workstation How to open VMDK File of the Google-Chrome-OS bundle 2012? How to convert flat raw disk image to vmdk for virtualbox or vmplayer? How to keep a VMWare VM’s clock in sync?

Vmware error while powering on unable to find the vmx binary

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

I hope you guys can help me, I spent alot of time installing some Windows Servers. But after my disk ran full, I had to move the Virtual Machines to another drive. After I did, I began getting this error message: Error while powering on: Unable to find the VMX binary ‘E:WMwarevmware-vmx.exe’

How can I change the path to the VMX file?

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

What you described in your original post indicated more than one problem — one as not being able to locate or run an executable.

If you (re-)installed VMware successfully at the new/any location, then you should be able to run the executable, which is easy to try and confirm. In fact, you should’ve tried to validate running executable at different locations, before and after you moved the installation. In doing that, you’d separate one issue from any other possible one(s).

This one problem may very well be the only issue for you. But, nobody would know until you had tried.

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

Did you install VMware at E:VMware? My vmware-vmx.exe is at C:Program Files (x86)VMwareVMware Workstationx64. Is your VMware product Workstation and what is its version? Can you post a screenshot of the error message because I’m afraid you made a typo in saying E: W Mware?

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

Thank you for your answer. I installed WMware at my E drive. But i moved the installation with the Vitual Machines.

Product: VMware Workstation 12 Player

Version: 12.5.7 build-5813279

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

I’d not/never do what you did in moving the installation, if you simply and literally moved your E:WMware folder — BTW, you made a typo during your installation — to the new location. But, I have to say that I’m not very sure that’s what you did.

Did you copy all the VMware-related content from the original E: drive to another USB, then call the new USB as E:? So, please confirm and/or elaborate it. Otherwise, it’s a lot of guessing and questions.

Источник

Solution 12 — Cmd

Well Boys and Girls after reading through the release notes for build 17093 in the wee small hours of the night, I have found the change point that affects my VMware Workstation VM’s causing them not to work, it is the Core Isolation settings under Device Security under windows security (new name for windows defender page) in settings.

By default it is turned on, however when I turned it off and restarted my pc all my VMware VM’s resumed working correctly. Perhaps a by device option could be incorporated in the next build to allow us to test individual devices / Apps responses to allow the core isolation to be on or off per device or App as required .

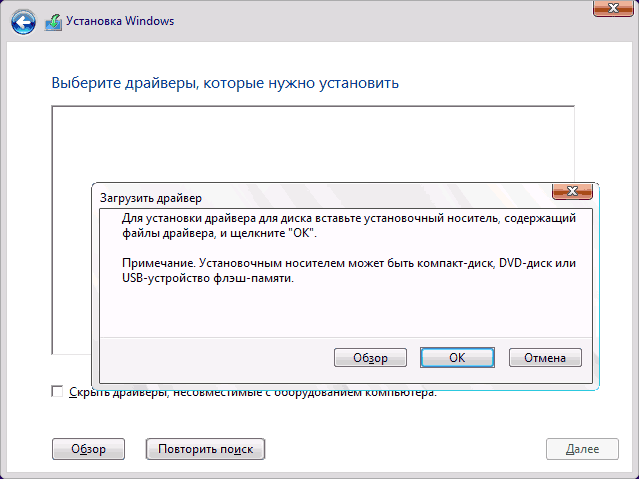

Сторонние драйвера контроллера дисков AHCI, SCSI, RAID

В некоторых случаях проблема вызвана специфичностью оборудования пользователя. Наиболее распространенный вариант — наличие кэширующих SSD на ноутбуке, многодисковые конфигурации, RAID-массивы и SCSI карты.

Если есть — загружаем, распаковываем файлы на флешку (там обычно присутствуют inf и sys файлы драйвера), а в окне выбора раздела для установки Windows нажимаем «Загрузить драйвер» и указываем путь к файлу драйвера. А уже после его установки, становится возможной и установка системы на выбранный жесткий диск.

Если предложенные решения не помогают, пишите комментарии, будем пробовать разобраться (только упоминайте модель ноутбука или материнской платы, а также какую ОС и с какого накопителя устанавливаете).

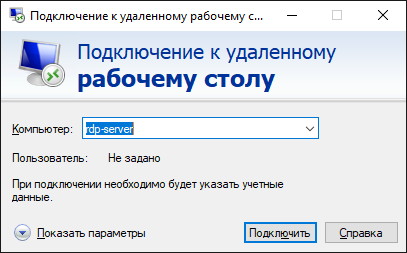

Администратор запретил использовать сохраненные учетные данные так как его подлинность проверена не полностью — нельзя сохранить пароль

При подключении с компьютера, который введен в домен, возникла проблема — Не сохраняется пароль для RDP подключения.

Это очень не удобно, особенно, когда пароль длинный и привыкаешь к легкости и скорости подключения к нужному компьютеру.

При подключении выскакивает предупреждение: «Администратор запретил использовать сохраненные учетные данные так как его подлинность проверена не полностью»

Это решается довольно просто, однако есть несколько нюансов, о которых стоит знать, чтобы не тратить время!

Решение: разрешить сохранять пароль для подключения к RDP

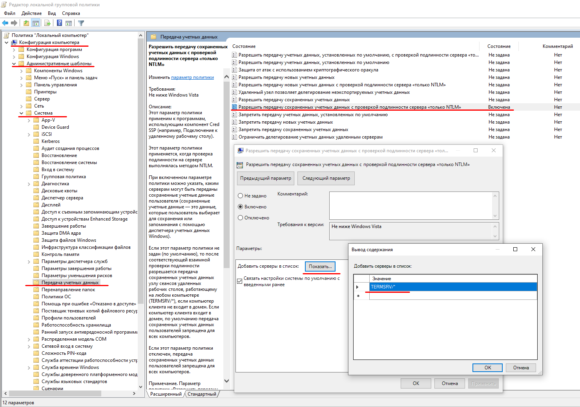

1. На компьютере, который подключается по RDP нужно активировать опцию Групповой политики.

Запускаем редактор Групповой политики gpedit.msc (нужны права Администратора).

В группе Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера «только NTLM»

В появившемся окне нажимаем Включен и Показать.

Добавляем имя удаленного компьютера следующем формате: TERMSRV/имя_компьютера, в моем случае имя_компьютера = * (все компьютеры) и применяем настройку.

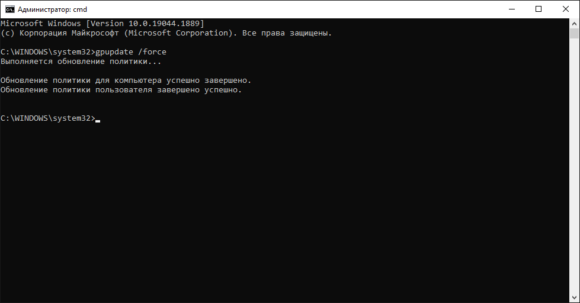

2. Необходимо применить изменения групповой политики.

Можно просто перезагрузиться, а можно выполнить команду gpupdate /force с правами Администратора.

Нюансы:

1. Групповая политика добавляется на компьютере с которого подключаются!

2

Важно направление косой в TERMSRV/*, в некоторых примерах косая в обратную сторону, так не работает.

3. Нужно чтобы обновление политики gpupdate /force проходило нормально, если будут ошибки, то работать не будет

В моем случае ноутбук через ВПН не имел доступа к контроллерам домена и изменения в политике не срабатывали, пока ноутбуку не дали нормальный доступ и он провел синхронизацию групповых политик с доменом.

После этих изменений можно пробовать. Пароль к подключению RDP должен сохраниться и больше не запрашиваться.

Запустите Workstation от имени администратора

Иногда права администратора требуются, чтобы запустить службу авторизации. Запустите Workstation от имени администратора.

Вам все равно нужно быть администратором, чтобы запускать или останавливать службы в Windows.

Служба авторизации VMware имеет две цели:

- Чтобы пользователи без прав администратора могли включать виртуальные машины (для чего обычно требуются права администратора).

- Это позволяет подключаться к виртуальным машинам, работающим в фоновом режиме.

Если вы используете Workstation в качестве администратора, номер 1 не требуется (и служба авторизации VMware не используется).

Solve the problem with a multi-boot

To solve this problem, there are 2 solutions :

- uninstall Hyper-V through Windows features

- or create a multi-boot to be able to choose if you want to start Windows with the support of Hyper-V or not

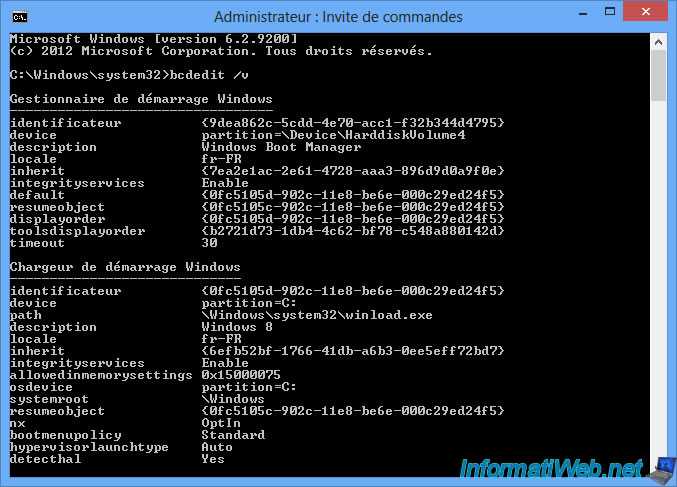

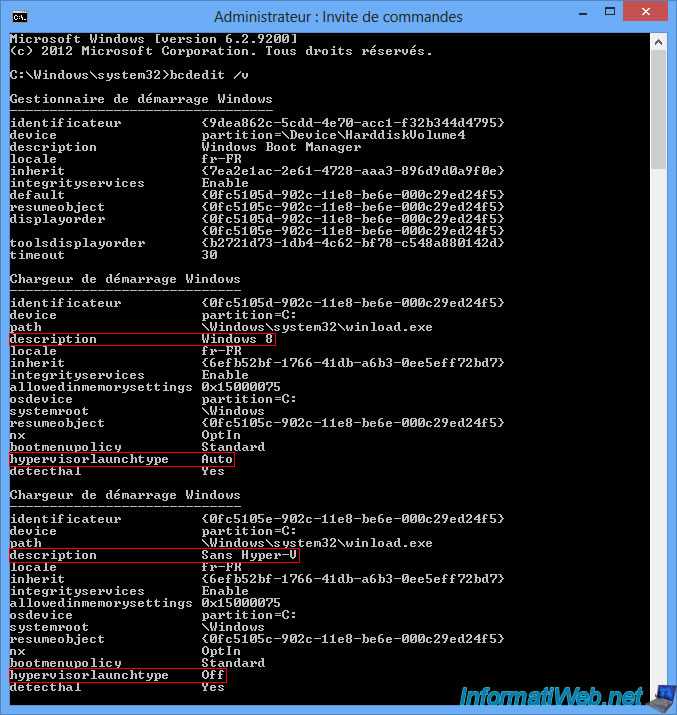

By default, this is what the boot configuration of Windows looks like.

To display it, start a command prompt as an administrator and type this command :

Batch

bcdedit /v

To begin, create a copy of the default boot entry using the command below.

Note : this will create a new boot option named «Without Hyper-V».

Batch

bcdedit /copy {current} /d "Without Hyper-V"

Running this command will show you a result similar to this.

Note : the identifier of the new startup option «Without Hyper-V» is between the braces.

Plain Text

The entry was successfully copied to {0fc5105e-902c-11e8-be6e-000c29ed24f5}.

Disable the launch of Hyper-V for this startup option by using the following command.

Note : replace «BOOT_OPTION_ID» by the identifier displayed by the previous command.

Batch

bcdedit /set {BOOT_OPTION_ID} hypervisorlaunchtype off

This message will be displayed :

Plain Text

The operation completed successfully.

To verify that the Windows boot configuration is good, use this command again :

Batch

bcdedit /v

As you can see in the picture below, we now have 2 boot options :

- Windows 8 : the Hyper-V hypervisor will be set to start automatically

- Without Hyper-V : the Hyper-V hypervisor will be disabled

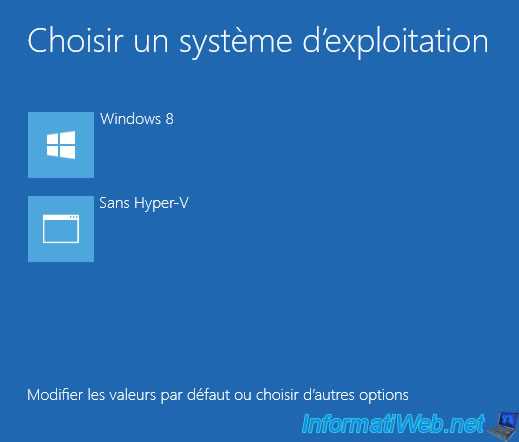

When you start your computer, you will have the choice between «Windows 8» and «Without Hyper-V».

![3 ways – vmware player and device/credential guard not compatible [minitool tips]](http://kubwheel.ru/wp-content/uploads/7/2/f/72fd8cbd4670d66d9de8e10a12488022.png)