Установка TrueCrypt, русификация и настройка. TrueCrypt Portable

Появился GitHub проверенный репозиторий где вы можете скачать как исходники так и релизы TrueCrypt 7.1a с подписью (исключает возможность подлога файлов) https://github.com/AuditProject/truecrypt-verified-mirror

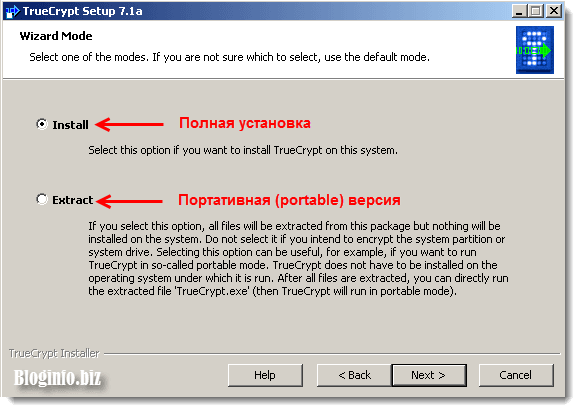

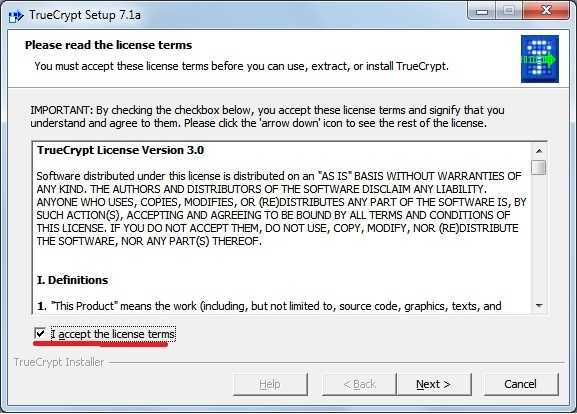

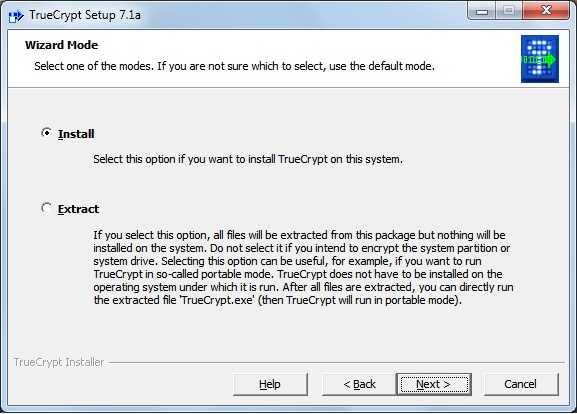

Дальше запускаем скачанный файл, соглашаемся с лицензий и жмем «Далее». В следующем окне нам будет предложено два варианта на выбор: «Install» или «Extract».

Если выбрать вариант «Extract», то на выходе вы получите версию TrueCrypt Portable. Во многих случаях портативная версия предпочтительней. Например, чтобы исключить признаки использования данной программы (для этого извлеките файлы, к примеру, на флешку, и программа всегда будет с вами). Но следует помнить, что Portable версия TrueCrypt имеет ряд ограничений – в такой версии невозможно будет полностью зашифровать диски (в т.ч. и флешки) и системные разделы. Поэтому стоит выбирать используемую версию в зависимости от потребностей.

В данной статье мы будем работать с установленным TrueCrypt .

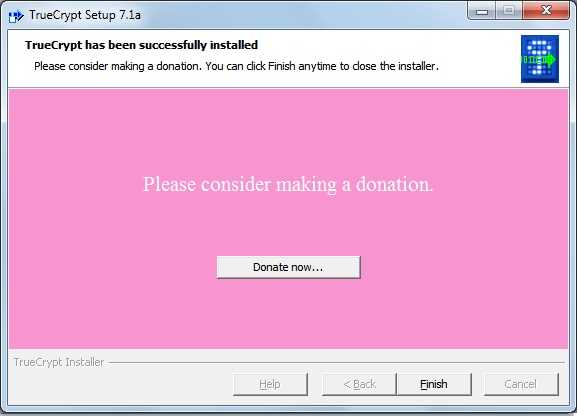

После установки программа предложит вам внести donate (пожертвование), и, если такая возможность у вас имеется, не скупитесь =)

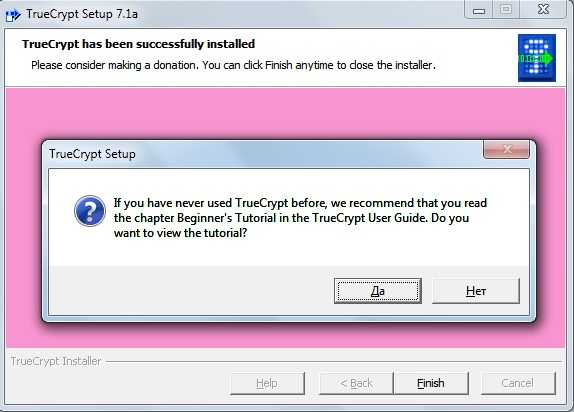

После нажатия на «Finish» появится небольшое окно, где вас уведомят о том, что если вы впервые пользуетесь ТруКриптом, то можете ознакомиться с краткой инструкцией (на английском). Можете согласиться или отказаться.

Теперь, для удобства, можно русифицировать наш TrueCrypt. Официальные локализации находятся также на офсайте программы http://www.truecrypt.org/localizations. Имеется и украинский перевод, и белорусский, и многие другие. Выбирайте какой вам ближе всего.

Стоит отметить, что в русификаторе находится еще и официальная инструкция TrueCrypt (TrueCrypt User Guide.ru.pdf), о которой я говорил ранее. Настоятельно рекомендую прочитать ее по мере свободного времени. Узнаете очень много нового и полезного! Если же вы поместите этот документ вместе с файлом русификации в директорию TrueCrypt, то русскоязычная справка будет в последующем доступна и из меню программы («Справка» – «Руководство пользователя»), что очень удобно.

Итак, чтобы русифицировать ТруКрипт, следует извлечь из скачанного архива файл Language.ru.xml в папку с установленной программой (по умолчанию – это C:\Program Files\TrueCrypt).

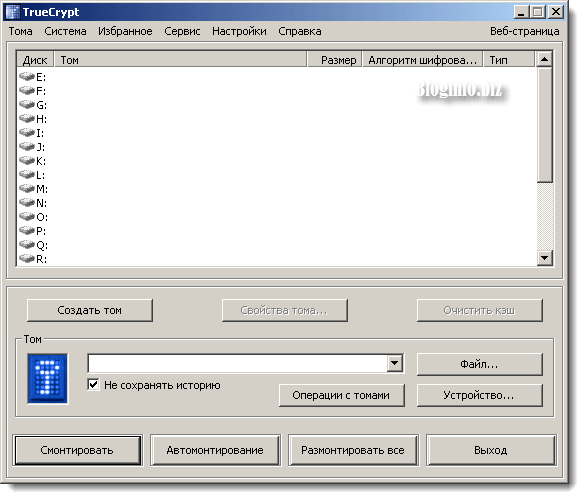

Затем запускаем TrueCrypt, и видим, наконец, рабочую область программы.

У меня ТруКрипт автоматически «подхватил» русский язык. Если же этого не произошло, то зайдите в «Settings» – «Language», и выберите из списка «Русский».

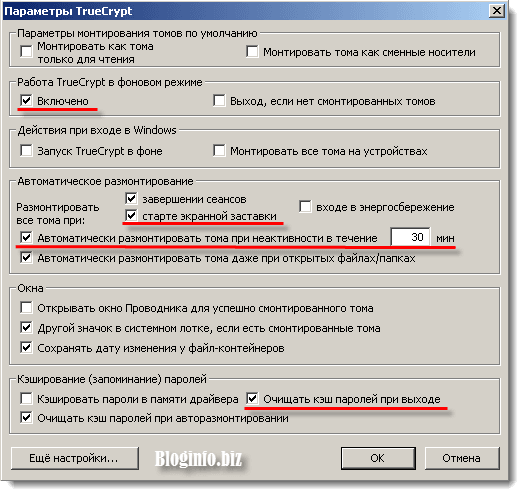

Теперь я рекомендую внести некоторые изменения в настройки («Настройки» – «Параметры…»), но все это не столь критично, кроме нескольких моментов, поэтому выбирайте по своему усмотрению.

Опишу только ключевые детали, и то, что нужно изменить:

- Ни в коем случае не отключаем работу TrueCrypt в фоновом режиме (должна стоять галочка «Включено»), иначе некоторый важный функционал будет недоступен.

- В разделе «Автоматическое размонтирование» можно активировать пункт, отвечающий за размонтирование при старте экранной заставки (а также при входе в энергосбережение). Также обязательно активируем возможность размонтирования при простое, и указываем время простоя (напр., 30 минут). Ни к чему держать смонтированные тома, когда они нам не нужны.

- И последнее – включим принудительную очистку кэша паролей (т.е. их запоминание) при выходе из программы.

Все остальное можно оставить по умолчанию.

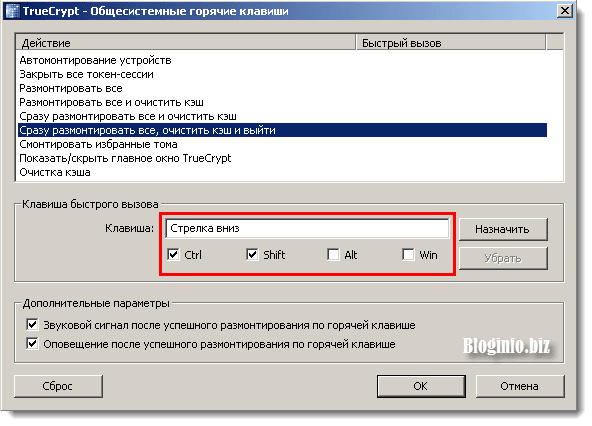

Хотелось бы еще упомянуть об используемых в TrueCrypt горячих клавишах («Настройки» – «Горячие клавиши…»). В принципе, достаточно будет назначить всего одну критическую комбинацию клавиш, которая позволит немедленно размонтировать все тома, очистить кэш и выйти из программы. В форс-мажорных ситуациях может здорово выручить.

Мне, например, удобна комбинация «Ctrl + Shift + Стрелка вниз», как показано на рисунке. Первые две находятся очень близко, и легко зажимаются одним пальцем, ну а «стрелка вниз» нажимается другой рукой – все происходит почти мгновенно.

Так-с, TrueCrypt мы установили, русифицировали, немного поправили настройки, самое время теперь перейти непосредственно к работе с программой…

Установка TrueCrypt

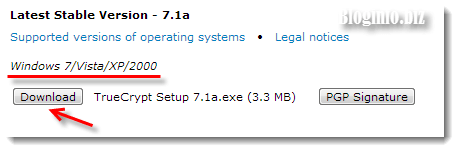

Прочитай более подробно о TrueCrypt и скачать его можно тут.

Запускаем скаченный установочный файл. Вам откроется окно с текстом лицензионного соглашения. Для продолжения установки необходимо согласиться с лицензионным соглашением. Если Вы согласны нажимаем «I accept ….».

Следующее окно спрашивает нас о типе установки. В случаи, если Вы шифруете компьютер ноутбук выберите Install. Он установит программу на компьютер. Если Вы шифруете носитель информации, который будет использоваться то на одном, то на другом компьютере, тогда используйте Extract. Он скопирует файлы программы на диск, для запуска без установки. По скольку в данный момент мы шифруем компьютер, ноутбук выбираем Install. После того как выберите подходящую функцию нажимаем Next.

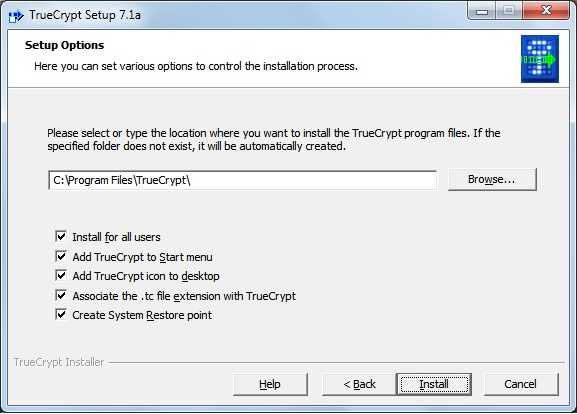

Следующее окно спрашивает куда устанавливать программу, и прочие параметры. Менять их я не рекомендую, так как по умолчанию заданы наиболее оптимальные настройки. Нажимаем Install.

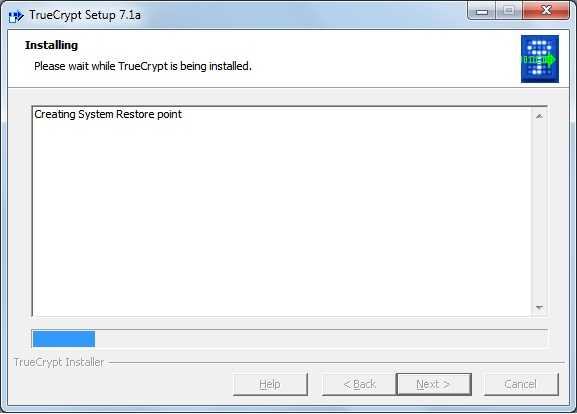

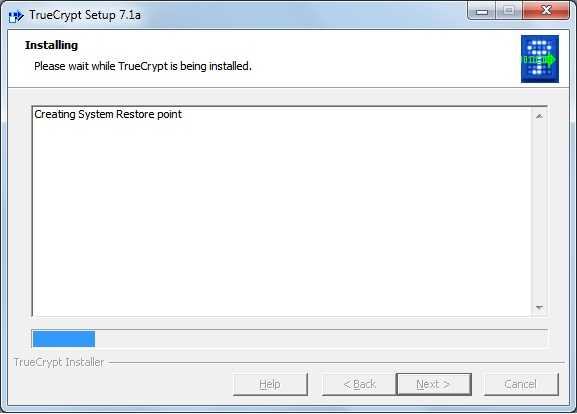

Начался процесс установки. Конкретно сейчас создается точка восстановления системы. Она нужна, что бы в случаи ошибки можно было вернуть состояние системы.

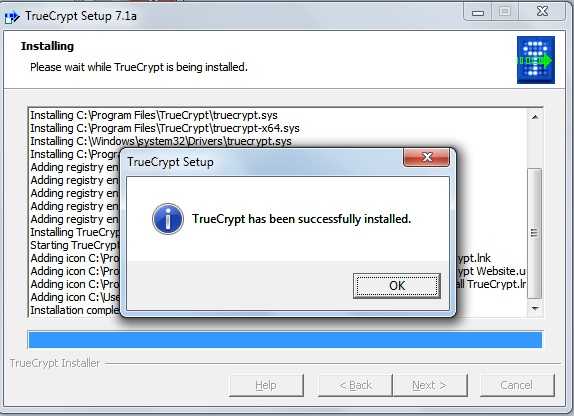

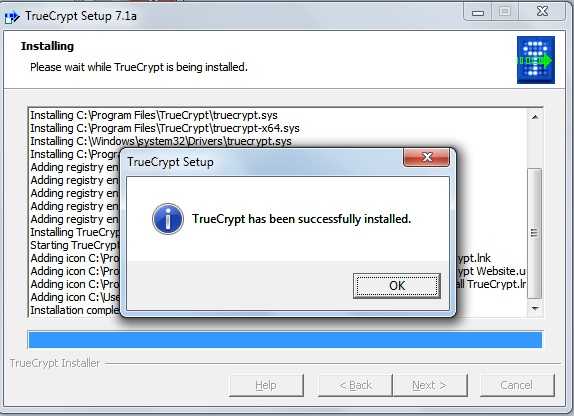

Следующее окно информирует нас о том, что установка завершена. Нажимаем ОК.

В следующем окне разработчики просят пожертвовать деньги на их проект. Собственно проект нужный, полезный и качественный — следовательно благое дело пожертвовать хоть какую-то сумму на развитие данного проекта. Если хотите пожертвовать деньги на развитие проекта нажмите Donate now. Для завершения установки нажмите Finish.

И напоследок нам предлагают ознакомиться со справкой, но толку от неё не много, так как она на английском языке. Поэтому нажимаем Нет или No.

Установка завершена.

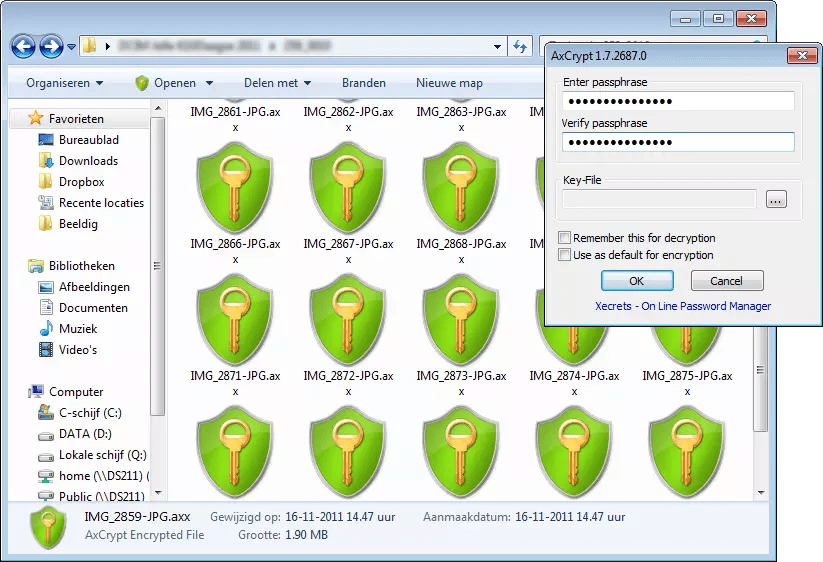

AxCrypt (Windows)

AxCrypt — это бесплатная программа, с открытым исходным кодом лицензии GNU.

GPL-лицензированный инструмент шифрования для Windows, который гордится тем, что является простым, эффективным и надежным в использовании.

Он прекрасно интегрируется с оболочкой Windows, так что вы можете щелкнуть правой кнопкой мышки на файле, который требуется зашифровать и дать команду.

Или можно просто настроить исполняемый код, так что файл будет заблокирован, если не будет использоваться в течение определенного периода времени. Его можно будет расшифровать позже, или когда получатель известит о получении.

Файлы с AxCrypt можно расшифровать по требованию или держать их расшифрованными, пока они используются, а затем автоматически они будут зашифрованы.

Он поддерживает 128-битное шифрование AES, обеспечивает защиту от попыток взлома. Он очень легкий (менее 1 Мб.)

Каждый сам для себя решает, какую программу использовать, но, если ваши данные для вас хоть что-то стоят, обязательно задумайтесь о том, что вам нужна программа для шифрования.

Шифрование файлов и папок в Windows

Программы для шифрования файлов: Какие лучше выбрать?

Доброго времени суток тебе, читатель! Сегодня мы поговорим об очень интересном и полезном инструменте – о программе для шифрования данных TrueCrypt, с помощью которой можно творить настоящие чудеса.

Очень многие пользователи задаются вопросами, вроде: «Как поставить пароль на папку?», «Как зашифровать флешку?»

и проч. Все это, и многое другое

, умеет делать TrueCrypt. И я вам сейчас это докажу…

Все мы помним (и страсти до сих пор не утихают) о разоблачениях Эдварда Сноудена, Все мы видим, как правительство закручивает гайки пользователям интернета. Кроме того, интернет пестрит ежедневными новостями и систем. Все это весьма печально, и перспективы вырисовываются не очень радужные.

Но есть во всем этом один большой плюс – пользователи компьютеров, различных гаджетов и Интернета, наконец-таки стали больше задумываться не только о безопасности, но и об , приватности и конфиденциальности своих данных. Все больше людей интересуются , пользуются специальными браузерами (например, )

И, что немаловажно, особое внимание стало уделяться шифрованию данных

,

как со стороны рядовых пользователей, так и со стороны стартапов и гигантов hi-tech и интернет-отрасли

Ведь кроме киберпреступников, угрозу конфиденциальным данным представляют еще и всевозможные проправительственные организации и структуры, правоохранительные органы и спецслужбы. И если наш главный государственный документ – Конституция РФ

– не способен обеспечить соблюдение нашего законного права на неприкосновенность частной жизни

(а порой даже наоборот – это право ), тогда мы будем защищать себя сами! И отличным подспорьем этому выступает TrueCrypt.

В данном руководстве я постараюсь описать все его основные возможности и дать максимально полную инструкцию. Но, как бы мне этого не хотелось, охватить весь спектр функций и сфер применения TrueCrypt, а также всевозможных нюансов при работе с ним, не получиться даже в нескольких статьях в формате блога. Для этих целей существует официальное руководство (в т.ч. и на русском языке). Настоятельно рекомендую ознакомиться с ним всем тем, в чью сферу интересов входит шифрование критических данных. О том, где его скачать расскажу чуть ниже.

Итак, свою инструкцию я решил разделить на две основные части, каждая из которых состоит из нескольких подразделов:

БАЗОВЫЙ УРОВЕНЬ

ПРОДВИНУТЫЙ УРОВЕНЬ (вторая часть статьи, она находится )

Создание скрытого тома TrueCrypt

Шифрование системного диска и операционной системы (ОС)

Создание скрытой ОС

Немного о дешифрации

TrueCrypt и виртуальные машины

Правдоподобное отрицание причастности (Plausible Deniability)

Требования безопасности, меры предосторожности, утечки данных

И начну я, как вы уже догадались из заголовка, с Базового уровня. Итак, поехали!

Что лучше?

Ситуация с шифрующими системами в Linux весьма неоднозначна. С одной стороны, здесь есть стандартная реализация под названием LUKS/dm-crypt, обладающая всеми присущими криптосистеме функциями/свойствами и поддерживаемая из коробки самыми популярными дистрибутивами. С другой стороны, у LUKS/dm-crypt есть серьезные конкуренты, которые уделывают ее по нескольким характеристикам. Так что однозначный выбор сделать трудно. Я бы рекомендовал использовать LUKS/dm-crypt или loop-aes для повседневного использования и прибегать к помощи TrueCrypt, когда необходимо создать кроссплатформенный том, и EncFS, когда другие системы не могут быть использованы (например, шифрованный бэкап).

LUKS/dm-crypt и образы ФС

LUKS/dm-crypt вполне пригоден и для создания образов ФС, которые можно использовать для хранения важной информации:

Что такое надежное шифрование в TrueCrypt

Приложение TrueCrypt является специализированной программой для компьютерных устройств под управлением операционных систем Microsoft Windows, Linux и Mac OS X на 32 или 64 бита. Несмотря на то, что само шифрование данных — процесс достаточно сложный, с интерфейсом TrueCrypt смогут разобраться даже новички.

Цель использования такой программы – это создание зашифрованного виртуального диска, который будет хранить все необходимые вам данные, а на компьютере будет отображаться как простой файл. Например, используйте TrueCrypt, чтобы сделать шифровку информации с жесткого диска или данных с флешки, любого CD-диска. Шифрование распространяется абсолютно на всю информацию, в том числе названия файлов и имена каталогов. Работа с зашифрованным диском производится в обычном режиме, вы можете использовать стандартные утилиты и выполнять дефрагментацию системы файлов при необходимости. Это очень удобно, если компьютером пользуется несколько человек, и важный или конфиденциальные данные нужно скрыть от посторонних.

На практике применения лицензия программы имела свободный статус, но в 2008-ом году, когда TrueCrypt проверялся в дистрибутиве Fedora, были выявлены противоречия, вследствие чего лицензию откорректировали.

С 28-го мая 2014-го года проект закрыт полностью с удалением старых версий и очищение репозитория. Однако ничто не мешает программу TrueCrypt скачать на свой ПК и пользоваться ею для зашифровки файлов и личных данных.

Что такое TrueCrypt

TrueCrypt — это программа, которая позволяет шифровать файлы на лету. Это означает, что вам не нужно шифровать каждый файл по отдельности. Вы просто создаете зашифрованное хранилище для файлов, подключаете его и работаете с ним, как с обычным диском операционной системы. Открыв этот диск, вы видите все файлы и папки, находящиеся в зашифрованном хранилище, как будто они находятся у вас на флэшке, или переносном винчестере. Вопрос защиты информации, без возможности шифрования на лету превратился-бы в сплошной кошмар и в итоге это привело-бы к тому, что человек, которому нужно обеспечить защиту, отказался-бы от этой затеи сказав, что данное решение очень не практично, вследствие того, что приходится постоянно зашифровывать-расшифровывать файлы.

Как данный вопрос выглядит в реальной жизни? Давайте в качестве примера рассмотрим простую ситуацию. Вы юрист (или специалист другой профессии, работа которого связана с конфиденциальной информацией). У вас есть клиенты, информация о которых должна оставаться закрытой при любых обстоятельствах. В процессе своей работы вам нужно работать с большим количеством документов. В случае, если у вас не используется процесс шифрования на лету, для открытия одного документа, вам нужно выполнить следующие действия:

- Разшифровать зашифрованный контейнер с документами во временную, небезопасную папку

- Открыть документы, отредактировать, сохранить изменения

- Зашифровать документы по новой

- Удалить незашифрованную копию документов

- Для того, чтоб файлы были удалены наверняка, нужно запустить программу, которая затирает все свободное пространство, после чего оттуда восстановить удаленные файлы будет уже не возможно.

Сложновато, не правда-ли? В данной процедуре нужно проделать столько действий, что после очередной расшифровки, вы просто откажетесь от всей этой затеи с шифрованием и будете работать по старинке, с докуентами сваленными у вас на рабочем столе без шифрования.

Все файлы внутри контейнера зашифрованы и TrueCrypt в процессе вашей работы с зашифрованными файлами выступает в качестве посредника, расшифровует их на лету и размещает в памяти, так что зашифрованные фалы для вас выглядят как обычные незашифрованные. Также, TrueCrypt следит за тем, чтоб на жестком диске вашго компьютера не оставалось следов от редактируемых вами документов — в случае необходимости он их затирает. Помимо того, что вы можете использовать зашифрованный контейнер, вы можете зашифровать весь системный диск и тогда вы будете работать с файлами в обычном режиме — достаточно один раз при загрузке системы ввести ключевую фразу и все.

Давайте оценим, насколько процедура упрощается, если использовать TrueCrypt:

- Вы подключаете зашифрованный контейнер

- Открываете документы, редактируете, сохраняете изменения

- Отключаете зашифрованный контейнер

- Все остальные вопросы за вас решает TrueCrypt.

TrueCrypt — это комплексное и простое решение для шифрования ваших персональных и коммерческих данных: начиная с шифрования флэшки, для того, чтоб в случае утери, данные с нее не стали доступны посторонним и заканчивая шифрованием всего системного диска компьютера.

Создание скрытого тома

Запускаем TrueCrypt и видим главный экран.

Мы создадим зашифрованный том, куда будем помещать наши данные, но внутри мы создадим СКРЫТЫЙ том, я объясню, что это такое.

* Нормальный объем: для доступа к нему вам нужно будет ввести пароль, например 112233, тогда новый жесткий диск будет смонтирован под Windows (позже мы поставим емкость, файловую систему и т. Д.), Если вы введете неправильный один пароль, он не откроется.

* Скрытый том: для доступа к нему вам нужно будет ввести другой ключ, который вы ранее определили, например 11223344, и ТОЛЬКО скрытый том будет смонтирован

Для чего нужен скрытый том? Чтобы сохранить самые важные файлы, которые у нас есть, коды банков, коды электронной почты, документы, которые, если они попадут в руки других людей, у нас возникнут проблемы.

Почему бы не сохранить его на обычный том, если он зашифрован? Ответ прост: допустим, вы — руководитель высшего звена, и конкурирующая компания хочет украсть ваши данные силой, они знают, что у вас есть том с паролем, и силой (с применением оружия) они пытаются заставить вас дать им пароль. , по сути, они его получают, вы даете им обычную клавишу громкости, и они будут иметь доступ к данным, которые у вас есть, но скрытая клавиша громкости не будет, и они ни при каких обстоятельствах не могут знать, есть ли скрытый том или нет .

Интересно, правда? Давайте продолжим …

Мы создадим обычный том со скрытым внутри томом, есть много других вариантов шифрования, например, создать том с целым USB-накопителем, поэтому, когда вы откроете его с помощью truecrypt, он попросит вас ключ, у нас также есть другой вариант чтобы сделать это с жестким диском Windows (я не рекомендую это, потому что вы можете загрузить Windows, если что-то пойдет не так, кроме того факта, что для шифрования всех файлов потребуется вечность).

Мы нажимаем на первый вариант, мы создадим зашифрованный виртуальный файл, остальные варианты — это те, которые я прокомментировал ранее.

Теперь мы выбираем HIDDEN TRUECRYPT VOLUME, мы создадим нормальный том и внутри скрытого тома, как я сказал ранее.

Выбираем НОРМАЛЬНЫЙ РЕЖИМ, чтобы создать нормальный объем, а затем внутри него следуем мастеру

Сохраняем файл где хотим и даем ему имя, нажимаем на сохранить.

Теперь создадим нормальный объем

Здесь у нас есть разные типы шифрования, если мы нажмем на тест, мы увидим скорость передачи с имеющимся у нас шифрованием, чем выше шифрование, тем больше времени это займет, но если мы передадим его на USB-накопитель, мы можем поместить самый безопасный тип шифрования сейчас, когда скорость передачи USB низкая, да, с будущим USB 3.0, и это будет заметно.

Поскольку это обычный том, с AES этого достаточно, чем надежнее шифрование, тем больше времени потребуется, поэтому скрытый том (действительно важный) даст нам гораздо более надежное шифрование.

Тип алгоритма, который мы можем оставить по умолчанию или поставить вам алгоритм из следующего захвата.

Здесь мы видим размер, который мы хотим дать нормальному объему (он всегда должен быть больше, чем скрытый том), мы выбираем то, что хотим, а затем даем.

Теперь мы помещаем ключ, который нам нужен для зашифрованного тома, если мы введем ключ длиной менее 20 символов, он предупредит нас, что TrueCrypt может быть расшифрован грубой силой и что рекомендуется увеличить размер и сложность ключа (как это нормальный объем нам не нужно ставить «очень хороший» пароль)

Следуем за помощником

Теперь мы начнем настраивать СКРЫТЫЙ том, те же шаги, что и в предыдущем.

Здесь ставим хорошее шифрование.

Здесь размер (он всегда должен быть равен или меньше нормального объема)

Поскольку это скрытый том и, следовательно, наиболее важный, мы устанавливаем хороший пароль, чем больше будет цифр и редких символов, тем лучше, мы нажимаем «Да», поскольку он запрашивает, чтобы хотя бы пароль был 20-значным (полностью безопасным.

Мы используем файловую систему (рекомендую NTFS) и форматируем сами.

Когда форматирование завершено (чем больше места зарезервировано, тем больше времени потребуется, но в целом это занимает очень мало), мы принимаем.

Как только мы закончили все, нажимаем ВЫХОД.

Теперь мы собираемся смонтировать тома, как обычные, так и скрытые, и вы увидите, как легко хранить наши самые ценные файлы в полностью безопасном месте.

Возможные проблемы и их решение

К сожалению, Truecrypt поддерживает в своих контейнерах в полной мере только файловую систему fat. Поэтому иногда не монтируются контейнеры с ФС ext3, например.

Подключаем контейнер командой:

truecrypt -k /home/user/test/file /dev/sda9

Проверяем ФС:

sudo fsck -t ext3 /dev/mapper/truecrypt0

Затем уже монтируем его для работы:

sudo mount /dev/mapper/truecrypt0 /mnt/crypto

При запуске в Ubuntu программы TrueCrypt выдаёт ошибку: TrueCrypt is already running причиной может быть некий файл блокировки располагающийся в домашнем каталоге. Проверяем

ls -a ~ | grep True

Удаляем файл блокировки:

rm ~/.TrueCrypt-lock-USERNAME

где USERNAME — ваше имя пользователя.

TrueCrypt обладает достаточно удобным графическим интерфейсом, но, к сожалению, разработчики жестко зашили в код интеграцию с файловым менеджером Nautilus.

Это однако не значит, что если у вас стоит, к примеру, Xubuntu, то вам необходимо ставить Nautilus. Можно обмануть TrueCrypt и пусть он думает, что вызывает Nautilus, а мы будем открывать в своем файловом менеджере (например в Thunar).

Для этого:

1. Открываем терминал, в нем выполняем:

sudo nano /usr/bin/nautilus

2. В открывшийся редактор, через буфер обмена, копируем следующий текст:

#!/bin/bash /usr/bin/thunar $3 exit 0

3. Сохраняем и закрываем редактор: CTRL+X Y <Enter>

Этим мы создаем bash-скрипт, который возьмет третий аргумент — путь к смонтированному truecrypt-тому (первые два — служебные, для Nautilus) и передаст его в Thunar (можно вписать в скрипт и другой файловый менеджер).

Можно создать скрипт и другим редактором.

4. Выдаем нашему скрипту права на исполнение:

sudo chmod a+x /usr/bin/nautilus

Все. Теперь открывая том из TrueCrypt вы откроете каталог, куда смонтирован том через Thunar.

Возможно, разработчики это уже исправили.

Секрет 6. Безопасное удаление.

Когда вы удаляете файлы из смонтированных криптоконтейнеров, они попадают в корзину вашей операционной системы. Безусловно, это утверждение верно не для всех и зависит от используемой ОС, но у большинства пользователей это именно так.

Удаляя файлы, вы фактически переносите их из зашифрованного криптоконтейнера в незащищенную корзину. При отсутствии комплексного шифрования операционной системы файлы в корзине остаются незащищенными и при получении физического доступа к жесткому диску.

Как вы, наверное, знаете, при очистке корзины файлы на самом деле не удаляются, а, говоря простым языком, место, которое они занимали, становится доступным для повторной перезаписи. Чтобы надежно стереть файл, нужно делать это при помощи шредера – программы, позволяющей уничтожить файлы без перемещения в корзину и без возможности их дальнейшего восстановления. После удаления хорошим шредером невозможно не только восстановить файл, но и по косвенным признакам узнать о его существовании.

Например, на своем Mac я удаляю файлы при помощи шредера CleanMyMac; в App Store немало других приложений с аналогичным функционалом. В отдельной главе мы будем разбирать безопасное уничтожение файлов, и для каждой операционной системы будет предложено решение и инструкция. Пока же просто запомните, что удалять файлы из криптоконтейнеров следует только при помощи шредера.

Совет

Удаляйте файлы из криптоконтейнеров только при помощи шредера.

Не так сложно научиться использовать криптоконтейнеры, внедрить их в свою повседневную деятельность, как научиться безопасно работать с ними. В этой статье были описаны первые шаги, в следующих параграфах мы расскажем вам еще много интересного.

Установка TrueCrypt

После скачивания по вышеприведенной ссылке архива с файлами программы TrueCrypt получаем файл TrueCrypt.zip. Чтобы открыть этот файл, на компьютере должен быть установлен какой-нибудь архиватор, например, бесплатный архиватор 7-Zip.

Нажимаем на скачанный файл правой кнопкой мыши и в контекстном меню выбираем Распаковать в TrueCrypt, как показано на снимке:

Получаем папку TrueCrypt, в которой находится несколько файлов. Для начала установки программы нажимаем на файл (1), как показано на снимке:

В начале установки нужно принять соглашение:

Если Вы устанавливаете программу впервые, то интерфейс установки будет на английском языке. Далее я покажу установку на русском языке (я уже русифицировал программу раньше), так что можете проследить, что означает каждый шаг.

Рассмотрим стандартный случай, когда программа устанавливается прямо в операционную систему в общую папку программных файлов:

Показывается, где будет установлен TrueCrypt. Это место можно не менять. А вот значок программы на рабочем столе не обязательно оставлять, чтобы не захламлять рабочий стол лишними ярлыками (далее я покажу, как запускать программу через меню Пуск). Жмем Установить:

Программа установлена! Жмем Ок:

В следующем окне жмем сначала Готово, далее предлагается ознакомиться с Руководством пользователя, но оно на английском языке. Это Руководство на русском языке рассмотрим позже, поэтому жмем Нет:

Locate.

Что нас может еще выдать, так это locate.

Первый путь (не наш путь) либо удалить файл /etc/cron.daily/mlocate, либо в начале его поставить exit 0. А при необходимости запускать скрипт в ручную, при отмонтированном диске.

Второй путь (наш путь), это отредактировать файл /etc/updatedb.conf, добавив в него исключения (что может нас выдать), либо монтируя шифрованный раздел в стандартные исключения, либо использовать файловые системы с исключениями. Вот оригенальный файл /etc/updatedb.conf:

PRUNE_BIND_MOUNTS=»yes»

PRUNEPATHS=»/tmp /var/spool /media»

PRUNEFS=»NFS nfs nfs4 afs binfmt_misc proc smbfs autofs iso9660 ncpfs coda devpts ftpfs devfs mfs shfs sysfs cifs lustre_lite tmpfs usbfs udf rpc_pipefs»

отсюда видно, что например можно безбоязненно монтировать в /tmp, /var/spool и /media. Мы так же в безопастности если шифрованные партиции унас имеют одну из файловых систем параметра PRUNEFS.

Скорость работы разных методов шифрования TrueCrypt.

Я думаю, что не стоит проверять, что каскадное шифрование медленнее. Если вы эстет или параноик, либо это требуется для конкретной задачи, то можете провести опыты самостоятельно.

Описание опыта. Создаем три одинаковых тома размером 100Mb каждый и проведем 4 эксперимента, по 10 опытов в каждом:

- Копирование большого файла на шифрованный диск (90Mb контейнер TrueCrypt)

- Копирование большого файла с шифрованного диска

- Копирование группы мелких файлов на шифрованный диск (10000 ключевых файлов)

- Копирование группы мелких файлов с шифрованного диска

Сразу же оговорюсь, что это не идеальный эксперимент, так как:

- Число экспериментов мало

- На одном комппе (колво памяти, процессоров)

- Копирование будет на одном винчестере (было бы не плохо качать с другого более быстродейстующего источника).

- Экспериметн будет проводится только со стандартным томом и в качестве контейнера будет только файл.

- Размер контейнера будет не изменный

- Хэш алгоритм будет одним и тем же SHA-512 (хотя я думаю на скорость это не влияет)

- Будет использоваться только файловая система FAT

- и т.д. и т.п.

Описание компа:

- Плата Intel D945GCLF2 945GC/ICH7+Atom330(1.6Gh 2x512Kb)

- 2G DDR2-667

- HDD Samsung HD502IJ

Для измерения времени копирования будем использовать команду time.

Файлы для тестирования:

- ./cryptofile0 — файл размером 90М заполненный случайными данными

- ./testkeyfile — файл размером 64b заполненный случайными данными

Эксперимент 1.1. Алгоритм AES. Запись на шифрованный диск TrueCrypt файла 90Mb.

Создадим скрипт while100.sh который 100 раз копирует файл ./cryptofile0 в директорию /home/rom/test в которую мы примонтируем шифрованный том и 100 раз удаляет этот файл после копирования:

#!/bin/sh min_num=1 max_num=100 i=$min_num while ; do cp ./cryptofile0 /home/rom/test/ rm /home/rom/test/cryptofile0 i=`expr $i + 1` done

теперь примонтируем шифрованный диск TrueCrypt, шифрованный алгоритмом AES к папке /home/rom/test и запустим скрипт while100.sh сдедующим образом:

$ (time sh while100.sh )&& cp ./cryptofile0 /home/rom/test/

И так скрипт проработал real 9m12.131s

Экспиримент 2.1. Алгоритм AES. Чтение с шифрованного диска TrueCrypt файла 90Мb.

Немно померняем предыдущий скрипт, теперь он наоборот бкдет копировать с шифрованного диска тот же файл:

#!/bin/sh min_num=1 max_num=100 i=$min_num while ; do cp /home/rom/test/cryptofile0 ./ rm ./cryptofile0 i=`expr $i + 1` done

Запустим скрипт аналогичным способом:

$ (time sh while100.sh )&& cp /home/rom/test/cryptofile0 ./

Время работы real 1m14.392s

Эксперименты 3.1, 4.1, 5.1, 6.1.

Аналогичные первому и второму эксперименты:

Алгоритм Serpent 90Мb*100 запись: 8m18.001s

Алгоритм Serpent 90Мb*100 чтение: 1m17.042s

Алгоритм Twofish 90Мb*100 запись: 7m10.816s

Алгоритм Twofish 90Мb*100 чтение: 1m13.138s

Для начала создадим 10000 файлов из ключевого файла. Для этого скопируем ключевой файл в отдельную папку. Затем создадим там скрипт:

#!/bin/sh min_num=1 max_num=10000 i=$min_num mkdir t while ; do cp testkeyfile t/testkeyfile$i i=`expr $i + 1` ] done

Затем будем заливать файлы на шифрованный диск. Получилось 40Mb мелких файлов. Выполним команды:

$ time (cp -r /home/rom/t /home/rom/test/) #для проверки записи $ rm -r /home/rom/t && time (cp -r /home/rom/test/t /home/rom/)

Алгоритм AES 10000 файлов запись: 2m23.424s

Алгоритм AES 10000 файлов чтение: 1m29.314s

Алгоритм Serpent 10000 файлов запись: 2m20.157s

Алгоритм Serpent 10000 файлов чтение: 1m28.919s

Алгоритм Twofish 10000 файлов запись: 2m20.051s

Алгоритм Twofish 10000 файлов чтение: 1m29.280s

Как видим на мелких файлах разница в скорости работы не заметна.

Альтернативы и аналоги TrueCrypt

Для начала давайте определимся, а стоит ли вообще паниковать и искать замену TrueCrypt? Я определенно считаю, что суетиться нет нужды. По крайней мере, до окончания полного аудита и оглашения его результатов.

Но, прежде чем ринуться вбивать в Google «скачать TrueCrypt» или что-то подобное, нужно понимать следующее: в свете последних событий в интернете наверняка появится масса «фэйковых» сборок с троянами, бэкдорами и т.д. Как же быть? А ответ прост. Для этого существуют контрольные суммы (хэш-суммы), которые подтвердят, что скачанный файл – это настоящий TrueCrypt.

Вот хэши для файла TrueCryptSetup 7.1a.exe:

- SHA256: e95eca399dfe95500c4de569efc4cc77b75e2b66a864d467df37733ec06a0ff2

- SHA1: 7689d038c76bd1df695d295c026961e50e4a62ea

- MD5: 7a23ac83a0856c352025a6f7c9cc1526

Полный список контрольных сумм для версии 7.1a (включая сорцы) находится здесь:

Вообще, стоит взять за правило сверять хэши при скачивании любого ПО – это будет гарантировать аутентичность и целостность скачанного файла, т.е. это будет значить, что вы скачали именно тот файл, и во время скачивания он случайно не «испортился».

С хэшами определились. Теперь авторитетные ссылки, где можно скачать «настоящий» TrueCrypt:

- Страница на Gibson Research Corporation. Первоисточник информации по случившемуся инциденту, ответ Дэвида и т.д. И, конечно же, ссылки на все сборки и исходники последней актуальной версии TrueCrypt. Также на этой странице есть ссылка (которую я упоминал выше) на хэш-суммы, и др. полезные ссылки.

- Репозиторий на GitHub с полным архивом всех версий TrueCrypt, начиная с самой первой (даже когда программа еще называлась Scramdisk).

- Проект TCnext планирует продолжить дело TrueCrypt! Сейчас здесь также есть ссылки на скачивание «правильных» файлов, запущен форум, активно ведется твиттер-аккаунт и т.д.

- Из комментариев к посту на Хабре: http://cyberside.planet.ee/truecrypt/ и http://cyberside.net.ee/truecrypt/. Тут также располагаются все версии TrueCrypt. На момент публикации этих ссылок на Хабре хэши версий 7.1a совпадали с оригиналами.

Думаю этого достаточно. Еще раз напомню, что категорически противопоказано качать ТруКрипт при помощи первых попавшихся ссылок в поисковиках или на торрент-трекерах. А если уж качаете, то обязательно сверяйте контрольные суммы.

И, прежде чем перейти к аналогам, оставлю тут еще несколько ссылок. Так сказать для энциклопедичности:

- Is TrueCrypt Audited Yet? – официальная страница аудита: новости, отчеты и т.д.

- Неофициальная копия сайта truecrypt.org. В копию, конечно же, внесены изменения в соответствии с текущими реалиями, но сохранена документация и т.п. Тут же есть и почти полная копия прежнего сайта: http://andryou.com/truecrypt_orig/

- Страница на ETCWIKI — англоязычная статья, аналогичная той, что опубликована на Хабре. Точно не знаю, но вероятно у них один и тот же автор – ValdikSS

Итак…

Заключение

Ваш ноутбук был украден

Вы оставили его там всего на секунду, вокруг было много людей, но вы вернулись, а его уже нет. Потребуется мгновение, чтобы это осознать

Она исчезла

Сначала наступает первоначальный шок, затем неверие. Может, я просто положил его на стул, чтобы он не мешал. Неа. Там его тоже нет. Его забрали

‘Черт’, – думаете вы.’Я не получу это обратно’. Но все не так уж плохо. Это был старый ноутбук, верный, но которому пора на пенсию

Но потом тебя осенило

Мой электронный почтовый ящик

Мои банковские реквизиты

Мои личные данные, а также данные всех моих друзей и родственников

Финансовые отчеты по моему бизнесу

Фотографии моей семьи

Я сохранил все резервные копии, но проблема не в этом. Они сейчас на свободе. Кто знает, где они могут оказаться и кто может их увидеть? Кто знает, как эта информация может быть использована?

Но подождите секунду. Все мои рабочие файлы находятся на виртуальном зашифрованном диске, а остальное – на втором разделе, который я зашифровал, и я заблокировал свой экран, прежде чем положить его. Даже если им удастся преодолеть мой сложный пароль из 15 символов, они не смогут добраться до моих личных данных

Думаю, все не так уж плохо

Слава богу, я зашифровал свои данные!

Как сделать зашифрованные папки, которые другие не смогут просмотреть, с помощью Truecrypt 7.

Шифрование USB-накопителя с помощью Truecrypt 6. 0.

Как создать по-настоящему скрытый раздел с помощью TrueCrypt 7.

5 способов безопасного шифрования ваших файлов в облаке.