Виды ЭЦП и их особенности

По закону можно использовать 3 вида электронной подписи, которые обладают разными возможностями, способами пользования и полномочиями.

Простая подпись

Простая и самая доступная подпись – это логин и пароль для авторизации в системе, которая применяется для обращения пользователя в госорганы, мобильные банки и приложения с смс-подтверждением, при подписании заявок на разные услуги, в служебных письмах, внутреннем документообороте.

Этот вариант уязвим и легкодоступен мошенникам. Такая подпись подтвердит операцию, но никак не гарантирует решение проблемы, если она возникнет, все вопросы придется доказывать в судебном порядке.

Неквалифицированная ЭП

Неквалифицированная ЭП, формируется с помощью специальной программы с сертификатом ФСБ (средства шифрования). Такую цифровую подпись используют для контрактов, договоров, отчетов в электронном виде.

Но неквалифицированная подпись никак не контролируется государством, ее владельцем может быть любой человек, она может быть выдана любым подразделением и не защищена на госуровне.

Квалифицированная ЭП

Квалифицированная ЭП отличается от неквалифицированной тем, что выдается коммерческим органом УЦ (удостоверяющим центром), который прошел аккредитацию Минкомсвязи и сертификацию ФСБ.

Центр контролируется государством и уполномочен правами выдавать подобные подписи и осуществлять защитные функции. Квалифицированный ЭЦП – самый серьезный и надежный вид подписи.

Сертификат подписи следует обновлять ежегодно и перевыпускать непосредственно перед окончанием его срока.

Установка Криптопро для работы с ЭЦП в ALT linux

4212

113

26

00:08:38

14.07.2022

донат на поддержку и разитие канала

🤍

сайт криптопро

🤍

ALT wiki по криптопро(подробно описано, что за что отвечает)

🤍

дополнительные компоненты, которые могут пригодиться

🤍

расширение для chromium, google chrome, microsoft edge, yandex browser

🤍

моё железо

Мат плата — gigabyte b560m-d3h

оперативная память — 16 гб ddr4 — 2 плашки по 8 гб adata 3600

процессор — intel core i3 10100f

видео карта — msi amd radeon rx550 4gb

SSD 1 — adta 500 GB m2 — под систему и игры

SSD 2 — wd green 240 gb sata3 — тестовый стенд

HDD 1 — 1 TB — под игры и файловую помойку

HDD 2 — 1 TB — под игры для теста

ТГ канал — 🤍

ТГ чат — 🤍

Яндекс дзен — 🤍

RuTube — 🤍

Создание тестового сертификата

Введение

Для создания тестового сертификата есть два пути. Первый путь подразумевает использование КриптоПро ЭЦП Browser plug-in , второй же путь предназначен для того, чтобы без него обойтись.

Путь 1

- ссылкассылка

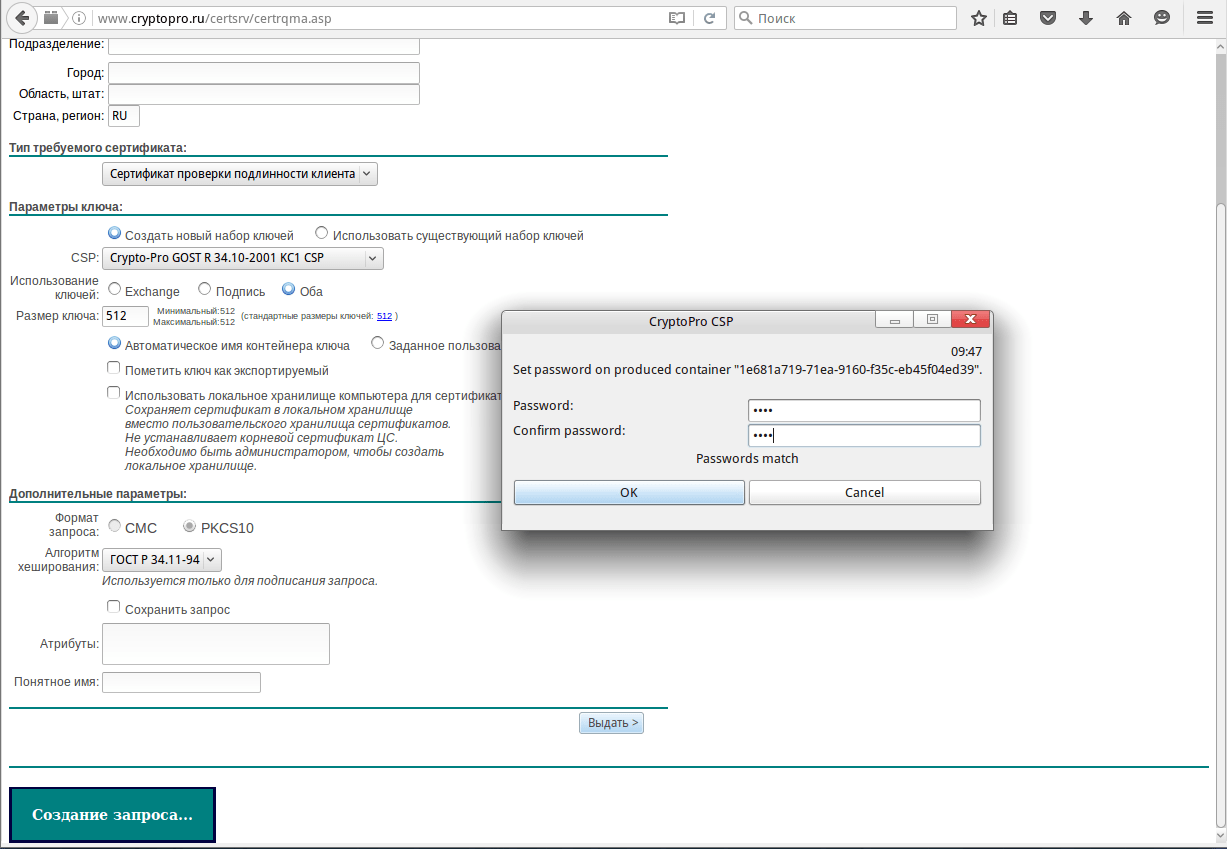

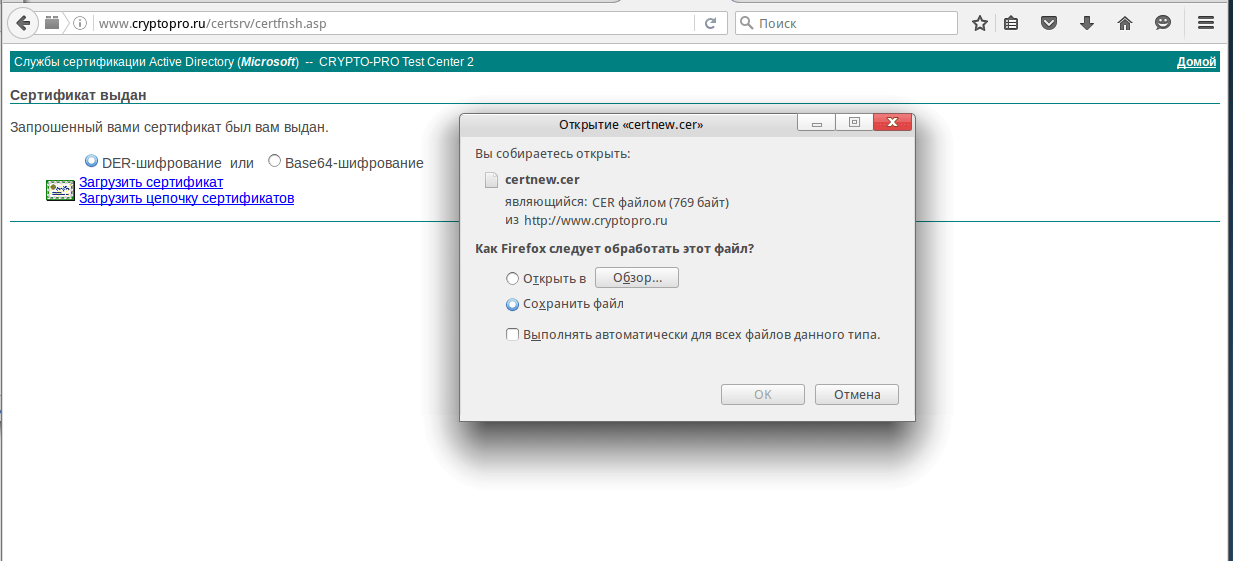

- Использовать Тестовый центр КриптоПро для генерации личного тестового сертификата. Ниже можно увидеть то, как должна выглядеть при этом тестовая страница (если нужно впоследствии копировать контейнер с сертификатом и закрытым ключом на носитель, надо использовать опцию «пометить ключ как экспортируемый»).

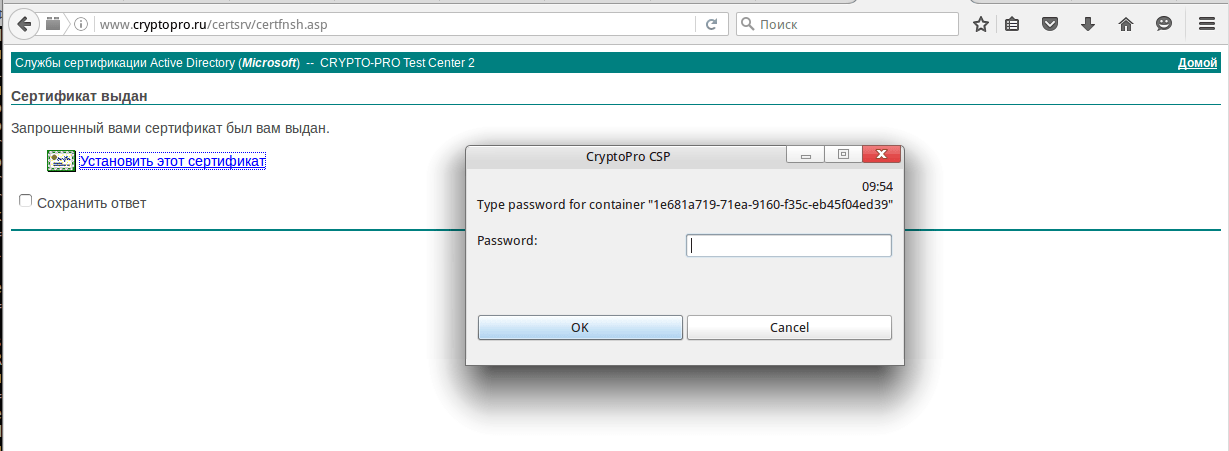

После проделанных действий сертификат автоматически установится и будет размещён в контейнере, расположенном на жёстком диске компьютера, с которого был сделан запрос. После этого его можно скопировать на требуемое устройство. Для копирования контейнера 1 в контейнер 2 можно использовать следующую команду:

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc «» -contdest «»

где пути к контейнерам и их названия можно узнать с помощью следующей команды:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fq

Путь 2

- Установить корневой сертификат КриптоПро вместе со списком отозванных сертификатов (ссылка). Краткую рекомендацию по установке можно видеть здесь (ссылка) в пункте «Установка сертификатов».

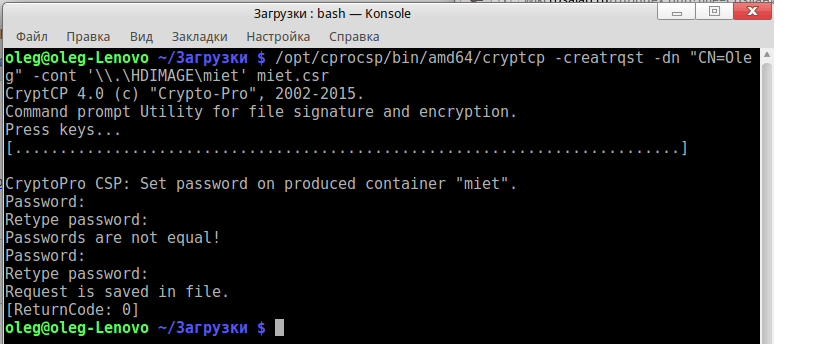

- Создать запрос на сертификат средствами КриптоПро CSP 4.0:

/opt/cprocsp/bin/amd64/cryptcp -creatrqst -dn «список имён полей» -cont «путь к контейнеру» .csr

подробнее о данной команде можно узнать в инструкции в пункте 2.7.

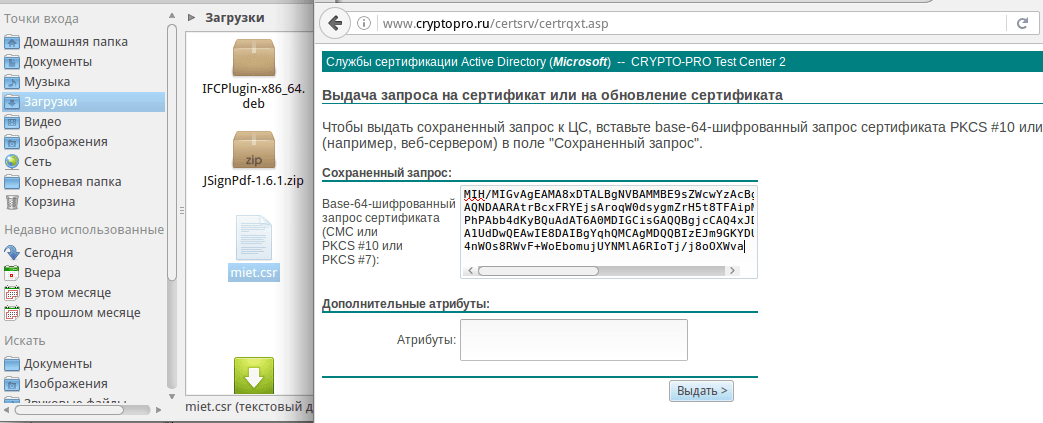

Копировать содержимое получившегося файла сюда в строку «Сохранённый запрос» и нажать «Выдать >».

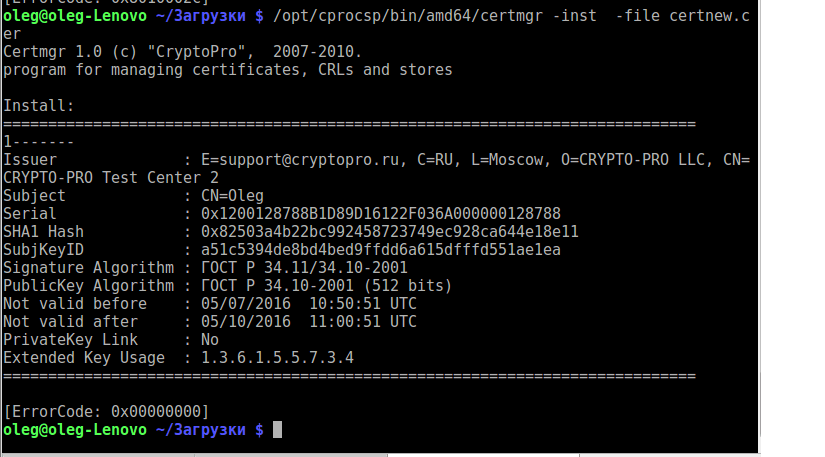

Сохранить получившийся сертификат и установить его.

Шаг 5: Импорт сертификата и ключа ЭЦП

После успешного запроса на получение сертификата и закрытого ключа, необходимо его импортировать в СКБ Контур для дальнейшего использования.

Импорт сертификата

Для импорта сертификата ЭЦП необходимо выполнить следующие действия:

- Запустить СКБ Контур и перейти в раздел «Сертификаты».

- Выбрать пункт «Импорт сертификата».

- Выбрать файл с сертификатом и подтвердить импорт.

После успешного импорта сертификат будет отображаться в списке доступных сертификатов.

Импорт закрытого ключа

Для импорта закрытого ключа ЭЦП необходимо выполнить следующие действия:

- Запустить СКБ Контур и перейти в раздел «Устройства защиты».

- Выбрать ваше устройство защиты и в контекстном меню выбрать пункт «Импорт закрытого ключа».

- Выбрать файл с закрытым ключом и ввести его пароль.

После успешного импорта закрытый ключ будет отображаться в списке доступных для устройства защиты.

Принцип работы ЭЦП

Для создания и дальнейшей интерпретации ЭЦП существует специальная программа СКЗИ (средство криптографической защиты информации с помощью шифрования).

Она работает следующим образом: при подписании документа ЭП программа сканирует его, создает хэш-сумму (уникальное сочетание информации), которая затем шифруется закрытым ключом (особая последовательность символов) и формирует файл ЭЦ-подписи.

Ключ передается владельцу ЭП, он может храниться на любом носителе: флэшка, компьютер, внешний жесткий диск, сим-карта, смарт-карта, диск, облачное хранилище и т.д.

При введении ключа программа проверяет и сравнивает хэш-сумму с содержимым документа. Если информация не менялась после подписания, значит произойдет совпадение и подпись действительна.

Несовпадение означает, что были внесены изменения и подпись будет считаться недействительной, а документ автоматически потеряет юридическую силу.

Генерация тестового сертификата

Как я и писал выше вы много, где сможете его применять, я когда знакомился с миром сертификатов и электронных подписей, то использовал тестовые ЭЦП от КриптоПРО для проверки правильности настройки программного обеспечения для работы на электронных, торговых площадках. Чтобы сгенерировать тестовый электронный сертификат, компания КриптоПРО предоставила вам специальный удостоверяющий, виртуальный центр, которым мы и воспользуемся. Переходим по ссылке:

В самом низу у вас будет ссылка на пункт «Сформировать ключи и отправить запрос на сертификат».

Если же вы хотите использовать другой браузер, то установите КриптоПро ЭЦП Browser plug-in.

Шаг 2: Установка КриптоПро CSP и ЭЦП в СКБ Контур

Процесс настройки электронной цифровой подписи (ЭЦП) в СКБ Контур представляет собой установку специального программного обеспечения — КриптоПро CSP (Cryptographic Service Provider). Оно необходимо для работы с ЭЦП и без него использование сервиса невозможно.

Установка КриптоПро CSP

Для установки КриптоПро CSP нужно:

- Скачать установочный файл с официального сайта КриптоПро https://cryptopro.ru/products/csp/downloads

- Запустить установочный файл и следовать инструкциям мастера установки

- В конце установки выбрать опцию «Нет, я не хочу перезагружать компьютер»

После установки КриптоПро CSP перезагрузка компьютера не требуется.

Установка ЭЦП в СКБ Контур

Установка ЭЦП в СКБ Контур производится следующим образом:

- Запустить программу «Моё дело» (либо «Моё предприятие», «Мой склад» и др.)

- Выбрать раздел «Настройки» и перейти в подраздел «Сертификаты ЭП»

- В разделе «Установка сертификата ЭП» выбрать «Установить с смарт-карты» и выполнить необходимые действия, связанные с подключением смарт-карты

- После установки ЭЦП создать учётную запись сотрудника и присвоить ему права на работу с сертификатом ЭП

Готово! Теперь у вас есть установленная и настроенная ЭЦП в СКБ Контур.

Как подписать документ Word

Проблема заверения документа, созданного в Word, чаще возникает при работе на выезде, когда нет возможности расписаться на бумажном варианте или нотариально заверить заявление. У владельца ЭЦП имеется только текстовый редактор и созданный документ. Проблема решается относительно просто при достаточной квалификации сотрудника и наличия доступа к интернету. Существует широкий набор возможностей, как вставить ЭЦП в текстовый документ.

В КриптоПро CSP

Чтобы подписать документ Ворд электронной подписью через “КриптоПРО CSP”, требуется наличие инсталлированного пакета “КриптоПРО”, сертификатов УЦ и обладателя ЭЦП.

КриптоПро CSP – линейка шифровальных программ.

Возможно, будет нужно настроить компьютер в плане распределения пользовательских прав. В случае удачной установки приложения и настройки прав для подписи документа понадобится:

- открыть файл, зайти в “Сведения”, кликнуть “Добавить ЭЦП”;

- выбрать требуемый файл ЭЦП, ввести, при необходимости, комментарий и кликнуть “Подписать”.

При отсутствии ошибок Microsoft Windows сообщит об успехе.

В КриптоПРО Office Signature

В данном способе применяется предварительно инсталлированный “КриптоПРО Office Signature”:

- пользуясь этим плагином, следует запустить файл, выбрать “Добавить цифровую подпись”;

- задействовав файл ЭЦП, как в способе выше, комментируем, если нужно, и даем команду “Подписать”.

КриптоПро Office Signature – этот продукт предназначен для проверки и создания электронной цифровой подписи.

В КриптоАРМ

Сертификат подписи может обеспечить программный комплекс “КриптоАРМ”. Его особенностью является возможность шифрования новыми форматами и работы с архивами. Чтобы внедрить в вордовский файл электронную подпись через пакет “КриптоАРМ”, нужно:

- открыть программу “КриптоАРМ” и указать “Подписать”;

- изучить указания мастера создания ЭЦП, перейти “Далее”;

- сделать “Выбор файла” и продвинуться “Далее”;

- открыть файл для подписи и переместиться “Далее”;

- указать тип файла, выбрав “Выходной формат”, кодировку оставить без изменений, а для передачи по почте файл сжимают в формат ZIP либо меняют место сохранения;

- приложить собственные комментарии в разделе “Параметры”, там же поставить галочку, выбрав тип ЭП, присоединенной (к первоначальному файлу) или отсоединенной (будет сохранена отдельно), заполнить прочие поля, после чего нажать “Далее”;

- сделать клик на пункте “Выбрать” и задать сертификат подписи, завершив шаг нажатием кнопки “Далее”;

- в открывшемся окне с кратким описанием введенных параметров нажать “Готово”. При многократных повторениях параметры удобно записать в свой профиль.

КриптоАРМ – это программа для электронной подписи и шифрования файлов и документов.

Через КриптоКонтур

Онлайн-сервис предоставляет много услуг, в т.ч. простое заверение документов. Установки ПО на компьютер не требуется. Исполнителем бесплатной услуги является “Контур.Крипто”. Программа создает и проверяет цифровую подпись, шифровку и расшифровку файла. Через сервис подписываются пакеты файлов либо архивов, можно заверять документы электронными подписями нескольких человек. Для работы с софтом требуется только регистрация на сайте. Для шифрования нужна дополнительная установка соответствующего ПО.

Понятный интерфейс позволяет сразу начать работать:

- файл любого типа для подписи загружаем в сервис; размер ограничен 100 Мб;

- выбираем ЭП на своем десктопе, которой будем заверять документ;

- кликаем “Подписать” – в результате создаются каталог с исходником и подпись с таким же именем, но расширением .sig. Оба лежат на сервере и доступны для скачивания обратно на компьютер;

- при необходимости отправляем документ получателю прямо из веб-приложения. В почтовый ящик адресата придет ссылка на файлы, хранящиеся в “Контур.Крипто”. При желании все файлы загрузить можно на локальный компьютер и отправить собственной почтовой программой.

КриптоКонтур – бесплатное подписание документов ЭЦП, проверка электронных подписей.

Ограничения, налагаемые сервисом “Контур.Крипто”:

- максимальный объем отправляемого файла, требующего проставления подписи, не превышает 100 Мб;

- формируется только отсоединенная подпись;

- работа только в ОС Windows;

- ЭП проверяется любым ПО, работающим с отсоединенными электронными подписями.

Сертификат Let’s Encrypt для почтового сервера MS Exchange

В комплекте установленного нами LetsEncrypt-Win-Simple для Windows идет скрипт ImportExchange.v2.ps1. Он нужен для импорта сертификата в конфигурацию почтового сервера MS Exchange.

Для начала создадим каталог, куда будет выгружен сертификат. В моем примере я воспользуюсь путем C:\SSL.

Допустим, что адрес подключения к серверу будет exchange.dmosk.ru. Тогда получить сертификат и импортировать его в Exchange можно командой:

wacs.exe —source manual —host exchange.dmosk.ru —store centralssl,certificatestore —certificatestore My —acl-fullcontrol «network service,administrators» —centralsslstore «C:\SSL» —installation iis,script —installationsiteid 1 —script «./Scripts/ImportExchange.v2.ps1» —scriptparameters «‘{CertThumbprint}’ ‘IIS,SMTP,IMAP’ 1 ‘{CacheFile}’ ‘{CachePassword}’ ‘{CertFriendlyName}'»

* данная команда запросит сертификат для узла exchange.dmosk.ru, сохранит нужные файлы в каталоге C:\SSL и импортирует полученные ключи в Microsoft Exchange Server.

После успешного выполнения команды, заходим в консоль управления сервером, переходим на вкладку управления сертификатами. В списке мы должны увидеть полученную последовательность от Let’s Encrypt. Кликаем по ней и назначаем сертификат для нужных служб Exchange (как правило, SMTP, IIS).

Интеграция с электронной почтой

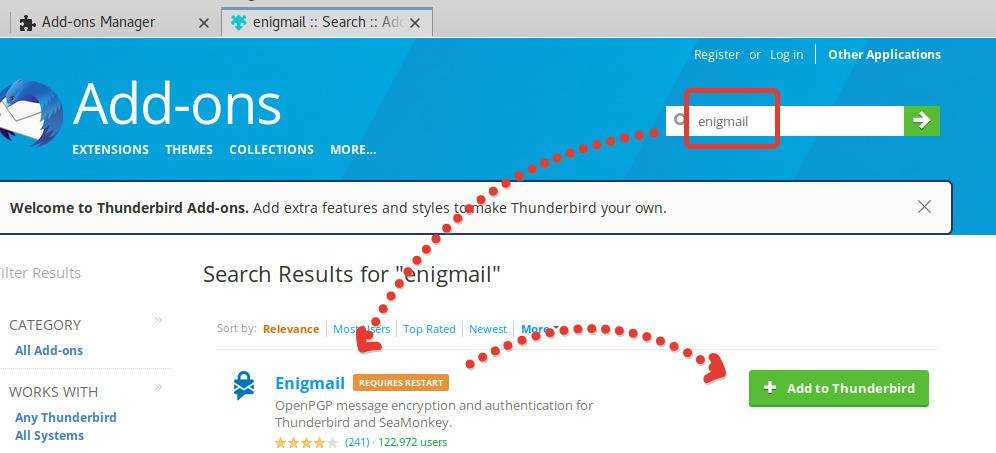

В популярном почтовом клиенте Mozilla Thunderbird есть интересный плагин для работы с сертификатами ЭЦП и шифрования сообщений — Enigmail. Он позволяет и шифровать почту, и подписывать её с помощью ЭЦП. Для работы плагина в системе должен быть установлен компонент PGP. Во многих Debian-подобных ОС Linux он присутствует в репозиториях пакетов.

Установите в систему PGP и настройте сертификаты шифрования, как обговорили выше. И можно перейти к настройке почтового клиента.

Чтобы установить Enigmail в Thunderbird, выберите меню «Инструменты» — «Дополнения». Далее найдите Enigmail и выполните инструкции:

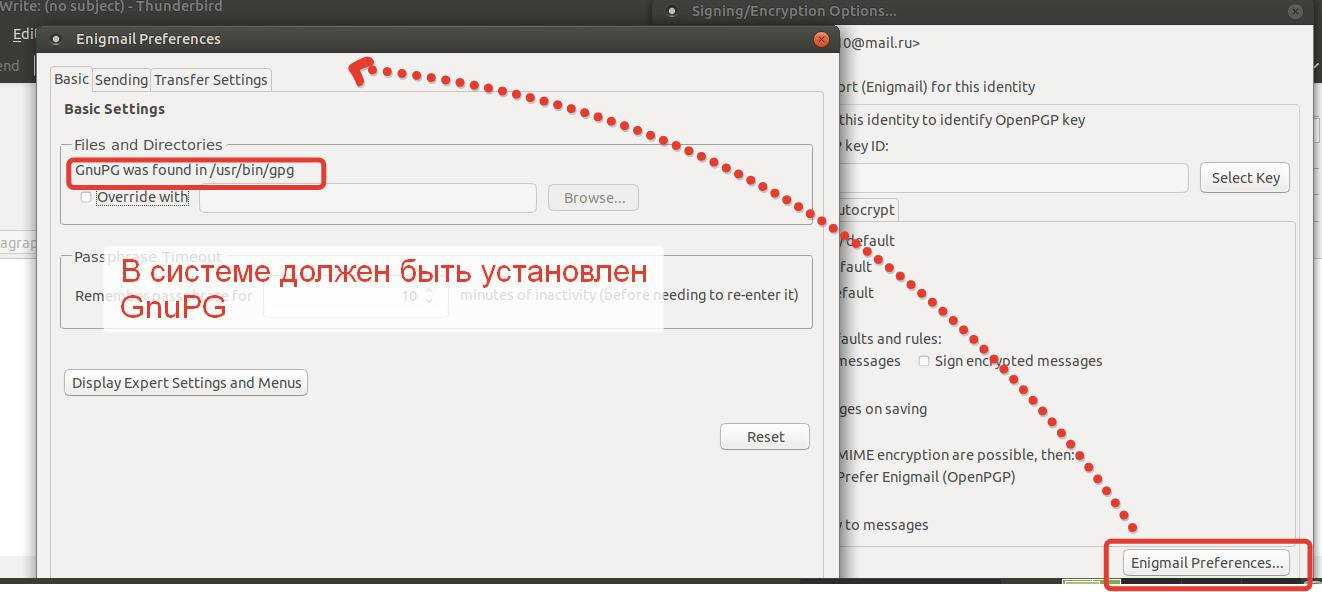

Теперь мы можем создать новое письмо — при этом в меню появится пункт Enigmail. Настройки программы разнообразны и находятся в меню Enigmail — Preferences:

В настройках вы можете проверить, есть ли в системе GnuPG (ссылка выше)

Это критически важно

Можно настроить систему так, чтобы она автоматически прикрепляла открытый ключ при отправке сообщения (если оно зашифровано или подписано). Далее возможны два сценария.

Сценарий 1: если вы ранее создали ключи и экспортировали их на сервер. В этом случае в Enigmail их можно получить с сервера. Добавляем в Thunderbird учётную запись почты, для которой были сформированы ключи. При создании письма у вас появится меню Enigmail, в котором можно будет импортировать ключи в систему:

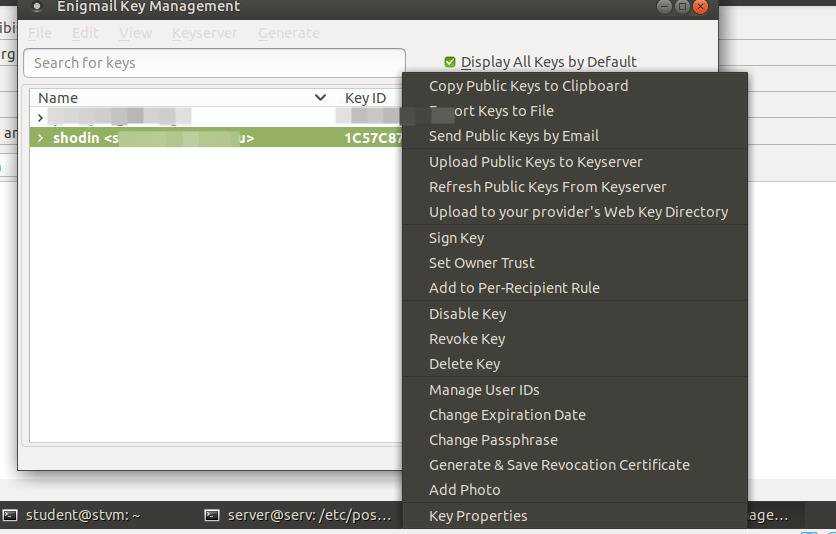

Если щёлкнуть правой кнопкой мыши по полю с именем ключа, то попадём в контекстное меню с основными операциями, которые можно выполнить с сертификатами:

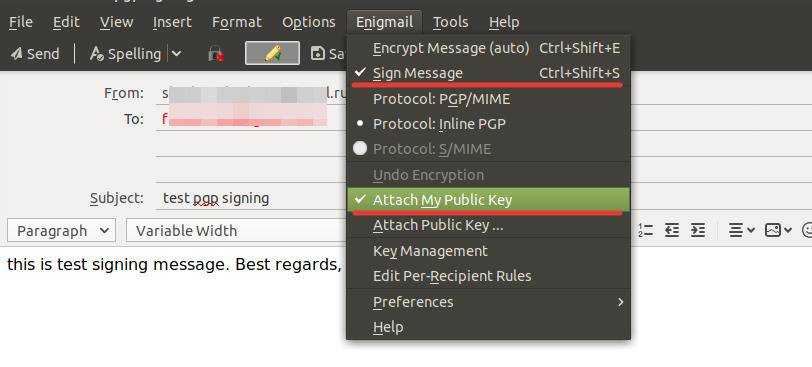

Теперь составляем письмо и выбираем в меню Enigmail пункты Sign Message и Attach my public key.

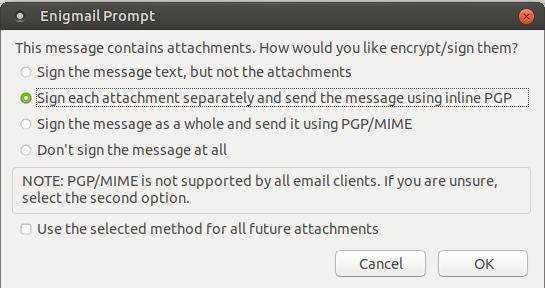

Возможно, придётся указать, как подписать письмо. Выбирайте строчку с PGP.

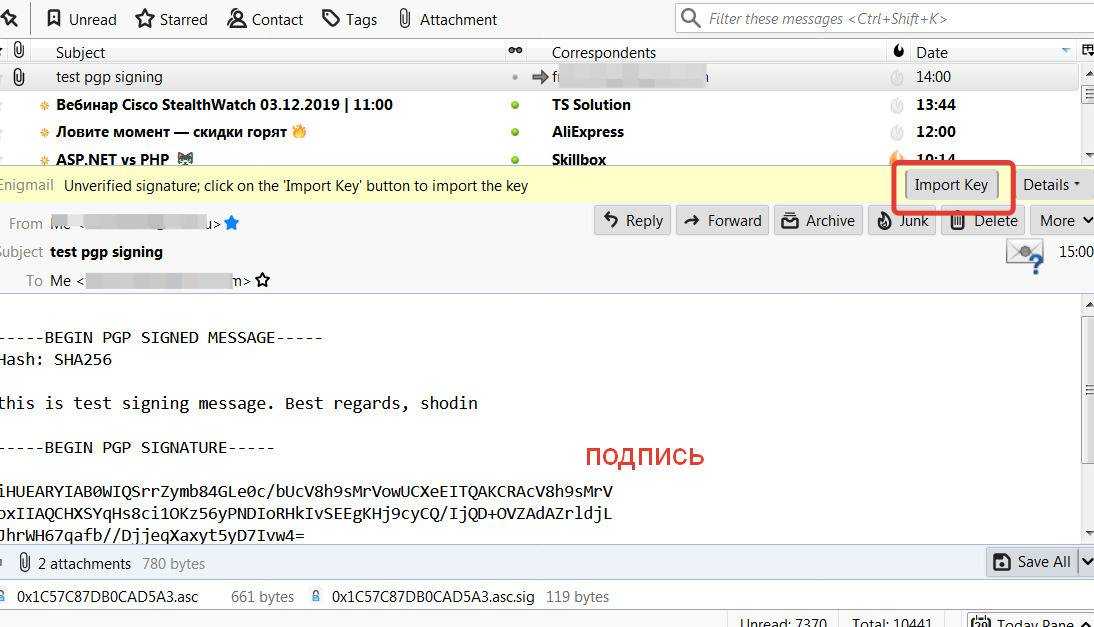

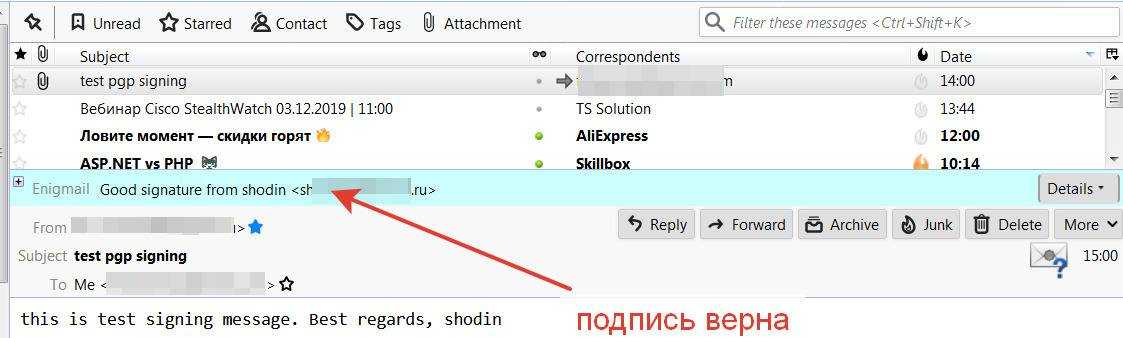

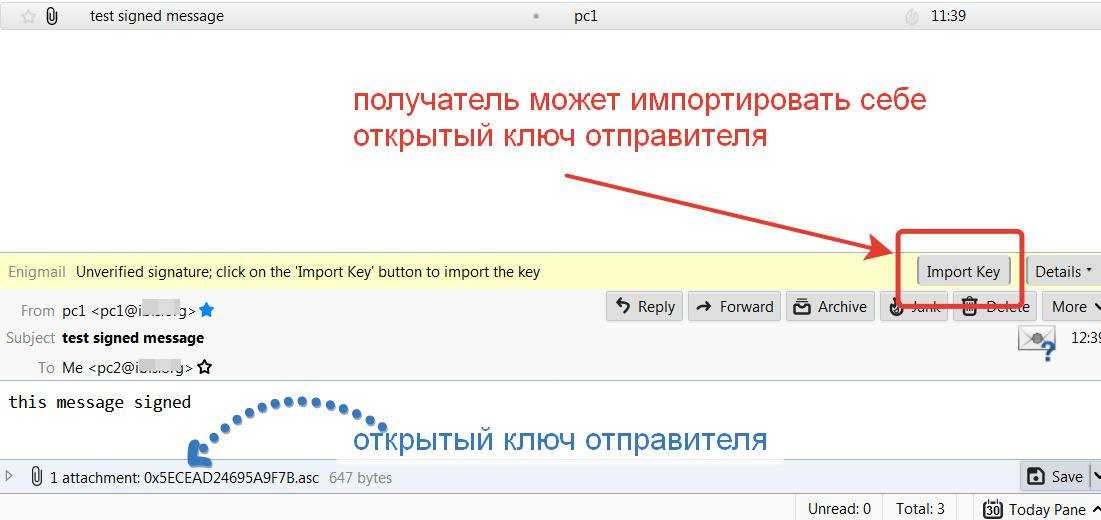

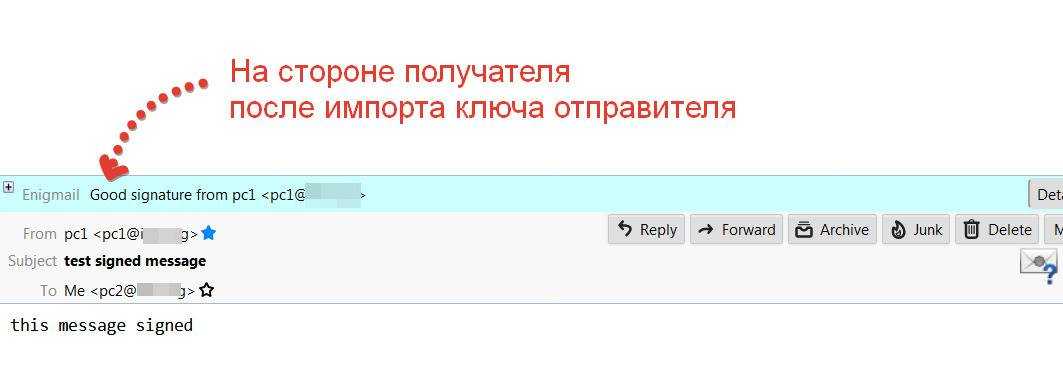

Адресат теперь получит подписанное письмо и сможет импортировать себе ключ отправителя.

Как только он сделает это, сможет проверить подлинность подписи.

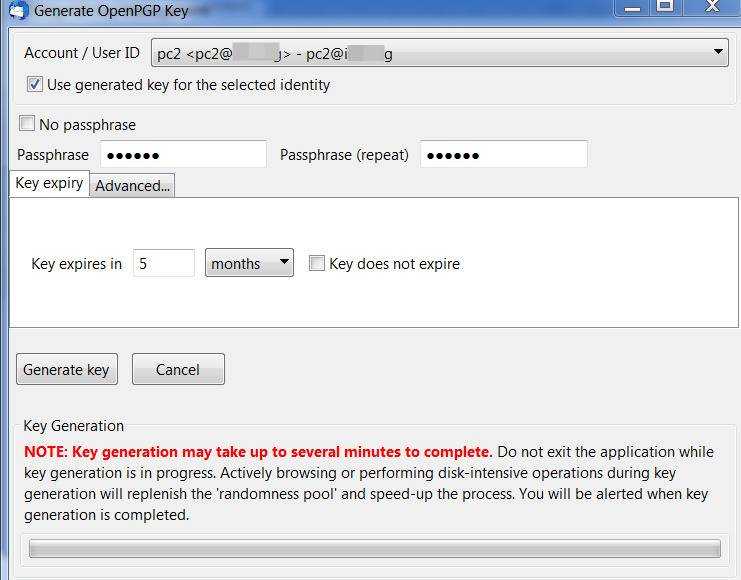

Сценарий 2: если ключи не были созданы. В этом случае их можно будет сгенерировать прямо в Enigmail. Это делается с помощью мастера настройки согласно руководству или вручную.

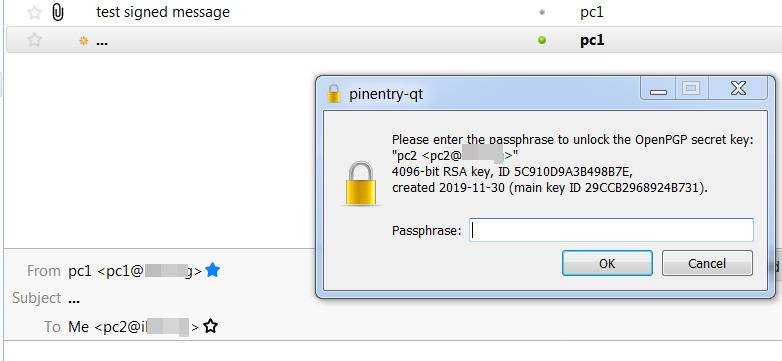

Для тестирования мы будем использовать тестовый почтовый сервер на виртуальной машине с условным доменом (неважно каким). Создадим ключи для учётной записи pc1@”имя домена” и отправим его по адресу pc2@”имя домена”

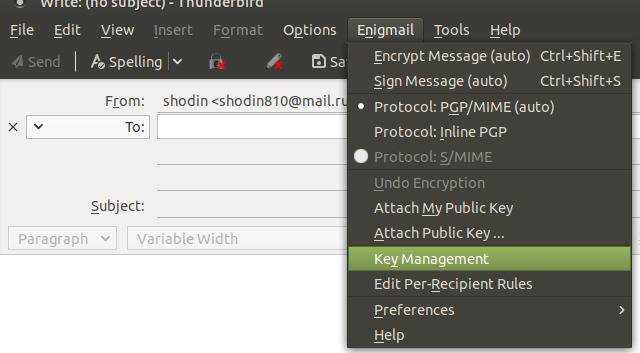

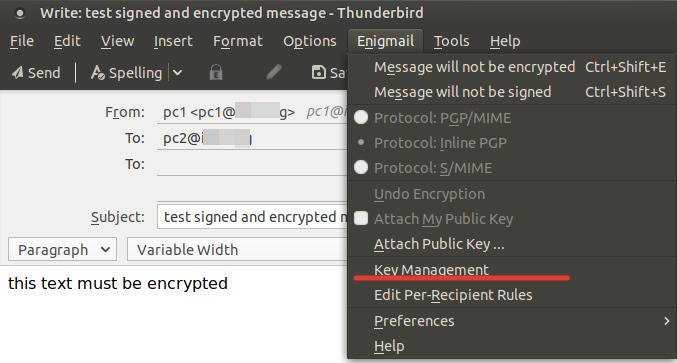

Сначала создаём новое сообщение. Далее переходим в меню Enigmail и выбираем раздел Key Management:

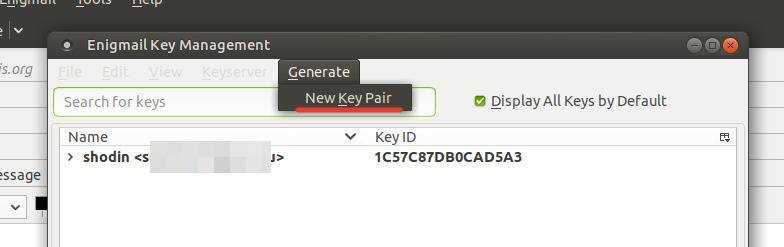

Теперь в открывшемся окне выбираем Generate — New Key Pair:

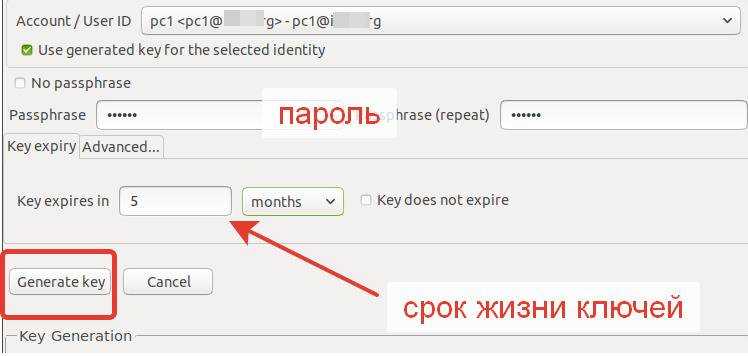

В следующем окне надо задать параметры ключей. Особенно важен их срок жизни — стоит реально оценить, насколько необходимо делать его долгим:

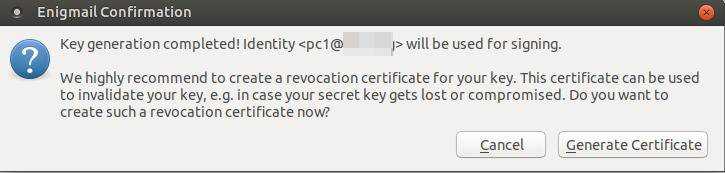

По завершении процесса система посоветует сгенерировать сертификат отзыва. Напомню: он пригодится, чтобы пометить сертификат как недействительный:

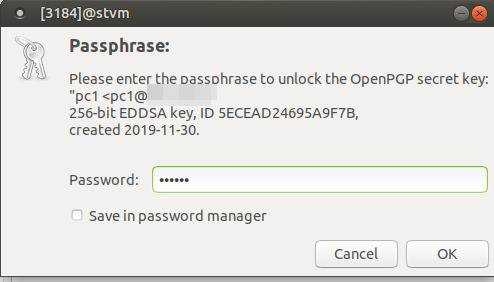

Система спросит пароль от сертификатов:

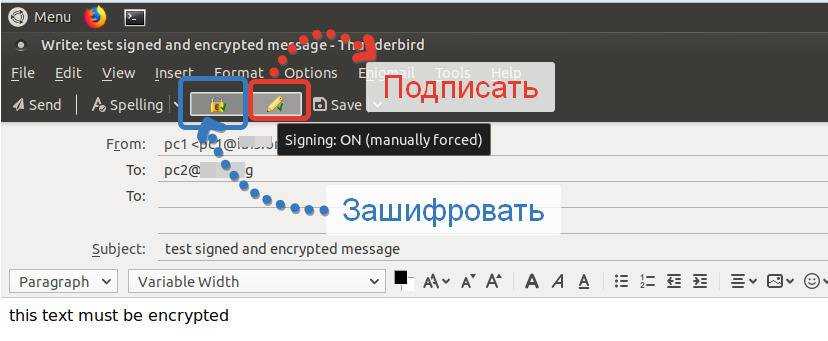

Теперь письмо можно подписать (и / или зашифровать) и отправить получателю. Для этого на панели появятся две кнопки. Помните, что сообщение подписывается закрытым ключом отправителя, а подпись проверяется по его открытому ключу (который можно послать вместе с письмом):

Получатель может импортировать себе открытый ключ отправителя. После этого письмо можно будет проверить:

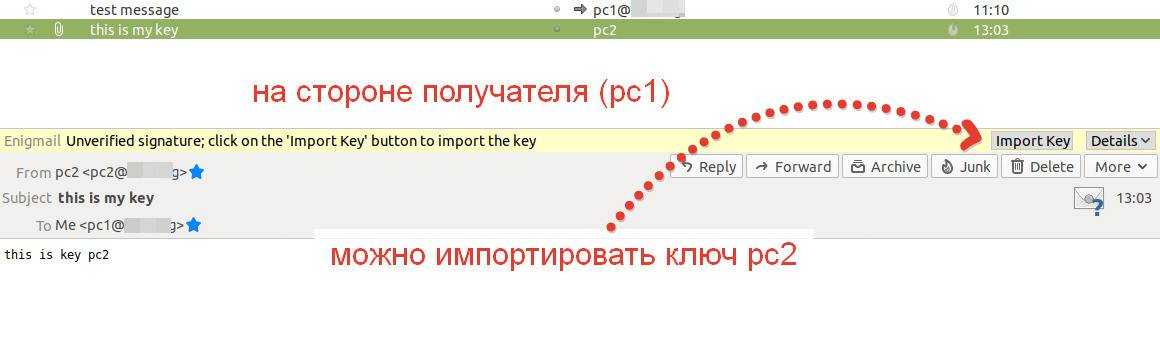

Если надо зашифровать сообщение, потребуется открытый ключ получателя. Он сможет переслать его нам вместе с подписанным письмом.

Теперь встанем на место пользователя — сгенерируем открытый ключ для пользователя pc2 (аналогично pc1):

После генерации ключа можно создать новое сообщение и прикрепить ключ для pc2. На стороне получателя (теперь это pc1) добавим ключ в список доверенных. После этого можно будет проверить подпись:

Если потребуется зашифровать сообщение от pc1 к pc2, то потребуется открытый ключ получателя — ключ pc2. А если ещё и подписать — то и открытый ключ отправителя (pc1):

Если оба нужных ключа у отправителя есть, то они прикрепляются к письму автоматически. Причём можно ещё и заменить строку с темой письма на невнятный текст. Вот так будет выглядеть для получателя зашифрованное (но не расшифрованное) и подписанное письмо:

Вводим пароль и видим открытый текст:

Письмо было подписано, подпись проверена и расшифрована.

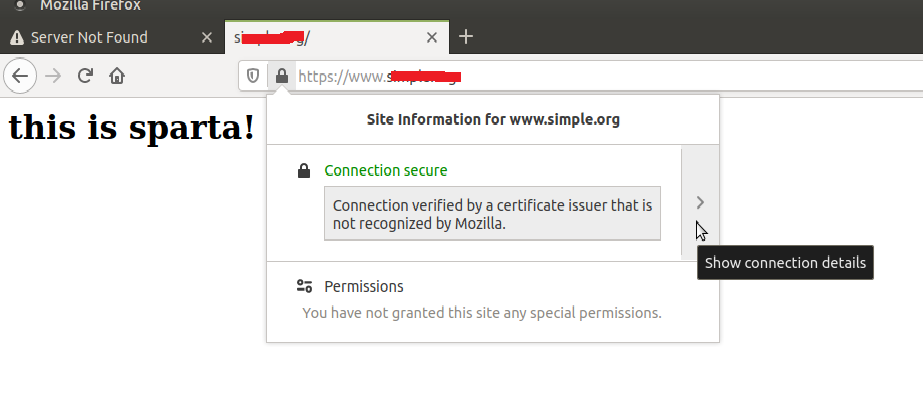

Настройка аутентификации клиентов

Веб-сервер Apache поддерживает аутентификацию клиента. Это значит, что мы можем выписать клиенту сертификат SSL, а сервер сможет его проверить. Если у пользователя не будет сертификата — аутентификация не пройдёт. Для активации такой возможности надо добавить в конфиг default-ssl.conf такие опции:

SSLCACertificateFile optsimple_CAca.cer SSLVerifyClient require SSLVerifyDepth 2

После этого к сайту сможет подключиться только тот пользователь, сертификат которого:

- установлен в браузере, если клиентом является браузер, — тогда сертификат будет предъявлен при подключении к серверу;

- подписан сертификатом доверенного УЦ.

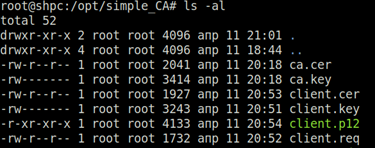

Сначала сгенерируем сертификат для клиента. Первым делом создаём ключ:

root@shpc:/opt/simple_CA# openssl genrsa -out client.key 4096

Затем на основе ключа сгенерируем CSR:

root@shpc:/opt/simple_CA# openssl req -new -key client.key -out client.req

Теперь на базе запроса сгенерируем сам сертификат:

root@shpc:/opt/simple_CA# openssl req -new -key client.key -out client.req

И импортируем сертификат в формате p12:

root@shpc:/opt/simple_CA# openssl pkcs12 -export -inkey client.key -in client.cer -out client.p12

В итоге у нас должен получиться файл client.p12. Нужно поменять права на файл, иначе сертификат не импортируется:

root@shpc:/opt/simple_CA# chmod 555 client.p12

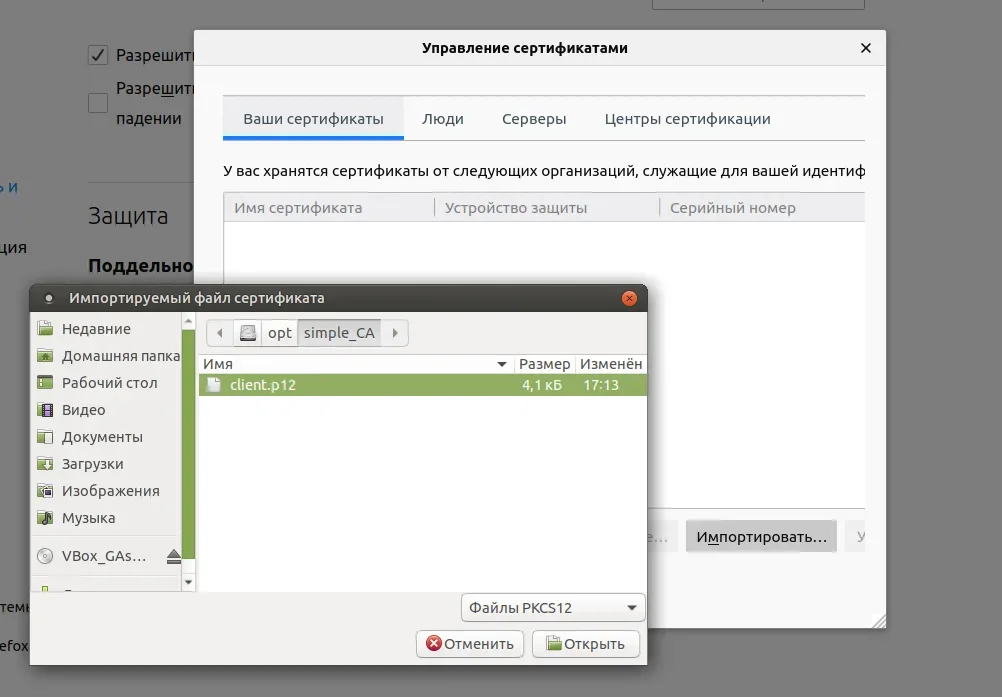

Теперь можно импортировать его в браузер по аналогии с корневыми сертификатами:

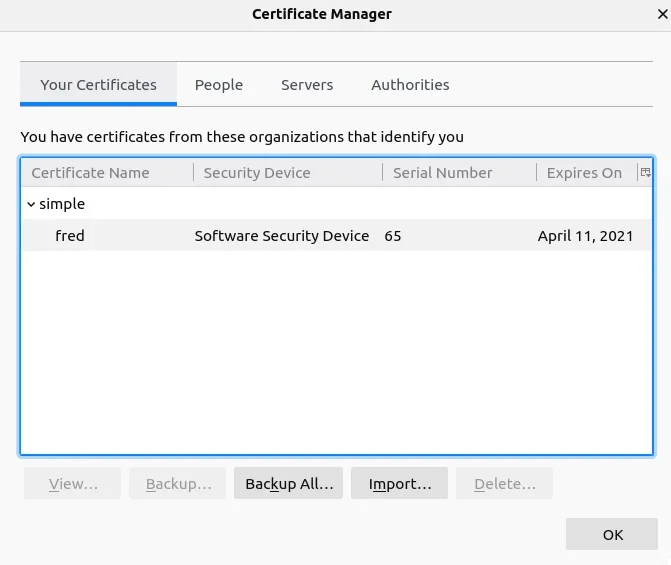

После импорта должно получиться примерно так:

После этого перезапускаем веб-сервер и возвращаемся на сайт. Видим окно выбора сертификата того пользователя, которого мы импортировали в браузер:

После выбора сертификата пользователя можно успешно зайти на сайт:

В этой статье мы рассмотрели сборку простейшего ЦС. Его сертификат мы использовали для подтверждения других сертификатов, обеспечив таким образом доверие между всеми участниками. Но в собранной нами системе есть пара существенных недостатков:

- если пользователей будет больше одного, то мы столкнёмся с проблемами при учёте выдаваемых сертификатов;

- при настройке ЦС стоит грамотно выбирать параметры для используемых сертификатов, а для этого нужен свой конфигурационный файл.

Но если необходимо обеспечить защиту информации в пределах локальной сети, то подобный ЦС будет интересным и грамотным решением.

Напоследок предлагаю ряд полезных материалов для изучения:

- Как получить тестовый сертификат криптопро за минуту

- Бесплатный SSL-сертификат Comodo

- Тестовый сертификат для ЭЦП

Источники, которые использовались при подготовке статьи:

- What are Certificate Authorities & Trust Hierarchies?

- Public key infrastructure

- Инфраструктура открытых ключей

- PKI — Public Key Infrastructure

- Про PKI «на пальцах» за 10 минут

- How do you add a certificate authority (CA) to Ubuntu?

- How to install CA certificates in Ubuntu server

- Adding trusted root certificates to the server

Хотите в подробностях изучить работу центров сертификации и другие вопросы информационной безопасности? Тогда приглашаем вас на факультет GeekUniversity!

Осень — отличное время, чтобы построить далеко идущие планы и начать идти к новым целям! Если вы хотите освоить профессию мечты, то с 1 по 11 октября 2020 г. мы дарим вам скидку 40% почти на все программы обучения GeekBrains. Успехов! ![]()

Как обновить корневой сертификат

При наступлении нового года, обычно требуется загрузить и переустановить новые обновленные корневые ключи удостоверяющих центров.

Чаще всего напоминание об этом выводит либо сама операционная система, либо программное обеспечение, которое использует ЭЦП.

Как провести обновление:

- Вручную скачать корневые сертификаты и установить новые в операционную систему;

- С помощью специальных вспомогательных программ, которые бесплатно распространяют многие удостоверяющие центры. Такие программы проверяют и устанавливают все необходимые сертификаты в автоматическом режиме.

Защита доступа к веб-сайтам в условиях отзыва SSL / TLS сертификатов международными УЦ

1357

9

2

01:38:59

12.05.2022

Вебинар по актуальным вопросам обеспечения защищённого доступа пользователей к веб-сайтам в условиях отзыва SSL-сертификатов международными Удостоверяющими Центрами.

Актуальные вопросы вебинара:

• Обзор ситуации с отзывом SSL-сертификатов международными Удостоверяющими Центрами

• Нормативное регулирование

• Национальный Удостоверяющий Центр

• Диверсификация защищённого доступа к веб-сайтам

• Обеспечение поддержки ГОСТ TLS

• Серверные и клиентские решения для ПК и мобильных устройств по защите доступа к веб-сайтам

• Возможная последовательность действий по защите доступа к веб-сайтам в текущих условиях

Дата и время проведения вебинара:

18 марта 2022 года

Спикеры:

• Павел Луцик — Директор по продажам и развитию бизнеса, КриптоПро

• Павел Смирнов — Директор по развитию, КриптоПро

🤍

Как настроить ЭЦП в СКБ Контур

Шаг 1: Получение сертификата

Первым шагом для настройки ЭЦП в СКБ Контур является получение цифрового сертификата. Сертификат содержит информацию о личности владельца ЭЦП и необходим для подписи документов. Он может быть получен у официальных удостоверяющих центров. Некоторые удостоверяющие центры могут предоставить бесплатные сертификаты для физических лиц.

Шаг 2: Установка и настройка программы СКБ Контур

Для установки программы СКБ Контур необходимо скачать установочный файл с официального сайта разработчика. После установки необходимо выбрать в меню программы параметры и зарегистрировать ЭЦП. Для этого нужно указать сертификат, полученный на шаге 1.

Шаг 3: Проверка настроек и подписание документов

После настройки программы и подключения сертификата, необходимо проверить работу ЭЦП. Для этого в программе можно создать тестовый документ, подписать его и отправить на проверку. Если подпись прошла успешно, то можно использовать ЭЦП для подписания реальных документов.

Помните, что подписание документов с помощью ЭЦП не является обязательным.

Соблюдайте осторожность при выборе удостоверяющего центра и не передавайте свой сертификат третьим лицам.

Установка корневого сертификата и списка отозванных сертификатов

- Корневой сертификат УЦ.

- Список отозванных сертификатов (СОС).

- Скачайте корневой сертификат и СОС.

- Откройте папку, содержащую файл сертификата или СОС. Щелкните нужный файл правой кнопкой мыши и в контекстном меню выберите пункт Установить сертификат или Установить список отзыва (CRL).

- На первой странице мастера импорта сертификатов нажмите кнопку Далее.

-

На странице Хранилище сертификатов выберите вариант Поместить все сертификаты в следующее хранилище.

Рисунок 5. Выбор хранилища для корневого сертификата -

Нажмите кнопку Обзор, затем в окне Выбор хранилища сертификатов выберите один из следующих вариантов:

- Доверенные корневые центры сертификации, если Вы устанавливаете корневой сертификат.

- Промежуточные центры сертификации, если Вы устанавливаете СОС.

Нажмите кнопку OK.

- Выбрав хранилище сертификатов, нажмите кнопку Далее.

- На странице Завершение мастера импорта сертификатов нажмите кнопку Готово.

- Если появится окно Предупреждение системы безопасности, чтобы продолжить установку сертификата, нажмите кнопку Да.

- В появившемся окне с сообщением об успешном импорте сертификата нажмите кнопку OK. Установка будет завершена.

Проверка домена

Как было сказано выше, для получения бесплатного сертификата, Let’s Encrypt должен удостовериться, что мы являемся владельцем домена. Свое право на его владение мы можем подтвердить, создав специальную TXT-запись или настроив веб-сервис, который будет отвечать на запросы.

Настройка веб-сервера

Данный способ немного сложнее для Linux (для Windows все настройки делает утилита автоматически), но позволяет без проблем настроить автоматическое продление.

Запрашивать сертификат Let’s Encrypt проще всего с веб-сервера, на котором запущен сайт для домена. Возможен альтернативный вариант с монтирование сетевой папки, но его рассматривать не будем.

Linux NGINX

Пример простого конфигурационного файла для NGINX:

server {

listen 80;

server_name dmosk.ru;

root /usr/share/nginx/html;

}

* где dmosk.ru — домен, для которого работает сайт и для которого мы будем запрашивать сертификат; /usr/share/nginx/html — путь по умолчанию для nginx.

Если сервер уже используется для сайта, в секцию server добавляем:

location ~ /.well-known {

root /usr/share/nginx/html;

allow all;

}

* данными строчками мы говорим, что для всех запросов после /.well-known необходимо отдавать скрипты из каталога /usr/share/nginx/html; allow all предоставляет доступ всем.

При необходимости выполнять проверку и использовать rewrite/return, добавляем что-то подобное:

…

location ~ /.well-known {

root /usr/share/nginx/html;

allow all;

}

if ($uri !~ /.well-known){

return 301 https://$host$request_uri;

}

После проверяем конфигурацию и перезапускаем nginx:

nginx -t && nginx -s reload

Linux Apache

Создаем общий конфигурационный файл, в котором пропишем алиас.

а) для CentOS:

vi /etc/httpd/conf.d/lets.conf

б) для Ubuntu / Debian:

vi /etc/apache2/conf-enabled/lets.conf

Со следующим содержимым:

Alias /.well-known/acme-challenge/ /var/www/html/.well-known/acme-challenge/

* в данном примере, запросы для страниц /.well-known/acme-challenge всех сайтов мы переводим в каталог /var/www/html/.well-known/acme-challenge.

Проверяем корректность конфигурационного файла:

apachectl configtest

И перезапускаем apache:

systemctl restart httpd || systemctl restart apache2

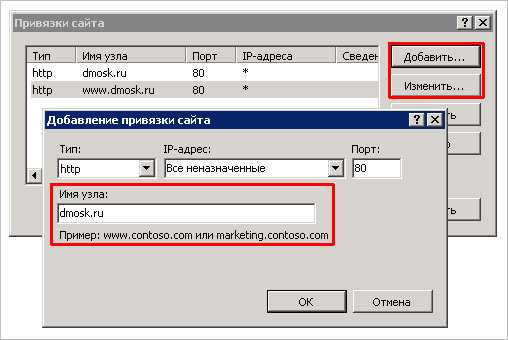

Windows

IIS должен отвечать на http-запрос до доменному имени, для которого мы планируем получить сертификат. Также в его настройках мы должны сделать привязку узла, для которого хотим получить сертификат к конкретному сайту. Для этого в консоли управления IIS раскрываем сайты и выбираем нужный нам (в данном примере, он всего один):

В меню справа кликаем по Привязки:

Изменяем привязку для имеющийся записи и, при необходимости, добавляем еще:

Применяем настройки и закрываем консоль управления IIS.

С помощью записи в DNS

Данный метод проще, описанного выше, но он позволит настроить автоматическое продление сертификата только для некоторых DNS, для которых есть отдельные certbot-плагины. Поэтому данный способ, в большинстве случаев, будет удобен для проведения тестов.

У нас должна быть возможность управления записями в DNS. На данном этапе достаточно просто зайти в панель управления DNS и перейти к этапу получения сертификата (ниже по тексту). Если домен новый и был только-что делегирован на DNS, возможно, придется подождать, пока он не станет доступен для всех серверов DNS в глобальной сети.

Пошаговая инструкция по установке сертификата ключа ЭЦП на компьютер

После того, как завершены все предварительные действия по подготовке рабочего места и куплен сертификат подписи можно начать его устанавливать в программу. Сделать это можно 3 способами.

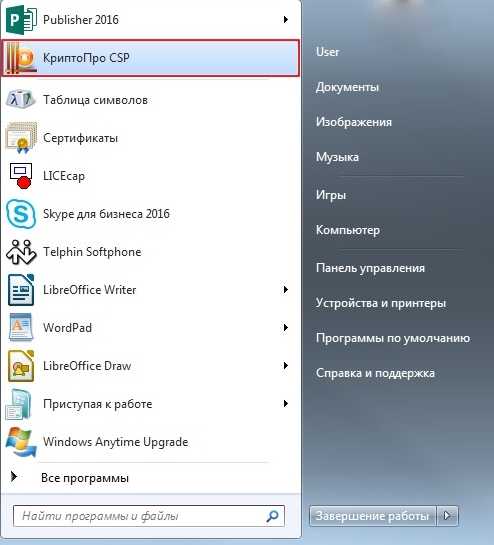

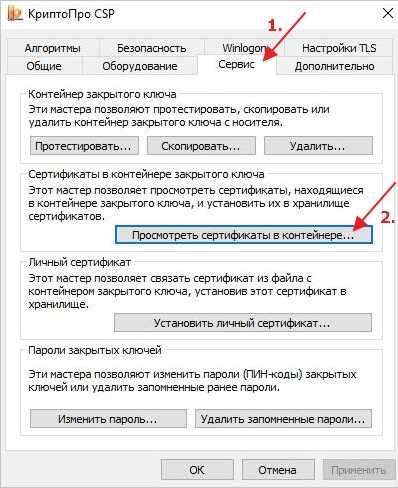

Открыть программу «КриптоПро»: «пуск»-«панель управления»-«криптопро».

Установка сертификата вручную с выбором хранилища

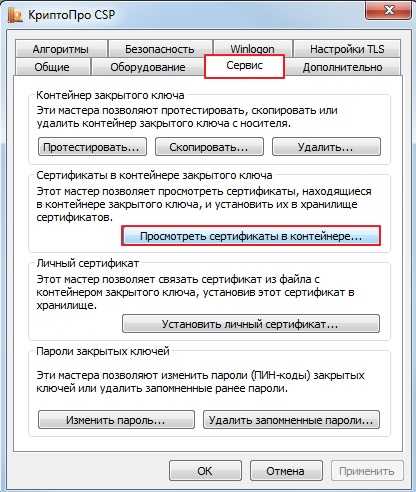

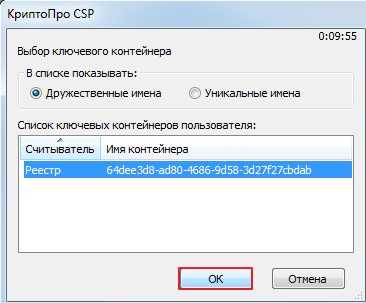

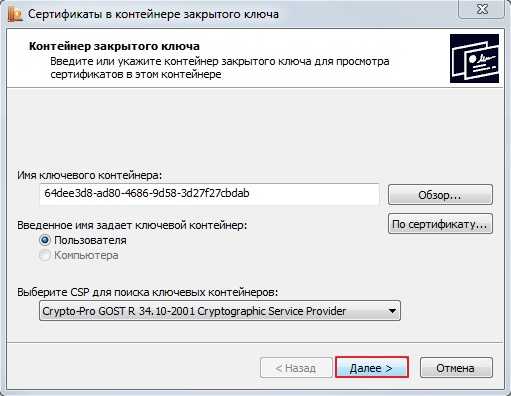

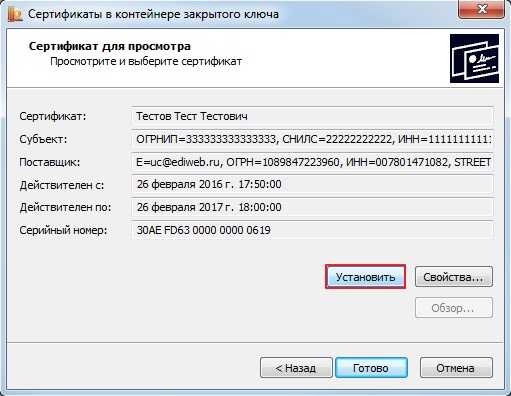

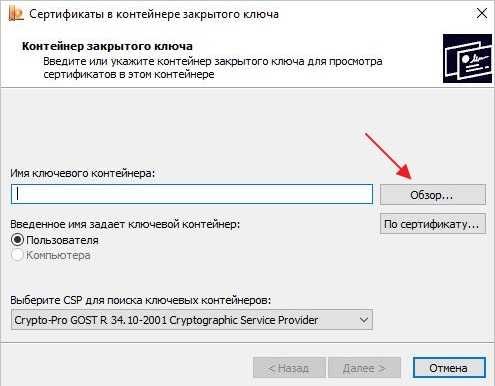

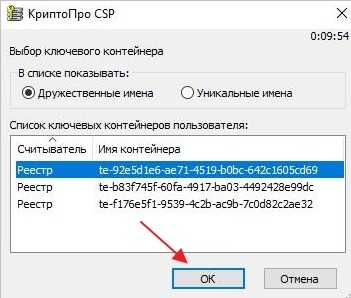

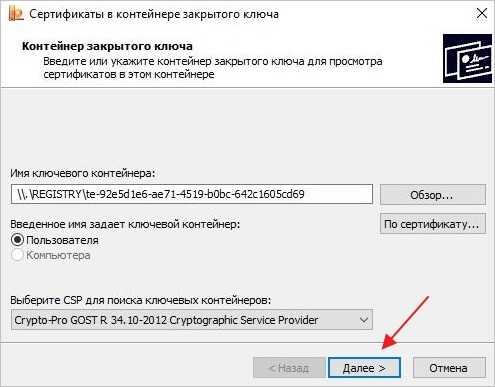

Для данного действия необходимо также выбрать программу кнопкой «пуск», зайти на вкладку «сервис» и нажать на «посмотреть сертификаты в контейнере».

Установка сертификата через «Личный сертификат»

- Для установки сертификата данным способом нужно также открыть программу КриптоПро через «пуск»-«панель управления»-«КриптоПро CSP», затем выбрать «сервис»-«установить личный сертификат».

- Выбрать нужный реестр через кнопку «обзор» и нажать на «открыть».

- Последующие окна отмечать кнопкой «далее», обязательно поставить галочку во вкладке «найти контейнер автоматически»-«далее»-«далее»-«готово».

- Отобразившиеся сообщения о произведенной записи следует подтверждать: «ок».

- Если раньше сертификат был установлен, система предложит его заменить и подтвердить.

Как проверяется доверие на практике?

Для каждого сертификата в соответствии с его назначением определяется хранилище в системе — туда его можно установить вручную. Например, есть хранилище доверенных сертификатов: если поместить в него сертификат, то система будет доверять ему.

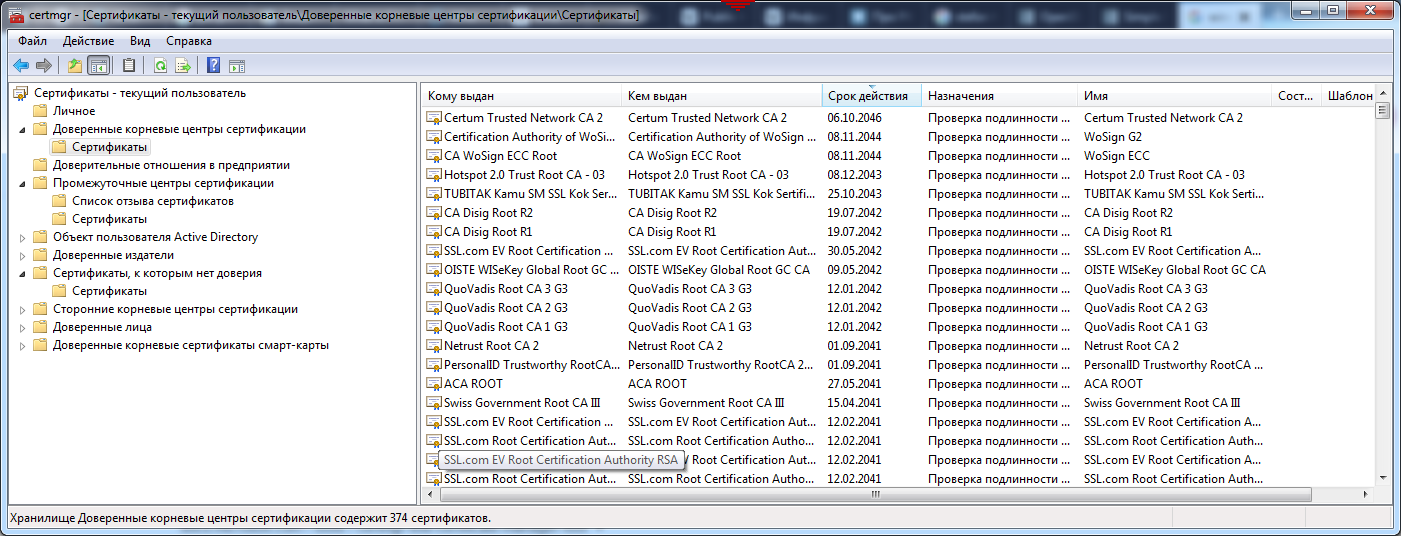

В Windows сертификаты можно просмотреть через оснастку certmgr.msc:

Если поместить сертификат в хранилище «Доверенные корневые центры сертификации», то такому центру система будет доверять. А поскольку это хранилище корневых центров сертификации, система потом будет доверять и всем объектам, которые подписаны этим сертификатом.

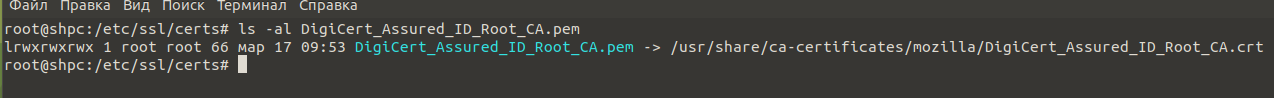

В ОС Ubuntu Linux сертификаты хранятся в каталоге /etc/ssl/cetrs. Причём часть из них — ссылки на другой объект:

Что нужно сделать перед установкой сертификата ЭЦП

Установку сертификата ЭЦП на компьютер можно рассмотреть на примере такой популярной и удобной программы, как КриптоПро. Для начала необходимо установить ПО и потом настроить браузер.

Установка криптопровайдера.

- Скачать программу КриптоПро CSP на сайте http://www.cryptopro.ru/downloads. Сделать это не так уж и просто, так как нужно пройти предварительную регистрацию и войти под личной учетной записью. Для этого следует нажать на поле «предварительная регистрация» и заполнить форму. На сегодняшний день актуальны версии КриптоПро CSP R4.0/5.0.

- Установить ПО, запустив установочный файл игнорируя систему безопасности ПК, то есть разрешить внести изменения на компьютере. Затем нажать кнопку «Установить (рекомендуется)», а по завершении подтвердить операцию «ок».

- Запустить программу посредством следующих опций: «пуск»-«программы»-«криптопро»- «КриптоПро CSP». Затем ввести лицензионный ключ в поле, нажав на кнопку «ввод лицензии».

Если выбраны более старые версии программы, нужно учесть подходят ли они для используемой операционной системы, например, сертифицированный КриптоПро CSP 3.9 не работает в Виндоус 10.

Первое получение сертификата

Linux

1. Если мы подтверждаем право на домен при помощи веб-сервера, выполняем команду с таким синтаксисом:

* где:

- certonly — запрос нового сертификата;

- webroot — проверка будет выполняться на основе запроса к корню сайта;

- agree-tos — даем согласие на лицензионное соглашение;

- email — почтовый адрес администратора домена;

- webroot-path — каталог в системе Linux, который является корневым для сайта;

- d — перечисление доменов, для которых запрашиваем сертификат.

а) Пример запроса при использовании веб-сервера NGINX:

б) Пример запроса при использовании веб-сервера Apache:

После успешного выполнения команды, сертификаты будут созданы в каталоге /etc/letsencrypt/archive/dmosk.ru, а также симлинки на них в каталоге /etc/letsencrypt/live/dmosk.ru. При настройке приложений, стоит указывать пути до симлинков, так как при обновлении файлы в первом каталоге будут меняться, во втором — нет. Публичный ключ будет с именем cert.pem, а приватный — privkey.pem.

2. При подтверждении права на домен с TXT-записью:

* где:

- certonly — запрос нового сертификата;

- manual — проверка домена вручную.

- preferred-challenges — указывает метод проверки домена.

- agree-tos — даем согласие на лицензионное соглашение;

- email — почтовый адрес администратора домена;

- d — перечисление доменов, для которых запрашиваем сертификат.

На запрос подтверждения отвечаем Y — система выдаст что-то на подобие:

Please deploy a DNS TXT record under the name

_acme-challenge.dmosk.ru with the following value:

W2SC9b88y2j2oUjhxVgS7Bphph9g5PqhkBq9KiWkLTm

Once this is deployed,

* Данное сообщение говорит, что мы должны создать TXT-запись _acme-challenge.dmosk.ru со значением W2SC9b88y2j2oUjhxVgS7Bphph9g5PqhkBq9KiWkLTm.

Создаем соответствующую запись в панели управления DNS, и в консоли сервера нажимаем Enter для продолжения. Если, как в данном примере, мы запрашиваем сертификат для нескольких узлов, повторяем действия.

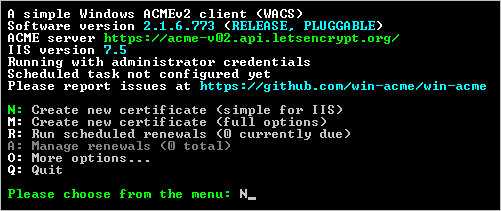

Windows

Открываем командную строку от администратора и переходим в распакованный каталог. Например, если архив распакован на диск C, выполняем:

cd C:\win-acme.v2.1.6.773.x64.pluggable

* где 2.1.6.773.x64 — моя версия утилиты.

Запускаем wacs:

wacs.exe

Откроется меню с выбором действия — вводим N, чтобы создать новый сертификат:

Обратите внимание, что в зависимости от версии win-acme, некоторые пункты могут отличаться. Внимательно просмотрите варианты

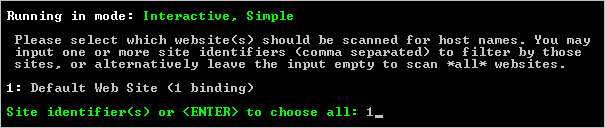

Выбираем сайт в IIS, который отвечает на запросы нашего домена (в нашем случае, это единственный Default Web Site, то есть 1):

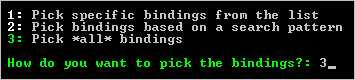

Если для сайта создано несколько привязок, выбираем 3, чтобы создать сертификаты для всех:

![]()

Утилита создаст необходимый каталог для проверки домена, запросит проверку, получит сертификат, добавит привязку к сайту по 443 порту с добавлением полученного сертификата и создаст в планировщике задание на автоматическое продление сертификата.

Как физическому лицу сделать простую цифровую подпись

Простейший бесплатный способ – использование текстового процессора MS Word. Такая подпись позволит заверять корпоративные документы, созданные в этом редакторе.

Рассмотрим пошаговый алгоритм, как создать электронную подпись для ИП в Word:

- ставим курсор в ту позицию, где должна стоять ваша подпись;

-

кликаем по вкладке «Вставка», выбираем пункт «Строка подписи»;

- заполняем появившуюся в окошке форму;

- после нажатия ОК на месте курсора появится окошко с подписью, вместо которой будет стоять крестик;

- его можно оставить, а можно поменять на графическое изображение (например, с вашим факсимиле).

Отметим, что использование простой ЭЦП ограничивается внутренним документооборотом, поскольку она не защищает подписанный документ от возможности внесения несанкционированных изменений.