Как убрать надпись «Windows заблокирован»

Этот раздел предполагает самостоятельное выполнение большинства действий, если пользователь хочет разблокировать все в автоматическом режиме, то стоит перейти к следующему пункту. Однако, и у автоматического режима есть недостатки. Часто после его работы пользователь сталкивается с тем, что не работают некоторые процессы, обычно перестает грузиться рабочий стол, поэтому стоит сначала попробовать все сделать самостоятельно.

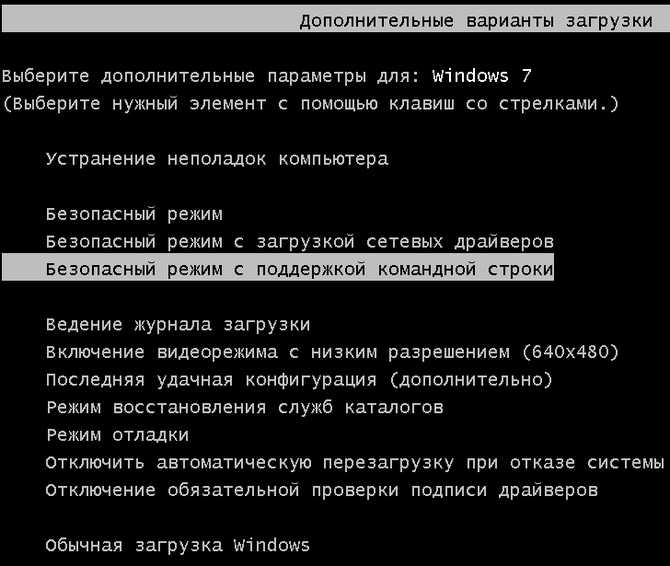

Первым делом пользователю потребуется перейти в безопасный режим, который поддерживает режим консоли.

- В ХР и семерке сделать этот просто. После начала загрузки компьютера придется часто нажимать на кнопку f8, это позволит попасть в то меню, которое изображено выше.

- В восьмерке и десятке все сложнее, есть несколько способов вызвать это меню. Однако, самым простым будет нажать на кнопку выключения и держать, пока компьютер не отключится. Такое некорректное завершение работы поможет пользователю попасть в требуемый раздел

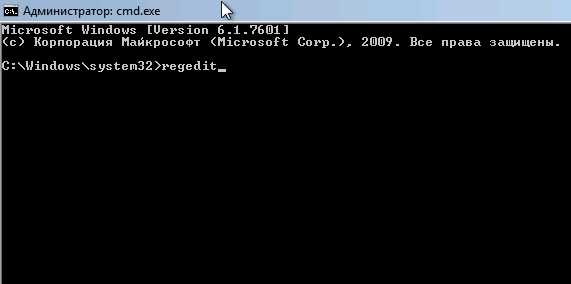

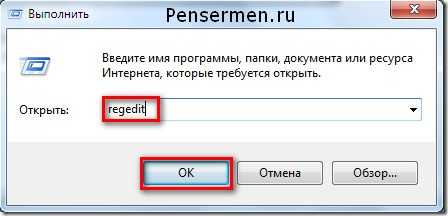

После запуска консоли, потребуется ввести оператор regedit, которые изображен на картинке ниже.

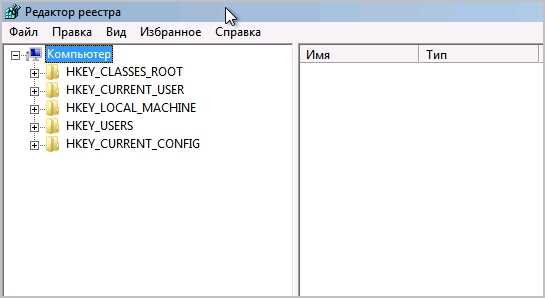

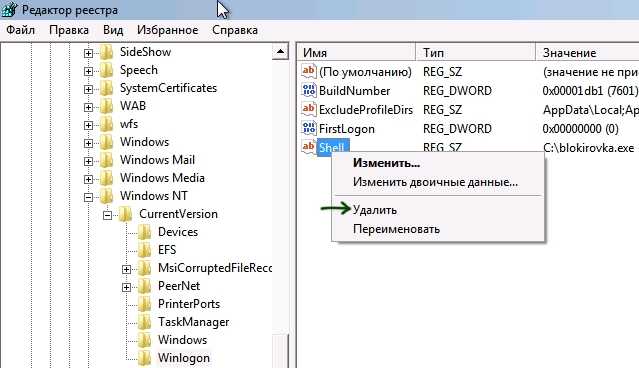

В открывшемся приложении, потребуется пройти по маршруту HKEY_LOCAL_MACHINE – SOFTWARE – Microsoft — Windows NT – CurrentVersion — Winlogon. Делается это в левой части редактора.

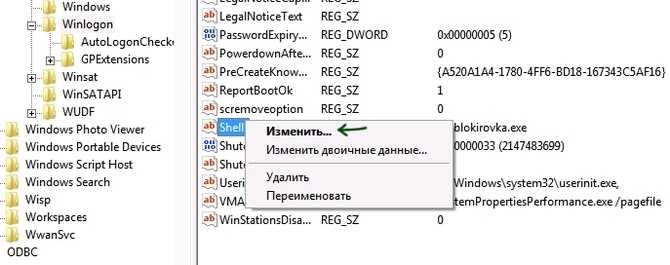

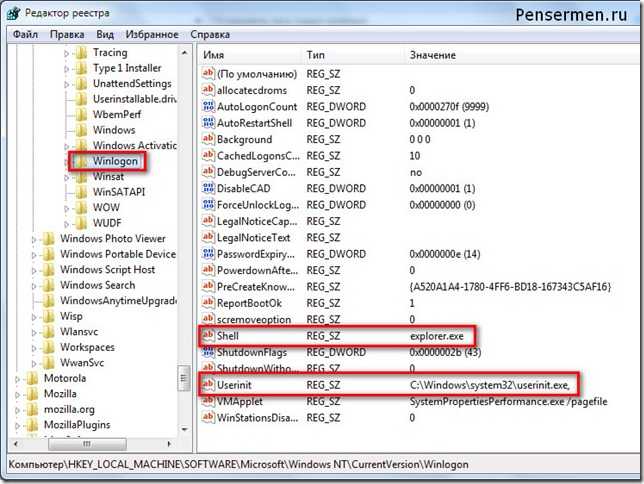

В открытом каталоге потребуется проверить несколько параметров, в которых чаще всего прячутся вредоносные программы, которые любят блокировать компьютер.

Их значения должны быть такими же, как приведено ниже:

- Shell —explorer.exe

- Userinit —c:\windows\system32\userinit.exe, (в конце пути должна стоять запятая, это не ошибка)

Следует записать тот путь, который был указан в качестве значения, там обитает вирус, это поможет найти и удалить его в будущем. Дальше следует пройти по тому же маршруту, только первым пунктом будет HKEY_CURRENT_USER. Здесь стоит проверить те же параметры, что и в прошлый раз. В этом каталоге их быть не должно. Если же они есть, то их требуется удалить.

Дальше следует проверить каталоги HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run и такой же путь, но начинающийся с HKEY_LOCAL_MACHINE. В них стоит просмотреть переменные. Ни одна из них не должна содержать в себе тот же путь, на который указывала shell в первом пункте. В случае, если такие найдутся, то их стоит удалить.

Дальше потребуется закрыть все приложения и вернуться в командную строку. Здесь следует прописать explorer, что позволит запустить рабочий стол. После этого потребуется найти и удалить те файлы, ссылки на которые пользователь нашел в редакторе реестра.

После этого потребуется перезагрузить ПК, а дальше им можно пользоваться также, как обычно.

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

В этом случае перезагрузите компьютер и удерживайте клавишу {F8} в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

В «Shell» троян записывается вместо explorer.exe, а в «Userinit» указывается после запятой. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

В нём выбираем команду «вставить» и нажимаем {ENTER}. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Удаление трояна из консоли — файл находился во временной папке.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Попытка разблокировать компьютер через реестр

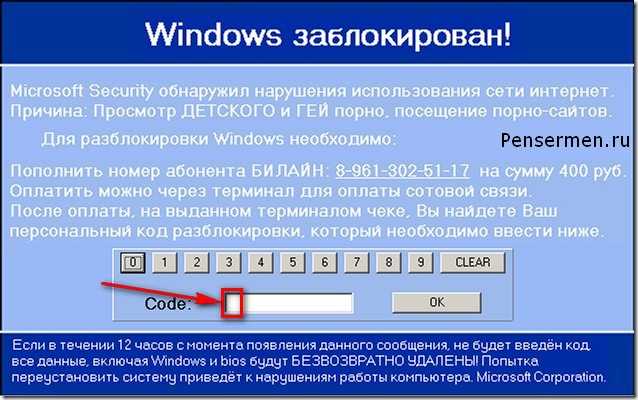

Теперь пробуем следующий вариант – посложнее. Ставим курсор в поле ввода кода, нажимаем Ctrl+Alt+Del и внимательно смотрим на банер.

Он, конечно, не обязательно будет такой же как у меня, но предложение отправить СМС или пополнить номер и строка для ввода кода или пароля должны присутствовать обязательно

Если в результате наших действий курсор исчез, значит внимание клавиатуры переключилось на диспетчер задач:

Теперь можно нажимать Tab, а потом Enter и перед Вами должен открыться пустой рабочий стол, скорее всего, даже без “Пуска”. Если это произошло, теперь чтобы “разблокировать нашего узника” нужно зайти в реестр, так как вирусы обычно прописываются там.

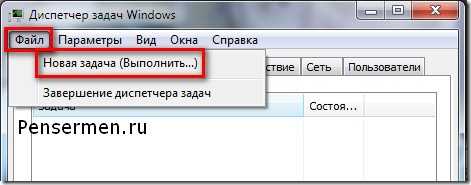

Нажимаем Ctrl+Alt+Del.

Потом “Запустить диспетчер задач”. В новом появившемся окне — “Файл”, потом в выпадающем меню “Новая задача(Выполнить…)”:

В следующем прописываем команду “regedit” после чего нажимаем “ОК”:

Команду “Выполнить” можно вызвать и проще если, конечно, получиться — нажав на клавиатуре кнопки Win+R. Кто не знает, Win – это клавиша с картинкой Windows, обычно внизу в левом конце клавиатуры.

Если всё получилось мы окажемся в редакторе реестра. Вот тут будьте очень внимательны и осторожны. Ничего лишнего не трогайте. Потому как неправильные действия могут привести к неприятным, а порой и непредсказуемым последствиям в работе компьютера.

Итак нам нужно попасть сюда: HKEY_LOCAL_MACHINE / SOFTWARE / Microsoft / Windows NT / CurrentVersion / Winlogon

. Покажу Вам два окна чтобы было понятно где и что нажимать для осуществления этой затеи.

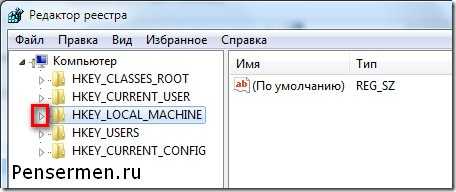

В первом окне находите строчку с надписью “HKEY_LOCAL_MACHINE” и кликаете по треугольничку слева от неё:

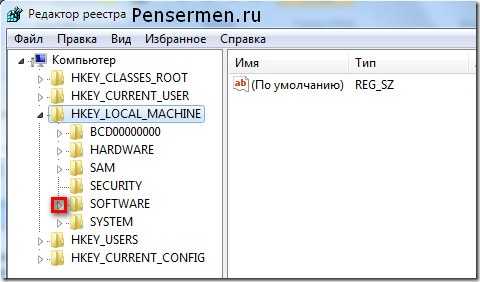

Список под этой строчкой развернётся. Там необходимо найти строку “SOFTWARE” и тоже щёлкнуть по треугольничку:

Не пугайтесь списки там очень большие, не забывайте про нижний ползунок – двигайте его, чтобы видеть надписи полностью.

Когда таким образом дойдёте до Winlogon, уже нажимаете не на треугольничек слева, а на само слово “Winlogon”. После чего переводите взор на правую панель, где нужно будет проверить параметры: “Shell” и “Userinit” (Если плохо видно щёлкните по картинке — она увеличиться):

Смотрим на параметр Shell – его значение только «explorer.exe». Userinit» должно выглядеть так: «C:\WINDOW\Ssystem32\userinit.exe,» .

Обратите внимание на то, что в конце после “exe” стоит запятая! Если там какие-то другие значения, то исправляем на указанные выше. Для этого достаточно нажать на «Shell» или «Userinit» правой кнопкой мыши, щёлкнуть “Изменить”, во всплывшем окне написать нужное значение

Это, я думаю, не вызовет у Вас особых затруднений.

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши {R} вызываем консоль восстановления и пишем в ней команду fixmbr. Подтверждаем её клавишей {Y} и выполняем перезагрузку. Для Windows 7 аналогичная утилита называется BOOTREC.EXE, а команда fixmbr передаётся в виде параметра:

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши {R} вызываем консоль восстановления и пишем в ней команду fixmbr. Подтверждаем её клавишей {Y} и выполняем перезагрузку. Для Windows 7 аналогичная утилита называется BOOTREC.EXE, а команда fixmbr передаётся в виде параметра:

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

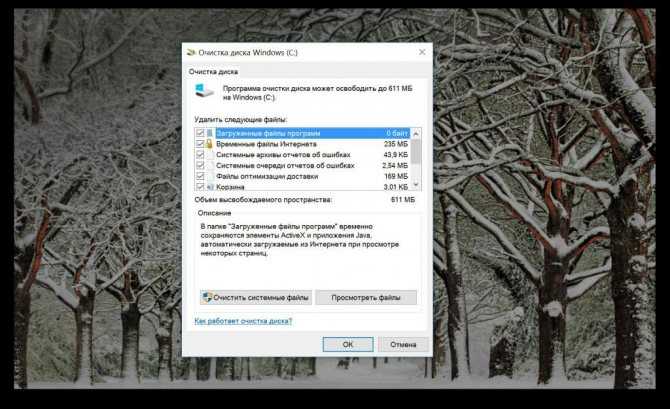

Очистка диска

Следующим шагом, если диск с Windows заблокирован, станет его очистка. Для этого используется все та же командная строка, но в ней прописывается сокращение cleanmgr. В появившемся окне необходимо установить галочки на всех строках, которые присутствуют в списке, за исключением пункта удаления файлов резервного копирования.

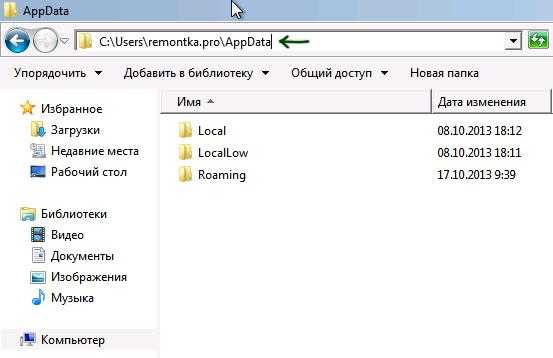

По окончании редактирования реестра и процедуры очистки можно произвести рестарт компьютера и посмотреть, как будет производиться загрузка. Если по каким-то причинам старт снова оказывается невозможным, в командной консоли введите explorer.exe, перейдите к пользовательской папке Users, в своем каталоге перейдите к папке AppData и в подкаталогах удалите файлы с теми именами, от которых вы избавились в реестре.

Если при выполнении указанных действий с реестром и системным разделом вызвать командную строку через старт в безопасном режиме не представляется возможным, придется воспользоваться загрузкой со съемного носителя (установочного или восстановительного диска/флешки) с последующим выполнением аналогичных процедур. Командная консоль в этом случае самым быстрым способом может быть активирована через сочетание Shift + F10.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Чтобы не разносить заразу, предварительно отключаем на «лечащем» компьютере автозапуск с HDD (да и с других типов носителей не мешало бы). Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим. Зайдите в меню «Файл», выберите «Мастер поиска и устранения проблем». Отметьте «Системные проблемы», «Все» и нажмите «Пуск». После этого отметьте пункт «Разрешён автозапуск с HDD» и нажмите «Исправить отмеченные проблемы».

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Если разделы внешнего жёсткого диска не видны, зайдите в «Управление дисками». Для этого в окне «Пуск» -> «Выполнить» напишите diskmgmt.msc и затем нажмите {ENTER}. Разделам внешнего жёсткого диска должны быть назначены буквы. Их можно добавить вручную командой «изменить букву диска…». После этого проверьте внешний винчестер целиком.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

старайтесь работать из-под учётной записи с ограниченными правами;

пользуйтесь альтернативными браузерами – большинство заражений происходит через Internet Explorer;

отключайте Java-скрипты на неизвестных сайтах;

отключите автозапуск со сменных носителей;

устанавливайте программы, дополнения и обновления только с официальных сайтов разработчиков;

всегда обращайте внимание на то, куда на самом деле ведёт предлагаемая ссылка;

блокируйте нежелательные всплывающие окна с помощью дополнений для браузера или отдельных программ;

своевременно устанавливайте обновления браузеров, общих и системных компонентов;

выделите под систему отдельный дисковый раздел, а пользовательские файлы храните на другом.

Следование последней рекомендации даёт возможность делать небольшие образы системного раздела (программами Symantec Ghost, Acronis True Image, Paragon Backup and Recovery или хотя бы стандартным средством Windows «Архивация и восстановление»). Они помогут гарантированно восстановить работу компьютера за считанные минуты независимо от того, чем он заражён и могут ли антивирусы определить трояна.

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

Распространение троянов Winlock не ограничено Россией и ближним зарубежьем. Их модификации существуют практически на всех языках, включая арабский. Помимо Windows, заражать подобными троянами пытаются и Mac OS X. Пользователям Linux не дано испытать радость от победы над коварным врагом. Архитектура данного семейства операционных систем не позволяет написать сколь-нибудь эффективный и универсальный X-lock. Впрочем, «поиграть в доктора» можно и на виртуальной машине с гостевой ОС Windows.

Наверняка, Вы слышали, а может быть даже попадали в такую ситуацию, когда после скачивания какого-то файла или посещения сомнительного сайта в интернете.

ПК вдруг становился неуправляем и появлялся банер с требованием ввести код для того чтобы разблокировать компьютер, который можно получить, отправив СМС или пополнив счёт указанного телефона на определённую сумму.

Что же в этом случае делать? Подчиниться вымогателям или всё-таки есть шанс как — то разблокировать компьютер без СМС? Давайте разберём несколько вариантов наших действий для того чтобы не стать «дойной коровой» для аферистов.

Ведь после пополнения счёта они уже будут знать Ваш телефон и скорее всего смогут авторизоваться у Вашего сотового оператора. А значит и снимать с Вашего телефона денежки им не составит большого труда. Но не будем отчаиваться и сначала попытаемся справиться с проблемой самостоятельно. Итак, как?

Как не стать жертвой вируса

Чтобы не получить в один прекрасный момент сообщение о блокировке Windows, необходимо позаботиться о компьютерной безопасности.

Во-первых, желательно использовать лицензионную версию Windows и скачивать апдейты только с официального сайта Microsoft – мошенники могут маскировать вирус под обновление, блокирующее Windows 7/8/10.

Во-вторых, нужно обязательно установить антивирус – даже если пользователь не желает тратиться на платные антивирусные программы вроде Антивируса Касперского или Dr.Web, он может воспользоваться бесплатными аналогами, обеспечивающими хорошую защиту ОС от появления блокирующих баннеров и утечки личных данных.

В-третьих, крайне важно следить за типами файлов, которые скачиваются на компьютер. Если при сохранении изображения, фильма или аудиофайла начинается загрузка файла с расширением .exe, нужно сразу же отменять операцию – с 99%-й вероятностью можно утверждать, что идет скачивание вируса

ПОСМОТРЕТЬ ВИДЕО

В-четвертых – еще раз повторимся – даже если зловредная программа заблокировала компьютер, ни в коем случае не нужно пересылать деньги на указанный номер телефона: они просто уйдут в карман злоумышленников без положительного результата. Без паники, спокойно выполните приведенные в этой статье действия – и проблема будет решена.

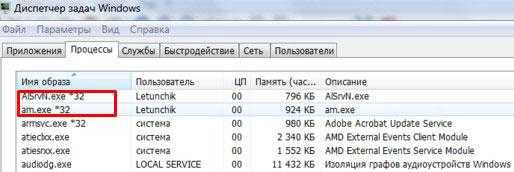

Простым коням — простые меры

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш {CTRL}+{ALT}+{DEL} или {CTRL}+{SHIFT}+{ESC}. Если получилось, то мы имеем дело с примитивным трояном, борьба с которым не доставит проблем. Найдите его в списке процессов и принудительно завершите.

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

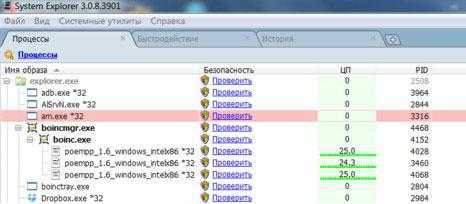

Если диспетчер задач не вызывается, попробуйте использовать сторонний менеджер процессов через команду «Выполнить», запускаемую нажатием клавиш {Win}+{R}. Вот как выглядит подозрительный процесс в System Explorer .

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns .

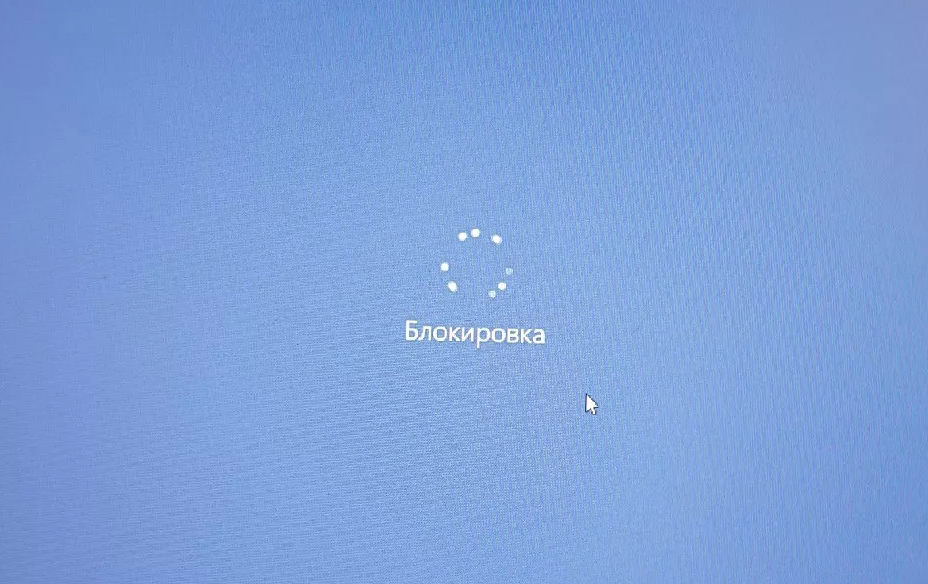

Внезапная блокировка Windows 10 и отключение компьютера

Принесли нам на ремонт ноут с необычным дефектом. Спустя минуту (или около того) работы Windows — резко появляется надпись “Блокировка” на синем фоне и компьютер выключается. Точнее не выключается, а уходит в гибернацию.

Компьютер был Acer E5-573, но проблема может повторится и на другом ноутбуке. На стационарных ПК такой проблемы нет. Беглая диагностика показала что корень проблемы — неисправная батарея. В нашем компьютере она встроена в корпус и его пришлось разобрать. Достаточно отключить или заменить батарею на новую и проблема будет решена. Неисправный контроллер батареи постоянно указывает компьютеру что батарея снята, потом что установлена, потом что 0 процентов заряда, в итоге микросхема которая определяет всю эту чепуху (микроконтроллер) на короткий промежуток времени указывает что батарея полностью разряжена, а блок питания не подключен (ну глюк, да) и система Windows согласна плану электропитания резко переводит систему в режим гибернации.

Инструкция при работе с браузером Opera

Разработчики Opera поступили немного иначе. В обозревателе предусмотрен встроенный мощный Ad-block и всплывающих окон, но он не активирован по умолчанию. Поэтому если пользователь не менял после установки настройки разработчика, то процедуру отключения встроенного функционала можно пропустить. Если правки вносились, тогда отменить их можно, перейдя в «Настройки и управления» (значок Оперы на панели сверху слева). Здесь выбрать «Настройки» и убрать галочку напротив первого пункта меню. При ручной установке расширений их отмену выполняют так:

- Перейти в «Настройки и управления»;

- Найти и выбрать «Расширения»;

- Из нового списка снова выбрать «Расширения»;

- В появившемся блоке нажать кнопку «Отключить» под тем дополнением, которое запрещает рекламу;

- Перезагрузить Opera.

Все web-обозреватели предусматривают функцию отключения и удаления плагина. Если он разочаровал — пропускает всплывающие окна, убирает не всю рекламу и т.д., тогда его можно удалить. Вместо него поставить новое расширение. Но если нареканий нет, лучше выполнить временное отключение, чтобы в будущем не выполнять процедуру установки повторно.

Права администратора

Но заблокировать доступ к Windows может и администратор компьютера, и сисадмин, если используются сетевые модификации. В этом случае речь идет не только об ограничении использования программ или инструментов системы, но и даже о том, что вход на уровне зарегистрированного пользователя окажется просто невозможным.

Итак, если администратор заблокировал Windows 10 для входа, решение очевидно – необходимо обратиться к нему, чтобы восстановить доступ. Если знаете администраторский логин и пароль, решение выглядит еще более простым. Просто входите в систему под админом, переходите к управлению учетными записями, выбираете свою регистрацию и устанавливаете необходимые права или снимаете блокировку. Кстати сказать, установка соответствующих прав на изменение системных параметров или отключение контроля «учеток» может пригодиться и в том случае, если Windows 10 заблокировала программу, считая ее неблагонадежной при попытке установки или при старте после ее инсталляции.

Самым простым решением выглядит именно отключение контроля UAC, доступ к которому можно получить через поисковую систему Windows (чтобы долго не рыться в разного рода меню). В окне настроек нужно просто переставить ползунок в самое нижнее положение, сохранить настройки и произвести рестарт. Также можно отключить файрвол и службу TrustedInstaller. В случае, если какой-то апплет заблокировал Windows, разблокировать его можно, но уже установив постоянный запуск от имени админа. Для этого используется раздел свойств исполняемого файла или его ярлыка с установкой отметки на соответствующей строке, чтобы приложение постоянно стартовало с нужными пользователю правами, а система не выдавала постоянные запросы о доверии. Кстати сказать, то же самое касается службы TrustedInstaller, отключить которую простейшим методом можно через раздел служб, где в параметрах она сначала деактивируется, а потом для нее в типе запуска выставляется опция отключенного старта.

Что делать, если ничего не помогает?

Как уже понятно, заблокировать доступ к Windows вирусы могут совершенно элементарно. Обычно такие ситуации связывают с устаревшими версиями ХР, однако далеко не факт, что и более поздние модификации не могут быть подвержены такому воздействию.

Однако, возвращаясь к основному вопросу, можем предположить, что ни одно из выше перечисленных решений положительного результата не дало. Что же делать в такой ситуации? Тут в качестве последнего варианта можно предложить снять винчестер с зараженной системой, подключить его к незараженному компьютерному терминалу и произвести его проверку на предмет наличия вирусов при помощи портативного антивируса, запускаемого с компьютера, к которому подключен ваш жесткий диск. Что использовать? В принципе, неплохо подойдут утилиты вроде Dr. Web CureIt или KVRT от «Лаборатории Касперского». В них, правда, отметить загрузочные или скрытые области подключенного HDD не получится, однако именно как последний вариант использовать такое решение можно (естественно, при условии, что никакие другие меры не помогают).

Восстановление системы

Прежде чем переходить к сложным и хитрым методам специального софта, предлагаю попробовать искоренить проблему имеющимися под рукой средствами, а точнее – вызвать диспетчер задач привычным для вас способом (обычно это Ctrl+alt+Del).

Получилось? Тогда поздравляю, вы имеете дело с заурядным и простым трояном, который удаляется легко и быстро.

- Находим в списке процессов подозрительный посторонний процесс.

- Принудительно завершаем его.

Пример того, как может выглядеть ваш вирус.

Зачастую сторонний процесс имеет невнятное имя и высвечивается без описания. Выявите таковые в списке и принудительно завершите их. Советую делать это неспеша и поочередно до момента, пока баннер не исчезнет.

В директиве explorer.exe подозрительный процесс выявить очень легко.

После деактивации трояна нужно скачать антивирус или же вручную найти место расположения файлов вируса на ПК и удалить их (зачастую они находятся в каталогах временных файлов браузера и системы). Вот вам кстати статья о том, как проверить компьютер на вирусы онлайн.

Утилита Kaspersky Rescue Disk

Если предыдущее решение не помогло, и снова оказывается так, что компьютер с Windows заблокирован, можно воспользоваться не менее действенной утилитой Kaspersky Rescue Disk, которая также стартует со съемных носителей.

После запуска утилиты сначала нужно выбрать язык и предпочитаемый интерфейс (лучше всего графический). После этого можно либо провести проверку на предмет наличия вирусов, либо обратиться непосредственно к разблокированию системы. Для первого варианта отмечаются все диски и разделы, после чего запускается процесс сканирования.

Для второго варианта используется строка терминала, вызываемая через кнопку основного меню (как «Пуск» в Windows), а в появившейся консоли вписывается строка windowsunlocker. После этого появится черное окно наподобие командной консоли, где будет предложено три варианта действий. Для моментального разблокирования вводится единица, после чего останется только дождаться окончания выполнения процесса. Впрочем, даже в случае немедленного проведения сканирования и обнаружении вируса с его удалением или нейтрализацией запуск операционной системы станет возможным. Кстати, именно эта программа позволяет обнаружить и устранить практически все известные угрозы, поэтому ее использование в случае глубокого заражения является максимально эффективным.

Блокировка MacOS

Операционная система Apple занимает второе место в мире по распространенности после Windows. Конечно, проценты, показывающие охват пользователей для этих ОС, отличаются в разы. Но это уже совсем другая история. Давайте посмотрим, как организована защита пользователя в MacOS, и как снять блокировку экрана на компьютере под ее управлением.

«Яблочная» операционная система является UNIX-подобной. За годы развития она переняла и развила все лучшее, демонстрируя стабильность и удобство в использовании. Поскольку UNIX изначально содержал в себе инструменты для разделения прав пользователей на простые и административные, все это сохранилось и в MacOS.

Все настройки здесь удобны и собраны в одном месте. Чтобы понять, как снять блокировку с компьютера, достаточно перейти в раздел «Защита и безопасность». На первой же вкладке мы обнаружим параметры, отвечающие за сохранность данных пользователя. Тут мы можем сменить пароль и задать время, через которое система запросит его после бездействия.

Голыми руками

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

Зайти в специализированные разделы сайтов «Доктор Веб» , «Лаборатории Касперского» и других разработчиков антивирусного ПО можно с другого компьютера или телефона.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool .

Вариант 2 — с помощью AVZ

- Берем рабочий компьютер и флешку\диск.

- , записываем его на флешку или диск.

- Идем к зараженному компьютеру. Перед загрузкой Windows, а именно перед экраном где ползет полосочка Windows XP, жмем F8 и выбираем «Безопасный режим с поддержкой командной строки».

- Ждем загрузки и, если все получилось, то в конце видим перед собой командную строку.

- Вставляем диск\флешку в компьютер.

- В командной строке пишем команду: explorer и тыкаем в кнопочку enter.

- Ждем пока появится знакомый нам «Мой компьютер»

- Заходим на флешку\диск и запускаем avz.exe

- Выбираем «Файл — Мастер поиска и устранения проблем». В появившемся окошке выбираем: «Системные проблемы» — «Все проблемы» и жмем кнопочку «Пуск». Ставим все галочки кроме тех, что начинаются с «Разрешен автозапуск с..» и «Отключено автоматическое обновление системы». После чего жмем «Исправить отмеченные проблемы».

- Там же выбираем «Настройки и твики браузера» — «Все проблемы», отмечаем все галочки и жмем «Исправить отмеченные проблемы».

- Там же выбираем «Приватность» — «Все проблемы», отмечаем все галочки и жмем «Исправить отмеченные проблемы».

- Далее жмем «Закрыть», а затем, все в том же AVZ, выбираем «Сервис» — «Менеджер расширений проводника» и в появившемся списке снимаем галочки со всех строчек, которые написаны чернымт (а не зеленым цветом).

- После этого запускаем «Сервис» — «Менеджер расширений IE» и удаляем (именно удаляем, методом нажатия крестика) ВСЕ строки в списке.

- Перезагружаемся и видим, что этой гадости больше нету, а значит проводим полную очистку системы нормальным антивирусом.

PS: Если этот способ не помог, то либо воспользуйтесь способом третьим (ниже по тексту), либо просто все в том же «Безопасном режиме с поддержкой командной строки» проведите полное сканирование системы AVZ-том как написано мною тут.

Забыл пароль от компьютера: механическое восстановление

Человеческая память не обладает безупречностью, лист с защитным ключом можно легко потерять, но доступ к персональному компьютеру пользователю все равно необходим. Если пароль утерян, то можно воспользоваться обходом установленной защиты в BIOS механическим путем. В этом случае, потребуется разобрать системный блок, отыскать в материнке батарейку круглой формы, которая ведет сохранение всех настроек BIOS, вытащить ее максимально аккуратно и снова вернуть на место. Все детали собрать до первоначального состояния. Включенный ПК будет работать в обычном режиме и не потребует для входа ключ.

Как работает такой способ? При отключении батарейки сбиваются все параметры до заводских настроек. Такой метод подойдет только для стационарных компьютеров, где можно свободно получить доступ к материнской плате. С ноутбуком потребуется провести полный разбор, а сделать это без помощи опытных специалистов достаточно проблематично.

Используя все вышеперечисленные способы сброса пароля, можно добиться входа в ОС без ежедневного ввода защиты, не обладая навыками программиста. Потребуется четко и правильно следовать всем инструкциям и предварительно создавать точки восстановления. Если есть возможность совместного доступа к ПК, вход без пароля не является безопасным. В таком случае лучше пожертвовать временем при загрузке системы и оставить его для сохранности конфиденциальной информации.

Как открыть командную строку от имени администратора в Windows 10

Пуск

В первых версиях операционной системы Windows 10 была возможность открыть командную строку от имени администратора выбрав соответствующий пункт в контекстном меню пуск. После нескольких обновлений, а именно начиная с обновления Windows 10 версии 1703, пункт выбора командной строки был заменен на оболочку Windows PowerShell, которая обладает более широким функционалом.

Ранее мы уже рассматривали как вернуть командную строку вместо оболочки Windows PowerShell в инструкции: Как удалить PowerShell в Windows 10. После чего можно будет запустить командную строку от имени администратора используя контекстное меню кнопки пуск.

- Переходим в Пуск > Параметры > Персонализация > Панель задач.

- Дальше изменяем значение пункта Заменить командную строку оболочкой Windows PowerShell в меню, которое появляется при щелчке правой кнопкой мыши по кнопке Пуск на Отключено.

Теперь для запуска командной строки от имени администратора достаточно нажать правой кнопкой мыши на иконку меню пуск и выбрать пункт Командная строка (администратор). А также возможность открыть контекстное меню кнопки пуск можно используя комбинацию клавиш Win+X.

Если же оболочка Windows PowerShell Вас полностью устраивает, тогда можно запустить командную строку через Windows PowerShell от имени администратора. После запуска оболочки Windows PowerShell с правами администратора, командная строка также будет запущена в окне оболочки PowerShell с правами администратора.

- Нажимаем сочетание клавиш Win+X и в контекстном меню выбираем пункт Windows PowerShell (администратор).

- В открывшемся окне выполняем команду cmd, после чего можно будет пользоваться окном PowerShell, как командной строкой.

Поиск

Обновленный поиск позволяет быстро найти и запустить любое приложение в операционной системе Windows 10. Пользователю достаточно нажать кнопку Пуск и начать вводить название Командная строка для быстрого поиска. После чего в результатах поиска нажать правой кнопкой на классическое приложение Командная строка и в контекстном меню выбрать пункт Запуск от имени администратора.А также есть возможность закрепить командную строку на начальном экране или панели задач. Там также после открытия контекстного меню на иконке командной строке будет возможность выбрать пункт запуск от имени администратора.

Проводник

Ранее мы рассматривали как запустить программу от имени администратора Windows 10. Так как командная строка является классическим приложением, то способ с использованием проводника можно также использовать. Поэтому пользователю достаточно перейти по пути: C:\ Windows\ System32 и найти классическое приложение командной строки с названием cmd.exe. Дальше необходимо нажать правой кнопкой мыши на текущее приложение и в открывшемся контекстном меню выбрать пункт Запуск от имени администратора.

Диспетчер задач

Диспетчер задач позволяет отключать, перезапускать и создавать новые задачи. Примером отключения и повторного запуска есть перезапуск Проводника в Windows 10. Текущий способ использует окно выполнить вызываемое комбинацией клавиш Win+R, но уже с возможностью запускать классические приложения с правами администратора.

- Пользователю достаточно открыть диспетчер задач используя комбинацию Ctrl+Shift+Esc или выбрав пункт Диспетчер задач в контекстном меню панели задач.

- Дальше в открывшемся окне диспетчера задач нажать копку меню Файл > Запустить новую задачу.

- В открывшемся окне создания задачи вводим команду Cmd, и отметив пункт Создать задачу с правами администратора нажимаем кнопку ОК.

Заключение

Для запуска любых приложений и командной строки от имени администратора необходимо обладать правами администратора в операционной системе Windows 10. Если же Вы являетесь администратором устройства, тогда у Вас есть возможность открыть командную строку от имени администратора для полноценного использования.

Обратите внимание что после перехода на операционную систему Windows 10 версии 1703 и новее пункт командной строки был заменен на Windows PowerShell. Именно поэтому если Вы привыкли пользоваться командной строкой обратите внимание как вернуть командную строку вместо PowerShell в Windows 10

Как альтернатива можно выбрать другой способ как можно открыть командную строку от имени администратора в Windows 10.