Поиск файлов на компьютере

Для того чтобы обнаружить скрытые файлы и папки, необходимо вначале убедиться, что они отображаются в «Проводнике», и лишь после этого запустить «Поиск». Теперь ни один документ от вас не ускользнёт.

В специализированных приложениях всё делается быстрее

В специализированных приложениях всё делается быстрее

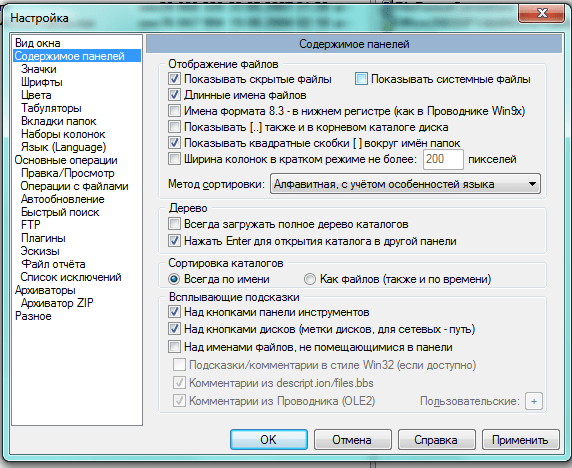

Посмотреть все скрытые материалы можно и с помощью других приложений, например, Total Commander, в котором также следует вначале настроить показ файлов.

Открывая доступ к скрытым файлам, следует отдавать себе отчёт, что этим шагом снимается один из уровней защиты важной для системы информации. Поэтому следует позаботиться и о других методах: шифровании данных, использовании программных и аппаратных средств, а также внешних носителей

Дополнительные возможности OpenPuff

По порядку о некоторых расширенных функциях стеганографии в OpenPuff, которые могут в ещё большей степени обезопасить ваши данные:

- На этапе добавления контейнеров для сокрытия данных вы можете добавить более одного файла-контейнера. Это пригодится, если скрываемый файл не помещается в один контейнер, либо если требуется разнести данные по нескольким файлам. При извлечении данных из нескольких контейнеров будет важен порядок их представления в списке, то есть он должен быть тем же, что и при скрытии файла.

- Вы можете добавить файл-приманку внутрь контейнера или контейнеров со своими паролями и содержимым. Для этого на этапе сокрытия данных нажмите «Add Decoy», укажите другие пароли и другой файл (для него будет указан требуемый размер в поле Limits — не менее и не более определенного, в зависимости от размера файла-контейнера и реальных скрываемых данных). После указания файла-приманки нажмите «Check & Accept». Теперь, если кто-то вытребует из вас пароли, вы можете дать пароли, заданные в этом окне и не беспокоиться о сохранности реальных данных.

- При скрытии данных в поле «Bit selection options» можно выбрать, сколько данных прятать в каждом типе файла. Не уверен, как это влияет на «скрытность» данных, но при скрытии максимума информации в файле изображения каких-то заметных визуальных отличий или разницы в размере файла не увидел (точнее, файл со скрытыми данными даже уменьшился).

- В главном окне OpenPuff есть еще один раздел — «Volatile marking & Carrier clean up». Первые две кнопки позволяют установить и прочесть текстовый «водяной знак» в файле (без каких-либо паролей). Последняя — удалить и водяные знаки и данные, если что-либо из этого есть в файле или файлах.

Если остаются вопросы о том, как пользоваться OpenPuff или что-то из нюансов осталось не ясным — жду ваших комментариев к этой статье, постараюсь ответить.

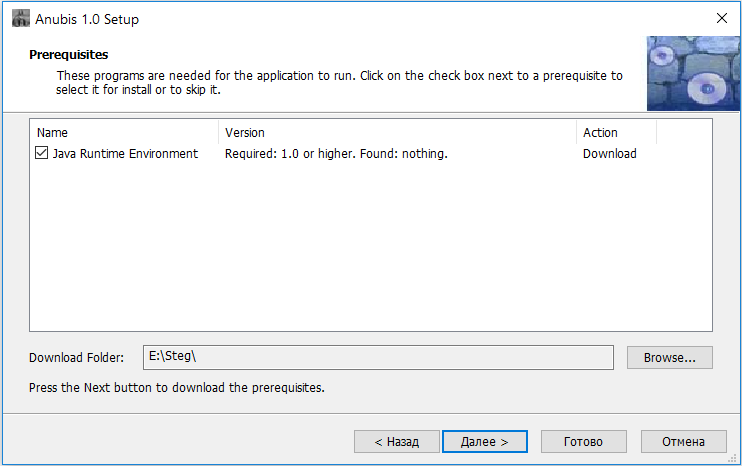

Anubis

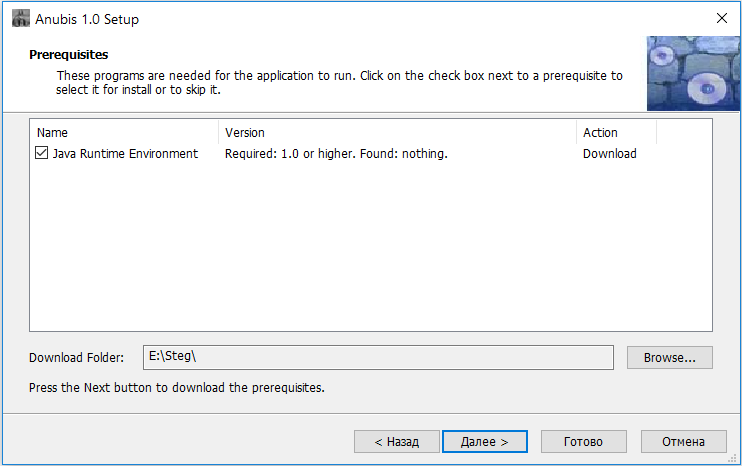

Анубис — супергерой древних египтян. Человек-шакал, в честь которого спустя шесть тысяч лет назвали бесплатную программу. Ее первая и, к сожалению, последняя версия была написана в 2014 году на Java. Поэтому утилита получилась кросс-платформенной, но требующей установки JRE, а также (в случае с Windows 10) виртуальной машины DOS — NTVDM.

Принести Анубису Джаву!

Другие статьи в выпуске:

- Содержание выпуска

- Подписка на «Хакер»

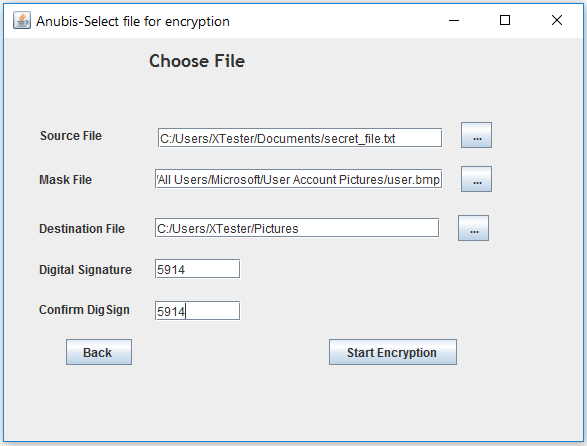

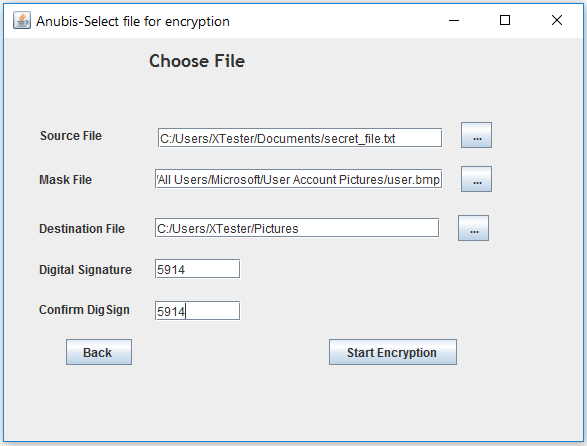

Основное окно программы выглядит максимально аскетично. Нажимаем Encrypt и в открывающейся вкладке указываем необходимые действия: какой файл поместить внутрь какого и где сохранить результат. Гарантированно работает только сокрытие текстовых файлов внутри картинок формата BMP. Несколько таких уже есть в Windows 10 — это иконки пользователей. Было бы занятно спрятать в user.bmp список паролей или еще какую-нибудь конфиденциальную инфу. Давно подмечено, что лучшие тайники стоят на видном месте.

Прячем TXT в BMP

Дополнительно можно защитить полученный файл пин-кодом — тогда он потребуется для обратного преобразования. Утилита некорректно обрабатывает строку с указанием места результирующего файла. Он может быть сохранен на уровень выше заданного или вообще в исходном каталоге.

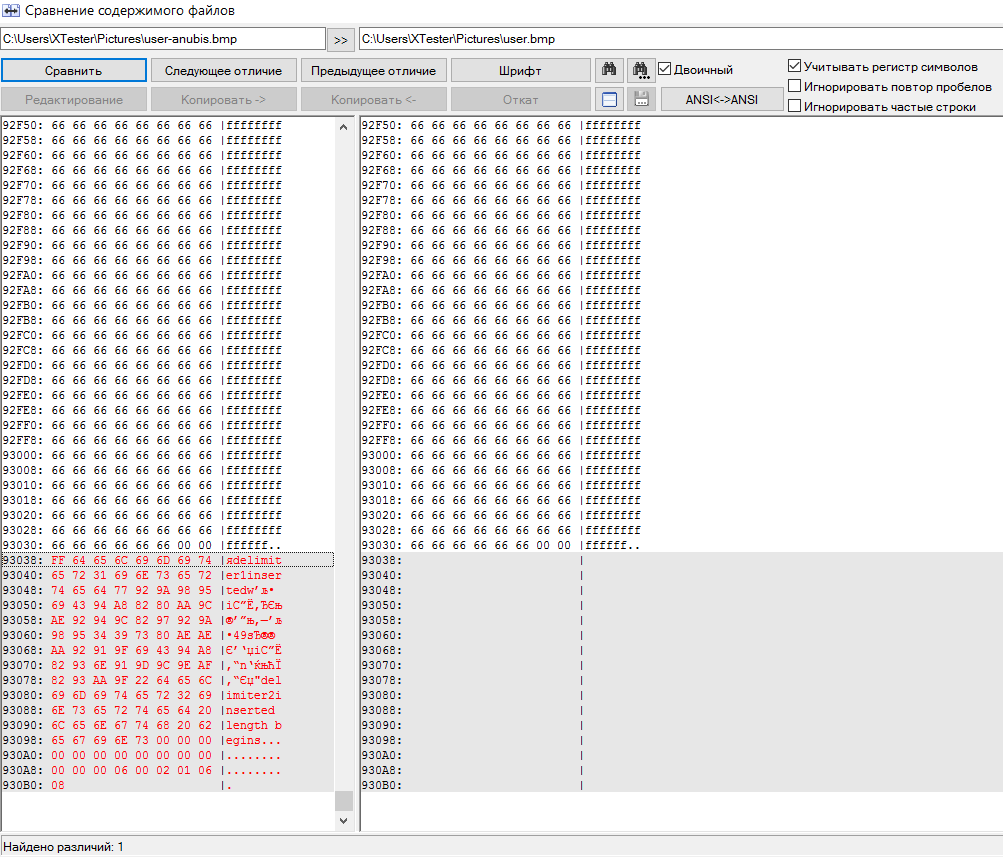

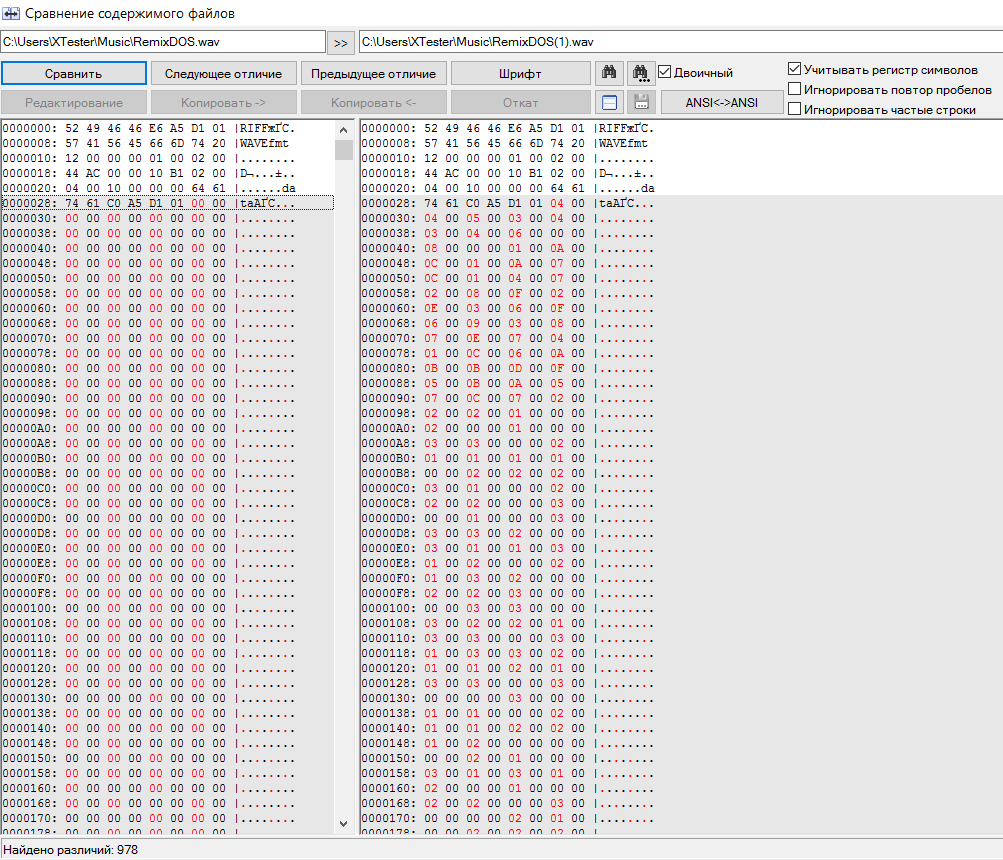

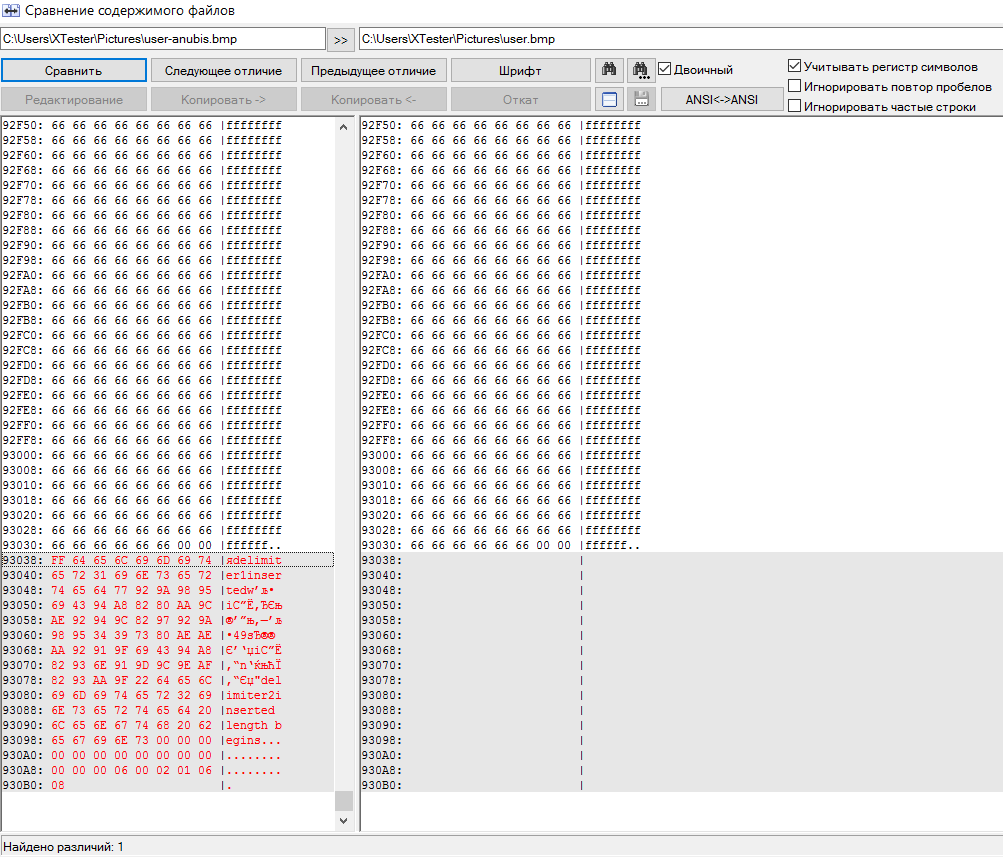

Сравнение пустого и наполненного контейнера

Как видно из побайтного сравнения исходного файла BMP с содержащим скрытый текст, программа работает очень примитивно. Она просто дописывает данные в конец файла. Данные зашифрованы, но снабжены характерными указателями: , , . Простым поиском файлов, содержащих такие строки, легко найти все стегоконтейнеры. Такую утилиту можно использовать в качестве иллюстрации простейшего метода стеганографии, но для серьезных задач она совершенно не подходит.

Дополнительная информация

Часто открыть скрытые папки требуется для того, чтобы получить доступ к их содержимому и что-либо там отредактировать, найти, удалить или выполнить иные действия.

Не всегда для этого нужно включать их отображение: если вы знаете путь к папке, просто введите его в «адресной строке» проводника. Например, C:UsersИмя_пользователяAppData и нажмите Enter, после чего вы попадете в указанное расположение, при этом, несмотря на то, что AppData — скрытая папка, ее содержимое уже не является скрытым.

Сегодня вы узнаете несколько способов, как скрыть папку в Windows 10. Известную поговорку: «Меньше знаешь, лучше спишь», следует слегка изменить в связи с развитием цифровых технологий и экономики.

<center> </center>

Сегодня персональный компьютер превратился в неотъемлемую часть человеческого организма, практически стал частью мозга. Вам же не хотелось бы, чтобы к вашим мыслям имели свободный доступ посторонние граждане? Ведь не известно, насколько добрые у посторонних намерения.

Даже у близких может возникнуть соблазн в случае, если они узнают секреты родственника или друга. Что уж говорить о чужих людях, которые не постесняются использовать против вас все, что только смогут.

И вы все еще храните персональные и коммерческие сведения на жестком диске компьютера? А где же еще их хранить? Ведь держать в памяти абсолютно все физически невозможно.

Знаете ли вы, что любые папки, документы, файлы на Виндовс 10 можно скрыть, сделать невидимыми для постороннего глаза? А то, что невидимо, как бы не существует. Нельзя узнать то, чего нет.

Сделать важные файлы и целые папки в памяти компьютера невидимыми – отличный способ защитить свою приватность и бизнес. Существует немало методов как скрыть папку в Windows 10.

На самом деле, алгоритмы как Виндовс сделать папки невидимыми достаточно просты и справиться с ними сможет каждый. Читайте дальше и вы сможете надежно защитить хранящиеся на жестком диске компьютера данные от несанкционированного доступа.

Как скрыть или показать скрытые документы и папки в Windows 10 с помощью Проводника

Этот метод позволяет быстро и просто скрыть паки или найти ранее скрытые при помощи стандартного инструментария Проводника Windows.

Удаление системных файлов приведет к нарушениям в работе Виндовс или даже выведет из строя компьютер. Поэтому системные файлы защищены от несанкционированного удаления и некомпетентного редактирования.

Если проявляют интерес к вашим личным и деловым сведениям неопытные пользователи, для защиты информации достаточно просто сделать важные документы или папки целиком невидимыми в Проводнике Windows и на Рабочем столе. Для этого выполните следующую процедуру:

- Выделите нужную директорию или файл при помощи мыши (щелкните по ней).

- Нажмите правую кнопку мыши. Откроется контекстное меню.

- Нажмите на кнопку «Свойства».

- Во вкладке «Общие» поставьте галочку в чек-боксе с подписью «Скрытый».

Подтвердите новые установки нажатием кнопки «Применить». Поскольку в папке находятся файлы, система потребует еще одно подтверждение, появится интерфейс с запросом на настройку дополнительных свойств.

Например, если злоумышленник знает имя файла, без запрета на индексацию он сможет обнаружить невидимый в менеджере файлов документ просто запустив «Поиск».

Подтвердите изменения нажатием кнопки «ОК».

Но и это еще не все. После такой процедуры папки станут полупрозрачными, но все-таки останутся заметными в Проводнике.

Чтобы сделать папки и файлы в Проводнике Windows и на Рабочем столе полностью невидимыми, необходимо внести еще кое-какие изменения в настройках.

- Откройте проводник.

- Зайдите в меню «Файл».

- Выберите пункт «Изменить параметры папок и поиска».

- Откройте выкладку «Вид».

- Найдите в списке пункт «Не показывать скрытые файлы, папки и диски» и поставьте в чек-боксе напротив галочку.

- Подтвердите новые установки нажмите кнопку «Применить» и «ОК».

Это всё потому что, любой компьютерщик без проблем нейтрализует вашу защиту при помощи обычных средств Проводника Windows 10.

Для того, чтобы обеспечить гарантированную защиту от вмешательства более изощренных граждан, рекомендуется обратиться к возможностям специального программного обеспечения.

А если самому понадобится вернуться к этим спрятанным документам? Как найти скрытую папку или другие файлы?

viper4android_fx / android_4.x / res / values-ru / strings.xml

- Go to file T

- Go to line L

- Copy path

- Copy permalink

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Cannot retrieve contributors at this time 421 lines (417 sloc) 43 KB

- Open with Desktop

- View raw

- Copy raw contents Copy raw contents Copy raw contents

Copy raw contents

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters. Learn more about bidirectional Unicode characters

Path To HI-FI #1. Как получить лучший звук в windows? (Глобальный эквалайзер)

- Copy lines

- Copy permalink

- View git blame

- Reference in new issue

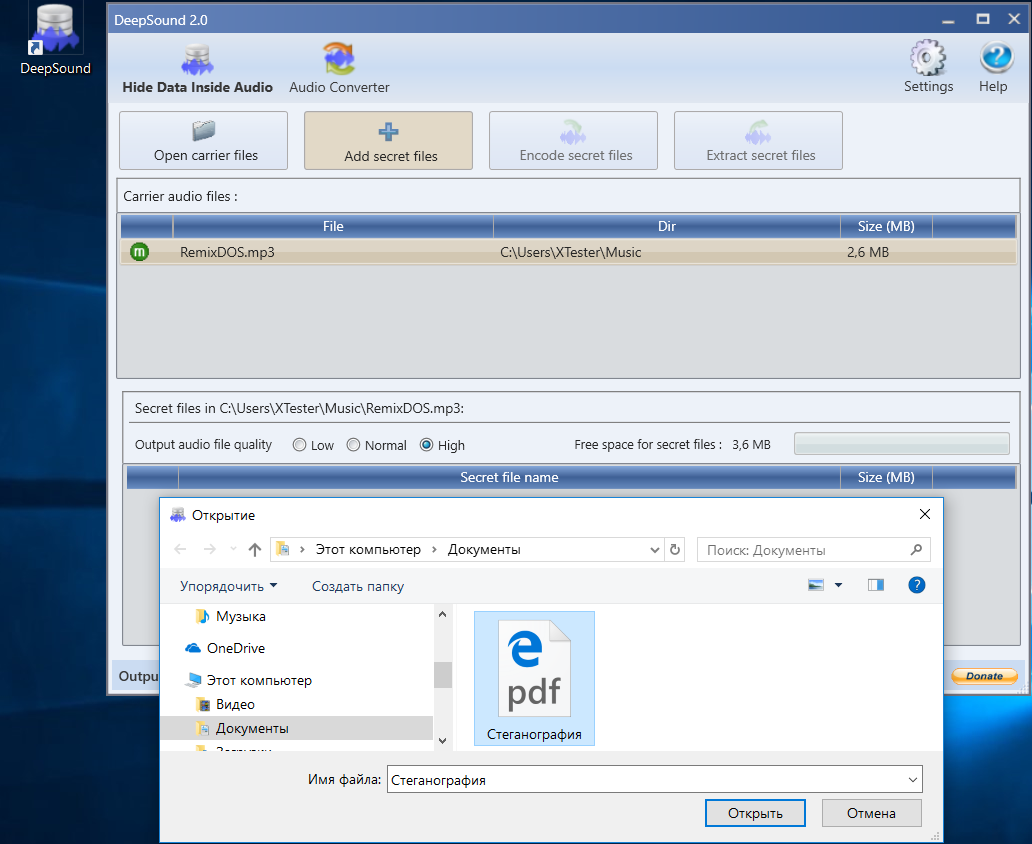

DeepSound

Последняя версия этой программы вышла в ноябре 2015 года. В отличие от предыдущих утилит в этом обзоре, она прячет данные внутри звуковых файлов. В качестве контейнеров DeepSound может использовать WAV (только несжатый, PCM), а также MP3, CDA, WMA, APE и FLAC. DeepSound умеет внедрять файлы любого типа и автоматически рассчитывает доступное для них место в зависимости от размера контейнера и настроек качества аудио.

При использовании MP3 доступное место для стегосообщения показывается больше самого контейнера, но это иллюзия. Независимо от исходного формата файла новый контейнер создается только в одном из несжатых форматов: WAV, APE или FLAC. Поэтому размер первоначального контейнера значения не имеет. В итоге сообщение будет занимать какой-то процент от объема нового (несжатого) аудиофайла.

Большой объем для любых файлов

Программа может просто поместить любой файл внутри музыкального, или предварительно зашифровать его по алгоритму AES с длиной ключа 256 бит. Опытным путем было установлено, что предельная длина пароля — всего 32 символа. Мои обычные пароли были длиннее и приводили к ошибке (an unhandled exception).

Шифрование AES

В один контейнер можно поместить любое количество файлов, пока не заполнится счетчик свободного места. Его количество зависит от степени качества (то есть вносимых в аудиофайл искажений). Всего доступны три настройки: высокое, обычное и низкое качество. Каждая из них увеличивает полезный объем контейнера вдвое. Однако рекомендую не жадничать и всегда использовать максимальное качество — так сложнее будет обнаружить скрытый файл.

Извлекается стегосообщение после выбора соответствующего контейнера вручную. Если использовалось шифрование, то без ввода пароля программа не покажет даже название скрытого файла. Кириллические символы в названиях файлов не поддерживаются. При извлечении они заменяются на XXXX, однако на содержимое файла это никак не влияет.

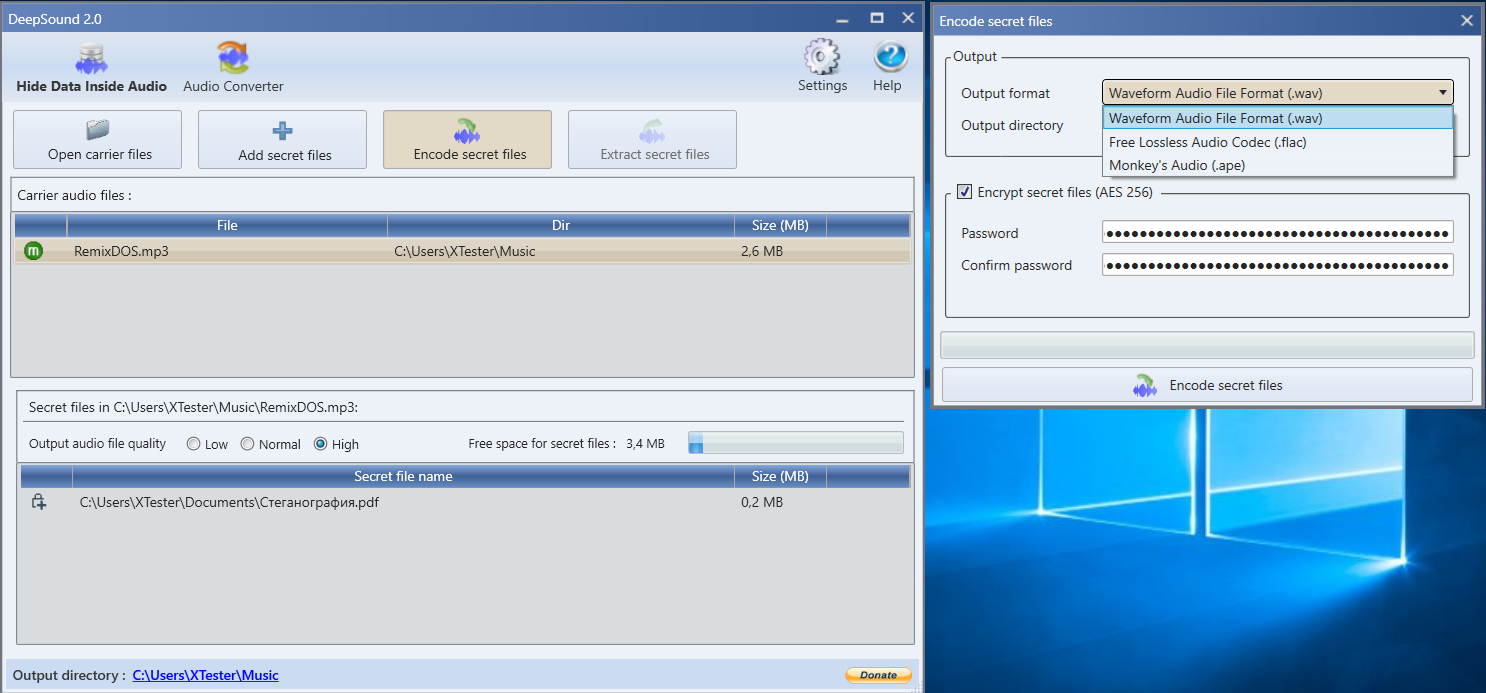

DeepSound умеет конвертировать MP3 и CDA, поэтому мы легко можем преобразовать исходный файл из MP3 в WAV и сравнить два контейнера: пустой и заполненный.

PDF размазан внутри WAV

Здесь нас ждет приятный сюрприз: размеры файлов идентичны, а их содержимое различается сразу после заголовка. Байты отличаются почти везде через один, причем на малые значения. Скорее всего, перед нами реализация алгоритма LSB (Least Significant Bit — наименьший значащий бит). Суть его в том, что скрываемый файл кодируется как изменения младших битов в отдельных байтах контейнера. Это приводит к небольшим искажениям (изменению оттенка пикселя в BMP и частоты звука в WAV), которые человек обычно не воспринимает. Чем больше контейнер по отношению к скрываемому файлу, тем меньше вероятность обнаружить последний. Такой алгоритм не оставляет явных указателей на наличие внедренного файла. Предположить его наличие может только статистический анализ шумов (акустических, яркостных, цветовых и прочих), но это уже совсем другой уровень стегоанализа.

DeepSound уже вполне годится для сокрытия важной информации (кроме гостайны, разумеется). Можно применять и встроенное шифрование, но, насколько качественно оно реализовано, никто не знает, потому что открытого аудита у программы не было

Поэтому надежнее будет предварительно поместить секретные файлы в какой-нибудь надежный криптоконтейнер (например, TrueCrypt или VeraCrypt), а затем уже прятать его внутри аудиофайла. Если ты будешь использовать в качестве контейнеров уникальные аудиофайлы (например, собственные записи), то побайтно сравнить их будет не с чем и твою «матрешку» вряд ли кто-нибудь сможет найти. Просто запиши в тот же каталог несколько гигабайтов теплого несжатого звука для лучшей маскировки.

Вопрос-ответ:

Какой тип файлов можно использовать для скрытия информации с помощью OpenPuff?

OpenPuff поддерживает скрытие информации внутри различных типов файлов, таких как картинки, аудио, документы, архивы и другие.

Как прячутся файлы внутри других файлов с помощью OpenPuff?

Для скрытия файла внутри другого файла с помощью OpenPuff нужно выбрать два файла: основной файл, в который будет скрыт файл с данными, и файл с данными, который будет скрыт внутри основного файла. Затем нужно выбрать метод шифрования и провести процесс стеганографии.

Какова основная задача программы OpenPuff?

Основной задачей программы OpenPuff является шифрование информации и ее скрытие внутри других файлов для защиты от посторонних глаз.

Какую степень защиты предоставляет OpenPuff?

OpenPuff использует разные методы шифрования и имеет возможность скрыть данные внутри других файлов, что делает их невидимыми и недоступными без знания пароля или ключа. Это обеспечивает высокую степень защиты информации.

Можно ли использовать OpenPuff для передачи данных через Интернет?

OpenPuff может использоваться для передачи данных через Интернет, но для этого необходимо обменяться ключами шифрования с получателем, чтобы он смог расшифровать скрытые данные.

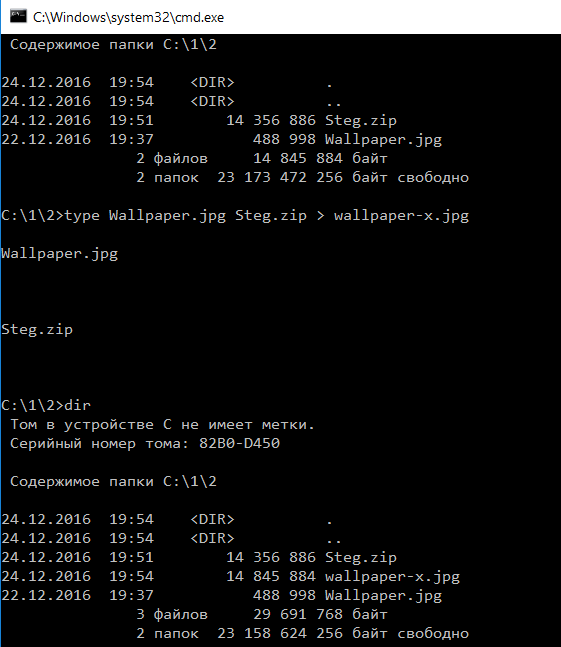

RARJPEG

Скрывать одни файлы внутри других можно и безо всяких стеганографических утилит. Конечно, это будет не аккуратное «растворение» по алгоритму LSB, а простое слияние, однако у этого известного в узких кругах метода есть и свои преимущества. Во-первых, он доступен без дополнительных инструментов. Во-вторых, позволяет легко передать любой файл, загрузив его как графический на какой-нибудь сайт (например, хостинг картинок или, чаще, имиджборд).

Смысл метода в том, что графические файлы (в частности, JPEG) начинают интерпретироваться сразу с заголовка, в то время как архивы считываются только с метки начала архива. Сама метка может располагаться внутри файла где угодно, так как, помимо обычных архивов, есть многотомные и самораспаковывающиеся.

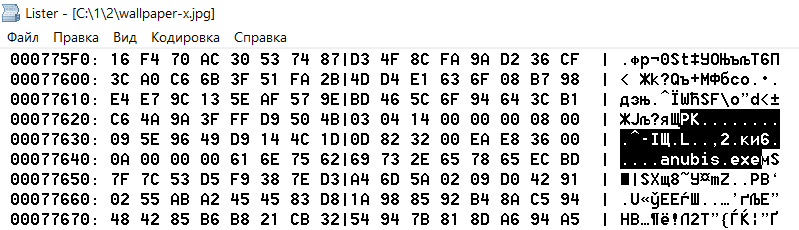

В качестве эксперимента упакуем все программы из сегодняшнего обзора в архив ZIP и добавим этот архив к файлу Wallpaper.jpg, создав новую картинку: Wallpaper-x.jpg. Просто запустим консоль Windows и напишем:

Дописываем ZIP к JPG

Дописываем ZIP к JPG

На выходе получится объединенный файл . Его можно просмотреть как картинку или же открыть любым архиватором, который поддерживает формат ZIP. Если изменить расширение файла на ZIP, то он откроется файловым менеджером как каталог. Можно даже обойтись без переименования, а сразу использовать архивный плагин через команду быстрой распаковки (например, {ALT}+{F9} в Total Commander). Все файлы из такой «картинки» будут извлечены без проблем.

Описанный трюк известен давно и работает также с некоторыми другими форматами файлов (как графических, так и архивов), однако наибольшую популярность получило сочетание RAR + JPEG.

Начало архива ZIP внутри картинки и имя первого архивного файла

Начало архива ZIP внутри картинки и имя первого архивного файла

Anubis

Анубис — супергерой древних египтян. Человек-шакал, в честь которого спустя шесть тысяч лет назвали бесплатную программу. Ее первая и, к сожалению, последняя версия была написана в 2014 году на Java. Поэтому утилита получилась кросс-платформенной, но требующей установки JRE, а также (в случае с Windows 10) виртуальной машины DOS — NTVDM.

Принести Анубису Джаву!

Принести Анубису Джаву!

Другие статьи в выпуске:

Xakep #215. Второй фактор

- Содержание выпуска

- Подписка на «Хакер»-60%

Основное окно программы выглядит максимально аскетично. Нажимаем Encrypt и в открывающейся вкладке указываем необходимые действия: какой файл поместить внутрь какого и где сохранить результат. Гарантированно работает только сокрытие текстовых файлов внутри картинок формата BMP. Несколько таких уже есть в Windows 10 — это иконки пользователей. Было бы занятно спрятать в user.bmp список паролей или еще какую-нибудь конфиденциальную инфу. Давно подмечено, что лучшие тайники стоят на видном месте.

Прячем TXT в BMP

Прячем TXT в BMP

Дополнительно можно защитить полученный файл пин-кодом — тогда он потребуется для обратного преобразования. Утилита некорректно обрабатывает строку с указанием места результирующего файла. Он может быть сохранен на уровень выше заданного или вообще в исходном каталоге.

Сравнение пустого и наполненного контейнера

Сравнение пустого и наполненного контейнера

Как видно из побайтного сравнения исходного файла BMP с содержащим скрытый текст, программа работает очень примитивно. Она просто дописывает данные в конец файла. Данные зашифрованы, но снабжены характерными указателями: , , . Простым поиском файлов, содержащих такие строки, легко найти все стегоконтейнеры. Такую утилиту можно использовать в качестве иллюстрации простейшего метода стеганографии, но для серьезных задач она совершенно не подходит.

Как скрытые документы сделать видимыми

Вначале нужно убедиться, что «Проводник» показывает скрытые элементы. Для этого в уже известном нам окне «Параметры папок» необходимо установить маркер на «Показывать скрытые файлы и папки». После этого можно работать с нужными документами. Они будут отличаться более бледным цветом иконки.

Если же необходимо «открыть» файл, то есть убрать из его свойств атрибут «Скрытый», то необходимо снова использовать окно «Свойства».

- Кликаем правой кнопкой мыши на иконку файла и выбираем пункт «Свойства».

-

Во вкладке «Общие» убираем метку «Скрытый».

- Нажимаем «Применить», затем «ОК». Атрибут изменён, нужный нам файл больше не является скрытым.

Шифрование файлов и папок в windows 8.1

Шифрование файлов и папок в windows 8.1, принцип работы шифрования EFS, архивация и восстановление ключа EFS, работа с шифрованными файлами. Вопрос о шифровании файлов и папок в windows 8.1, чаще всего упирается в шифрующую файловую систему (EFS). Которая может шифровать как отдельные конкретные файлы, так и папки целиком. Вообще-то EFS имеется в Windows достаточно давно, и в сочетании с несколькими системами шифрования, основанными на расширенном стандарте (AES), обеспечивает общую безопасность компьютера.

Запуск шифрования файлов и папок.

Для шифрования отдельного файла/папки (или выделенной группы), выполните эти действия:

- Щелкните по нуждающимся в шифровании пунктам(у) правой кнопкой мыши. В появившихся опциях выберите «Свойства».

- В разделе «Атрибуты» нажмите кнопку «Другие».

- Отметьте поле «Шифровать содержимое для защиты данных».

Для начала шифрования нажмите кнопку ОК.

Процесс шифрования, в зависимости от количества задействованных файлов и папок, может занять некоторое время.

Не вздумайте закрывать появившееся на экране диалоговое окно, потому что так вы отмените весь процесс. Расшифровать нужные файлы и папки вы можете этим же способом, наоборот сняв флажок с пункта шифровать содержимое.

Как работает шифрующая система EFS.

Система EFS непосредственно связана с вашей учетной записью пользователя Windows. Каждый раз, входя в Windows под своей записью пользователя, вы можете автоматически читать, писать и изменять защищенные EFS файлы. Однако, если вы войдете в свою систему под другой учетной записью, или переустановите Windows 8.1 и затем войдете в систему под своими, ранее используемыми, именем пользователя и паролем, эти файлы станут для вас недоступны. Для доступа к ним вам понадобится импортировать ключ EFS. После импорта соответствующего ключа, вы опять сможете работать над своими файлами.

Архивация и восстановление ключа EFS.

Когда вы шифруете свои файлы или папки с помощью Windows EFS, на панели задач появится предупреждение, предлагающее создать резервную копию ключа EFS

Резервное копирование этого ключа и сохранение его в безопасном месте вдали от компьютера чрезвычайно важно. Для защиты ключа EFS, вам предложат задать для него пароль

Создать резервную копию ключей EFS и по необходимости восстановить их, в Windows 8.1 вы можете, введя на стартовом экране в поле поиска слово «шифрование» и затем выбрав пункт «Управление сертификатами шифрования файлов». Щелчок по кнопке «Далее», в окне «Файловая система EFS», запустит мастера создания.

Это, основанное на мастере, средство чрезвычайно просто и легко в использовании. Кстати вы можете установить файловую систему EFS так, чтобы она давала доступ к файлам только при использовании смарт-карты (конечно при условии, что ваш компьютер оснащен ридером). Если вы меняете EFS ключ, скажем собираетесь менять компьютер, вы можете обновить и используемое шифрование файлов.

Работа с EFS-шифрованными файлами и папками.

На практике, есть несколько весомых причин, по которым рекомендовать шифрование с помощью EFS довольно сложно. Первая и самая важная состоит в том, что, этот метод хоть и шифрует содержимое файлов, но доступ к самим файлам и папкам и просмотр всех названий файлов для других пользователей по-прежнему остается открытым, что конечно же может дать им важную информацию.

Есть и еще один, существенный недостаток. Не оправданно часто теряются файлы или целые папки. К тому же, учтите, так как зашифрованы отдельные файлы и папки, а не целый том, они все еще остаются зашифрованными даже если вы их скопируете или перенесете в другое место.

Так что, если у вас настроено автоматизированное резервное копирование, копирующее файлы на внешний жесткий диск или сетевое устройство хранения данных, файлы резервной копии также будут зашифрованы.

К сожалению системе шифрования EFS для работы требуются жесткие диски в NTFS-формате, а некоторые внешние жесткие диски, особенно NAS устройства, часто форматируются с использованием других методов. В этих случаях можно столкнутся с тем, что ваши резервные копии при попытке восстановления окажутся полностью нечитаемыми.

Если вы любитель командной строки Windows, управлять шифрованием файлов и папок с помощью EFS можно и в ней. Для этого используется команда в формате cipher .

- BitLocker шифрование диска в windows 8.1

- Права доступа при копировании и перемещении файлов и папок.

- Удаление и восстановление файлов и папок в Windows 8

- Создание файлов и папок в Windows 10

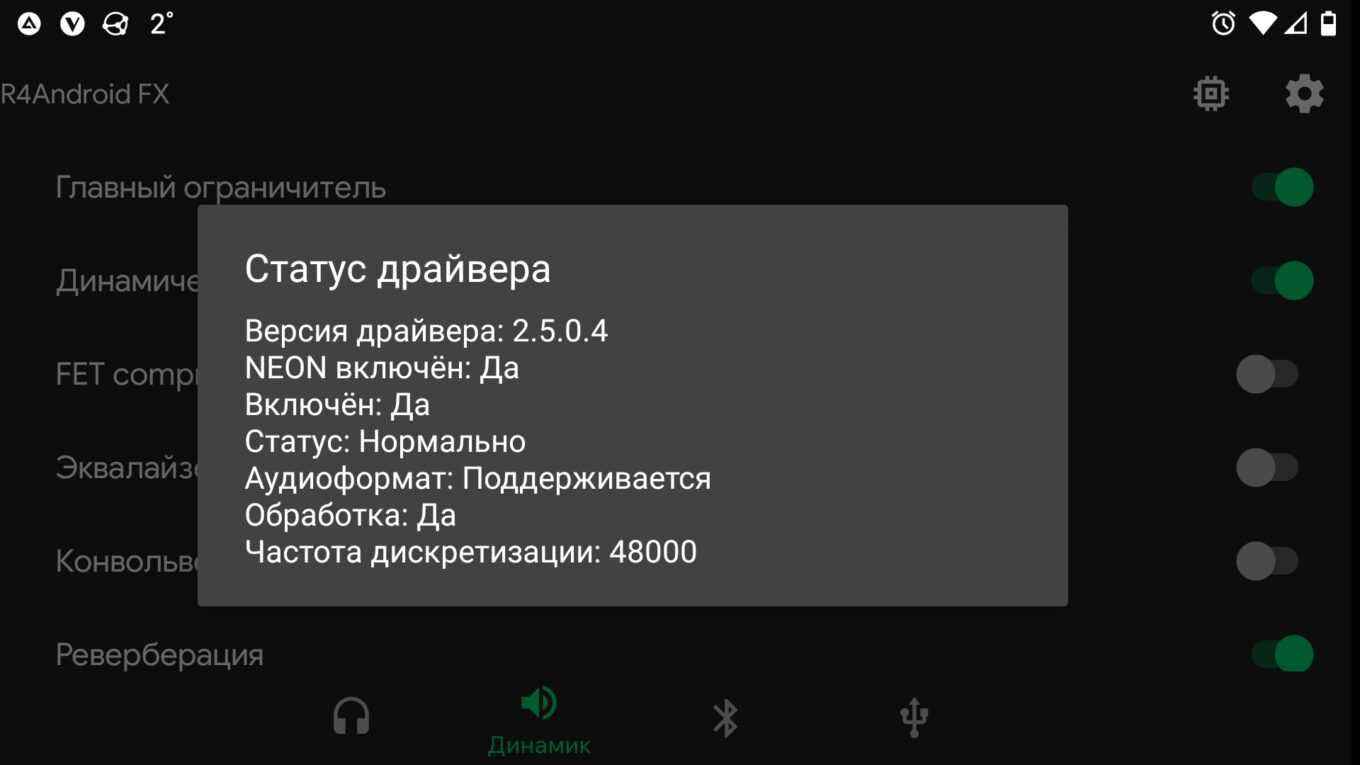

Установка ViPER4Android FX на Android Q

Сегодня обновившись до Android 10 и попытавшись привычным способом установить ViPER4Android, после перезагрузки устройства я испытал крайнее удивление: телефон словил бутлуп Ничего страшного, конечно, не случилось, бекапы всего нужного у меня были под рукой (ставил на чистую систему), но неприятная взволнованность появилась: а вдруг V4A на десятом Андроиде не работает? Полез гуглить и нашел как причину, так и решение проблемы как заставить работать ViPER4Android FX на Android 10 (Q), чем спешу поделиться со всеми интересующимися. Проверено на крайнем на момент написания материала crDroid 6.3.

Скопируйте все имена файлов внутри папки через редактор реестра

В этом методе мы добавим параметр «Копировать имена файлов в буфер обмена» в контекстное меню. Так чем же это отличается от первого метода? Ну, он скопирует только имя файла, а не его местоположение. Поскольку мы будем выполнять эту задачу, настраивая ключ реестра, рекомендуется заранее сделать резервную копию реестра.

- Перейдите в меню «Пуск», найдите «Редактор реестра» и откройте его.

- Затем скопируйте и вставьте указанное ниже место в адресную строку и нажмите Enter.HKEY_CLASSES_ROOT\Directory\shell.

- Теперь щелкните правой кнопкой мыши папку оболочки и выберите «Создать»> «Ключ».

- Назовите его список копий. Затем откройте его файл по умолчанию, представленный справа.

- Введите «Копировать имена файлов в буфер обмена» в поле «Значение» и нажмите «ОК», чтобы сохранить его.

- Теперь щелкните правой кнопкой мыши список копирования и выберите «Создать» > «Ключ».

- Назовите это командой. Затем откройте его файл по умолчанию с правой стороны.

- Введите приведенную ниже команду в поле «Значение данных» и нажмите «ОК», чтобы сохранить ее: cmd /c dir «%1» /a:-d /o:n | клип

- Теперь щелкните правой кнопкой мыши папку, выберите Показать дополнительные параметры > Копировать имена файлов в буфер обмена.

- Все имена файлов будут скопированы в буфер обмена. Теперь вы можете вставить его в нужный файл с помощью Ctrl+V.

- .

Выводы

Итак, мы рассмотрели семь утилит, одинаковых по своему назначению. Если одни можно смело рекомендовать, то другие я привел, чтобы проиллюстрировать типичные ошибки.

Настоящие стеганографические утилиты не меняют размер файла-контейнера. Они «растворяют» скрываемое сообщение по алгоритму LSB или более продвинутому, стремясь сделать распределение измененных байтов неотличимым от наложения случайных шумов. Продвинутые утилиты умеют использовать шифрование, но добавить его можно и самому — например, используя VeraCrypt или тот же RAR.

Обнаружилось немало программ, которые вроде бы обещают защиту, но на деле имеют очень косвенное отношение к стеганографии. Они просто дописывают скрываемый файл в конец исходного, используют узнаваемые указатели и слабое шифрование.

Стеганографию эффективнее всего использовать не вместо криптографии, а вместе с ней. Такое сочетание позволяет скрыть как саму информацию, так и факт ее хранения или передачи.