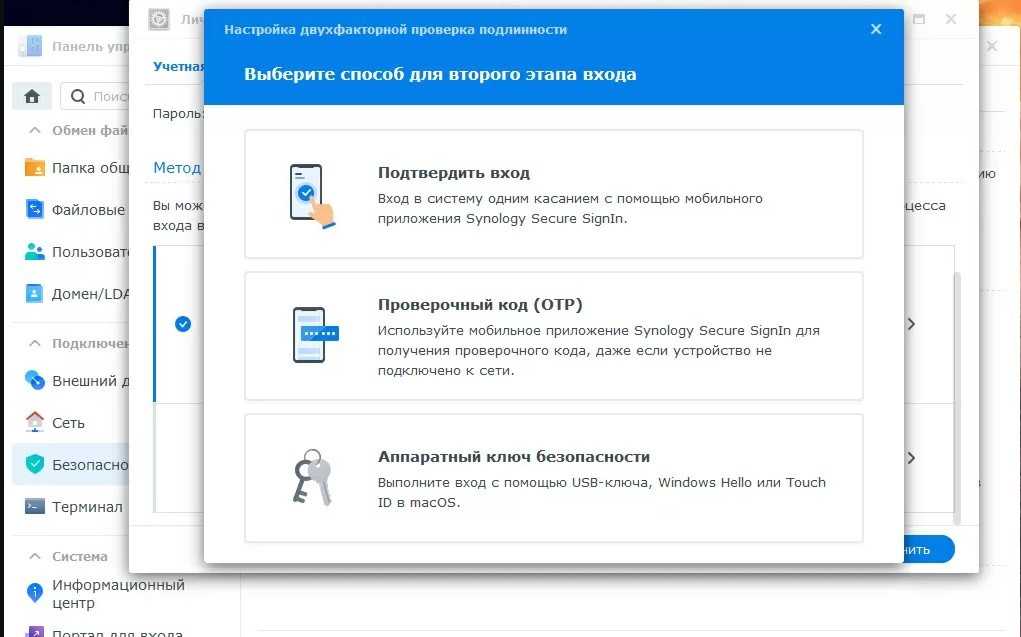

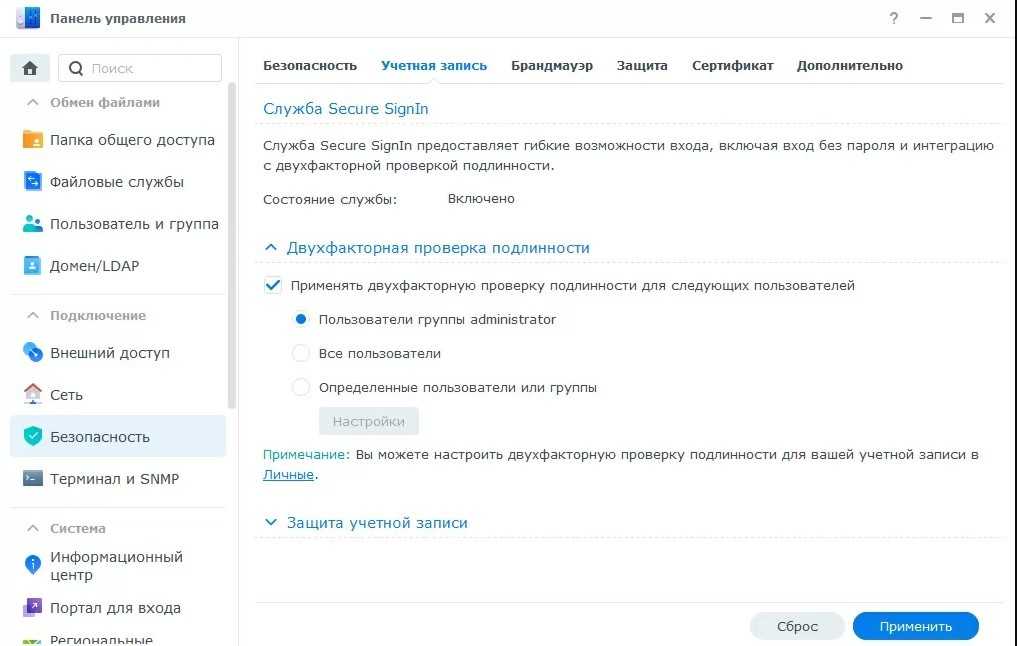

2а (опционально) – настраиваем двухфакторную аутентификацию

Для некоторых доверенных устройств (личный ноутбук, рабочий компьютер) можно отключить проверку OTP-кода. Кстати, для генерации OTP-кодов можно использовать и программу Google Authentificator вместо Synology SignIn: точно так же сканируете пригласительный QR-код и просто добавляете Synology DSM к другим вашим сервисам (интернет-банкинг, вход в личный кабинет и т.д.) – чертовски удобно.

Двухфакторная и беспарольная аутентификации работают только в пределах веб-интерфейса Synology: это полезно для таких встроенных приложений, как веб-почта, календарь, офисный пакет или чат. Да, все это может быть запущено в пределах одного NAS, что избавит вас от зависимости от интернет-сервисов. Тем не менее протоколы файлового и терминального доступа остаются зависимы только от пары «логин/пароль», поэтому защита от перебора остается важным шагом в настройке безопасности.

При выходе из сна

Запрос пароля при каждом входе возникает после выхода компа из сна либо гибернации. Способы деактивации отличаются от выше описанных. Выберите подходящий вам.

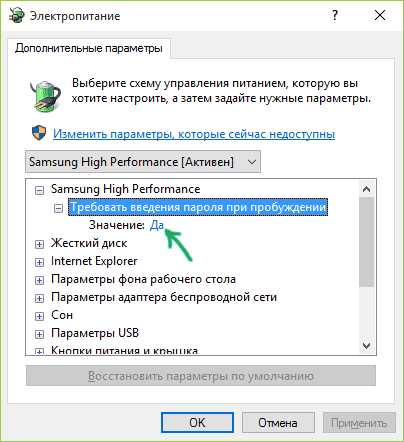

Через управление питанием

Удалить пароль после сна возможно через функцию «Электропитание». Для этого:

- Нажимайте «Электропитание» внутри панельки управления;

- Перейдите в «НастройкаСхемыЭлектропитания»;

- Затем в подпункт «ИзменитьДополнительныеПараметрыПитания»;

- Выберите «ИзменитьПараметрыКоторыеСейчасНедоступны»;

- Значение пункта «ТребоватьВведениеПароля при Пробуждении» изменяют на «Нет»;

Клацните «Применить»;

Если такового пункта нет, выберите иной метод.

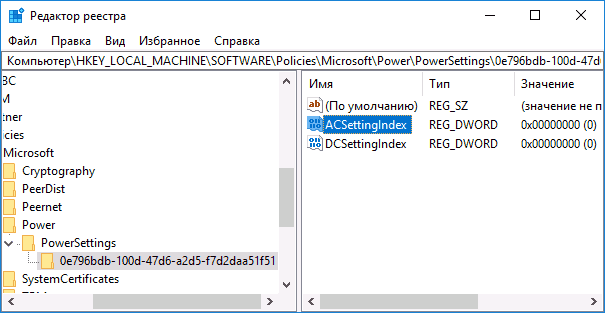

В реестре

Версия Десятки «Домашняя» не имеет редакции групповых политик, поэтому действуйте через реестр:

- Запустите работу с реестром, как уже написано выше;

- Найдите подраздел: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Power\PowerSettings\0e796bdb-100d-47d6-a2d5-f7d2daa51f51;

- Когда его нет, придется создать его, обратившись к пункту «Создать» —» «РазделКонтекстногоМеню» клацнув ПКМ на нужном подразделе;

- Создайте 2 файла DWORD назвав их DCSettingIndex и ACSettingIndex, задайте значения обоих файлов равное нолю;

Закройте редактор и перезагрузите устройство;

Теперь в него будет вход без пароля.

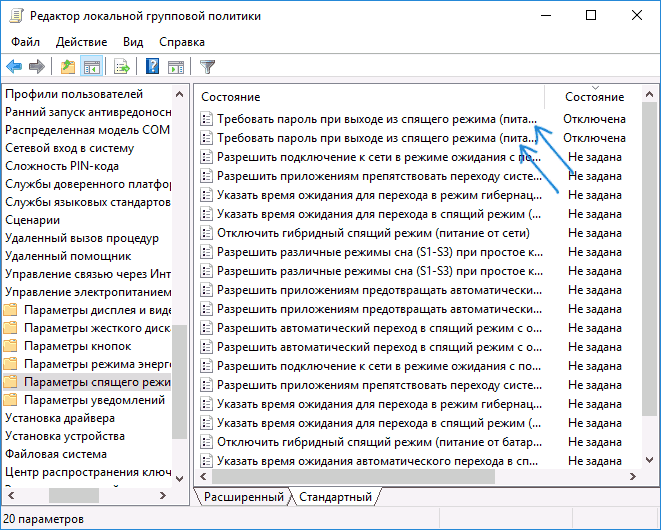

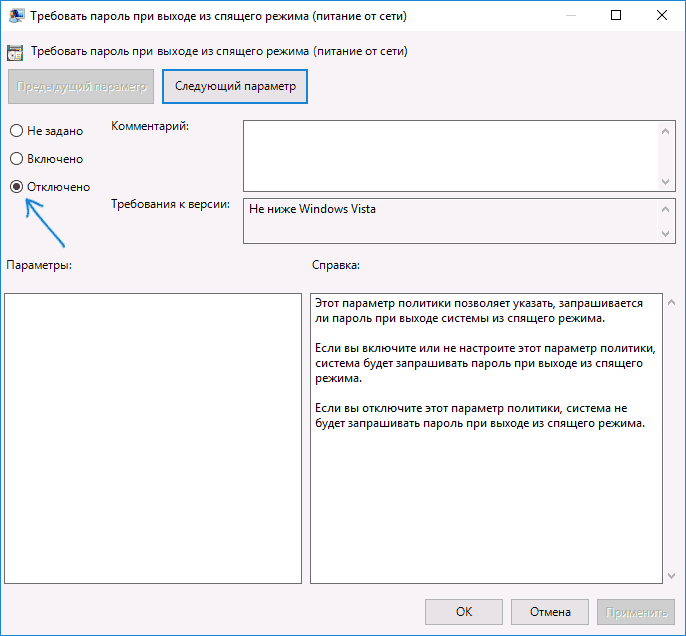

Изменением настроек групповой политики

Для версий Десятки Enterprise либо Pro больше подходит данный метод. Шаги такие:

- Используйте комбинацию «Win+R», затем внесите в строку фразу «gpedit.msc»;

- Пройдите путь КонфигурацияКомпьютера –» АдминистративныеШаблоны –» Система –» УправлениеЭлектропитанием –» ПараметрыСпящегоРежима;

- Нужно отключить два режима: «ТребоватьПароль ПриВыходе из СпящегоРежима» один для сети, другой для аккумулятора;

Переведите их в положение «Отключено», и работа выполнена;

Офлайновые атаки

Технология BitLocker стала ответом Microsoft на возрастающее число офлайновых атак, которые в отношении компьютеров с Windows выполнялись особенно просто. Любой человек с загрузочной флешкой может почувствовать себя хакером. Он просто выключит ближайший компьютер, а потом загрузит его снова — уже со своей ОС и портативным набором утилит для поиска паролей, конфиденциальных данных и препарирования системы.

В конце рабочего дня с крестовой отверткой и вовсе можно устроить маленький крестовый поход — открыть компы ушедших сотрудников и вытащить из них накопители. Тем же вечером в спокойной домашней обстановке содержимое извлеченных дисков можно анализировать (и даже модифицировать) тысячью и одним способом. На следующий день достаточно прийти пораньше и вернуть все на свои места.

Впрочем, необязательно вскрывать чужие компьютеры прямо на рабочем месте. Много конфиденциальных данных утекает после утилизации старых компов и замены накопителей. На практике безопасное стирание и низкоуровневое форматирование списанных дисков делают единицы. Что же может помешать юным хакерам и сборщикам цифровой падали?

Как пел Булат Окуджава: «Весь мир устроен из ограничений, чтобы от счастья не сойти с ума». Основные ограничения в Windows задаются на уровне прав доступа к объектам NTFS, которые никак не защищают от офлайновых атак. Windows просто сверяет разрешения на чтение и запись, прежде чем обрабатывает любые команды, которые обращаются к файлам или каталогам. Этот метод достаточно эффективен до тех пор, пока все пользователи работают в настроенной админом системе с ограниченными учетными записями. Однако стоит повысить права или загрузиться в другой операционке, как от такой защиты не останется и следа. Пользователь сам себя сделает админом и переназначит права доступа либо просто проигнорирует их, поставив другой драйвер файловой системы.

Есть много взаимодополняющих методов противодействия офлайновым атакам, включая физическую защиту и видеонаблюдение, но наиболее эффективные из них требуют использования стойкой криптографии. Цифровые подписи загрузчиков препятствуют запуску постороннего кода, а единственный способ по-настоящему защитить сами данные на жестком диске — это шифровать их. Почему же полнодисковое шифрование так долго отсутствовало в Windows?

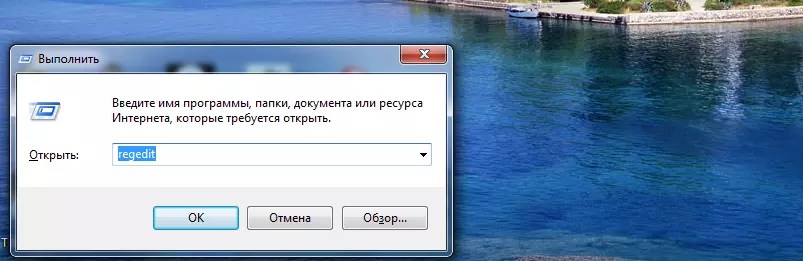

Снятие пароля через реестр

В тех случаях, когда автоматический беспарольный вход в систему по какой-то причине настроить не получается, следует воспользоваться вторым вариантом – редактором реестра.

Для этого необходимо:

- открыть редактор с помощью окна «Выполнить», вызванного сочетанием клавишей Win+R;

- ввести команду regedit;

- нажать клавишу ввода;

- при появлении окна с запросом о внесении изменений в систему выбрать вариант «Да».

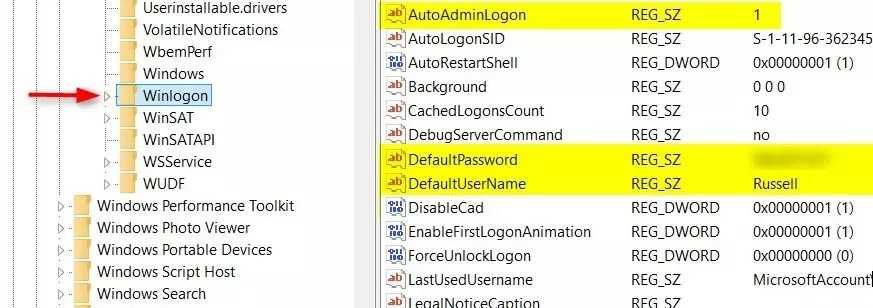

- в реестре перейти к разделу «HKEY_LOCAL_MACHINE»;

- открывать по очереди подразделы SOFTWARE, Microsoft, Windows NT, CurrentVersion и Winlogon;

- найти параметр DefaultUserName в правой колонке редактора, дважды нажать на него и проверить, находится ли в поле значения название учётной записи, для которой меняется пароль;

- выбрать там же параметр под названием «DefaultPassword» или создать его, если он ещё не был создан. Для этого нажимается кнопка «Создать» и выбирается значение «Строковый параметр». В поле «Значение» ввести пароль;

- включить возможность автоматического входа в операционную систему, найдя ещё один параметр – «AutoAdminLogon». Это значение по умолчанию равно нулю, а для беспарольного ввода его требуется изменить на единицу.

После перезагрузки компьютера Windows 10 должна запускаться без необходимости вводить пароли.

Однако из-за сложности этого способа и возможности изменения реестра лучше сначала воспользоваться первой методикой.

5 – настраиваем OpenVPN

Вообще VPN-тоннели обычно реализуют с помощью программных или аппаратных шлюзов доступа, но каждый NAS от Synology может выступать как клиентом, так и сервером VPN, без зависимости от стороннего ПО, без лицензий и сложных настроек командной строки. Мы рекомендуем максимально заворачивать внешний трафик через VPN, даже если соединение и так защищено. В серверной части поддерживаются устаревший PPTP, быстрый и эффективный L2TP/IPsec и универсальный OpenVPN, который можно использовать не только по UDP-, но и по TCP-транспорту. Для максимальной безопасности имеет смысл поменять стандартный порт 1194 на произвольный.

Настройка VPN-клиента осуществляется в разделе сетевых подключений, и здесь также доступны три типа туннелей: PPTP, IPSec и OpenVPN. Последний настраивается путем импорта OVPN-файла, без ручных настроек.

На данном этапе мы произвели все настройки, чтобы защитить учетные записи от попыток похищения пароля или взлома методом перебора. Еще раз спешу заметить, что пока что наши действия относятся только к веб-панели NAS, и не касаются хранимых на нем данных.

Доступ к защищенным дискам

Secret Disk 4 предусматривает доступ к защищенным дискам нескольким пользователям. Для этого цифровой сертификат с открытым ключом каждого пользователя должен быть зарегистрирован в системе. Пользователь, создавший защищенный диск, рассматривается как владелец данного ресурса.

Владелец может предоставить независимый доступ к защищенным дискам, создав крипто-копию ключа шифрования, защищенную на открытом ключе того пользователя, которому владелец диска предоставил доступ. В этом случае созданная крипто-копия ключа шифрования доступна для расшифровывания только с использованием закрытого ключа, установленного на его персональном идентификаторе eToken. Таким образом достигается персонализированный доступ к зашифрованным ресурсам.

Система предусматривает, что владелец может в дальнейшем изъять у пользователя ранее созданную крипто-копию ключа шифрования. Пользователь, в свою очередь, имея доступ к ключу шифрования, предоставить доступ другим пользователям не может.

Как использовать BitLocker

Разберем практическую часть на примере Windows 10. В сборке 1607 BitLocker можно включить через панель управления (раздел «Система и безопасность», подраздел «Шифрование диска BitLocker»).

Включение BitLocker

Другие статьи в выпуске:

Xakep #216. Копаем BitLocker

- Содержание выпуска

- Подписка на «Хакер»-60%

Однако если на материнской плате отсутствует криптопроцессор TPM версии 1.2 или новее, то просто так BitLocker использовать не удастся. Чтобы его активировать, потребуется зайти в редактор локальной групповой политики (gpedit.msc) и раскрыть ветку «Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Шифрование диска BitLocker —> Диски операционной системы» до настройки «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В нем необходимо найти настройку «Разрешить использование BitLocker без совместимого TPM…» и включить ее.

Настройка использования BitLocker без TPM

В соседних секциях локальных политик можно задать дополнительные настройки BitLocker, в том числе длину ключа и режим шифрования по стандарту AES.

Дополнительные настройки BitLocker

После применения новых политик возвращаемся в панель управления и следуем указаниям мастера настройки шифрования. В качестве дополнительной защиты можно выбрать ввод пароля или подключение определенной USB-флешки.

Настраиваем разблокировку компьютера при включении

На следующем этапе нам предложат сохранить копию ключа на случай восстановления.

По умолчанию предлагается отправить ее на серверы Microsoft, записать в файл или даже напечатать.

Сохранение ключа восстановления

Хотя BitLocker и считается технологией полнодискового шифрования, она позволяет выполнять частичное шифрование только занятых секторов. Это быстрее, чем шифровать все подряд, но такой способ считается менее надежным. Хотя бы потому, что при этом удаленные, но еще не перезаписанные файлы какое-то время остаются доступными для прямого чтения.

Полное и частичное шифрование

После настройки всех параметров останется выполнить перезагрузку. Windows потребует ввести пароль (или вставить флешку), а затем запустится в обычном режиме и начнет фоновый процесс шифрования тома.

Запрос пароля перед запуском Windows

В зависимости от выбранных настроек, объема диска, частоты процессора и поддержки им отдельных команд AES, шифрование может занять от пары минут до нескольких часов.

Шифрование BitLocker

После завершения этого процесса в контекстном меню «Проводника» появятся новые пункты: изменение пароля и быстрый переход к настройкам BitLocker.

Интеграция BitLocker в контекстное меню

Обрати внимание, что для всех действий, кроме смены пароля, требуются права администратора. Логика здесь простая: раз ты успешно вошел в систему, значит, знаешь пароль и имеешь право его сменить

Насколько это разумно? Скоро выясним!

BitLocker в панели управления

2 – настраиваем беспарольную аутентификацию

Все большую популярность набирают методы идентификации пользователя не через пару «логин/пароль», а через токен, которым может выступать как аппаратный ключ, так и смартфон. Начиная с версии DSM 7, в NAS Synology поддерживаются оба этих метода. Для идентификации с аппаратным ключом потребуется, чтобы NAS был доступен по HTTPs через доменное имя, например nas.yourdomain.com, что не всегда возможно и желательно. Идентификация через смартфон не требует даже белого IP-адреса и работает через встроенную систему доменных имен Synology QuickConnect.

Настройка проста: все, что нам необходимо, – это установить на смартфон нужного пользователя программу Synology SignIn и в свойствах пользователя включить беспарольный вход. После этого сканируем сгенерированный QR-код из приложения, подтверждаем его в настройках NAS, и все. Теперь при попытке войти в NAS вам будет предложено только ввести логин, после чего на смартфон будет отправлено уведомление с просьбой подтвердить вход на устройство. Но возможность аутентификации вводом пароля с клавиатуры остается как резервный вариант на случай, если смартфон разрядился/потерялся и т.д.

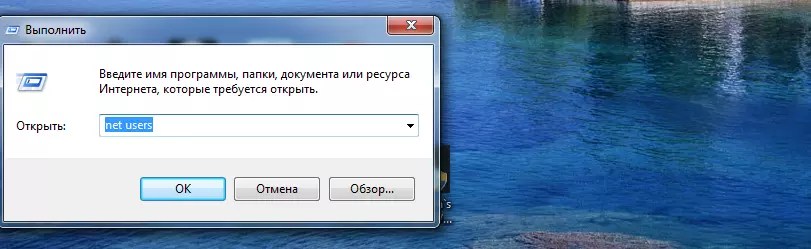

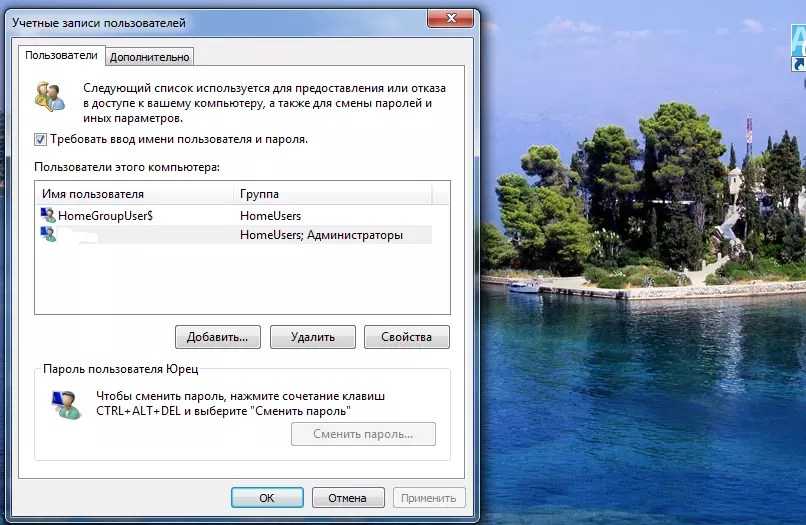

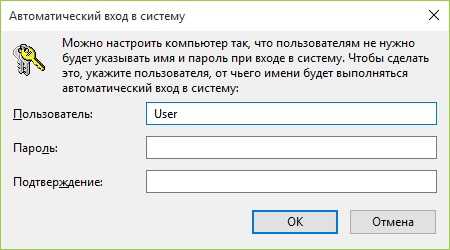

Способ с помощью учётных записей

Использование учётных записей Windows 10 является самым простым вариантом для снятия пароля. Основные действия при этом будут следующими:

- открыть окно «Выполнить», нажав комбинацию Win+R;

- ввести в диалоговом окне одну из команд – netplwiz или control userpasswords2;

- нажать «Ввод»;

- выбрать в открывшемся окне учётных записей нужного пользователя и снять галочку с пункта требования ввода имени и пароля;

- нажать кнопку «Применить»;

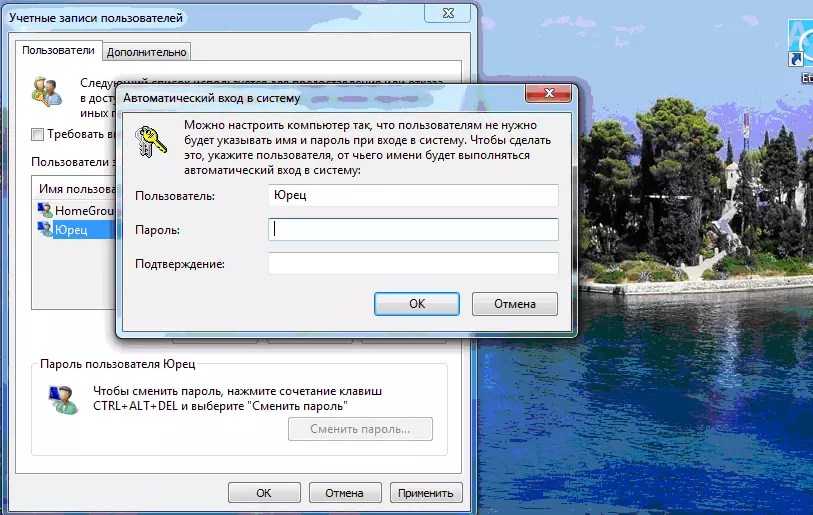

- в окне автоматического входа дважды ввести установленный ранее пароль для подтверждения своих прав на его снятие;

- нажать «ОК».

Совет!

После выполнения всех действий следует убедиться в том, что флажок на требовании пароля исчез. Окончательно проверить это позволит перезагрузка системы.

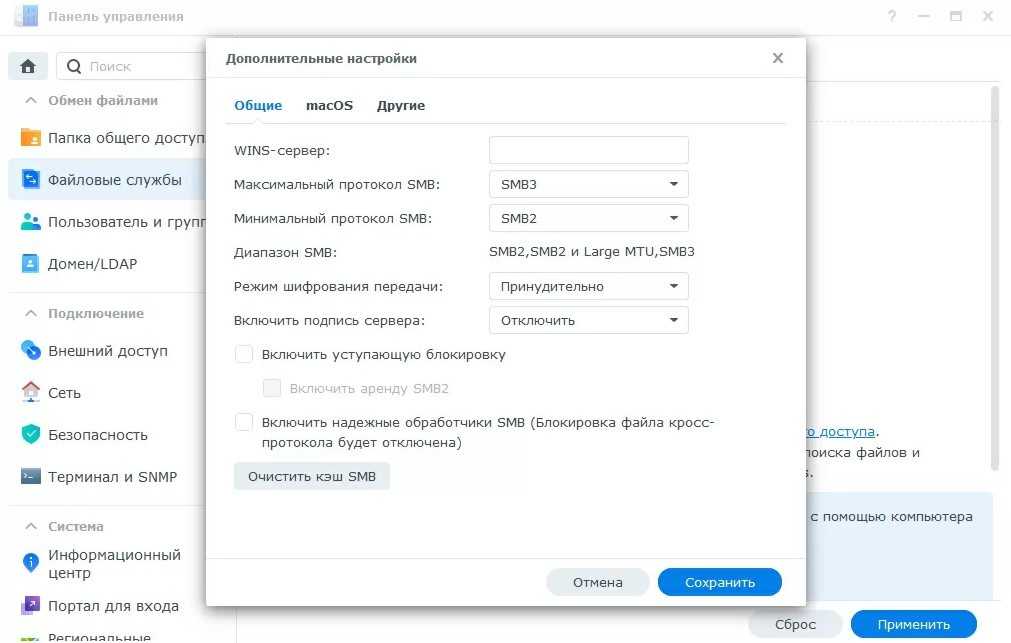

6 – кодируем Data at Transit для защиты от снифферов

Понятие Data at Transit охватывает любые данные, которые находятся буквально в проводах или в воздухе, то есть передаются между устройствами. Еще совсем недавно в этой области данные не защищались, поскольку считалось, что интранет является безопасной сетью. Наверное, по этой причине по умолчанию в Synology DSM «данные в полете» не шифруются.

6а – включаем кодирование файловых протоколов

Файловый протокол Samba (SMB) или CIFS, который используется для подключения общих сетевых папок с NAS на компьютеры под управлением Windows и MacOS, поддерживает сквозное кодирование каждого запроса. На сервере Windows Server 2022 и в ОС Windows 11 применяются пакеты средств криптографической защиты AES-256-GCM и AES-256-CCM для защиты SMB 3.1.1. Windows будет автоматически согласовывать этот более сложный метод кодирования при подключении к другому компьютеру, который его поддерживает. Кроме того, этот метод можно сделать обязательным с использованием в групповой политике.

Windows 10 и Windows Server 2016/2019 по-прежнему поддерживают AES-128-GCM и AES-128-CCM для протокола SMB 3.0.

Современные процессоры, на которых построены NAS Synology, поддерживают аппаратное ускорение операций кодирования, поэтому влияние на производительность минимальное.

Обратите внимание, что протокол AFP для компьютеров Apple не поддерживает сквозную кодировку, по умолчанию он отключен и трогать здесь ничего не надо: «яблочные» компьютеры прекрасно справляются с работой по протоколу SMB 3

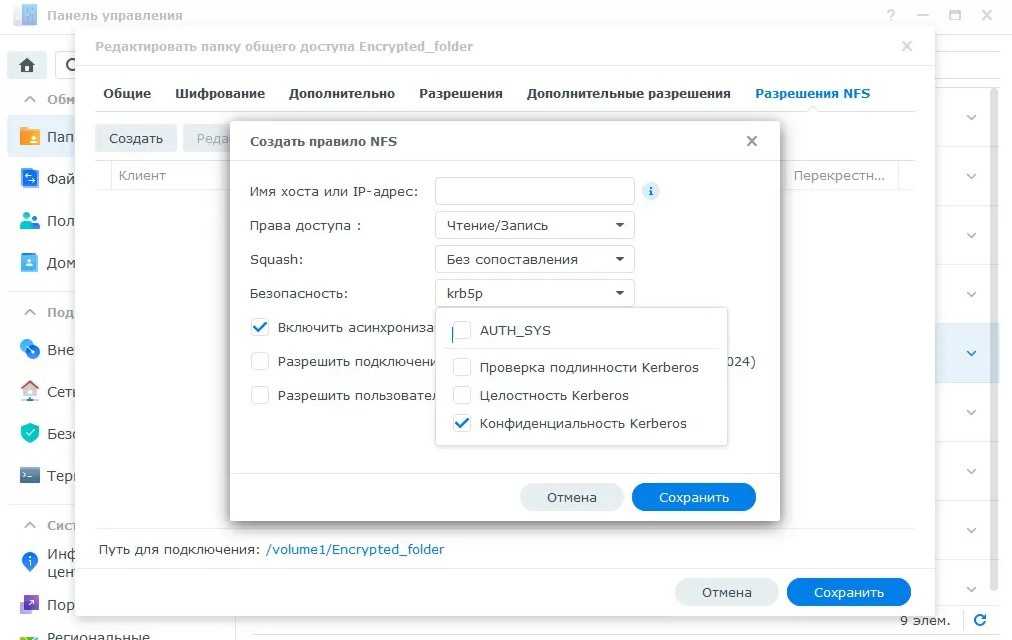

Протокол NFS, часто используемый для Linux клиентов и гипервизоров VMware ESXi, также по умолчанию не защищен. Это настраивается индивидуально для каждой папки и диапазона IP-адресов в закладке NFS Permissions. Здесь вам нужно создать определенное правило, в котором обязательно выбрать поле Kerberos privacy и отключить тип авторизации AUTH_SYS. После этого вам нужно импортировать ключи Kerberos, общие для всей службы NFS.

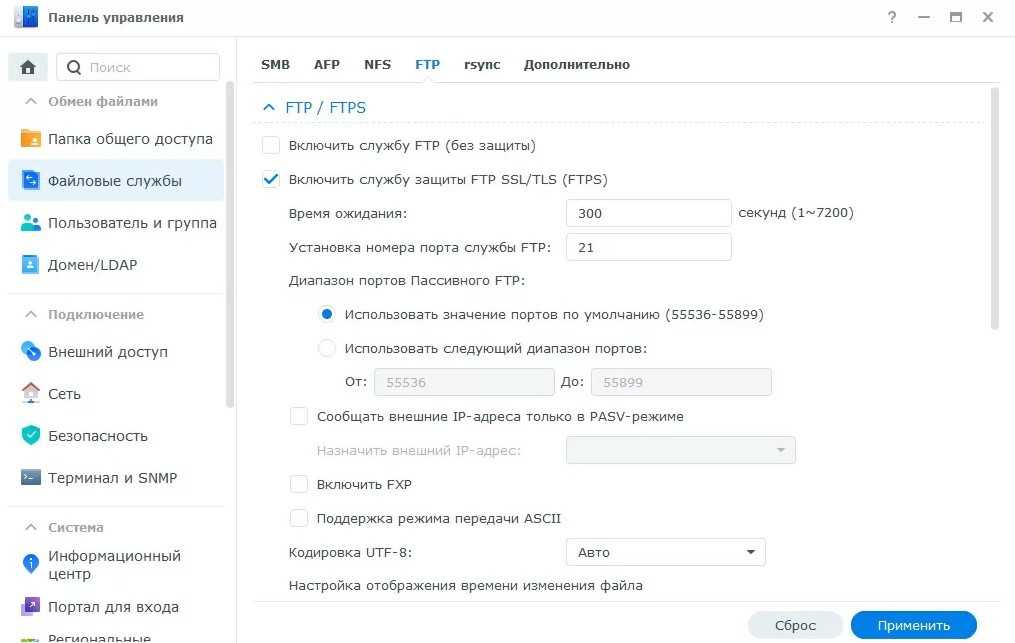

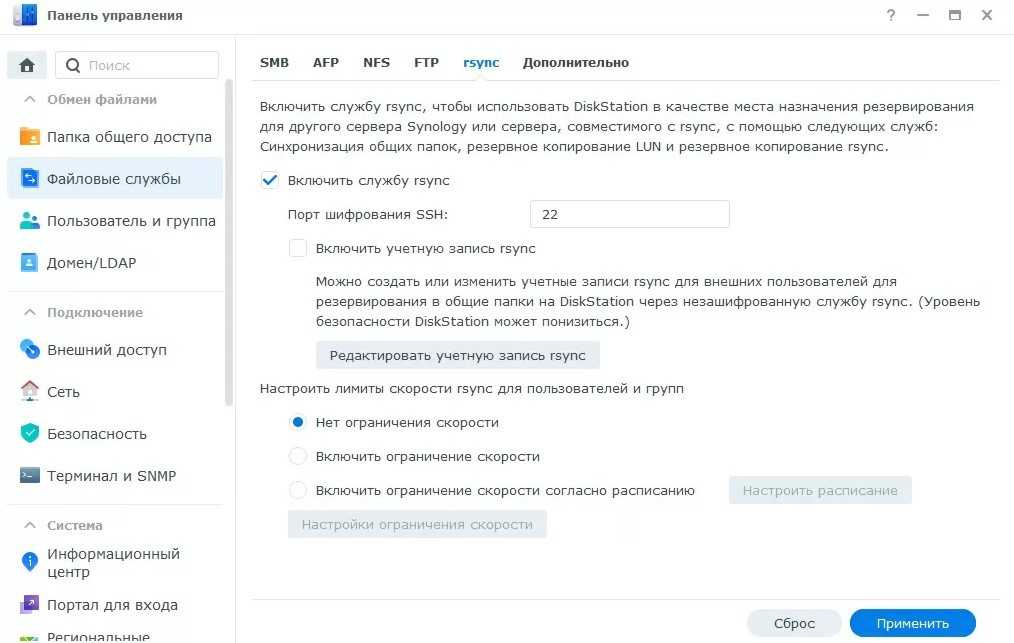

Для файлового обмена с простыми устройствами включаем FTPs (кодирование поверх FTP) и SFTP (передача данных по защищенному SSH-туннелю), а для того, чтобы ваш NAS мог выступать средством хранения бэкапов с других Linux-устройств, включаем протокол RSync, который также работает по SSH. Здесь все по умолчанию использует кодирование, и никаких настроек делать не нужно.

Обратите внимание: включение RSync и SFTP не означает включение терминального доступа по SSH, и если последний отключен, а первые два включены, то при подключении через терминал соединение будет разорвано

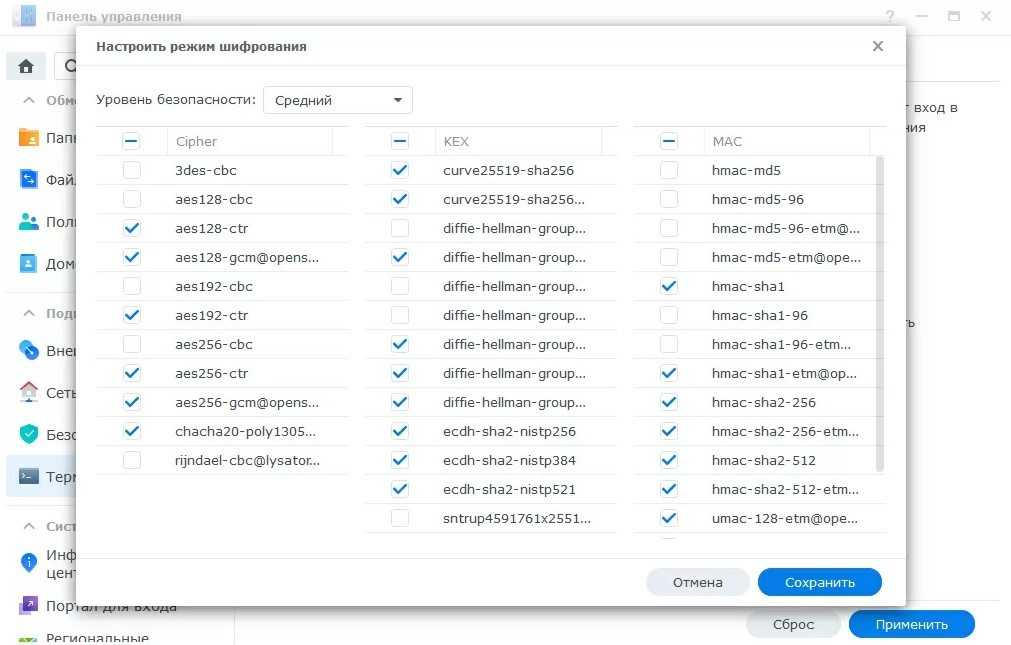

Вообще доступ по SSH вам скорее всего не потребуется, и его можно не включать, но в случае, если он все же нужен, в настройках безопасности вам будет предложен огромный выбор алгоритмов защиты трафика. Я рекомендую отключить поддержку 128-битных ключей, оставив 256-битные и выше.

Осталось только настроить права доступа на общие папки, чтобы исключить возможность доступа с гостевой учетной записи, и почти все закончено.

Финальные штрихи

На данном этапе мы максимально защитили наш NAS Synology от DoS-атак, попыток подобрать пароль, кражи пароля кейлоггером или другим зловредом, физическим похищением всего устройства или его дисков, а также от снифферов всех мастей. При грамотной настройке привилегий для доступа к общим папкам NAS превращается в неприступный сейф, вскрыть который не под силу даже специалистам Synology. Осталось защититься от самой страшной проблемы – от человеческого фактора.

Во-первых, настраиваем антивирусное сканирование внутреннего пространства NAS бесплатным пакетом Antivirus Essential либо платным McAfee Antivirus. Оба решения примерно идентичны по параметрам, а также включаем еженедельное сканирование настроек безопасности средством Security Advisor.

Во-вторых, настраиваем резервирование всего NAS в облачную службу Synology C2. Это недорого, практично, удобно, и плюс Synology не продает ваши данные рекламщикам.

И рекомендую обратить внимание на приложение Note Station для сохранения заметок на NAS: здесь есть возможность использовать защищенные записные книжки, что полезно для хранения настроек, паролей и просто секретиков. Не забудьте включить Note Station в список бэкапов в программе HyperBackup для резервирования в облако, ну а чтобы не забыть пароли, Synology предлагает использовать собственный облачный сервис C2 Password

Источник www.hwp.ru

10 – защита архивных данных

Давайте разберемся с шифрованием различных резервных копий, которые могут храниться на NAS. Поскольку Synology DSM состоит из ядра и приложений, то за снэпшоты отвечает одно приложение (Snapshot Replication), за резервные копии между NAS или в облако – другое (Hyper Backup), а за резервирование серверов, виртуальных машин и рабочих мест – третье (Active Backup for Business). Соответственно, механизмы защиты у каждого из приложений свои. Начнем по порядку.

Внутри снимков закодированных папок также находятся закодированные данные, так что даже при репликации на удаленный сервер открыть данные без ключа невозможно. Вы не можете просматривать содержимое снэпшотов закодированных папок, что, конечно, осложняет задачу типа «вытащить» нужный файл за вчерашний день. Незащищенные папки имеют доступные снэпшоты, и для их защиты можно использовать защищенное соединение при репликации на удаленный сервер.

Резервирование содержимого самого NAS на другой NAS или в облако с помощью программы Hyper Backup поддерживает защиту как при передаче, так и для хранения. Ключ задается единожды для задачи резервирования, то есть у вас могут быть разные пароли для сохранения данных в Google и на Synology C2.

В программе резервирования Active Backup for Business кодирование реализовано наиболее удобным способом: каждая задача бэкапа может использовать собственное хранилище (папку верхнего уровня на дисковом томе), которому совершенно не обязательно находиться в смонтированном состоянии, чтобы на него можно было бэкапиться. Да, вы можете создавать новые задачи или удалять старые, используя защищенную папку, ключ от которой знает только ваш босс. Удобно, правда? И таких папок может быть сколько угодно, вы можете миксовать закодированные и незакодированные хранилища. Ну а подключить закрытую папку вводом пароля придется при восстановлении бэкапа или для автоматической проверки целостности копий. Кстати, в настройках хранилища можно ввести автомонтирование закрытого хранилища и указать, на каком именно разделе NAS должен хранить ключи доступа, подгружая их после ребута, но я не советую это делать.

9 – защита Data at Work

Ранее мы достаточно защитили все собственные сервисы Synology, запускаемые на NAS, но теперь пришло время позаботиться о сторонних программах, которые вы можете перенести в гипервизор Virtual Machine Manager. В NAS, построенных на базе процессоров Intel, сохраняется опасность выполнения эксплойтов Meltdown и Spectre, благодаря чему зараженная виртуалка может получить доступ к данным в памяти другой виртуальной машины. Для предотвращения такой возможности компанией Intel внесены изменения в микрокод процессора, серьезно замедляющие операции случайного чтения с дисковой подсистемы.

В Synology DSM защита от Meltdown и Spectre по умолчанию выключена, поскольку даже далеко не каждому гипервизору она требуется, а на скорость влияет ощутимо. Если вы планируете дать возможность пользователям запускать в виртуальных машинах, хостящихся на Synology, собственный код, то проследуйте в панель управления, в закладку Security – Advanced, и включите защиту от Meltdown и Spectre. Если вы точно знаете, что никаких сторонних программ никто в пределах виртуалок запускать не будет, можете этого не делать.

4 – используем встроенный файрвол

В топовых NAS Synology, монтируемых в стойку, поддерживаются функции проброса сетевого порта в виртуальную машину, запущенную на NAS через Virtual Machine Manager. Для каких-то особых ситуаций развертывания инфраструктуры я рекомендую просто устанавливать в виртуалку PFSense или OPNSense, чтобы можно было пользоваться признанным во всем мире ПО для сетевой безопасности, но если такой возможности нет, встроенный файрвол не стоит сбрасывать со счетов.

По умолчанию он отключен, и буквально в несколько кликов можно закрыть доступ ко встроенным сервисам NAS из регионов, в которых у вас нет ни сотрудников, ни клиентов. Все используемые службами порты уже прописаны, так что выбираем все службы и запрещаем, для примера, им доступ из Антарктиды, Анголы и некоторых других стран.

Управление зашифрованными дисками

Управление Secret Disk 4 осуществляется через удобный пользовательский интерфейс. Непосредственная работа с зашифрованными дисками предполагается только с локального компьютера.

Пользовательский сертификат открытого ключа и соответствующий ему закрытый ключ хранятся в памяти электронного ключа eToken. Можно использовать уже имеющиеся сертификаты (например, сертификат для входа в сеть, ЭЦП и шифрования почты).

Для того чтобы получить доступ к данным на зашифрованном диске, пользователь должен подключить диск. Для этого к компьютеру необходимо подключить электронный USB-ключ или смарт-карту eToken.

От Vista до Windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домохозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озаботились своей безопасностью! Операционная система и так сложный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без него! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте. Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориентированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода. В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединение нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Шифрование дисков

Secret Disk 4 позволяет защищать существующие диски (все разделы жесткого диска, включая системный), в том числе съёмные, а также создавать так называемые виртуальные диски. Всё содержимое виртуального диска хранится в одном файле-контейнере в зашифрованном виде. Подключенный виртуальный диск операционная система воспринимает как обычный диск. Файл подключенного виртуального диска защищён от удаления.

При создании зашифрованного диска пользователь может выбрать алгоритм шифрования диска из списка:

- Triple DES и RC2, поставляемые поставщиком службы криптографии Microsoft Enhanced CSP, входящие в состав поставки ОС Windows и всегда доступные для использования.

- AES и Twofish — более быстрые и надежные дополнительные алгоритмы шифрования, становятся доступными после установки пакета Secret Disk NG Crypto Pack (рекомендуется установить).

- ГОСТ 28147-89 — при установке дополнительных поставщиков криптографии (криптопровайдеров) КриптоПро CSP, Signal-COM CSP или Vipnet CSP.

Содержимое диска шифруется посекторно с использованием выбранного алгоритма шифрования и сгенерированного ключа шифрования диска.

Процесс шифрования диска может быть приостановлен пользователем или даже прерван, например, из-за перебоев электропитания, однако это не повлечёт за собой потерю данных. Приостановленный или прерванный процесс шифрования может быть возобновлён в любой удобный момент. По завершении процесса шифрования всё содержимое диска становится зашифрованным, что обеспечивает надёжную криптографическую защиту хранящихся на нём данных.

При прямом просмотре содержимое отключенного зашифрованного диска выглядит как случайная последовательность битов («белый шум»), поскольку все данные зашифрованы. По содержимому раздела диска невозможно определить, является ли данный раздел просто неформатированным, или же на нём имеется какая-то информация. Так Secret Disk обеспечивает защиту конфиденциальной информации от несанкционированного доступа, а также сокрытие наличия данных на компьютере.

Ключи шифрования диска создаются самим пользователем.

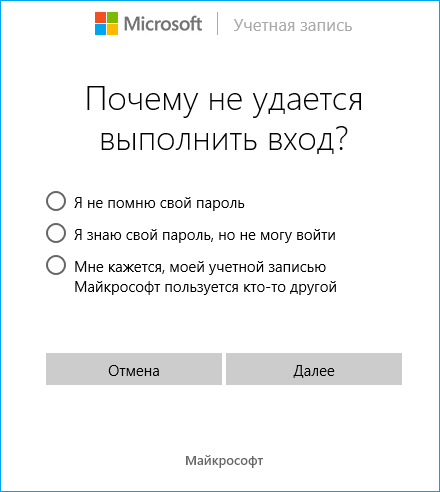

Пароль забыт

Такое случается со всеми любителями ставить пароли где только можно. Эта инструкция подскажет, как действовать в этом случае.

Версия винды 1803 и более

Настойка учетных записей предполагает контрольные вопросы, после ответа на которые возможно убрать/сменить пароль. После того как использовали не тот пароль, появляется строчка снизу «СбросПароля». Затем:

Кликаете по строчке «СбросПароля» и отвечаете на вопросы;

В случае правильных ответов, можете изменить его;

Теперь можно зайти с измененным паролем;

Когда вопросы на экране не появились, после перехода к пункту «СбросПароля», тогда проверяете, чтобы было правильно вписано имя для записи пользователя, под которым вы хотели войти.

Версия винды до 1803

Здесь контрольных вопросов в записи пользователя не предусмотрено. Можно сбросить пароль вместе со всеми настройками профиля. При этом пропадут данные, программы и параметры. Фактически это откат системы в исходное состояние. Шаги такие:

- Зажав кнопку «Shift», кликните клавишу питания на экране (смотрите справа внизу);

- В пункте выбора действий выбираете «Диагностика» —» «ВернутьКомпьютер в ИсходноеСостояние»;

- Далее пункт «УдалитьВсе»;

ВНИМАНИЕ: При этом удалятся все установленные программы, данные и параметры в системе

Онлайн сброс

Годится для записи Майкрософт, используемой как доступ. Тогда, перейдите на сайт. Выберите пункт «НепомнюПароль», следуйте по пунктам инструкции на сайте.

Когда необходим Secret Disk 4?

- При работе на ноутбуке. Утеря или кража ноутбука, несанкционированное использование посторонними лицами (во время деловых поездок на отдыхе).

- При работе на персональном компьютере в офисе. Несанкционированный доступ к данным по локальной сети или неправомерное использование посторонними лицами во время отсутствия пользователя на рабочем месте.

- Компьютер передается на сервисное обслуживание. Несанкционированный доступ к данным во время проведения ремонтных и сервисных работ внутренней IT-службой или внешней сервисной компанией.

- Информация конфиденциального характера переносится или пересылается на съемных носителях. Утеря или кража носителей.

- Необходимо обеспечить выполнение требований Федерального закона о персональных данных от 27 июля 2006 г. Нарушение конфиденциальности персональных данных, которые хранятся и обрабатываются на персональных компьютерах в организации.

Учетные записи

Чтобы убрать запрос пароля одним из способов, необходимо отредактировать учетную запись, что делается через ряд действий:

Запускаем окно Выполнить. Для этого зажимаем поочередно клавиши Windows и R. В появившемся окне вводим команду control userpasswords2 или netplwiz.

Далее запускается настройка учетных записей. Здесь нужно убрать отметку с выделенной на рисунке области

При этом важно щелкнуть мышкой на ту учетную запись, настройка запроса для которой необходима.

Бывает так, что отключить идентификацию при включении таким способом не получается. Это может быть из-за того, что учетную запись уже включили в некоторый домен. Тогда следует обратиться к специальному редактору реестра, из которого можно удалить любой пункт.

3 этап. Подтвердить системе серьезность намерений по дезактивации запроса пароля

Выполнение действий второго этапа приведет к появлению на экране меню с требованием Windows подтвердить отмену отключения кода. Алгоритм последовательных действий выглядит следующим образом:

- В отобразившемся меню осуществить ввод действующего кода для входа в Windows 10 в поле «Пароль»;

- В следующем поле «Подтверждение пароля» вновь ввести тот же код;

- Далее кликнуть на «Ок».

Готово! Выполнение действий прописанных в этапах 1-3 позволило успешно отключить запрос ввода кода при запуске Windows 10. Теперь после загрузки ОС ввод учетных данных записи не нужен.

Ниже представлена инструкция в виде «4 этапа» по решению этой проблемы.

Спецификация

| Поддерживаемые платформы |

|

| Типы поддерживаемых дисков |

|

| Типы файловых систем |

С возможностью переформатирования из одного типа в другой. |

| Размер защищаемых дисков |

См. Особенности файловых систем NTFS и FAT |

| Модели электронных ключей eToken |

|

| Размер занимаемой памяти eToken | От 4 Кб |

| Рекомендуемая версия драйвера | eToken PKI Client 5.1 SP1 (входит в комплект поставки) |

| Встроенные алгоритмы шифрования | Нет |

| Поддерживаемые внешние поставщики службы криптографии (CSP) и блочные алгоритмы шифрования |

|

| Поддержка других алгоритмов шифрования |

|

| Языки интерфейса |

|

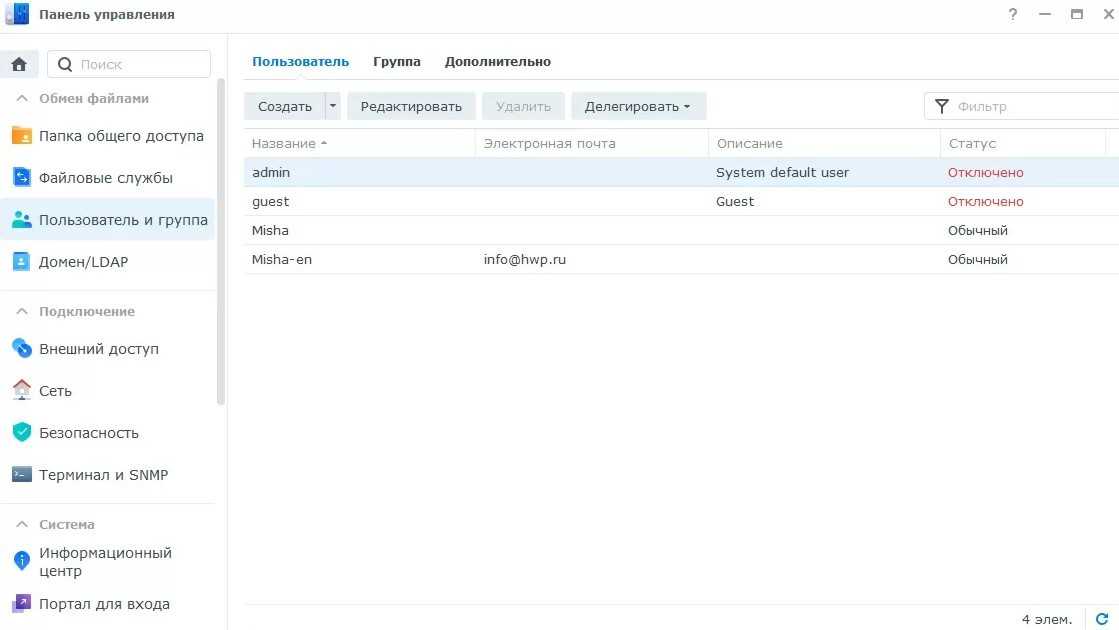

1 – отключаем учетку Admin и настраиваем политику паролей

По умолчанию на NAS Synology отключен терминальный доступ, а веб-интерфейс вынесен на порт 5000. Чтобы защититься от подбора пароля администратора, первым делом отключаем учетную запись admin/administrator, присваивая админские функции вновь созданному пользователю. В настройках пользователя можно задать политику для пароля, хотя настроек по умолчанию (восемь символов разного регистра + цифры + спецсимволы) будет достаточно.

NAS может интегрироваться не только в доменную службу Domain/LDAP, но и выступать как единое средство аутентификации, чтобы пользователь мог логиниться в другие приложения через Synology, как это сделано через Facebook и Google на различных веб-сайтах. Такой подход позволяет централизованно хранить учетные данные пользователя и снизить область атаки для похищения логина/пароля, даже если брешь присутствует в других сторонних приложениях.

Заключение

Как видите, процесс достаточно прост для исполнения. Теперь компьютер быстро запускает рабочий стол операционной системы. Не нужно тратить драгоценное время каждый раз, при включении ПК просто пропуская экран входа. С этого времени от пользователя не потребуется дополнительных усилий для запоминания и набора символов

Но сейчас от владельца компьютера потребуется проявить особую осторожность по недопущению к важной информации людей, которые невольно могут удалить нужные файлы, например, детей, т. к. для доступа к рабочему столу пользователя сейчас нужно лишь нажать на кнопку включения компьютера.

для доступа к рабочему столу пользователя сейчас нужно лишь нажать на кнопку включения компьютера.