Ошибка расширенного типа

Все по порядку: Передали мне сервак (домен) и двадцать пользователей с их ПК впридачу . Первым делом посмотрел события, затем полез в AD посмотреть, что и как и заодно поюзать «Default Domain Controllers Policy» и «DefaultPolice». Мои действия: в AD вызываю свойства «domain controllers», вкладка «Групповая политика», выбираю «Default Domain Controllers Policy» -> изменить. Сервак долго думал-думал и выдал мне сообщение: (не помню уже, что там было точно написано) что мол невозможно подключиться к AD, возможно Контроллер домена неисправен. с попытки 3-4 смог только посмотреть. Далее: в сетевых настройках было указано два ДНС-сервера, один указывал на себя(192.168.0.1), другой на несуществующий (192.168.0.2) (так и на пользовательских ПК), убрал лишний и подкрутил DHCP. В ДНС-серваке обнаружил несколько записей с разными именами ПК с одним и тем же IP-шником, удалил неверные. Дальше, запускаю Dcdiag, все тесты ок, кроме последней: Starting test: FsmoCheck, здесь ругань на отсутствие глобального каталога. Лезу в AD-сайты и службы/Sites/Default-First-Site-Name/Servers/Server/ свойства NTDS Settings, ставлю галку.

Сейчас все вроде пашет, но есть две ошибки, которые не могу решить, вот что в логах: Тип события: Предупреждение Источник события: SceCli Категория события: Отсутствует Код события: 1202 Дата: 25.06.2007 Время: 17:49:25 Пользователь: Н/Д Компьютер: SERVER Описание: Выполнено распространение политики безопасности с предупреждением. 0x4b8 : Ошибка расширенного типа.

Справка по данному вопросу размещена на веб-узле http://support.microsoft.com. Запросите «troubleshooting 1202 events».

Дополнительные сведения можно найти в центре справки и поддержки, в «http://go.microsoft.com/fwlink/events.asp». Полез на сайт малакософт http://support.microsoft.com/default. 22120121120120 я застрял на команде «secedit /refreshpolicy», у мна нет такой, точнее ключа «refreshpolicy».

Помогите пожалуйста в решении данной проблемы.

З.Ы. Мне админ бывший сказал, что он переустанавливал сервак, и чтоб не бэкапить AD, поднял второй сервак в сети и реплицировал все учетки на него а затем после переустановки обратно.

Настройка iSCSI-хранилища в Windows Server 2008 R2

Сначала пару слов о принципиальных отличиях iSCSI от иных сетевых систем хранения данных. Cети хранения данных — SAN ( Storage Area Network ) предусматривают передачу данных в сети в «сыром» виде по протоколу SCSI, также, как если бы они передавались между системой и локальным диском на низком уровне. iSCSI устройства воспринимаются системой практически также, как локальные диски — перед использованием на них нужно создать разделы и отформатировать.

В тоже время привычные всем сетевые хранилища — NAS ( Network Area Storage) обеспечивают доступ на уровне файловой системы, используя протоколы передачи файлов, такие как SMB или NFS.

Проще говоря: NAS — это привычные всем общие сетевые папки, SAN — подключаемые по сети диски

Из этого следует второе важное отличие. Сетевая папка может обслуживать множество клиентов

Устройство SAN может быть подключено к единственному клиенту, точно также как обычный HDD может быть подключен только к одному ПК. Исключение — кластеры, когда к одному SAN-устройству имеют доступ сразу несколько нод, в этом случае используется дополнительный уровень абстракции — кластерная файловая система, например Microsoft Cluster Shared Volumes (CSV) или VMware VMFS.

Перед тем, как приступать к практическому освоению данной технологии, следует познакомиться с принятой терминологией:

- Инициатор iSCSI (iSCSI Initiator) — клиентская часть, направляет запросы цели iSCSI, может быть выполнена программно, в виде драйвера или аппаратно, в виде iSCSI-адаптера;

- Цель iSCSI (iSCSI Target, таргет) — серверная часть, принимает подключения от инициатора и предоставляет ему доступ к связанным с ним блочными устройствами — виртуальными дисками, LUN. Может быть реализован как программно, так и в виде аппаратной СХД.

Одна цель iSCSI может быть связана с несколькими блочными устройствами, которые будут доступны подключившемуся к цели инициатору. Один инициатор может быть подключен к нескольким целям и использовать все связанные с ними устройства. Одна цель также может принимать подключения от нескольких инициаторов, но каждое отдельное устройство может быть доступно только одному из инициаторов.

Еще один момент, теперь уже связанный с практической реализацией iSCSI-хранилищ. Для SAN крайне желательно выделить отдельную сеть, изолированную от сети предприятия.

В состав Windows Server 2008 R2 роль цели iSCSI не входит и для ее развертывания необходимо скачать Microsoft iSCSI Software Target. Распаковываем его и устанавливаем пакет iscsitarget_public.msi из папки x64

Установка предельно проста и мы не будем заострять на ней внимание

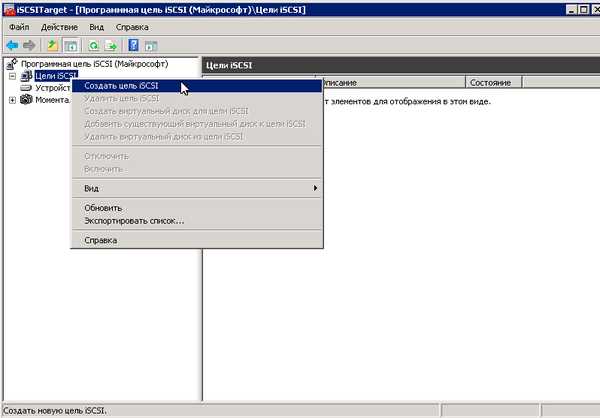

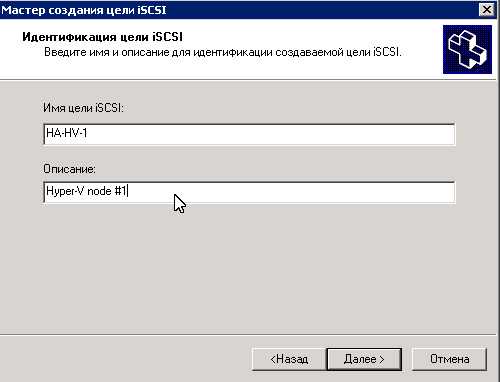

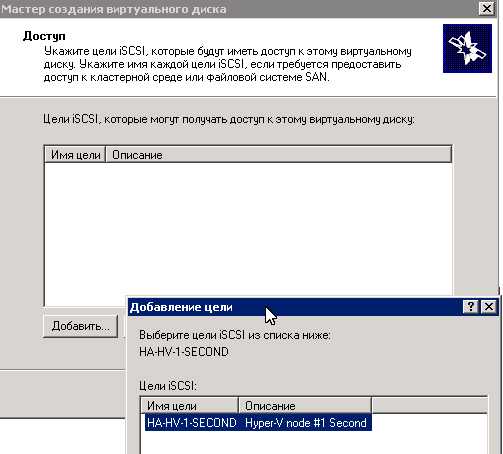

После установки перейдем к консоли управления iSCSI: Пуск — Администрирование — Программная цель iSCSI. Прежде всего создадим новую цель (таргет). Для этого щелкнем правой кнопкой на Цели iSCSI — Создать цель iSCSI.

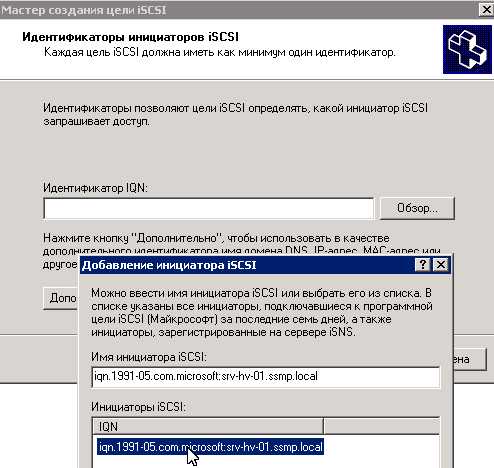

iqn. . :

- year-mo — год регистрации доменного имени;

- reversed_domain_name -доменное имя, записанное наоборот;

- unique_name — уникальное имя устройства, например таргет здесь будет содержать указанное вами имя, а инициатор имя хоста.

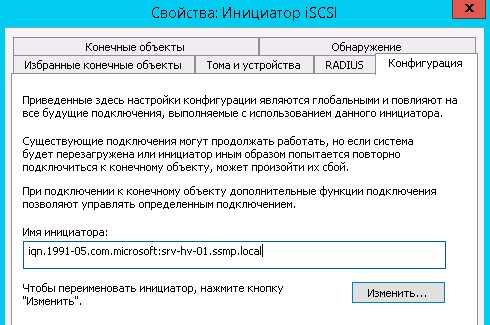

Например, в программных решениях Microsoft IQN по умолчанию имеет формат iqn.1991-05.com.microsoft:unique_name.

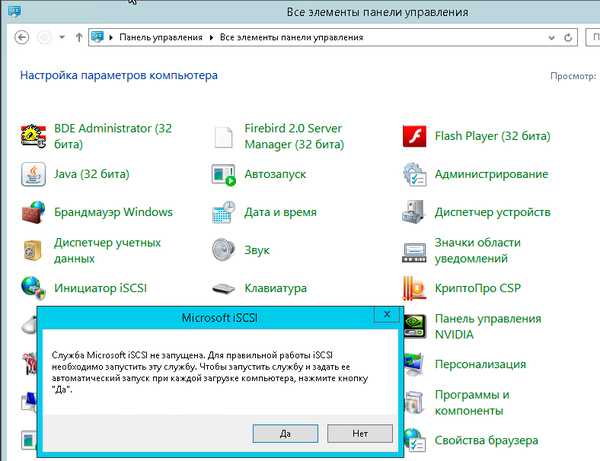

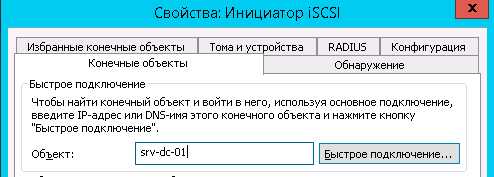

Чтобы узнать IQN перейдем на инициатор iSCSI, в нашем случае это сервер под управлением Windows Server 2012, но алгоритм действий будет одинаков для любых иных версий Windows. Переходим в Панель управления — Инициатор iSCSI, на предложение задать ее автоматический запуск отвечаем утвердительно:

Конфигурация

Конечные объектыОбъектПрограммной целью iSCSIБыстрое подключение

Обзор

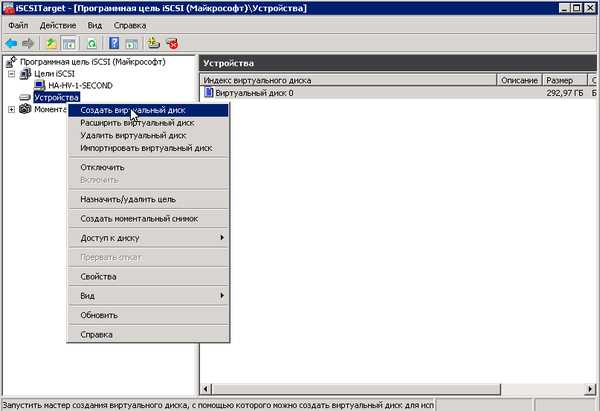

На этом создание цели завершено и мы можем создать и привязать к ней один или несколько дисков. Для этого переходим к пункту Устройства и в меню правой кнопки мыши выбираем Создать виртуальный диск.

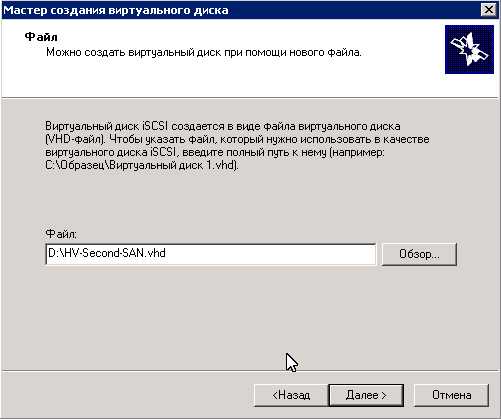

.vhd

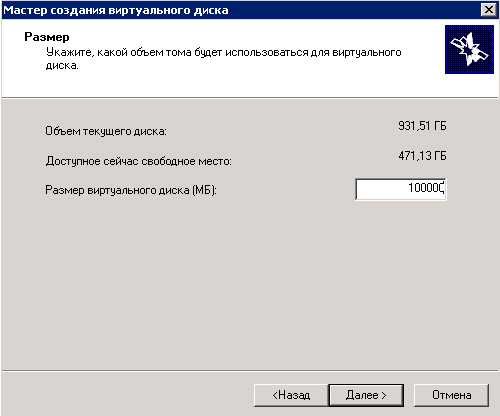

Затем укажем желаемый размер в МБ

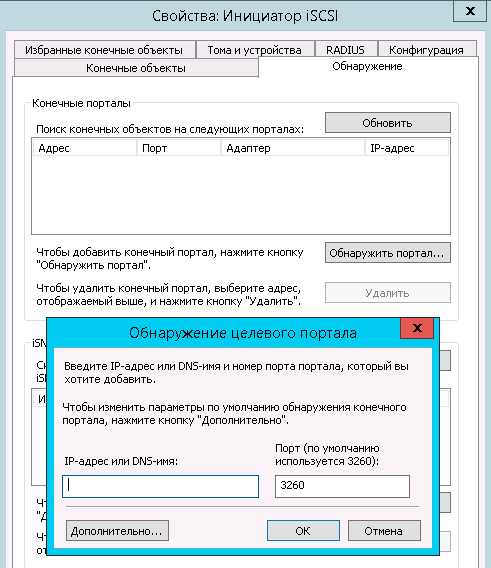

Поэтому переходим на закладку Обнаружение и нажимаем Обнаружить портал, затем вводим имя сервера с ролью цели iSCSI.

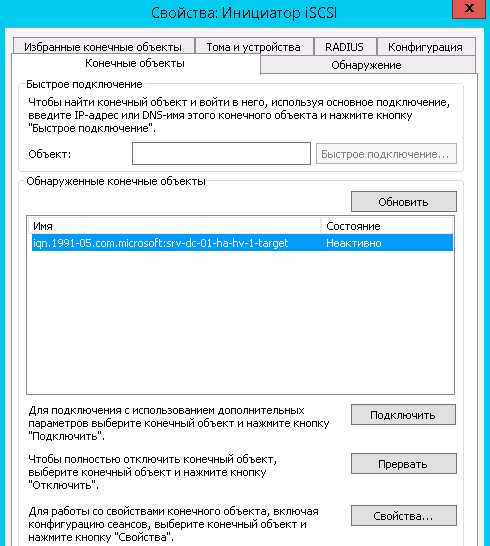

Конечные объектыНеактивноСвойства

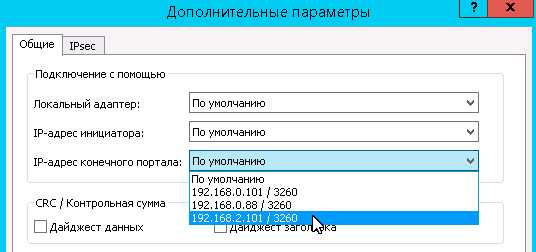

IP-адрес конечного портала

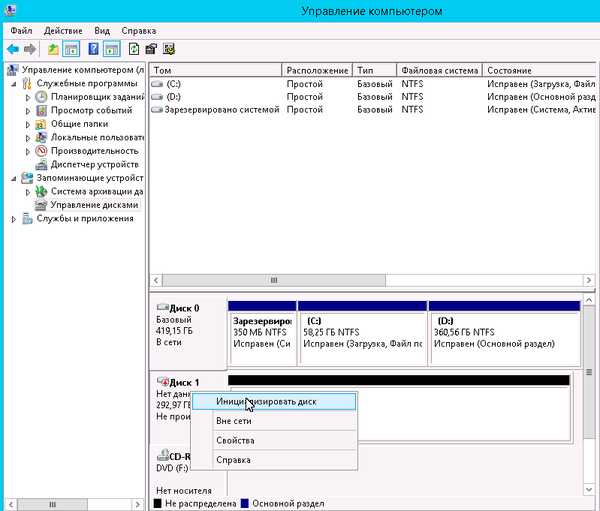

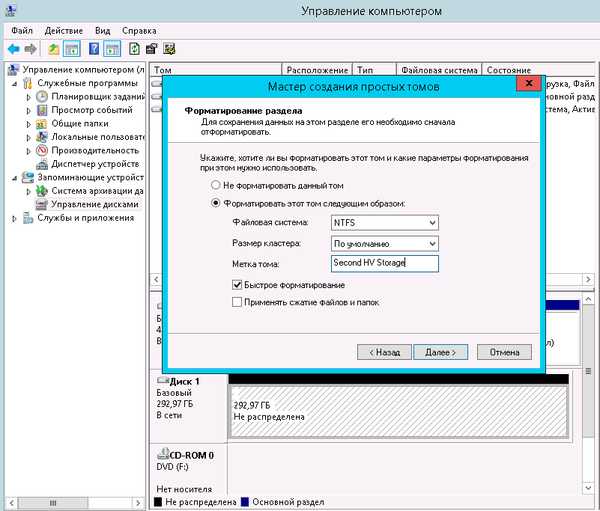

ПодключитьУправление дисками

Подключение сетевых дисков

Проблемы с командами могут зависеть от версии вашего интерпретатора. Powershell 5-ой версии был предустановлен во всех версиях начиная с Windows 10 и Windows Server 2016. Если вы сомневаетесь в версии, то это можно проверить следующей командой:

New-SmbMapping

Самый простой способ подключить диски, используя команду New-SmbMapping, будет выглядеть следующим способом:

В этой команде используются следующие ключи:

Мы можем перезапустить процесс средствами Powershell. Выполнение этой команды, как минимум, закроет все открытые окна:

Так же у вас могут появиться другие ошибки, например следующие говорят об уже занятой букве:

- New-SmbMapping : Имя локального устройства уже используется.

- New-SmbMapping : The local device name is already in use.

New-SmbMapping : The network name cannot be found.

New-PSDrive

В отличие от предыдущего способа — у него нет проблем с проводником, но после перезагрузки компьютера подключение к диску пропадет. Как я прочитал в каких-то версиях Powershell это исправлено, в каких-то появились новые проблем. Один из способов сделать диск постоянным — будет рассмотрен ниже.

Подключить аналогичный диск можно следующим способом:

У вас могут появиться следующие ошибки:

- New-PSDrive : The network resource type is not correct;

- The specified network resource or device is no longer available.

Настройки на терминальном сервере 1С

1. Проверьте настройки служб терминалов через « Пуск — Программы — Администрирование — Службы удаленных рабочих столов — Конфигурация сервера узла сеансов удаленных рабочих столов ».

В свойствах конфигурации подключения во вкладке « Параметры подключения » не должен быть отмечен чек-бокс « Диск » в блоке « Отключить следующее ».

2. Для учетной записи пользователя на сервере проверьте настройки профиля через « Локальные пользователи и группы — Пользователи ».

В свойствах профиля во вкладке « Среда » должны быть разрешены устройства клиента.

В частности, активна опция « Подключение дисков клиента при входе ».

3. Проверьте настройки групповой политики.

В разделе « Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удалённых рабочих столов — Узел сеансов удалённых рабочих столов — Перенаправление устройств и ресурсов » политика « Не разрешать перенаправление дисков » должна быть отключена или не задана (по умолчанию).

Прочие рекомендации:

- установите обновления системного ПО через «Центр обновления Windows», если таковые имеются;

- сделайте перезапуск (перезагрузку) терминального сервера 1С — бывает, что помогает обычный reboot.

Создание скрипта

Также в новых версиях Виндовс 10 может возникать проблема сброса соединения и недоступности сетевых дисков. То есть, вы обновили систему либо же установили новую из коробки, однако после создания рабочей группы и перезагрузки просто не можете ими воспользоваться. Красный крестик красноречиво намекает на отсутствие с ним связи. Что делать?

Первый вариант — создать скрипт и задать сценарий выполнения по умолчанию:

1. Открываем Блокнот и прописываем текст с рис.2, сохраняем по по адресу C:PS с наименованием MapDrives.ps1. Запуск этого файла активирует на устройстве задачу автопоиска неподключенных сетевых папок и будет их переподключать до тех пор, пока соединение не будет установлено.

2. Далее создаем файл MapDrives.cmd (рис.3), в который прописываем сценарий запуска и работы скрипта (также есть в сети). Чтобы поставить его на автозапуск, нужно расположить его по адресу %ProgramData%MicrosoftWindowsStart MenuProgramsStartUp.

Готово. Теперь ваши сетевые диски будут всегда доступны и соединение прервется только в том случае, если устройство будет выключено.

Подключение сетевых дисков в Windows через групповую политику

Вы можете использовать групповые политики для гибкого подключения сетевых папок с файловых серверов в виде отдельных сетевых дисков Windows. Исторически для подключения сетевых дисков использовались логон bat скрипты с командой net use U: \\server1\share . Однако групповые политики намного гибче, отрабатывают быстрее и обновляются в фоновом режиме (не нужно выполнять перезагрузку или логоф пользователя для подключения сетевых дисков через GPO).

В этой статье мы покажем, как использовать GPO для подключения сетевых дисков в Windows: рассмотрим подключение общей сетевой папки отдела на основе групп безопасности AD и персональных сетевых дисков пользователей на сетевом хранилище.

Создайте в Active Directory новую группу для отдела менеджеров и добавьте в нее учетные записи сотрудников. Можно создать и наполнить группу из графической консоли ADUC или воспользоваться командлетами PowerShell для управления группами AD (входят в модуль AD PowerShell):

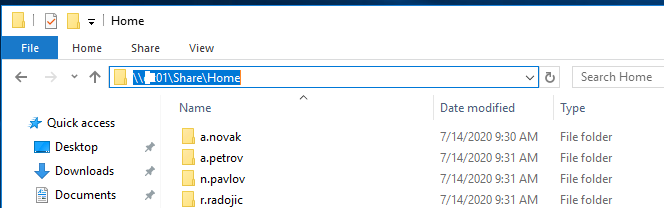

New-ADGroup «SPB-managers» -path ‘OU=Groups,OU=SPB,dc=test,DC=com’ -GroupScope Global -PassThru –VerboseAdd-AdGroupMember -Identity SPB-managers -Members a.novak, r.radojic, a.petrov, n.pavlov

Предположим, у вас есть файловый сервер, на котором хранятся общие сетевые каталоги департаментов. UNC путь к общему рабочему каталогу менеджеров, который нужно подключить всем сотрудникам отдела — \\server1\share\managers .

Теперь нужно создать GPO для подключения данного сетевого каталога в виде диска.

- Откройте консоль управления доменными GPO — Group Policy Management Console ( gpmc.msc );

- Создайте новую политику и прилинкуйте ее к OU с учетными записями пользователей, перейдите в режим редактирования политики;

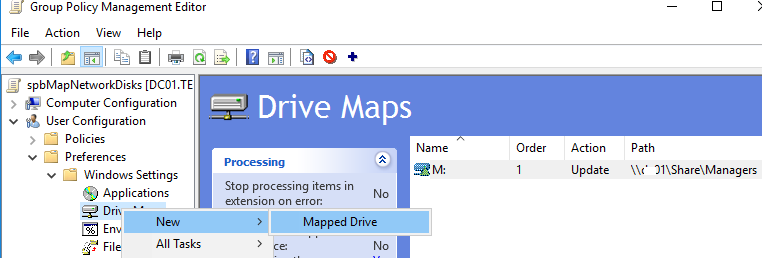

- Перейдите в секцию GPO User Configuration ->Preferences ->Windows Settings ->Drive Maps. Создайте новый параметр политики New ->Mapped Drive;

- На вкладке General укажите параметры подключения сетевого диска:

-

- Action: Update (этот режим используется чаше всего);

- Location: UNC путь к каталогу, который нужно подключить;

- Label as: метка диска;

- Reconnect: сделать сетевой диск постоянным (будет переподключаться каждый раз при входе, даже если вы удалите политику – аналог параметра /persistent в net use);

- Drive Letter – назначить букву диска;

- Connect as: опция сейчас не доступна, т.к. Microsoft запретила сохранять пароли в Group Policy Preferences.

-

- Переключитесь на вкладку Common, включите опции “Run in logged on users’s security context” и “Item-level Targeting”. Затем нажмите на кнопку “Targeting”;

- Здесь мы укажем, что данная политика должна применяться только к пользователям, которые состоят в группе безопасности AD, созданной ранее. Выберите New Item ->Security Group -> укажите имя группы;

- Сохраните изменения;

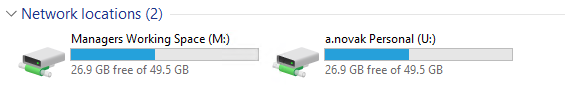

- После обновления политик в сессии пользователя подключиться сетевой диск, доступный из File Explorer и других программ.

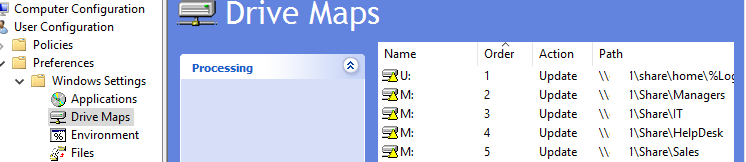

Создадим еще одно правило политики, которое подключает персональные сетевые каталоги пользователей в виде сетевых дисков. Допустим, у вас есть файловый сервер, на котором хранятся личные папки пользователей (на каждую папку назначены индивидуальные NTFS разрешения, чтобы пользователи не могли получить доступ к чужим данным). Вы хотите, чтобы эти каталоги автоматически подключались в сеанс пользователя в виде сетевых дисков.

Создайте для каждого пользователя отдельный каталог, соответствующий его имени в AD ( sAMAccountName ) и назначьте нужные NTFS права.

Создайте еще одно правило подключения дисков в той же самой GPO.

В настройках политики укажите путь к сетевому каталогу с личными папками пользователей в виде \\server1\share\home\%LogonUser% . В качестве метки диска я указал %LogonUser% — Personal .

Сохраните изменения и обновите политики на компьютерах пользователей командой:

Теперь у пользователей должны подключиться новые сетевые диски — персональные каталоги с файлового сервера. Пользователи смогут использовать их для хранения личных данных. Такой сетевой диск будет подключаться на любом компьютере, на который выполнил вход пользователь.

Таким образом в одной GPO вы можете создать множество отдельных параметров с различными условиями подключения сетевых дисков пользователям.

Для выборки различных критериев компьютеров или пользователей при подключении дисков используется функционал таргетинга GPP (в основе лежат wmi фильтры).

Создание и подключение общего доменного ресурса.

- Нажимаем на соответствующий ярлык для запуска Диспетчера серверов.

- В открывшемся окне проматываем ползунок вниз.

- Выбираем вкладку «Файловые службы и службы хранилища» и нажимаем на эту вкладку.

- В открывшемся окне «Общие ресурсы», выбираем «ЗАДАЧИ», затем «Новый общий ресурс…».

- В окне выбора профиля для общего ресурса производим выбор «Общий ресурс SMB — дополнительные параметры». Затем нажимаем «Далее».

- В новом окне указываем сервер и путь к общему ресурсу. В данном случае выбран диск «D» и каталог общего ресурса назван «Distrib» (D:\Distrib). Снова «Далее».

- Затем задаём имя и описание для общего ресурса. Проверяем локальный и удалённый путь к общему ресурсу, нажимаем «Далее».

- В связи с тем, что по указанному пути нет каталога «Distrib», система выдаст соответствующее предупреждение и предложит создать ресурс. После этого нажимаем «ОК».

- В следующем окне ставим чекбокс напротив «Включить перечисление на основе доступа». Затем «Далее».

- Если есть необходимость, то в новом окне можно настроить разрешения на доступ к файлам общего ресурса. Но также эти разрешения можно настроить и после создания и подключения общего ресурса.

- В окне с «Указанием свойств управления папкой» ставим чекбокс напротив «Файлы пользователя». Нажимаем «Далее».

- Применение квоты к папке или тому — здесь можно сразу настроить квоту на основе шаблона или оставляем «Не применять квоту». Затем «Далее».

- В окне «Подтверждение выбора» проверяем все настройки и нажимаем клавишу «Создать».

-

В результате всех этих действий будет создан на сервере общий ресур на диске «D», имя каталога «Distrib».

- Для проверки создадим в каталоге «Distrib» текстовый файл с любым именем.

- Теперь настала очередь сделать так, чтобы общий ресурс был виден на компьютерах пользователей. Делаем это с помощью групповых политик. Для этого в «Диспетчере серверов» выбираем «Средства», далее «Управление групповой политикой».

- В новом окне раскрываем домен и выбираем политику, которую нужно изменить для подключения общего ресурса. Лучше всего создать новую политику и править уже её. Но можно править и дефолтную политику. Рекомендуется всегда документировать все изменения, произведенные на сервере.В данном случае выбираем «Default Domain». Нажимаем на политике правой клавишей мыши и нажимаем «Изменить».

- В открывшейся политике выбираем «Конфигурация пользователя» — «Настройка» — «Конфигурация Windows». Нажимаем правой клавишей мыши на «Сопоставления дисков», далее «Создать» — «Сопоставленный диск».

- В новом окне заполняем:Действие: «Обновить».Размещение: \\srv1\DistribПовторное подключение: чекбокс «Подпись»: DistribИспользовать: Y (задаём букву диска для общего ресурса)Затем нажимаем «Применить».

- Таким образом создастся сопоставленный диск, который будет показываться у пользователей.

- Для применения групповой политики открываем командную строку и выполняем команду: gpupdate /force.

- Если зайти на пользовательский компьютер под доменным пользователем, то в проводнике мы увидим новый диск с назначенной ему буквой «Y». Этот диск является созданным общим ресурсом.

- Если открыть этот сетевой ресурс, то мы увидим текстовый документ, который мы создали на сервере в каталоге «Distrib» для проверки.

Таким образом мы создали общий ресурс на сервере и подключили его для пользователей домена с помощью групповой политики.

Видео по созданию и подключению общего сетевого ресурса в домене можно посмотреть здесь:

https://youtube.com/watch?v=iXrYliDcyI4

Также читайте:

- Установка Windows server 2012

- Windows server 2012 — установка роли Active Directory

- Архивирование и восстановление GPO Windows Server 2012

- Создание пользователя в домене Windows Server 2012

- WSUS — удаление ненужных обновлений

- Создание архива сервера Windows 2012

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

Определение IP-адреса удаленного компьютера

Основной идентификатор любых сетевых ресурсов – это IP-адрес. Он является аналогом обычного почтового адреса, но в цифровом (шестнадцатеричном) представлении. Именно он фигурирует в большинстве настроек, которые требуются для доступа к удалённым сетевым устройствам, а вовсе не буквенно-цифровое название доменов, которое идентифицируют с веб-сайтами. Да, такие имена имеют вполне однозначное соответствие с IP-адресом, которое прописано в специальной таблице, отвечающей за сетевую маршрутизацию, но какого-то универсального способа преобразования не существует.

Узнать свой IP-адрес достаточно легко, через командную строку. Запустив консоль с помощью команды cmd, нужно в открывшемся окне набрать IPconfig и нажать Enter

Высветится информация о сетевом окружении вашего ПК, необходимо обратить внимание на строчку «IPv4-адрес». Четыре цифры, разделённые точкой, и будут IP-адресом вашего компьютера

Его необходимо запомнить любым удобным для вас способом.

Чтобы узнать IP-адрес удалённого компьютера, следует воспользоваться сервисом WhoIs – наберите в поисковике эту фразу и используйте любой сайт из выдачи. Вам потребуется ввести доменное имя – ту часть адресной строки, которая расположена вначале до символа «/».

Теперь вам нужно проверить, доступен ли этот сайт, предоставляющий доступ к сетевым дискам. Для этого нужно снова воспользоваться командной строкой, набрав в консоли ping, а через пробел – IP-адрес удалённого компьютера. Утилита начнёт посылать пакеты по этому адресу и проверять ответы сервера. Если в итоге число потерянных пакетов будет равно нулю, это значит, что проверка связи с удаленным ПК при помощи ping завершилась успешно. Потеря нескольких пакетов тоже не смертельна, но говорит о наличии определённых проблем с доступом.

Установка программы

Дистрибутив программы можно положить в общую папку на контроллере домена

C:\Windows\SYSVOL\domain\scripts

Которая доступна по сетевому пути

\\<Имя сервера>\netlogon

И указать сетевой путь для установки, тогда дистрибутив будет доступен всем компьютерам домена

По пути

Конфигурация компьютера

Политики

Конфигурация программ

Установка программ

Указать установочный файл msi, для этого нужно нажать ПКМ ⇒ Создать ⇒ Пакет

Можно установить программу с помощью сценария в bat файле, путь к которому указывается в политике

Конфигурация пользователя

Политики

Конфигурация Windows

Сценарии

Вход в систему

Зайти в свойства и указать путь к bat файлу, он должен лежать на сетевом диске, например \\SRV-SHARE\data\123.bat

Enablelinkedconnections: разрешить доступ к сетевым дискам из программ, запущенных с правами администратора

Есть более простое решение. Для его реализации нужно внести следующие изменения в реестр:

Совет. То же самое можно сделать одной командой: New-ItemProperty -Path ‘HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System’ -Name EnableLinkedConnections -Value 1 -PropertyType ‘DWord’

В обратную сторону это тоже работает: все сетевые диски, подключенные в контексте привилегированной сессии, будут доступны и в обычной сессии.

Совет. К сожалению, в групповых политиках отсутствует возможность включения параметра EnableLinkedConnections, поэтому для применения этих настроек на компьютеры домена придется распространить параметр реестра через GPP.

Как это работает. После включения параметра реестра EnableLinkedConnections, служба LanmanWorkstation и LSA будут проверять наличие второго маркера доступа, связанного с сессией текущего пользователя. Если такой маркер доступа обнаружен, список подключенных сетевых дисков копируется из одного маркера в другой. Таким образом сетевые диски, подключенные в привилегированном режиме, будут видны в обычном и наоборот.

Совет. В качестве альтернативного решения можно предложить создать символическую ссылку на целевой сетевой каталог. Например, так mklink /D c:\docs \\msk-fs1\docs Доступ к данному каталогу будет возможен и в обычном и в привилегированном режиме. Из недостатков метода, отметим, что доступ на общую папку выполняется с полномочиями текущего пользователя. Нельзя, как в случае с net use, использовать учетную запись другого пользователя.

После включения параметра EnableLinkedConnections сетевые диски также станут доступны из заданий планировщика, запущенных из-под текущего пользователя. Если задание запускается от имени LocalSystem или другого пользователя, сетевые диски текущего пользователя, естественно, будут недоступны.

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

Настройка контроллера домена в качестве NTP сервера и настройка клиентов NTP

В папке Фильтры WMI создать фильтр, добавить запрос с пространством имен root\CIMv2 и запросом

Select * from Win32_ComputerSystem where DomainRole = 5

Создать правило для сервера NTP в папке Domain Controllers

Связать фильтр с правилом, выбрав правило и на вкладке Область внизу в разделе Фильтр WMI выбрать созданный фильтр

В правиле для сервера, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NTP и в поле NtpServer указать

0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1 3.ru.pool.ntp.org,0x1

В правиле для клиентов, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NT5DS и в поле NtpServer указать ip-адрес контроллера домена

Как работают в Powershell сетевые диски

Такой способ ограничен пользователем, который открыл консоль или запустил скрипт. Если вы запустите консоль от имени доменного администратора — то обращение к сетевому пути будет от его имени.

Возможность использовать другие учетные записи, а так же подключать сетевые диски, реализованы в 2 командах:

Обе команды, аналогично Get-ChildItem, подключают диски под учетной записью, которая запустила консоль.

Хоть эти команды достаточно старые, в каждой из новых версий Powershell находятся ошибки и баги. На момент написания статьи баги были найдены в версиях 5.1 — 7.1 и все они касались процесса подключения.

Основной момент, который упростит работу с сетевыми папками в Powershell кроется в понимании понятии провайдеров. Создавая сетевой диск обычными средствами Windows вы сразу видите результат в проводнике. Делая то же самое в Powershell вы изначально обращаетесь к провайдеру услуг, а он обращается к Windows. В зависимости от указанных вами параметров и возможностью команды у вас может быть создан диск только в рамках этого провайдера либо в рамках провайдера и области Windows.

Если это сложно понять, то представьте, что среда Windows и Powershell это разные вещи и что бы скопировать файл с одного места на другое — нужно использовать дополнительный параметр, которого может и не быть.