Данные веб-браузера как цель для атаки

В предыдущей части мы рассмотрели, какой риск может нести в себе уязвимость в расширении, приводящая к XSS. При определенных условиях (наличии большого количества привилегий и доменов в файле манифеста) злоумышленник может получить куки с разных сайтов, и это сильное преимущество перед XSS в обычном веб-приложении. Также он сможет заполучить такие интересные данные как история твоей работы с веб-браузером, закладки и другая информация, доступная через API при соответствующем разрешении. Таким образом, в зависимости от типа расширения и его привилегий XSS может привести к компрометации данных пользователя на его компе, а не просто краже куков.

Угон почтовой переписки

С помощью XSS легко можно обойти настройки Gmail по показу внешнего содержимого. Пускай, это не так критично. Но если злоумышленник может внедрить произвольный HTML/JavaScript в конкретное письмо, он может и добавить тег <IMG>, а по факту запроса картинки с сервера определить факт прочтения письма. Это всe возможно вне зависимости от настроек показа внешнего содержимого в Гмейле! Но это ерунда, а вот что по-настоящему серьезно, так это угон переписки. Представь на секунду, что ты получаешь вот такую JavaScript-нагрузку:

Это не что иное, как дампилка писем в рамках всплывающего окна расширения. Тут всe просто — мы перебираем все элементы из списка писем, в которых отображается информация о сообщении (отправитель, дата, тема и кусок мессаджа), и отправляем еe на сервер злоумышленника.

Настройки расширения — там тоже могут быть интересные данные!

Расширения вполне могут сохранять критичную информацию в своих настройках, доступ к которым осуществляется с помощью механизма веб-хранилищ HTML5. Конечно, такие аддоны надо поискать, но они существуют, это 100%. Например, в настройках такого «плохого» плагина может быть сохранена аутентификационная информация, и мы достанем еe оттуда с помощью следующего скрипта:

Как удалить вредоносные расширения из Chrome?

1. Установите расширение Chrome для обнаружения вредоносного кода

Guardio — это расширение для браузера, которое работает внутри Google Chrome и настоящая сила которого заключается в его способности обнаруживать вредоносный код еще до того, как он будет установлен на вашем компьютере.

Совет эксперта: Некоторые проблемы с ПК трудно исправить, особенно когда речь идет о поврежденных репозиториях или отсутствующих файлах Windows. Если у вас возникли трудности с исправлением ошибки, возможно, ваша система частично повреждена. Мы рекомендуем вам установить Restoro, инструмент, который проанализирует вашу машину и определит, что не так. Нажмите здесь, чтобы скачать и начать ремонт.

⇒ получить опеку

2. Используйте опцию «Удалить».

- Доступ к вашему Chrome браузере и нажмите на три многоточия в правом верхнем углу.

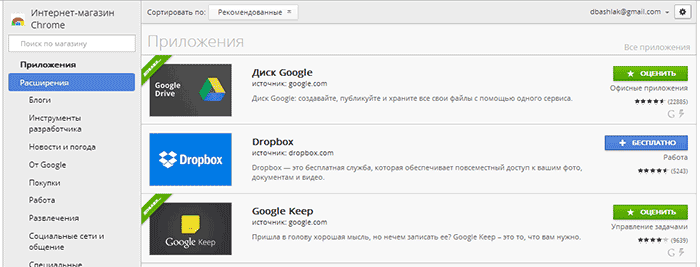

- Выбирать Дополнительные инструменты затем щелкните Расширения.

- Перейдите к расширению, которое хотите удалить, затем нажмите ликвидировать.

- Подтвердите в новом всплывающем диалоговом окне, которое вы хотите retirer расширение.

3. Сбросьте Chrome.

- Перейдите в браузер Chrome и введите следующий адрес в новой вкладке: хром://настройки/сброс

- Выбирать Восстановить исходные настройки по умолчанию.

- Щелчок сбросить параметры в следующем диалоговом окне.

Вы также можете удалить и переустановить браузер Chrome, чтобы избавиться от вредоносных расширений.

Как убрать всплывающую рекламу на рабочем столе Windows 10?

Появление рекламы на рабочем столе может очень раздражать, особенно когда вы работаете с важными документами или просматриваете Интернет в поисках чего-то важного. Чтобы удалить их, выполните следующие действия:

Чтобы удалить их, выполните следующие действия:

- Одновременно нажмите клавиши Windows + E, чтобы открыть Файловый браузер.

- перейти к увидеть вкладку в верхней части окна и нажмите выбор в крайнем правом углу.

- Нажми на увидеть вкладка в новом окне и ниже расширенные настройки, снять отметку Просмотр уведомлений от поставщика синхронизации поле, затем нажмите ХОРОШО.

Как сканировать расширения Chrome на наличие вредоносных программ?

Один из самых распространенных способов получения доступа хакерами к вашему компьютеру — использование вредоносных расширений браузера.

Лучший способ защитить себя от этих угроз — установить на компьютер хорошую антивирусную программу и регулярно выполнять сканирование или установить специальные антивирусные расширения Chrome для защиты браузера.

Как отключить всплывающую рекламу в Chrome?

Чтобы отключить всплывающую рекламу в браузере Chrome для настольных ПК, выполните следующие действия:

- Перейдите в браузер Chrome и нажмите на три горизонтальных эллипса в правом верхнем углу.

- Выбирать Настройки.

- Cliquez-сюр- Confidentialité и др sécurité затем выберите Настройки сайта.

- Прокрутите вниз и выберите Всплывающие окна и редиректы.

- проверить Запретить сайтам отправлять всплывающие окна или использовать перенаправления кассовый аппарат.

Как остановить рекламу в Google Chrome на вашем устройстве Android ?

Чтобы остановить рекламу в браузере Chrome на вашем смартфон, выполните следующие действия:

- Откройте браузер и нажмите на три многоточия в правом верхнем углу.

- Cliquez-сюр- Настройки.

- Прокрутите вниз и выберите Настройки сайта.

- двинулся к Classified

- деактивировать Classified кнопки для блокировки рекламы в вашем браузере.

Мы надеемся, что с помощью этого руководства вы смогли удалить эти надоедливые расширения Chrome, которые могут подвергнуть риску ваш компьютер.

Если у вас есть другие проблемы, такие как замедление работы Chrome, обязательно ознакомьтесь с нашим экспертным руководством для быстрого решения.

Все еще есть проблемы? Исправьте их с помощью этого инструмента:

В этом месяце Restoro скачали 0 читателей.

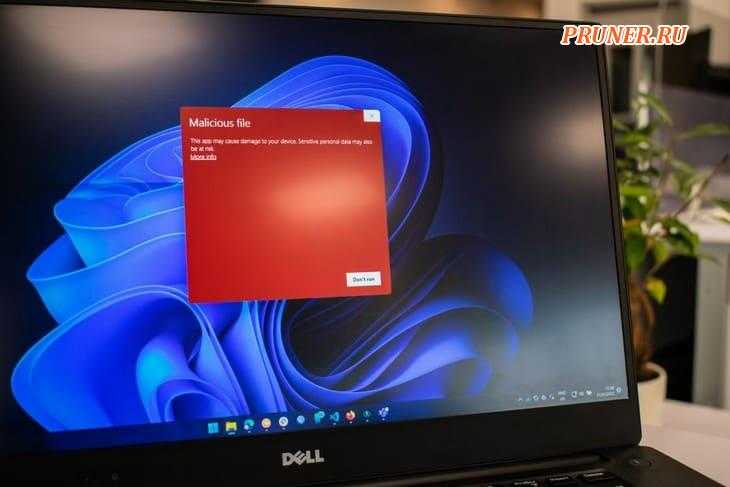

Симптомы заражения

Их много, назовем самые распространенные.

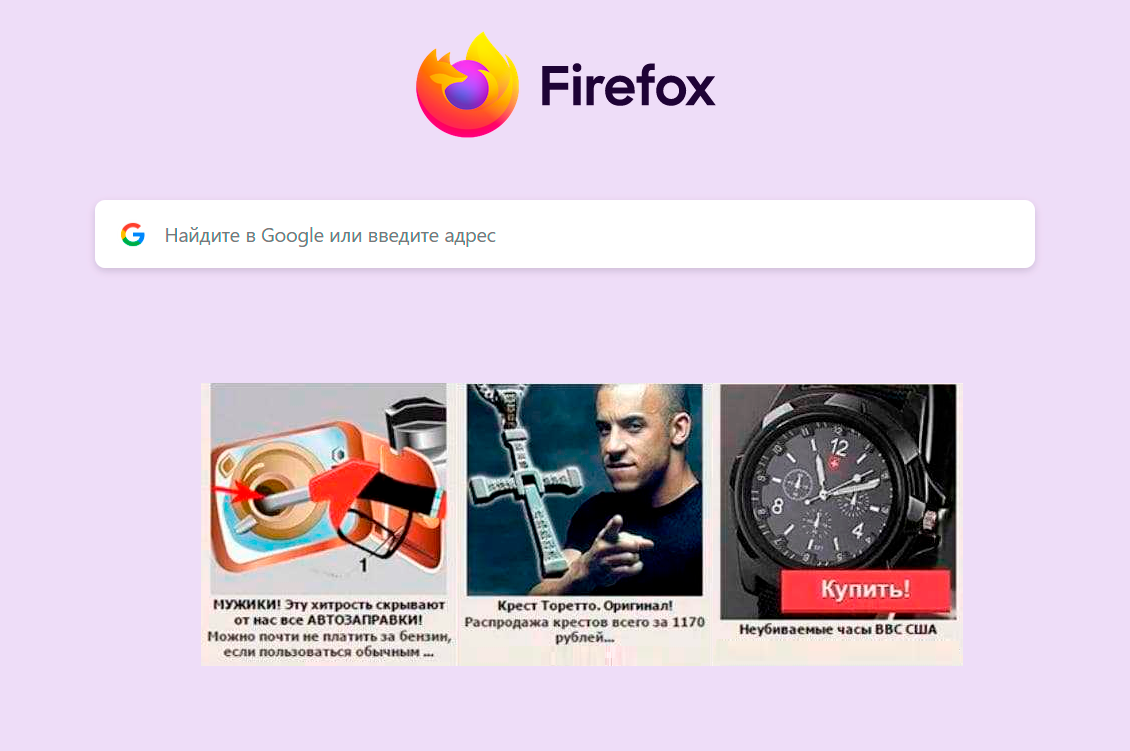

- Появление навязчивых рекламных баннеров, тизеров, ссылок с предложениями продажи или покупки. Кроме того, реклама появляется на страницах сайтов, где ее раньше не было.

- На разных сайтах, в том числе и на популярных, есть запросы на подтверждение какой-либо информации, просьбы отправить SMS на короткие номера (вирус заменяет адрес сайта).

- Появление множества окон с сообщениями о грядущей блокировке.

- Выйдите из Windows с сообщением о необходимости проверить и установить новый флеш-плеер.

- Открытие различных эротических изображений, видеороликов в браузере.

- Вкладки открываются случайным образом, окна в браузере часто незаметно, вкладку можно увидеть только после закрытия главного окна браузера.

Внедряемые скрипты

Мы не единожды рассказывали про внедряемые скрипты (в одном из номеров ][ даже был подробный материал про Greasmonkey и его возможности). Хороший пример их использования — автоматическое обрамление всех URL-адресов на странице в html-тег , тем самым делая их ссылками, даже если автор страницы об этом не позаботился

Внедряемый скрипт (content script) — это, по сути, специальный кусок JavaScript, который внедряется в необходимые страницы и, что важно, выполняется в их контексте, а не в контексте расширения. Таким образом эти сценарии могут свободно читать и изменять содержимое текущей страницы, но при этом они сильно ограничены в использовании API-расширений

Если быть точным, то они не могут делать следующее:

- использовать chrome.* APIs (кроме частей chrome.extension);

- использовать переменные и функции, заданные в родительском расширении;

- использовать переменные и функции, заданные непосредственно в коде страницы либо в других внедряемых скриптах;

- делать кроссдоменные запросы XMLHttpRequests.

С другой стороны, внедряемые скрипты могут общаться с родительским расширением с помощью специальной технологии сообщений. В общем виде мы имеем два риска, связанных с внедряемыми скриптами:

- В силу возможности изменять содержимое посещаемой страницы, плохо написанные скрипты могут добавить уязвимость на страницу, где изначально этой уязвимости не было!

- Зловредная страница сама может атаковать расширение веб-браузера через внедряемые скрипты.

Давай разберeм пример второго случая и рассмотрим подробнее расширение для работы с микроформатами. Ниже представлен фрагмент HTML-кода с популярным микроформатом hCard. В поле URL мы запихали то, что, скорее всего, расширение не планирует там увидеть:

Если у нас установлен этот аддон, и мы посетим страницу с таким кодом, то расширение попробует его оттуда выдернуть, распарсить и показать нам эти данные о человеке.

Наша нагрузка отработала, и видно результат? Но какие риски это несeт? А вот какие. Рассматриваемое расширение умеет связываться с твоим гугловским аккаунтом с помощью протокола OAuth и API-сервиса адресной книги Гугла. С твоего разрешения оно имеет доступ к адресной книге и может добавлять туда записи по клику на соответствующей кнопке во всплывающем окне. Вот такой простой код, использующий фишки JQuery, добавит произвольный контакт в твою адресную книгу на Гмейле!

Таким образом нам удалось обойти серьезные ограничения на использование API внедряемыми скриптами, и нагрузка пробросилась в основное окно расширения, в котором у нас уже больше возможностей.

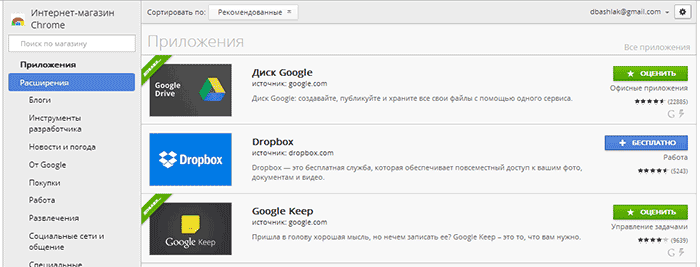

Где скачать нужные расширения Chrome

А вот если вы не последуете совету и будете искать сторонние сайты, где можно скачать расширения Chrome для закладок, Adblock, VK и другие, после чего загружать их со сторонних ресурсов — с очень большой вероятностью получите что-то нежелательное, способное воровать пароли или показывать рекламу, а возможно, наносить и более серьезный вред.

Кстати, вспомнил одно свое наблюдение по поводу популярного расширения savefrom.net для скачивания видео с сайтов (возможно, описанное уже не актуально, но было так полгода назад) — если его скачать из официального магазина расширений Google Chrome, то при загрузке видео большого размера отображалось сообщение, что требуется установить другую версию расширения, но уже не из магазина, а с сайта savefrom.net. Плюс к этому давалась инструкция, как установить его (по умолчанию, браузер Google Chrome отказывался его устанавливать в целях безопасности). В данном случае я бы не советовал рисковать.

Появился новый вид adware, который встраивается в сам браузер.

Очередной компьютер с жалобой на рекламу в браузере — как обычно по словам пользователя ничего не запускалось, но факт налицо — реклама вылазит почти на каждом сайте из всех щелей и подменяются поисковые запросы. Обычно большинство подобных проблем решаются сразу же за пять минут с помощью AntiSMS, затем проверяется журнал работы программы и при необходимости подчищаются хвосты вроде сторонних расширений в браузерах, но не в этом случае. Сходу не помогло ничего из обычных средств, даже антивирусы не видели в системе никаких проблем, а потому стало интересно — откуда же берётся реклама?

Для экономии времени перед ручной работой система была быстро проверена через AVZ, Dr.Web CureIt! и Kaspersky Virus Removal Tool — все отчитались о чистоте системы в то время, как на фоне их работы показывалась та самая реклама. Что характерно, в системе были удалены все остальные браузеры, остался только Google Chrome, да и новые способы заражения встречаются не часто, поэтому на него подозрение пало в последнюю очередь.

Первым делом был обнаружен рекламный модуль от компании Express Find с этой же легальной цифровой подписью от 8 апреля, совсем свежий. Он использовал одновременно три места автозапуска, однако после его удаления реклама чудесным образом продолжала показываться. Дальнейшее расследование показало, что она остаётся даже при создании нового профиля. Бывало раньше adware обосновывалась там, но здесь разработчики решили проявить креатив, чтобы реклама сопровождала пользователя с любым профилем и под любой учётной записью.

Дальше была исследована сама папка, в которой Google Chrome был установлен. На вид всё хорошо — все файлы имеют цифровую подпись, ничего необычного. Однако для проверки папка была переименована и тут же установлен новый хром той же версии. Тогда обнаружилось, что файл resources.pak отличается от оригинального и проблема находится именно здесь. Ресурсы сразу же были заменены для проверки и всё подтвердилось — виновник найден. Быстрый поиск для распаковки ресурсов показал следующий скрипт на питоне:

Им были успешно распакованы две версии ресурсов и после сравнения обнаружилось, что в начало одного из скриптов adware дописал следующий блок:

Таким образом действующий сайт по https с легальной цифровой подписью загружает рекламу и успешно обходит антивирусы. А новый способ внедрения позволяет методу работать даже после полного удаления adware из системы.

Как снизить потенциальные риски

Полностью избежать рисков, связанных с расширениями, не получится, но я бы дал следующие рекомендации, которые могли бы снизить их:

- Зайдите в список расширений Chrome и удалите те из них, которые не используете. Подчас можно встретить список из 20-30, при этом пользователь даже не знает, что это и зачем они нужны. Для этого нажмите по кнопке настроек в браузере — Инструменты — Расширения. Большое их количество не только увеличивает риск вредоносной активности, но и ведет к тому, что браузер тормозит или неадекватно работает.

- Старайтесь ограничиться только теми дополнениями, разработчиками которых являются большие официальные компании. Используйте официальный магазин Chrome.

- Если второй пункт, в части больших компаний, неприменим, то внимательно читайте отзывы. При этом, если вы видите 20 восторженных отзывов, а 2 — сообщающих, что в расширении содержится вирус или Malware, значит, скорее всего, он там действительно есть. Просто далеко не все пользователи могут это увидеть и заметить.

Привет, дорогой читатель! Сегодня мне хотелось бы затронуть проблему, когда выскакивает реклама в гугл хром. Какую бы страницу не открыл, вот она! Даже , который я установил в браузер не помогает. А при запуске хром все время открывает какие-то левые страницы, вместо моей стартовой. Причем такая зараза наблюдается в любом браузере, установленном на компьютере (в Опере, в Firefox, Яндексе) . И самое интересное, что антивирус ничего подозрительного не видит. Вот и пойми реклама в браузере google chrome вирус это или нет?

Начал разбираться, искать решение проблемы в интернет и узнал много чего интересного.

Почему в официальных магазинах есть опасные расширения

Перед публикацией в онлайн-магазинах все плагины Если программа замечает, что в расширении есть опасность, она помечает его. После этого модератор вручную проверяет источник проблемы.

Алгоритмы модерации считают потенциально опасными плагины с четырьмя основными признаками. Расширение может быть опасным, если оно:

- От новых малоизвестных разработчиков.

- Создано недавно.

- Запрашивает разрешения, не совпадающие с его функциями.

- Сильно изменилось после обновления.

Контроль официальных магазинов не может полностью обезопасить пользователей от мошенников. Преступники давно изобрели способы обхода ограничений.

Мошенники предлагают загрузить расширение со стороннего сайта. Несколько лет назад Google запретила ставить аддоны таким способом, но ограничение можно обойти. Это очень большой риск.

Преступники вводят в заблуждение алгоритмы и модераторов запутанным кодом. За ним бывает сложно разглядеть опасность, и тогда новые расширения проходят проверку. Так случилось в марте 2023 года с плагинами для добавления ChatGPT в Chrome. В результате преступники украли учетные записи пользователей «Фейсбука».

Преступники крадут аккаунты других разработчиков, чтобы не проходить дополнительную проверку из-за статуса нового автора. Так в 2017 году произошло с расширениями Web Developer и Copyfish. Профили владельцев вполне безопасных расширений взломали с помощью фишинга. Мошенники выпустили обновления со спамом, и те автоматически загрузились всем пользователям. Это коснулось более миллиона устройств.

Специалисты по кибербезопасности раскритиковали производителей браузеров, потому что те недостаточно внимательно относились к защите разработчиков. Раньше для доступа к учетным записям не нужно было проходить двухфакторную аутентификацию. При этом создатели плагинов владели кодом, установленным у миллионов людей. Сегодня Chrome и другие популярные браузеры обязывают владельцев аддонов надежно защищать свои аккаунты, но преступники адаптировались и к этому.

Иногда мошенники покупают готовые аккаунты разработчиков. Даже популярные расширения бывает сложно монетизировать, поэтому авторы соглашаются на продажу. Мошенники выкупают плагины и атакуют их пользователей. Они не сталкиваются с проверками из-за статуса аккаунта. Так случилось с расширением Particle, которое переделали в рекламный инструмент.

По данным «Лаборатории Касперского», с 2020 по 2022 год два с половиной миллиона пользователей подверглись атаке вредоносных расширений. Преступники похищали данные из буфера обмена, файлы cookie и даже записывали нажатия клавиш с помощью кейлоггеров. Клиенты опасных расширений теряли конфиденциальные данные, учетные записи и деньги.

Если в вашем браузере поселилась спам-реклама, возможно, дело в новом аддоне

Если в вашем браузере поселилась спам-реклама, возможно, дело в новом аддоне

VDI > BYOD

В контексте опасности использования браузерных расширений новую актуальность приобретает вопрос об использовании сотрудниками для работы своих личных устройств. Многие организации продолжают использовать удаленный режим работы.

Использование личных устройств опасно по многим причинам, в их числе отсутствие централизованной антивирусной защиты и невозможность управления параметрами безопасности из единого корпоративного центра.

В конце концов, организация не вправе запретить своему сотруднику использовать личный ноутбук в свободное время по своему усмотрению. Это обстоятельство может нивелировать все меры защиты от угроз, которые предпринимаются на корпоративном уровне.

В этой связи стоит выбирать более безопасный способ организации удаленной работы, например при помощи VDI – виртуальных рабочих столов. Этот способ обеспечивает выполнение всех операций в виртуальной среде, расположенной внутри защищенного корпоративного периметра, что позволяет эффективно бороться с рисками утечек данных

Важно иметь в виду, что доступ к VDI должен осуществляться не через браузер, а через клиентское приложение

Расширения для браузеров и недостаточное внимание к ним со стороны пользователей и администраторов усиливают риски для безопасности компаний. Чтобы не стать жертвой нападения хакеров, которое было осуществлено при помощи «невинного» аддона для перевода страниц или управления заметками, необходимо помнить о мерах защиты, иначе можно получить серьезный ИБ-инцидент

«Мелких» угроз не существует.

- https://www.zimperium.com/blog/the-case-of-cloud9-chrome-botnet/

6 способов убедиться, что ваши расширения Chrome безопасны

Когда вы устанавливаете расширения Chrome, вы должны убедиться, что эти дополнения безопасны в использовании.

Легко считать свою безопасность в интернете само собой разумеющейся, но даже расширения в вашем браузере могут привести к всевозможным атакам.

Расширения могут быть очень полезны для улучшения вашего просмотра, но если вы не будете осторожны, они также могут украсть ваши данные, изменить важные настройки в вашем браузере или перенаправить ваши поиски на теневые сайты.

Вот лучшие способы, которыми вы можете гарантировать безопасность ваших расширений Chrome.

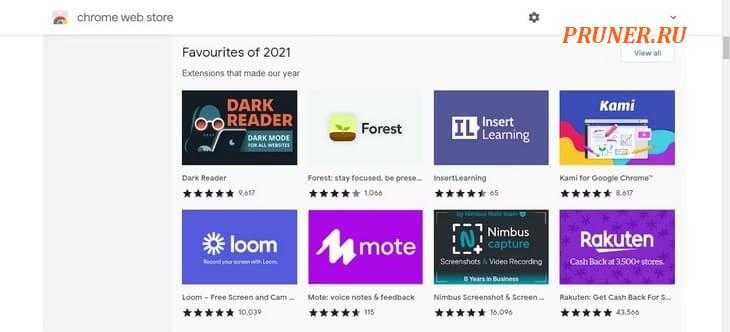

Магазин имеет более 190 000 расширений и веб-приложений.

Независимо от того, ищете ли вы менеджер паролей или расширение для повышения вашего творческого потенциала, вы, скорее всего, найдете что-то подходящее для себя.

Итак, вы все равно должны проверить надежность расширения перед его установкой.

2. Исследуйте разработчика

Прежде чем устанавливать расширение, вы всегда должны провести свое исследование, чтобы убедиться в легитимности разработчика.

Чтобы помочь вам отличить профессионального разработчика от случайной угрозы безопасности, проверьте, есть ли у разработчика полноценный веб-сайт или общедоступный профиль.

Если веб-сайт соответствует программному обеспечению расширения, то расширение, скорее всего, безопасно в использовании.

3. Убедитесь, что расширение регулярно обновляется

Перед установкой расширений убедитесь, что они были недавно обновлены.

Если расширение устарело, оно, скорее всего, менее безопасно, чем недавно обновленные расширения.

Бесполезно использовать расширение, которое стоит на куче проблем и в последний раз обновлялось несколько лет назад.

Если расширение не было обновлено, лучше всего поискать более надежную альтернативу.

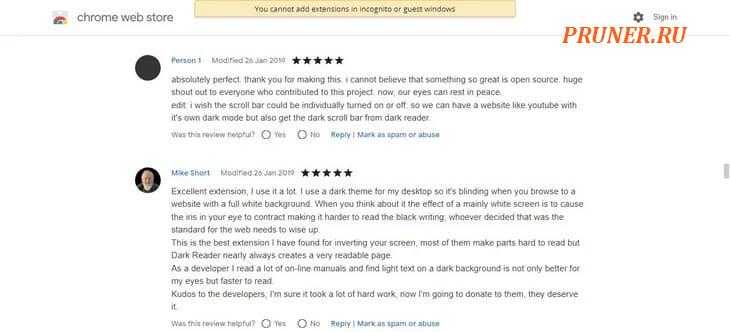

Отзывы — ваш лучший друг!

Проверка отзывов других людей, которые пользовались расширением, поможет вам получить представление об услуге, основываясь на опыте других людей.

Отзывы позволяют вам оценить средний опыт тех, кто пользуется приложением.

Если большая часть отзывов отрицательные, поищите аналогичное расширение с большим количеством положительных отзывов.

Хотя отзывы полезны, вы не можете доверять всем тем, кого находите, поэтому важно знать, как определить поддельные и бесполезные отзывы в интернете

5. Используйте средство просмотра исходного кода расширения Chrome

Это для всех, кто разбирается в программировании и знает, как идентифицировать вредоносный код.

Средство просмотра исходного кода расширений Chrome позволяет просматривать код расширений Chrome, не загружая их.

Поскольку сложно определить, какие браузеры безопасны с первого взгляда, программа просмотра исходного кода расширений Chrome дает вам возможность копнуть немного глубже.

6. Установите антивирусное программное обеспечение

Установка антивирусного программного обеспечения служит хорошим брандмауэром для обеспечения вашей безопасности.

Надежное антивирусное программное обеспечение поможет вам следить за всем, что попадает в ваш браузер.

С помощью расширений антивирусное программное обеспечение может обнаруживать вредоносный код от вашего имени.

Однако антивирусное программное обеспечение может сделать не так уж много для защиты вас в интернете.

Чтобы не перегружать ваш браузер слишком большим количеством расширений, устанавливайте только те, которые вам действительно нужны.

Множество способов оставаться в безопасности в интернете

Расширения Chrome — это огромное удобство, поскольку они могут значительно упростить просмотр онлайн-страниц.

Но важно не слишком волноваться и убедиться, что все установленные вами расширения Chrome безопасны в использовании. Теперь, когда вы знаете, как обезопасить себя от вредоносных расширений Chrome, вы можете сосредоточиться на других способах повышения вашей общей онлайн-безопасности

Теперь, когда вы знаете, как обезопасить себя от вредоносных расширений Chrome, вы можете сосредоточиться на других способах повышения вашей общей онлайн-безопасности.

А вы когда-нибудь задумывались о безопасности ваших расширений?

До скорых встреч! Заходите!

Зачем нужны новые правила

К вводу новых правил в Chrome web store Google побудил тот факт, что магазин стал Меккой для разного рода мошенников и спамеров. В своем официальном блоге интернет-гигант подчеркнул, что вредоносные и нефункциональные расширения для Chrome в последнее время стали множиться, как и расширения-дубликаты, которые лишь с виду разные, а на деле имеют полностью идентичный список возможностей.

Дмитрий Казаринов, «СофтТелематика»: цифровизация приближает нас к эре беспилотного транспорта

Цифровизация

Дополнительно Google хочет отучить разработчиков продвигать свои продукты не совсем легальными средствами. Им будет запрещено накручивать рейтинги своих расширений и количество скачиваний, а также публиковать фальшивые отзывы, поскольку все это вводит пользователей в заблуждение и заставляет их скачивать ПО, которое на деле может оказаться бесполезным для них. В случае установления факта использования нечестных методов продвижения расширение будет удалено из магазина.

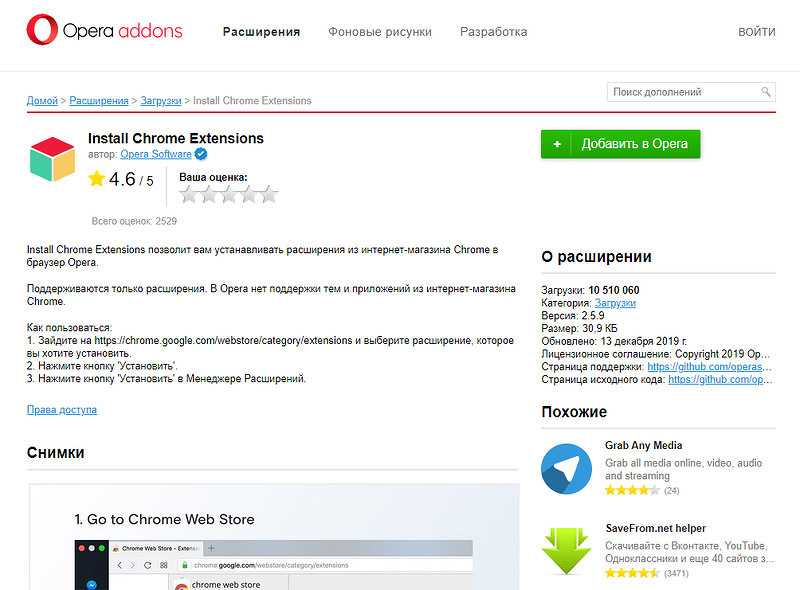

Расширения для Chrome можно установить и на Opera

Следует отметить, что установить расширение для Chrome можно не только на фирменный браузер Google. Такая опция по умолчанию есть, к примеру, в браузере Vivaldi, а в фирменном магазине расширений для Opera присутствует расширение Install Chrome Extensions, позволяющее устанавливать расширения напрямую из Chrome web store.

Разрешения, которые вы предоставляете расширениям Google Chrome

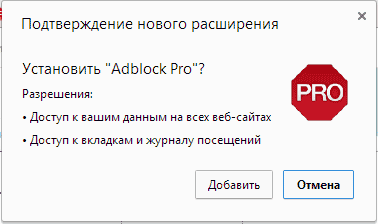

При установке расширений Google Chrome, браузер предупреждает о том, какие разрешения требуются для его работы, прежде чем его установить.

Например, для расширения Adblock для Chrome требуется «Доступ к вашим данным на всех Веб-сайтах» — это разрешение позволяет вносить изменения во все просматриваемые вами страницы и в данном случае — убирать с них нежелательную рекламу. Однако другие расширения могут использовать эту же возможность для того, чтобы внедрять свой код на просматриваемые в Интернете сайты или инициировать появление всплывающей рекламы.

При этом, нужно отметить, что указанный доступ к данным на сайтах нужен большинству дополнений Chrome — без него многие попросту не смогут работать и, как уже было сказано, оно может быть использовано как для обеспечения функционирования, так и во вредоносных целях.

Абсолютно верного способа избежать опасностей, связанных с разрешениями, нет

Можно лишь посоветовать устанавливать расширения из официального магазина Google Chrome, обращать внимание на количество установивших его до вас и их отзывы (но это не всегда надежно), при этом отдавать предпочтения дополнениям от официальных разработчиков

Хотя последний пункт может быть и сложен для начинающего пользователя, например, узнать, какое из расширений Adblock официальное не так то просто (обращайте внимание на поле «Автор» в информации о нем): есть Adblock Plus, Adblock Pro, Adblock Super и другие, причем на главной странице магазина может рекламироваться неофициальное

Вредоносные расширения в браузере

20.02.2017

2602

В настоящее время браузеры всё больше становятся многофункциональными, заменяя собой множество других программ. Естественно, что и поток данных, протекающих через браузер становится очень большим, а это вызывает свой корыстный интерес у интернет-преступников. Один из методов осуществления своих недобродетельных замыслов является вредоносное расширение в браузере.

В чём опасность

Возможность реализовывать мошеннические действия через расширения браузеров являются заманчивыми для хакеров по ряду причин:

1. Расширения обладают широким набором функций: доступ к данным, изменение отображения информации на страницах, изменение интерфейса браузера.

2. Браузерное расширение не оказывает влияния на ОС, поэтому обысная антивирусная программа может не отреагировать на эту угрозу.

Сами вредоносные расширения могут работать различными алгоритмами: как безобидными, так и представляющими угрозу.

1. Подмена контента. При этом изменяется содержимое страницы, в результате чего могут измениться баннеры или появиться дополнительные рекламные объявления и это не просто может отвлекать, а коренным образом менять содержание страницы.

2. Изменение интерфейса браузера: при этом меняется главная страница, или расширение добавляет посторонние закладки.

3. Отслеживание действий пользователя, а также иногда перехватываются данные из форм на веб-страницах.

4. Автоматическая активность в соцсетях, при которой с вашей страницы публикуются посты и ставятся лайки, тем самым увеличивая спам-действия.

В целом вредоносные расширения могут выполнять несколько действий одновременно.

Каким образом защитить себя от вредоносных расширений

Лучшим методом защиты можно назвать Яндекс Браузер, в который встроена комплексная защита Protect, которая работает следующим образом:

1. Система Яндекса автоматически проверяет сайты на наличие нежелательного ПО, при обнаружении такого ПО, сайт, на котором оно расположено добавляется в чёрный список и переход на такие сайты блокируется.

2. Браузер сканирует все файлы, которые через него загружаются и при обнаружении угрозы — файл блокируется. По статистике, ежемесячно через сканирующую систему Яндекс проходит более 5 млн. уникальных файлов.

3. Иногда хакеры могут подменить установленное полезное ПО на вредоносное. В противовес этому Яндекс Браузер периодически сравнивает установленные расширения с оригинальными версиями от проверенного производителя. При обнаружении несоответствия — расширение меняется на проверенное, а при отсутствии оригинала — установленное подозрительное расширение блокируется.

Кроме этого Яндекс Браузер предупреждает пользователей об опасных файлах и сайтах, фишинге, смс-мошенничестве и страницах с платными мобильными подписками. Такие функции есть также и в мобильных приложениях от Яндекс.

P.S. Если у вас возникли проблемы с настройками компьютера, обращайтесь в наш компьютерный сервис либо закажите выезд компьютерного мастера.