Введение

В Сети очень много советов по поводу того, что делать, если забыт пароль, – советов от вредных до бесполезных. Например, крайне не рекомендую для сброса пароля удалять файлы SAM* (WINDOWSsystem32config). После этого возможны крупные проблемы, вплоть до переустановки ОС! Загрузить систему, как правило, не удается, при загрузке появляется окно lsass.exe – Системная ошибка с сообщением «Не удалось инициализировать SAM из-за следующей ошибки: Присоединенное к системе устройство не работает. Состояние ошибки: 0xc0000001. Нажмите кнопку OK для завершения работы системы и перезагрузки в безопасном режиме, подробная информация содержится в журнале событий». После нажатия на кнопку OK компьютер перезагрузится и так – до бесконечности.

Есть еще такой совет: удалить файл logon.scr (WINDOWSsystem32), а файл cmd.exe переименовать в logon.scr. После перезагрузки якобы через 15 (!) минут должно (?!) открыться окно командной строки, в котором нужно набрать EXPLORER, после этого якобы можно войти в систему с правами Администратора. Ничего не выйдет!..

Как узнать пароль Windows 7 и Windows XP

В этой статье расскажу и покажу, как можно узнать пароль Windows 7, ну или Windows XP (имеется в виду пароль пользователя или администратора). На 8 и 8.1 не проверял, но, думаю, может тоже работать.

Ранее я уже писал о том, как можно сбросить пароль в ОС Windows, в том числе и без использования сторонних программ, но, согласитесь, в некоторых случаях лучше именно узнать пароль администратора, чем сбросить его. Обновление 2015: также может пригодиться инструкция о том, как сбросить пароль в Windows 10 для локального аккаунта и учетной записи Microsoft.

Ophcrack — эффективная утилита, позволяющая быстро узнать пароль Windows

Ophcrack представляет собой бесплатную утилиту с графическим и текстовым интерфейсом, которая позволяет довольно легко узнать пароли Windows, состоящие из букв и цифр. Скачать ее можно в виде обычной программы для Windows или Linux или же как Live CD, в случае, если отсутствует возможность войти в систему. По заявлению разработчиков, Ophcrack успешно находит 99% паролей. Это мы сейчас и проверим.

Тест 1 — сложный пароль в Windows 7

Для начала я скачал Ophcrack LiveCD для Windows 7 (для XP на сайте присутствует отдельный ISO), установил пароль asreW3241 (9 символов, буквы и цифры, одна заглавная) и загрузился с образа (все действия проводились в виртуальной машине).

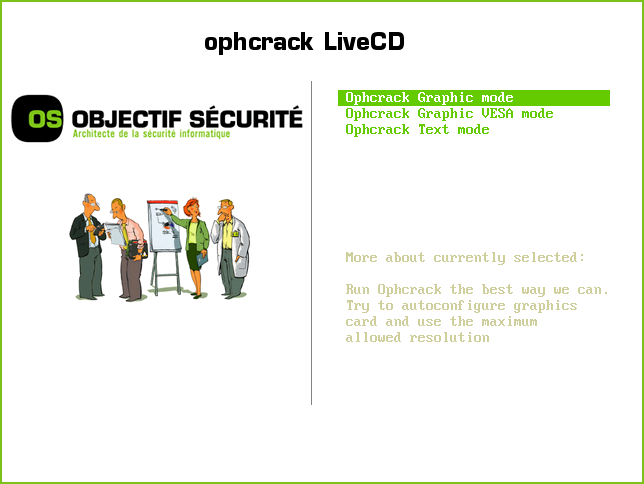

Первое, что мы видим — это главное меню Ophcrack с предложением запустить ее в двух режимах графического интерфейса или же в текстовом режиме. По какой-то причине, графический режим у меня не заработал (думаю, из-за особенностей виртуальной машины, на обычном компьютере все должно быть в порядке). А с текстовым — все в порядке и, наверное, даже удобнее.

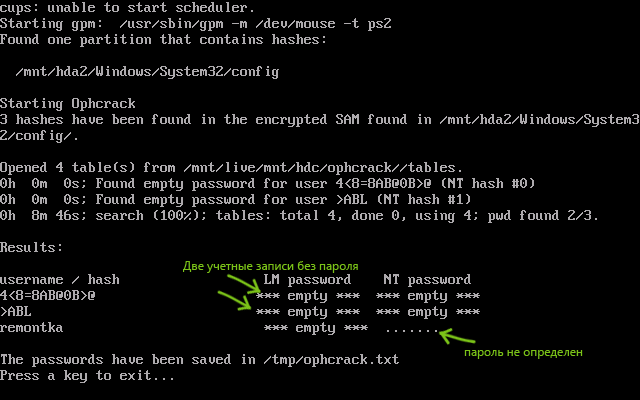

После выбора текстового режима, все что остается делать — это дождаться окончания работы Ophcrack и посмотреть, какие пароли программе удалось выявить. У меня это заняло 8 минут, могу предположить, что на обычном ПК это время сократится в 3-4 раза. Результат первого теста: пароль не определен.

Тест 2 — более простой вариант

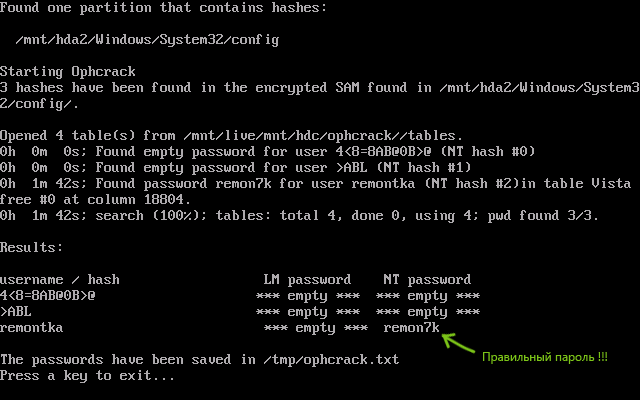

Итак, в первом случае узнать пароль Windows 7 не удалось. Попробуем слегка упростить задачу, к тому же, большинство пользователей все-таки используют сравнительно простые пароли. Пробуем такой вариант: remon7k (7 символов, одна цифра).

Загружаемся с LiveCD, текстовый режим. В этот раз пароль узнать удалось, причем заняло это не более двух минут.

Где скачать

Если вы используете LiveCD (а это, думаю, лучший вариант), но не знаете как записать ISO образ на флешку или диск, можете воспользоваться поиском по моему сайту, статей на эту тему здесь хватает.

Выводы

Как видим, Ophcrack все-таки работает, и если перед вами стоит задача определить пароль Windows не сбрасывая его, то этот вариант определенно стоит попробовать: вероятность того, что все получится есть. Какова эта вероятность — 99% или меньше сложно сказать по двум проведенным попыткам, но, думаю, достаточно велика. Пароль из второй попытки не такой уж и простой, и я предполагаю, что сложность паролей у многих пользователей не сильно от него отличается.

PwDump и fgdump

Начнем с ситуации, когда у нас есть физический доступ к интересующей нас системе. В этом случае NTLM/LM-хеши можно сдампить с помощью специальных утилит. В большинстве своем эти тулзы требуют высоких привилегий, так как они необходимы для DLL-инжекта с помощью SeDebugPrivilege. Будем для простоты считать, что у нас есть аккаунт с правами администратора (а еще лучше NT AUTHORITY\SYSTEM).

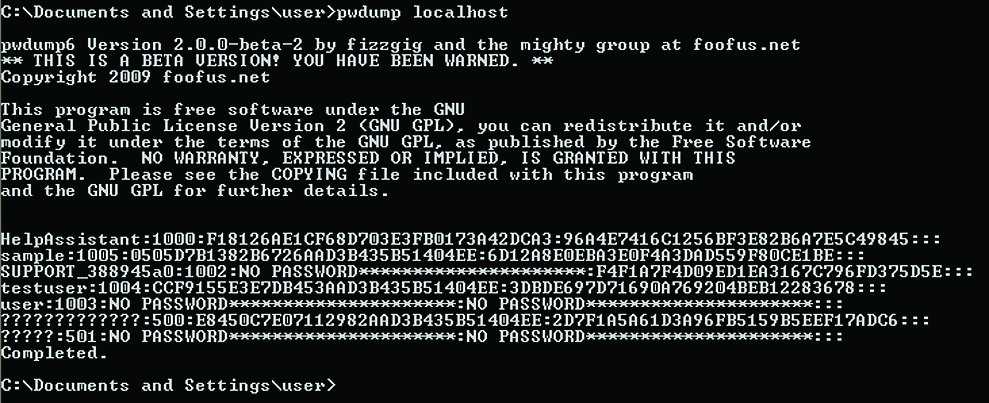

Получаем хэши локальных пользователей при помощи pwdump

Получаем хэши локальных пользователей при помощи pwdump

Другие статьи в выпуске:

Хакер #156. Взлом XML Encryption

- Содержание выпуска

- Подписка на «Хакер»-60%

Если имеется физический доступ, сдамить хеши довольно просто: есть много способов, к тому же всегда можно загрузить с флешки (или LiveCD), например, Kon-Boot, чтобы войти в систему под любым пользователем. Есть и много других хаков (в том числе для повышения привилегий до NT AUTHORITY\SYSTEM с локального админа), о которых мы не раз писали в рубрике EasyHack в прошлом году. Но вернемся к процессу извлечения хешей. Самыми известными утилитами для создания дампа хешей являются pwdump и fgdump. Работать с этими тулзами достаточно просто, да и по функционалу они очень похожи. Для дампа хешей достаточно просто запустить проги:

Первая утилита выводит найденные хеши непосредственно в консоль. Вторая же сохраняет результат в файлах 127.0.0.1.PWDUMP (хеши паролей локальных пользователей) и 127.0.0.1.CACHEDUMP (закешированные хеши паролей доменных пользователей).

Одна из наиболее интересных опций, которую поддерживают обе утилиты, позволяет дампить хеши с удаленных машин. Чтобы провернуть этот фокус, скажем, с помощью pwdump, надо выполнить:

Здесь 10.1.1.1 — адрес удаленной машины, MYDOMAIN\someuser — аккаунт пользователя, lamepassword — пароль пользователя, а mytarget.log — файл для сохранения результатов. В отличие от pwdump, fgdump умеет дампить хеши не только с одной машины, а сразу с нескольких:

В данном случае hostfile.txt — файл, содержащий список хостов, «-T 10» — количество параллельно работающих потоков. Полученный хеш можно попробовать сбрутфорсить с помощью специальных утилит, чтобы узнать исходный пасс (ищи целую подборку подходящих тулз на врезке).

Примечательно, что некоторые из них для большего удобства поддерживают формат вывода fgdump.exe.

Так как же узнать пароль от учетки Windows?

А никак. Если вас угораздило остаться на Windows 8.1, не обновившись по какой-либо причине до «десятки», и вы умудрились забыть пароль от компьютера, то вспомнить его не помогут никакие средства, проблема решается только сбросом пароля.

Справедливости ради стоит отметить, что в Windows 10 процедура сброса пароля возможна без удаления данных, нужно только заранее позаботиться о наличии у вас загрузочного диска или флешки. Это можно легко сделать с помощью пакета Media Creation Tool, доступном на сайте Microsoft. Кроме того, если все же случилось так, что вы забыли пароль от компьютера, в Windows 10 чаще всего пользователи используют сетевую учетную запись, поэтому для восстановления доступа в систему прекрасно работает способ №1.

Сброс пароля «Администратора»

По умолчанию пароль для входа в данную учетную запись имеет нулевое значение, то есть пуст. Если же он был изменен (установлен), а потом благополучно утерян, могут возникнуть проблемы при выполнении некоторых операций. Например, задачи в «Планировщике», которые должны запускаться от имени Администратора, окажутся неработоспособными. Разумеется, вход в систему этому пользователю также будет закрыт. Далее мы разберем способы сброса пароля для учетной записи с именем «Администратор».

Способ 1: Системная оснастка

В Виндовс имеется раздел управления учетными записями, в котором можно быстро изменить некоторые параметры, в том числе и пароль. Для того чтобы воспользоваться ее функциями, необходимо иметь права администратора (должен быть выполнен вход в «учетку» с соответствующими правами).

- Нажимаем правой кнопкой мыши на значок «Пуск» и переходим к пункту «Управление компьютером».

- Раскрываем ветку с локальными пользователями и группами и жмем на папку «Пользователи».

- Справа находим «Администратора», нажимаем на него ПКМ и выбираем пункт «Задать пароль».

- В окне с предупреждением системы жмем «Продолжить».

- Оставляем оба поля ввода пустыми и ОК.

Теперь можно войти в систему под «Администратором» без пароля. Стоит отметить, что в некоторых случаях отсутствие этих данных может приводить к ошибке «Недопустим пустой пароль» и ей подобным. Если это ваша ситуация, внесите в поля ввода какое-нибудь значение (только не забудьте его потом).

Способ 2: «Командная строка»

В «Командной строке» (консоли) можно выполнять некоторые операции с системными параметрами и файлами без использования графического интерфейса.

- Запускаем консоль с администраторскими правами. Подробнее: Запуск «Командной строки» от имени администратора в Windows 10

-

Вводим строчку

И нажимаем ENTER.

Если требуется задать пароль (не пустой), вводим его между кавычками.

Изменения вступят в силу немедленно.

Способ 3: Загрузка с установочного носителя

Для того чтобы прибегнуть к данному методу, нам понадобится диск или флешка с той же версией Виндовс, что установлена на нашем компьютере.

Подробнее:Руководство по созданию загрузочной флешки с Windows 10Настраиваем BIOS для загрузки с флешки

- Загружаем ПК с созданного накопителя и в стартовом окне нажимаем «Далее».

- Идем в раздел восстановления системы.

- В запущенной среде восстановления переходим в блок устранения неисправностей.

- Запускаем консоль.

-

Далее вызываем редактор системного реестра, введя команду

Жмем клавишу ENTER.

-

Кликаем по ветке

Открываем меню «Файл» в верхней части интерфейса и выбираем пункт «Загрузить куст».

-

Используя «Проводник», переходим по пути, указанному ниже

Среда восстановления меняет буквы дисков по неизвестному алгоритму, поэтому системному разделу чаще всего присваивается литера D.

- Открываем файл с именем «SYSTEM».

- Присваиваем какое-нибудь название создаваемому разделу и жмем ОК.

-

Открываем ветку

Затем также раскрываем только что созданный раздел и нажимаем на папку «Setup».

-

Двойным кликом открываем свойства ключа

В поле «Значение» вносим следующее:

-

Также присваиваем значение «2» параметру

- Выделяем наш созданный ранее раздел.

В меню «Файл» выбираем выгрузку куста.

Нажимаем «Да».

-

Закрываем окно редактора реестра и выполняем в консоли

- Перезагружаем машину (можно нажать кнопку выключения в среде восстановления) и загружаемся в обычном режиме (не с флешки).

После загрузки вместо экрана блокировки мы увидим окно «Командной строки».

Этими действия мы сбросили пароль «Администратора». Также можно задать для него свое значение (между кавычек).

Помогла ли вам эта статья?

Сбрасываем пароль администратора Windows за несколько кликов! Несмотря на тот факт, что компания Microsoft за последние несколько лет выпустила пару надежных и высокопроизводительных операционных систем, Windows 7 все еще остается в качестве основной ОС на миллионах ноутбуков и компьютеров. Она проста в использовании и привычна многим людям, поэтому переход на новые платформы сегодня происходит весьма томительно. Как и все версии Windows, данная имеет функцию защиты входа в учетную запись паролем. Такой формат обеспечения безопасности данных действительно эффективен, однако иногда с ним могут возникнуть определенные проблемы. Не редко пользователи забывают свой пароль, после чего не могут войти в профиль и пользоваться системой в штатном режиме. Такая ситуация чревата полной потерей доступа к собственным важным данным, но это можно исправить. Узнать пароль администратора в Windows 7 не так уж и сложно, главное отыскать правильный подход.

Способ 2. Обхода пароля в windows 7 с помощью диска сброса пароля

Если в прошлом вы создали диск с паролем для восстановления Windows, ниже приведены шаги, чтобы взломать забытый пароль в Windows:

1. Если вы введете неправильный пароль при попытке входа в систему, Windows отобразит сообщение о неправильном пароле. Нажмите «ОК», чтобы закрыть сообщение.

2. Нажмите «Сбросить пароль», а затем вставьте диск сброса пароля.

3. Выполните шаги в мастере сброса пароля, чтобы создать новый пароль.

4. Войдите в систему с новым паролем. Если вы забыли свой пароль еще раз, вы можете использовать тот же диск сброса пароля. Вам не нужно создавать новую.

(Примечание. Диск работает только в определенной учетной записи, если вы изменили пароль для Windows XP для этой учетной записи, она все еще работает. Но если у вас нет диска для сброса пароля, тогда единственный способ обойти ваш Пароль Windows 7 использует стороннее приложение.)

Что такое пароль для Windows?

Фактически это базовое понятие системы безопасности персонального компьютера, которое было введено компанией Windows. С тех пор эта формулировка понятия никак не изменилась.

Если говорить по-простому, пароль – это какое-то число символов, которые идентифицируют вас в системе как конкретного пользователя. Иными словами, вы – это пользователь, который через ввод ключа осуществляет персонификацию в Windows.

Если утерян доступ к персональным данным на ПК, то стоит владеть информацией о том, как узнать пароль от компьютера, как взламывать пароль и как проникать в систему компьютера без него. Пароль играет роль ключа, который дает доступ к рабочему столу пользователя. Причем каждый пользователь создает свой собственный пароль или же их может выдавать главный администратор (в том случае, если это не ваш персональный компьютер, а корпоративный).

Меняем пароль командой «Net User»

Сегодня на просторах интернета возникает множество вопросов о том, как сбросить пароль администратора Windows, что же, в этом вам обязательно поможет командная строка. В самых первых версиях ОС от Microsoft не было такого высокоразвитого графического интерфейса как сейчас и все взаимодействия с компьютером осуществлялись посредством рукописных команд в простенькой оболочке. Чтобы воспользоваться этим методом общения с компьютером сегодня, вам требуется открыть Пуск — Все программы — Стандартные — Командная строка. Если же вы не можете войти в учетную запись изначально, то здесь потребуется небольшая хитрость.

Вставьте любой накопитель с установочным образом Windows 7 в ваш ноутбук или компьютер и загрузитесь с него, нажав клавишу F12 при включении устройства (зависит от версии BIOS). Далее вы сможете вызывать окно взаимодействий комбинацией кнопок Shift+F10, в которое необходимо вписать значение «regedit», открывающее доступ к системному реестру. Здесь вам потребуется ветка реестра HKEY_LOCAL_MACHINE, войдя в которую кликните по меню «Файл» и выберите опцию «Загрузить Куст». Итак, после всего проделанного, перейдите в корневой каталог на диске, где инсталлирована ваша операционная система, например, — C:WindowsSystem32config и откройте файл SYSTEM. Введя любое имя (на ваше усмотрение) загружаемого раздела, войдите в ветку HKEY_LOCAL_MACHINE — (Имя раздела) — Setup. Здесь будет несколько параметров, для которых вам понадобится изменить значения, кликнув правой кнопкой мыши и выбрав пункт «Изменить». Для CmdLine сделайте значение «cmd.exe», а для SetupType значение «2». Выделив в ветке реестра HKEY_LOCAL_MACHINE имя загружаемого раздела, выгрузите куст аналогичным способом. Завершите работу реестра и командной строки, а также извлеките устройство с образом Windows 7. Продолжив загрузку перед вами откроется та самая командная строка. В нее вам потребуется ввести команду net user имя учетной записи новый пароль для учетной записи (пример: net user Mikle 23568901)

Важно отметить, что если наименование вашей учетной записи имеет пробелы, то вводите его в кавычках. Вот и все

Техника Pass-the-Hash

В обеих реализациях протокола NTLM есть большая дырка. Для аутентификации достаточно знать только хеш пользователя, то есть даже брутить ничего не надо. Достал хеш — и можешь лазить по сетке с правами скомпрометированного юзера :). Соответствующий метод, который носит название Pass The Hash, разработан аж в 1997 году. Одной из его самых известных реализацией является набор утилит Pass-the-Hash Toolkit. В него входит три утилиты: IAM.EXE, WHOSTHERE.EXE и GENHASH.EXE. Как видно из названия, GENHASH предназначена для генерации LM- и NT-хешей переданного ей пароля. WHOSTHERE.EXE, выводит всю информацию о логин-сессиях, которую операционная система хранит в памяти. Тулза отображает информацию о пользователях, которые на данный момент залогинены в системе: имя юзера, домен/рабочую группу и NTLM-хеши пароля. Утилита IAM.EXE позволяет прикинуться другим пользователем при получении доступа к какой-либо папке на удаленной машине, подменяя данные текущего пользователя (логин, хеш пароля, домен и т. д.), когда они в закешированном виде отправляются удаленной системе, чтобы она могла идентифицировать пользователя и решить, предоставлять ли ему доступ к запрашиваемому ресурсу. После успешной подмены все сетевые соединения с удаленными серверами, осуществляющие аутентификацию с помощью NTLM-хешей, используют подмененные данные, что позволяет получить доступ к «чужой» шаре. Рассмотрим примерный сценарий использования:

• whosthere.exe — получаем данные всех залогиненных пользователей; • iam.exe -h administrator:mydomain:AAD3B435B51404EEAAD3B435B51404EE:31D6CFE0D16AE931B73C59D7E0C089C0— подменяем свои данные на данные другого пользователя.

Вот, собственно, и все, теперь мы имеем права для доступа к сетевым ресурсам другого пользователя.

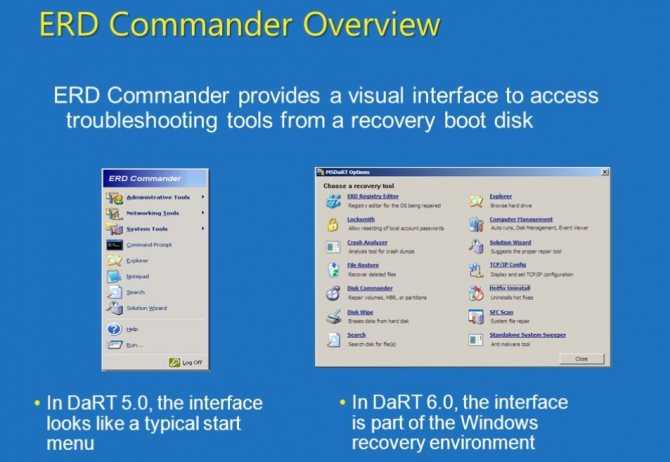

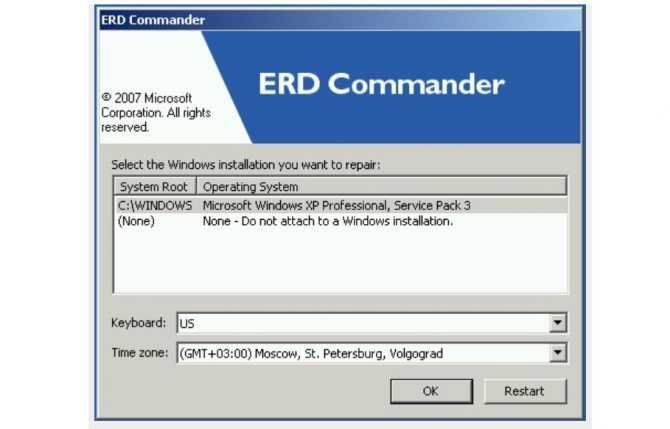

Поиск и смена пароля с помощью ERD Commander

Разнообразие эффективных сторонних приложений просто ошеломляет, одной из них является — ERD Commander. Ее основная задача — обходить и сбрасывать пароль администратора ОС Windows любых версий, включая десятку. Для ее использования прежде всего на рабочем компьютере понадобится создать загрузочный внешний накопитель. Дальнейшая инструкция, как посмотреть пароль на виндовс 10 с помощью ERD Commander, выглядит так:

Интерфейс утилиты ERD Commander

Обратите внимание! Пользователю необходимо будет подождать 10-20 мин., пока завершится процесс создания установочного носителя. В следующем этапе предстоит работа непосредственно с самой загрузочной флешкой ERD Commander

Алгоритм действий будет выглядеть следующим образом:

В следующем этапе предстоит работа непосредственно с самой загрузочной флешкой ERD Commander. Алгоритм действий будет выглядеть следующим образом:

Окно выбора целевой ОС Windows

Обратите внимание! Такой способ можно использовать только для удаления старого и установки нового пароля, просто просмотреть не получится

Как взломать пароль Windows на компьютере или ноутбуке?

Для того, чтобы сделать это, вам придется придерживаться следующей последовательности действий:

- Приготовьте компакт-диск, либо-же флешку, на которые должен быть записан специальный набор реанимационных программ, предназначающихся для восстановления Windows. Его вам нужно будет вставить в дисковод или в соответствующий порт во время последующей перезагрузки компьютера. Этот пакет реанимационных программ можно подготовить самостоятельно, загрузив туда программы, предназначающиеся для разделения, сохранения и восстановления данных, либо-же скачать какой-то, уже готовы, RBCD 10.0, к примеру;

- Во время запуска ПК, для того, чтобы зайти в BIOS, нажимаем кнопку «DELETE». Там нам нужно будет поменять приоритет установки и назначить загрузку компьютера с CD-ROM. После этого мы посещаем наш загрузочный диск в дисковод и перезагружаем ПК;

- Зайдя в меня диска-реаниматора, которое должно у нас появится после того, как произошла кета реанимационных программ, мы должны выбрать редактируемую копию Windows и перейти в режим «Восстановление системы» — раздел, который будет находиться у вас в самом низу страницы;

- Ищем командную строку и вводим туда «regedit» (ищем ее в диалоговых настройках этого же окна). Находим, а после и выделяем раздел HKEY_LOCAL_MACHINE, в котором нам потребуется выбрать File, а далее Load hive;

- Открываем файл «SAM» и выбираем раздел — HKEY_LOCAL_MACHINEимя_кустаSAMDomainsAccountUsers00001F4. Дважды щелкаем по размещенному там ключу F и переходим к самому первому значению, находящемуся в строке, которое нам нужно будет заменить цифрой 10;

- В том же разделе выбираем «File», а после этого «Load Hive». Нажимаем «Да» для того, чтобы подтвердить выгрузку куста. Закрываем редактор реестра, заканчиваем таким образом процесс установки, достаем флешку или диск и перезагружаем компьютер.

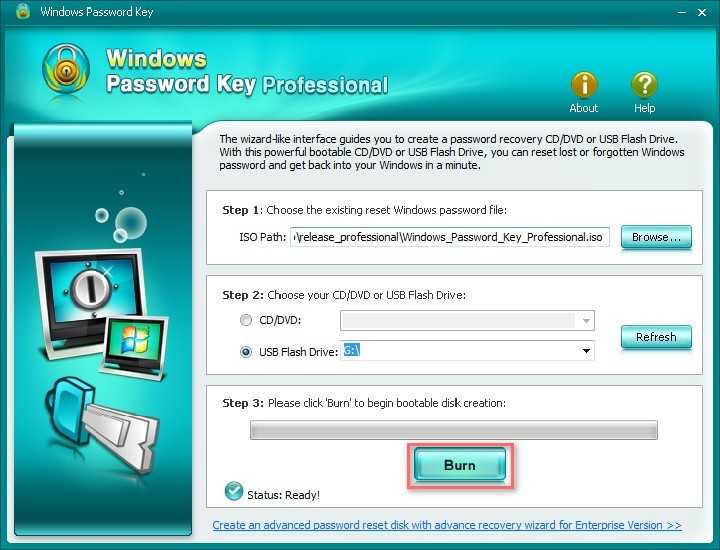

Способа 3. Взлом пароля windows 7 без диска и флешки

Windows Password Key – утилита третьей стороны, переходит к помощнику, когда ваш компьютер полностью заблокирован без созданного диска сброса пароля. Кто-то может предложить вам переустановить систему, ноэто совершенно не нужно. Windows Password Key Professional может помочь вам переопределить пароль для Windows и успешно войти на компьютер снова, не рискуя потерять данные. Следуйте за тремя шагами, чтобы пройти пароль для Windows; Вы скоро получите удовольствие от своего ПК.

Шаг 1. Войдите в любой другой доступный компьютер (не заблокированный), загрузите и установитеWindows Password Key.

Шаг 2. КопируйтефлешкиCD/DVDилиUSB с помощью этой программы.

Шаг 3. Вставьте диск на заблокированный компьютер и следуйте указаниям мастера программного обеспечения, чтобы обойти забытый пароль Windows с записанным CD / DVD или USB-накопителем.

Узнать и поменять пароль с помощью Net User

Первые версии операционной системы Microsoft не были оснащены таким высокоразвитым графическим интерфейсом командной строки, что значительно затрудняло процесс использования ПК. У пользователя с современными версиями ОС уже есть такая возможность.

Инструкция, как узнать текущий пароль Windows 10 с помощью утилиты NetUser, выглядит следующим образом:

Изменение пароля командой Net Use

В конце пользователю необходимо завершить работу реестра и командной строки, извлечь флешку из компьютера. Продолжив загрузку ОС, на экране отобразится командная строка, куда понадобится ввести «Net User», а также имя учетной записи и новый пароль для нее.

Обратите внимание! Если имя аккаунта имеет пробелы, то все название необходимо вводить в кавычках

LCP

Свободно распространяемая программа с русскоязычной локализацией интерфейса. Умеет работать с локальными и удаленными БД. Узнать пароль в LCP можно несколькими методами:

- подбор;

- атака, используя словарь, в том числе сторонний – вычисляет хэши каждого элемента из словаря и сравнивает с извлеченным хэшем пароля;

- гибридная атака – вычисление хэшей всех слов из словаря с добавлением других символов, заданных пользователем).

Дабы узнать пассворд, запускаем приложение и через меню «Импорт» вызываем пункт импорта SAM-файла.

Указываем путь к хранилищу хэшей, расположенному в директории «system32\config», и жмем «Ок».

- Задаем параметры подбора и стартуем процесс.

- После обнаружения пассворда останавливаем процедуру перебора.

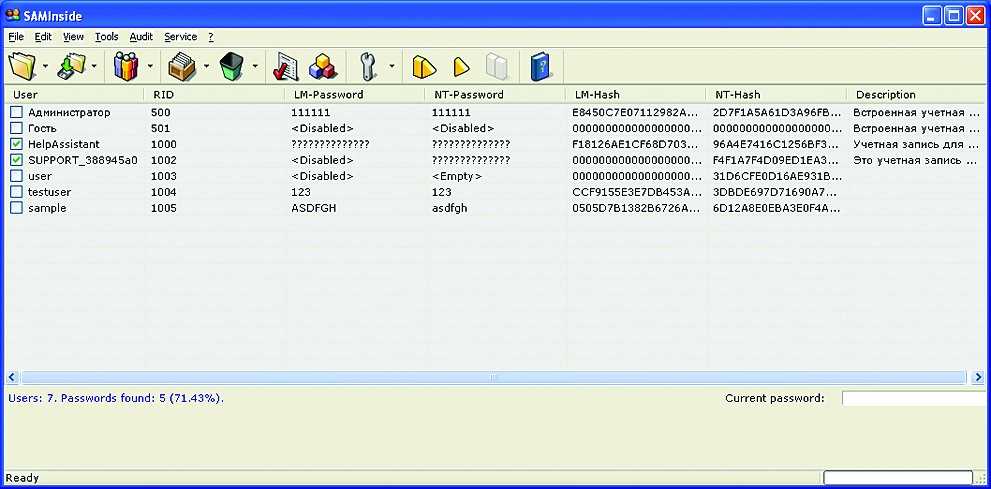

Схожим образом работает и программа SAMinside, преобладающая LCP по функционалу.

Не имея доступа к компьютеру с иного аккаунта и возможности создать загрузочную флешку WinPE, дабы запустить одну из предложенных утилит, воспользуйтесь рекомендациями, приведенными далее.

Возможности Metasploit

Допустим теперь, что у нас нет физического доступа к компьютеру. Пусть вместо этого у нас имеется удаленный шелл и в идеале Meterpreter. В Metasploit Framework уже встроен функционал для извлечения списка пользователей и хешей паролей. Делается это в одну команду:

В результате мы получаем список пользователей и хешей. Но останавливаться на достигнутом не стоит. Metasploit — штука многофункциональная, поэтому можно попробовать использовать полученные хеши для доступа к другим компьютерам в сети жертвы — вдруг подойдут. Для этого пригодится модуль PsExec:

Как видишь, все происходит автоматически, без всяких сложностей. Чтобы дальше ковыряться с любыми файлами системы, полезно сразу поднять права. Получить их можно прямо из Метерпретера, в котором есть простая команда getsystem. Этот модуль попробует поднять права в ОС, используя уязвимости MS09-012, а также нашумевшую уязвимость MS10-015 (KiTrap0D) и не только.

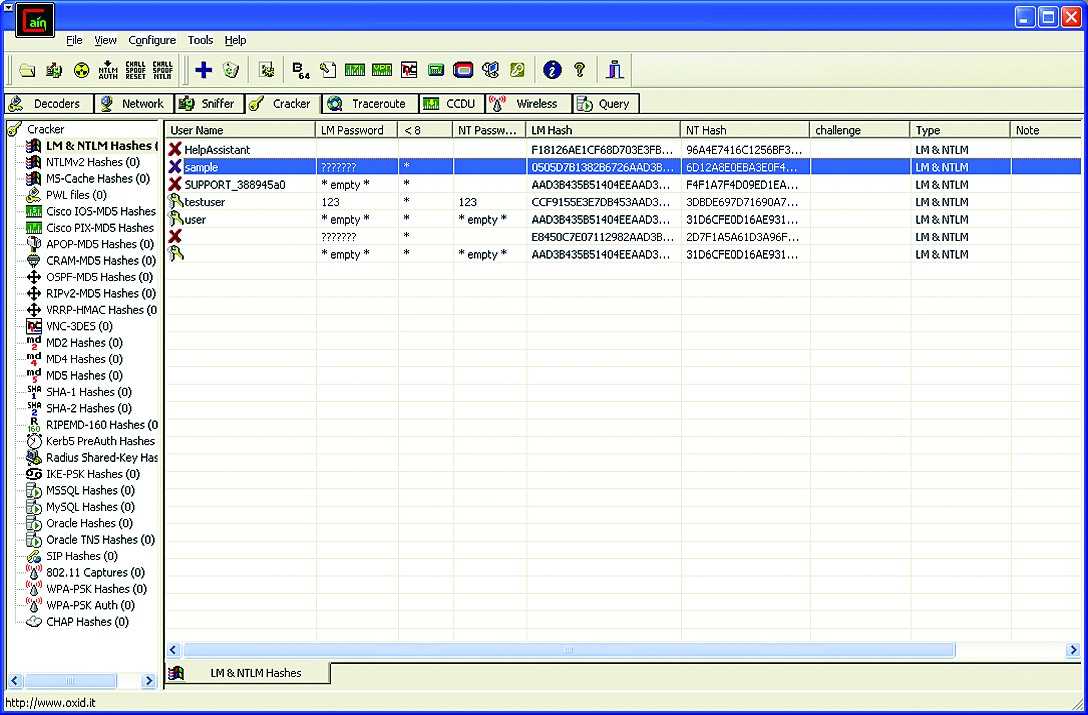

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей(кроме этого поддерживает взлом хэшей большого количества других алгоритмов)

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей(кроме этого поддерживает взлом хэшей большого количества других алгоритмов)

Дамп паролей с помощью Volume Shadow Copy Service

Если утилитам вроде pwdump и fgdump сто лет в обед, то способ дампинга паролей, о котором пойдет речь далее, появился относительно недавно. Что круче всего, он вообще не требует сторонних инструментов и задействует только возможности самой системы. Как мы уже знаем, хеши паролей локальных пользователей хранятся в том числе и в файле SAM, правда, в зашифрованном виде. Поэтому, чтобы прочитать их, требуется еще один файл — SYSTEM. Эти два файла представляют собой системные ветви реестра, которые ОС постоянно использует, поэтому доступ к ним невозможен даже из-под администратора. Из-за этого многим приложениям, которые извлекают хеши паролей, приходится идти на ухищрения, чтобы получить доступ к этим ветвям. Мы же, чтобы скопировать эти файлы, воспользуемся легальным механизмом, который предоставляет сама ОС. Этот механизм, позволяющий делать «мгновенный снимок» тома, называется Volume Shadow Copy Service (теневое копирование тома). Он появился в ОС Windows начиная с версий XP и Server 2003. Эта технология автоматически используется, например, при создании архива System State с помощью утилиты ntbackup или при создании снимка для общей папки (Volume Shadow Copy for Shared Folders). Суть идеи состоит в том, что при теневом копировании будут созданы копии важных системных файлов (в частности, SAM и SYSTEM), доступ к которым мы сможем легко получить. Чтобы избавиться от лишней работы в консоли, воспользуемся небольшим скриптиком vssown.vbs, управляющим созданием копий. Сценарий ты найдешь на нашем диске. Для начала запускаем сервис теневого копирования: cscript vssown.vbs /start. Затем создаем новую теневую копию: cscript vssown.vbs /create. Теперь смотрим список всех теневых копий: cscript vssown.vbs /list.

Созданная нами копия будет самой последней. Из всей информации нас интересует Device object со значением «\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14» (здесь 14 — номер теневой копии). Дальнейшие манипуляции предельно просты.

- Копируем интересующие нас файлы:copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\system32\config\SYSTEM . copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\system32\config\SAM .

- Все, теперь эти файлы можно скормить какой-нибудь утилите типа SAMInside для расшифровки полученных хешей.

Ophcrack

Утилита позволит не просто сбросить пароль на Windows XP, а подобрать его, используя один из двух алгоритмов:

- вычисление LM-хэшей – используется для определения паролей, длина которых не превышает 15 символов;

- радужные таблицы – применяется в случае шифрования пассворда посредством сложных механизмов относительно обратного преобразования.

Скачиваем и устанавливаем Ophcrack, обязательно отметив флажком опцию «Download & install WinXP Tables».

Это делается следующим образом: жмем по пиктограмме «Tables» в панели инструментов, затем выбираем вариант скачанного файла (например, Windows XP special) и жмем по кнопке «Install».

- После окончания установки радужных таблиц на компьютер жмем «Load».

- Выбираем «Load SAM with…samdump 2» для запуска экспорта информации об учетных записях.

- Выделяем нужный аккаунт и кликаем «Crack».

На подбор несложного пароля уходит не более нескольких минут.

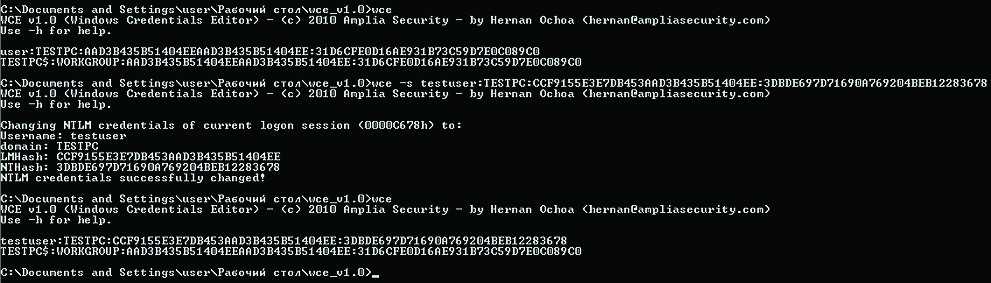

Windows Credentials Editor

Подменяем свои данные на данные другого пользователя при помощи Windows Credentials Editor (WCE)

Подменяем свои данные на данные другого пользователя при помощи Windows Credentials Editor (WCE)

WCE представляет собой аналог Pass-the-Hash Toolkit’а, однако здесь весь функционал сосредоточен в одном исполняемом файле. Этот инструмент мне нравится больше. При запуске без параметров приложение возвращает список пользователей, залогиненных на данный момент в системе (утилита вытаскивает NTLM/LM-хеши из памяти):

После этого можно выбрать из них подходящего кандидата для наших черных дел и воспользоваться его данными. Допустим, нам нужно подменить свои данные на данные другого пользователя и запустить какую-нибудь программу якобы уже из-под него:

Тогда выполняем следующую команду:

Здесь «-s» «добавляет» нового пользователя с именем user и доменом Victim, за которыми следует LM- и NTLM-хеш, а «-с» указывает, какую программу следует запустить под этим пользователем. Как видишь, все довольно просто.

Программы для взлома хешей

SAMInside

Расшифровываем пароли при помощи SAMInside

Расшифровываем пароли при помощи SAMInside

insidepro.com/rus/saminside.shtml Пожалуй, самая популярная программа для взлома NTLM-хешей. Позволяет импортировать свыше десяти типов данных и использовать шесть видов атак для восстановления паролей пользователей.Код брутфорсера полностью написан на асме, что обеспечивает очень высокую скорость перебора

Очень важно, что программа корректно извлекает имена и пароли пользователей Windows в национальных кодировках символов

lm2ntcrack

www.xmco.fr/lm2ntcrack/index.html Небольшая программка, которая может выручить в трудный момент. Она позволяет взломать NT-хеш, когда LM-пароль уже известен. Вся фишка в том, что LM-пароль регистронезависимый, а NT — регистрозависимый и как раз по нему и происходит проверка. Таким образом, если ты знаешь, что LM-пароль — ADMINISTRAT0R, но не знаешь, какие буквы заглавные, а какие нет, тебе поможет lm2ntcrack.

ighashgpu

www.golubev.com/hashgpu.htm Процесс подбора очень трудоемкий и занимает много времени. Поэтому, чтобы как-то его ускорить, целесообразно использовать ресурсы самого мощного устройства в системе — видеокарты. Программа ighashgpu позволяет задействовать GPU для взлома хешей MD4, MD5, SHA1, NTLM, Oracle 11g, MySQL5, MSSQL. Если при этом использовать атаку по словарю, успешный результат можно будет получить намного быстрее.

CUDA-Multiforcer

www.cryptohaze.com/multiforcer.php Еще одна утилита, использующая мощь графической карты для взлома различных хешей. Как можно догадаться по названию, ориентирована на видеокарты фирмы nVidia. Поддерживает внушительный список хешей: MD5, NTLM, MD4, SHA1, MSSQL, SHA, MD5PS: md5($pass.$salt), MD5SP: md5($salt.$pass), SSHA: base64(sha1($pass.$salt)), DOUBLEMD5: md5(md5($pass)), TRIPLEMD5, LM: Microsoft LanMan hash и др.

ophcrack

ophcrack.sourceforge.net Программа для восстановления паролей Windows с использованием rainbow-таблиц. В таких таблицах в особой форме содержатся предварительно рассчитанные хеши для разных паролей. Таким образом, найдя заданный хэш в таблице, мы быстро получаем готовый пароль. Успех напрямую зависит от размера rainbow-таблицы. Так что, если не хочется брутить пароль тупым перебором, рекомендую скачать табличку побольше.

John the Ripper

www.openwall.com Официальная версия этого легендарного брутфорсера паролей не поддерживает взлом NTLM-хешей, но энтузиасты не могли не прокачать функционал любимой хак-тулзы. Выпущен специальный jumbo-патч, который позволяет брутфорсить более десяти дополнительных видов хешей, в том числе NTLM. На офсайте есть как diff’ы, которые можно наложить на оригинальные сорцы, так и готовые к использованию бинарники (в том числе для win32).

![Как восстановить пароли с помощью ophcrack [пошаговое руководство] - как 2023](http://kubwheel.ru/wp-content/uploads/b/7/3/b73a0be99d8bf3463096f5b4dea7be37.png)