Подводные камни

Пока неизвестно, как Windows 11 будет работать на «железе», не отвечающем ее требованиям. По данным портала DigitIn, может пострадать ее стабильность.

Дмитрий Казаринов, «СофтТелематика»: цифровизация приближает нас к эре беспилотного транспорта

Цифровизация

Не исключено, что отключение проверки на наличие SecureBoot и TPM может в итоге привести к неработоспособности части функций системы, но на работе браузеров и основных программ, используемых большинством потребителей, это, с высокой степенью вероятности, никак не скажется.

Следует отметить, что Microsoft до сих пор не объяснила, зачем ее новой системе нужно как минимум 4 ГБ оперативной памяти. Также Windows 11 нуждается и в современном процессоре – как минимум Intel Core восьмого поколения или AMD Ryzen 2000.

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик –

). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

Запись есть

Здесь всё досточно просто. Вам нужно зайти в систему под этой учеткой и восстановить настройки.

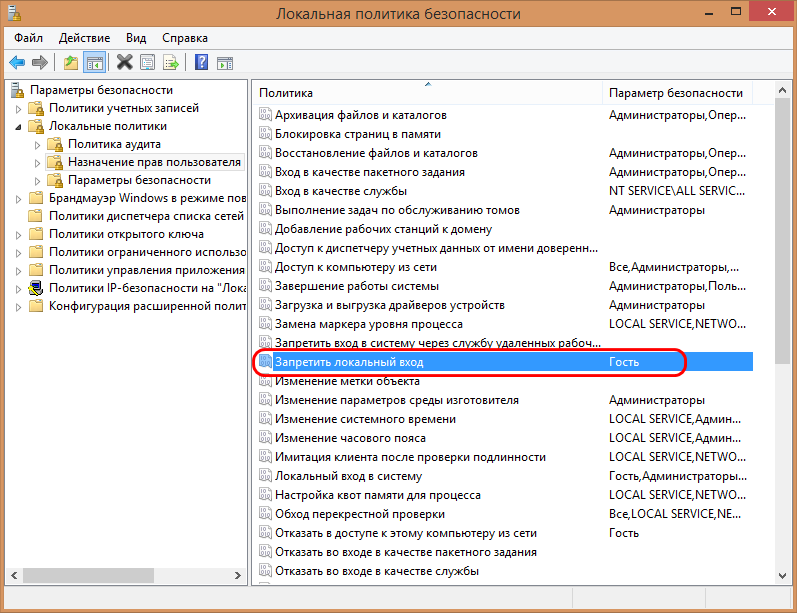

Для этого откройте командой secpol.msc оснастку «Локальные политики безопасности», разверните узел Параметры безопасности → Локальные политики → Назначение прав пользователей и найдите в правой колонке политику «Запретить локальный вход».

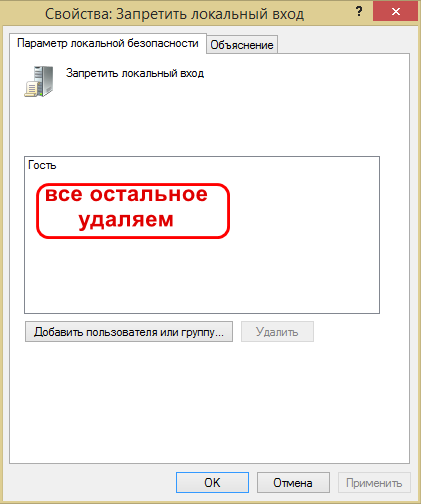

Кликните по политике дважды, чтобы открыть ее свойства. В списке групп пользователей этой политики должна быть только одна группа и/или пользователи — Гости, если в нём присутствуют другие учетные записи, удалите их.

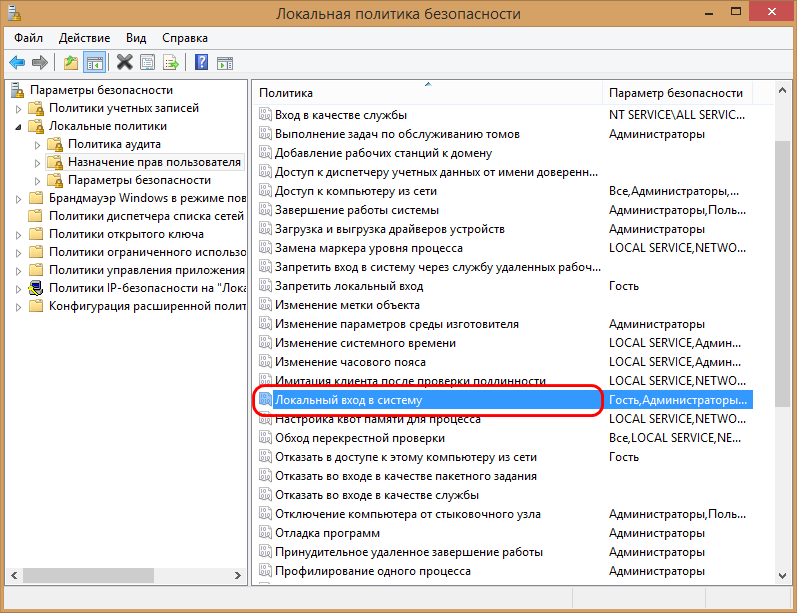

Заодно обратите внимание на политику «Локальный вход в систему»

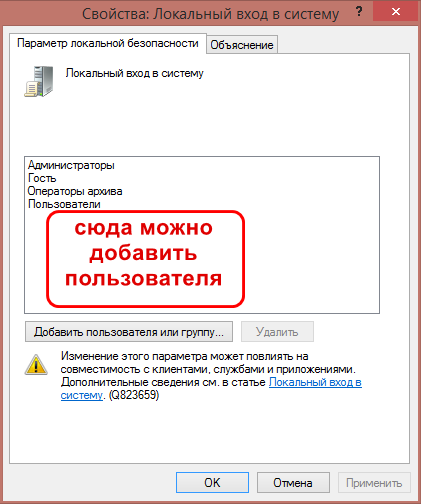

По умолчанию в ее списке должны присутствовать указанные на скриншоте группы. Если какая-то из них, в первую очередь Администраторы и Пользователи, отсутствует в списке, добавьте ее.

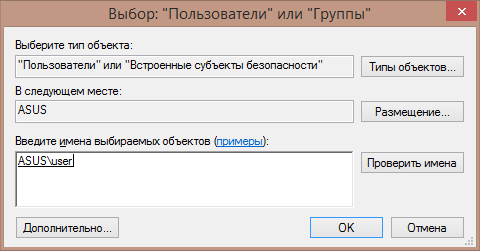

Нажмите кнопку «Добавить пользователя или группу» и введите ее или его имя в открывшемся диалоговом окошке выбора пользователя или группы.

Нажмите «OK», сохраните настройки и перезагрузите компьютер.

Вход в систему для проблемной учетной записи должен стать доступным.

Ограничиваем вход на компьютеры с помощью GPO

В больших доменах использовать свойство пользователя LogonWorkstations для ограничения доступ пользователей к компьютерам нецелесообразно из-за ограничений и недостаточной гибкости. Как правило, чтобы запретить пользователям входить на некоторые ПК? используют групповые политики.

Можно ограничить список пользователей в локальной группе Users с помощью политики Restricted Groups (Windows Settings -> Security Settings), но мы рассмотрим другой вариант.

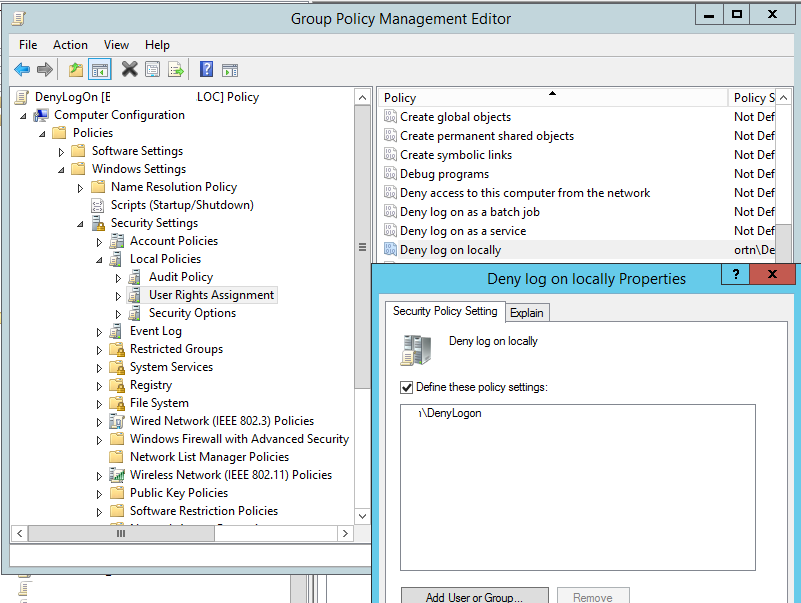

Есть две групповые политики, которые находятся в разделе Computer Configuration -> Policies -> Security Settings -> Local Policies -> User Rights Assignment (Конфигурация пользователя -> Политики -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя):

- Deny log on locally (Запретить локальный вход) – позволяет запретить локальный вход на компьютеры для определенных пользователей или групп. ;

- Allow log on locally (Локальный вход в систему) – содержит список пользователей и групп, которым разрешено входить на компьютер локально.

Например, чтобы запретить пользователям определенной группы входить на компьютеры в некой OU, вы можете создать отдельную группу пользователей, добавить ее в политику Deny log on locally и назначить ее на OU с компьютерами, доступ к которым вы хотите ограничить.

В больших доменах можно использовать комбинацию этих политик. Например, вы хотите запретить пользователям входить на компьютеры других OU.

Для этого в каждой OU нужно создать группу безопасности, куда нужно включить всех пользователей OU.

Import-module ActiveDirectory$rootOU = “OU= Users,OU=MSK,DC=winitpro,DC=ru”$group = “corpmsk-users”Get-ADUser -SearchBase $rootOu -Filter * | ForEach-Object

Затем нужно включить политику Allow log on locally, добавить в нее эту группу (+ различные администраторские группы: Domain Admins, администраторы рабочих станций и прочее) и назначить политику на OU с компьютерами. Таким образом вы разрешите только пользователям конкретного OU входить на компьютеры.

При попытке входа пользователя, которому не разрешен локальный вход, появится окно с предупреждением:

Несколько важных моментов касательно данных политик:

- Не стоит применять данные политики, для ограничения доступа к серверам и тем более к контроллерам домена.

RDP Wrapper: разрешить несколько RDP сеансов в Windows

Библиотека RDP Wrapper проекта OpenSource позволяет включать конкурентные сеансы RDP в Windows 10 без замены файла systematermrv.dll. Эта программа работает как слой между Service Control Manager (SCM) и службами удаленных рабочих столов. RDPWrap позволяет не только включить поддержку нескольких одновременных сеансов RDP, но и реализовать сервер RDP в домашних выпусках Windows 10. RDP Wrapper не вносит никаких изменений в файл termrv.dll, просто загружая termrv с измененными параметрами.

Следовательно, RDPWrap будет работать даже при обновлении версии filetermrv.dll, что позволяет избежать опасений перед обновлениями Windows.

Перед установкой RDP Wrapper важно убедиться, что вы используете исходную (непропатченную) версию filetermsrv.dll. В противном случае RDP Wrapper может работать нестабильно или вообще не загружаться

Вы можете скачать RDP Wrapper из репозитория GitHub: https://github.com/binarymaster/rdpwrap/releases (последняя версия библиотеки RDP Wrapper – v1.6.2). Утилита не развивалась с 2017 года, но ее можно использовать во всех сборках Windows 10 и даже Windows 11.

Архив RDPWrap-v1.6.2.zip содержит несколько файлов:

- RDPWinst.exe – программа установки / удаления библиотеки RDP Wrapper;

- RDPConf.exe – утилита настройки оболочки RDP;

- RDPCheck.exe – Local RDP Checker – утилита для проверки доступа по RDP;

- install.bat, uninstall.bat, update.bat – командный файл для установки, удаления и обновления RDP Wrapper.

Для установки RDPWrap запустите файл

с правами администратора.

После завершения установки запустите RDPConfig.exe. Убедитесь, что в разделе «Диагностика» все элементы окрашены в зеленый цвет.

После завершения установки запустите RDPConfig.exe. Скорее всего, сразу после установки утилита покажет, что оболочка RDP запущена (Установлена, Выполняется, Прослушивается), но не работает

Обратите внимание на красные буквы. Сообщите, что эта версия Windows 10 (ver.10.0.19041.1320) не поддерживается ()

Дело в том, что для каждой версии Windows 10 обязательно должно быть описание в файле конфигурации rdpwrap.ini. В вашем файле конфигурации просто нет настроек для вашей сборки Windows 10.

Текущую версию файла rdpwrap.ini можно скачать здесь https://raw.githubusercontent.com/sebaxakerhtc/rdpwrap.ini/master/rdpwrap.ini

Вручную скопируйте содержимое этой страницы в файл «C: \ Program Files \ RDP Wrapper \ rdpwrap.ini». Или загрузите файл с помощью командлета Invoke-WebRequest PowerShell (сначала необходимо остановить службу удаленного рабочего стола):

Перезагрузите компьютер, запустите утилиту RDPConfig.exe. Убедитесь, что в разделе “Диагностика” все элементы зеленого цвета и отображается сообщение … На скриншоте ниже показано, что RDP Wrapper с этой конфигурацией также отлично работает в Windows 11.

Осталось перезагрузить компьютер. Попробуйте подключиться к своим компьютерам с разными сеансами RDP (используйте любой клиент RDP: mstsc.exe, rdcman и т.д.). Все заработало (также можно использовать сохраненные пароли RDP)! Ваша Windows 10 теперь позволяет двум (или более) удаленным пользователям одновременно подключаться через RDP.

Утилита RDPWrap поддерживается в выпусках Windows, поэтому вы можете создать сервер терминалов из любой клиентской версии Windows.

Также среди интересных особенностей RDP Wrapper можно выделить:

- Включить удаленный рабочий стол – включить доступ RDP

- Параметр «Скрыть пользователей на экране входа в систему» позволяет скрыть список пользователей на экране приветствия;

- Если параметр Один сеанс на пользователя отключен, несколько одновременных сеансов RDP будут разрешены под одной учетной записью (параметр реестра fSingleSessionPerUser = 0 установлен в ветке HKLM \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ fSingleSessionPerUser).

- Порт RDP: вы можете изменить номер порта удаленного рабочего стола со стандартного TCP 3389 на любой другой;

- В разделе Session Shadowing Mode вы можете настроить теневое подключение к рабочему столу пользователей Windows 10.

Ограничения продолжительности сеансов RDP можно настроить через GPO.

Разрешаем вход только на определенные компьютеры в свойствах пользователя AD

В небольших доменах вы можете в свойствах каждого пользователя в AD ограничить возможность входа под его учетной на компьютеры домена. Например, вы хотите, чтобы конкретный пользователь мог входить только на свой компьютер. Для этого:

- Запустите оснастку ADUC (Active Directory Users and Computers), выполнив команду dsa.msc.

- С помощью поиска найдите учетную запись пользователя, которому нужно разрешить вход только на определённые компьютеры и откройте его свойства.

- Перейдите на вкладку Account и нажмите кнопку Log On To.

- Как вы видите, пользователю разрешено входить на все компьютеры (The user can log on to: All computer). Чтобы разрешить пользователю доступ на определенные компьютеры, выберите опцию The following computers и добавьте в список имена компьютеров, но которые ему разрешено логиниться.

Изменяем атрибут LogonWorkstations с помощью PowerShell

Вручную ограничивать вход пользователей на компьютеры домена довольно утомительно. С помощью PowerShell можно автоматизировать это действия. Список компьютеров, на которые разрешено входить пользователю хранится в атрибуте пользователя в AD – LogonWorkstations. Например, наша задача разрешить определенному пользователю входить только на компьютеры, чьи имена содержатся в текстовом файле computers.csv

Скрипт может выглядеть так (сначала загружаем модуль AD для Powershell):

Import-Module ActiveDirectory$ADusername = ‘aapetrov’$complist = Import-Csv -Path «C:PScomputers.csv» | ForEach-Object <$_.NetBIOSName>$comparray = $complist -join «,»Set-ADUser -Identity $ADusername -LogonWorkstations $comparrayClear-Variable comparray

С помощью следующей команды можно вывести список компьютеров, на которые разрешено входить пользователю можно с помощью командлета Get-ADUser.

Get-ADUser $ADusername -Properties LogonWorkstations | Format-List Name, LogonWorkstations

Либо можно посмотреть список компьютеров в консоли ADUC.

Чтобы добавить в список новый компьютер, воспользуйтесь такой командой:

$Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations).LogonWorkstations$Wks += «,newpc»Set-ADUser aapetrov -LogonWorkstations $Wks

Windows 11 умерила аппетит

Обнаружен способ установки новой ОС Windows 11 на любой компьютер, в том числе и несоответствующий системным требованиям. По данным портала TechAdvisor, для этого используются встроенные в саму систему компоненты, так что этот метод можно считать легальным и предусмотренным самой Microsoft.

Для установки Windows 11 на любой ПК потребуется лишь редактор реестра (RegEdit) и начальный уровень опыта в работе с ним. Новая система Microsoft известна своими чрезмерно высокими системными требованиями. Из-за них переход на новую ОС может обойтись многим пользователям в крупную сумму денег, которую они будут вынуждены потратить на апгрейд компьютера или покупку нового.

Установить Windows 11 без хитростей не получится

Завышенные требования Windows 11, анонс которой состоялся в конце июня 2021 г., отключаются за пару минут, однако авторы этого способы не гарантируют, что найденная ими лазейка останется в стабильной сборке системы. На момент публикации материала она была доступна лишь в бета-версии, а точная дата выпуска стабильного дистрибутива назначена не была.

Windows 10 RDP – несколько пользователей

Для настройки нескольких пользователей для подключения к удаленному рабочему столу (RDP) в Windows 10, выполните следующие шаги:

- Убедитесь, что удаленный рабочий стол включен на компьютере, к которому вы хотите подключиться. Для этого откройте “Панель управления” и перейдите в “Система и безопасность” -> “Система” -> “Дополнительные параметры системы” -> “Удаленный доступ”. Убедитесь, что опция “Разрешить подключение к этому компьютеру” отмечена.

- Затем добавьте пользователей, которые должны иметь доступ к удаленному рабочему столу. Для этого откройте “Панель управления” и перейдите в “Учетные записи пользователей” -> “Управление учетными записями”. Щелкните на “Создать учетную запись” и следуйте инструкциям на экране, чтобы создать нового пользователя.

- После того как учетная запись была создана, перейдите обратно в “Панель управления” -> “Система и безопасность” -> “Система” -> “Дополнительные параметры системы” -> “Удаленный доступ”. Щелкните на “Выбрать пользователей”, затем введите имя пользователя, которому вы хотите разрешить доступ к удаленному рабочему столу.

- Повторите шаг 3 для всех пользователей, которым вы хотите разрешить доступ к удаленному рабочему столу.

- Теперь вам нужно подключиться к удаленному рабочему столу. Чтобы это сделать, откройте “Пуск” и введите “Подключение к удаленному рабочему столу” в строке поиска. Выберите “Подключение к удаленному рабочему столу” из списка результатов поиска и введите имя или IP-адрес компьютера, к которому вы хотите подключиться. Затем введите имя пользователя и пароль для учетной записи, которую вы добавили в шагах 2-4.

- Щелкните на “Подключиться” и вы должны успешно подключиться к удаленному рабочему столу.

Теперь у вас есть несколько пользователей, которые могут подключаться к удаленному рабочему столу в Windows 10.

Другой пользователь вошел в систему. Если вы продолжите, он будет отключен. Вы все равно хотите войти в систему?

В английской версии предупреждение:

Другой пользователь вошел в систему. Если вы продолжите, они будут отключены. Вы все равно хотите войти в систему?

Все настольные версии Windows (включая Win 10 и 11) имеют ряд ограничений на использование службы удаленного рабочего стола

- вы можете удаленно подключиться только через RDP к предыдущим выпускам Windows (Professional, Enterprise). В домашних версиях (Home / Single Language) доступ по RDP заблокирован;

- поддерживается только одно одновременное соединение RDP. При попытке начать второй сеанс RDP пользователю будет предложено завершить активное соединение;

- Если пользователь работает на консоли компьютера (локально), при удаленном подключении через RDP его локальная сессия будет отключена (заблокирована). Верно и обратное: удаленный сеанс RDP принудительно завершается, если пользователь входит в систему через консоль Windows.

Ограничение количества одновременных подключений RDP в Windows не техническое, а программное и лицензионное. Поэтому Microsoft запрещает создание терминального RDP-сервера на базе рабочей станции для одновременной работы нескольких пользователей. Логика Microsoft проста: если вам нужен терминальный сервер, приобретите лицензию Windows Server, клиентские лицензии RDS, установите и настройте роль узла сеансов удаленного рабочего стола (RDSH).

Технически любая редакция Windows при наличии достаточного количества оперативной памяти может обслуживать одновременную работу нескольких десятков удаленных пользователей. В среднем для сеанса пользователя RDP, за исключением запущенных приложений, требуется 150-200 МБ памяти. Теоретически максимальное количество одновременных сессий RDP ограничено только ресурсами компьютера.

Мы рассмотрим два способа снять ограничение на количество одновременных подключений RDP к Windows 10 и 11: с помощью приложения RDP Wrapper и путем изменения файла systematermrv.dll. Примечание. Системные изменения, описанные в этой статье, считаются нарушением Лицензионного соглашения Windows, и вы можете вносить их на свой страх и риск.

Windows server 2012 запрещен метод входа

Всем привет. Столкнулся с проблемой

При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка «Этот метод входа запрещено использовать». Под локальным Админом заходит

В групповых политиках запретов никаких нет.

Подскажите, где зарылась «собака», которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход.

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 2 Благодарности:

Там вообще никаких групп нету. Пробовал добавлять группы. Не помогло »

запустите rsop.msc под доменным админом будет построена результирующая групповая политика для этого компьютера.

посмотрите в ней политику Локальный вход в систему, в колонке имя GPO будет имя политики которая отвечает за это

Сообщения: 4677 Благодарности: 1090

Конфигурация компьютера

Память: 8Gb DDR3

Ноутбук/нетбук: Dell Latitude 6430u

Всем привет. Столкнулся с проблемой

При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка «Этот метод входа запрещено использовать». Под локальным Админом заходит

В групповых политиках запретов никаких нет. Подскажите, где зарылась «собака», которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход. »

——- в личке я не консультирую и не отвечаю на профессиональные вопросы. для этого есть форум.

Служба RDP wrapper Windows 10 not listening

Если служба RDP Wrapper не работает на Windows 10, есть несколько возможных причин, почему это происходит. Вот некоторые возможные решения, которые вы можете попробовать:

- Убедитесь, что RDP Wrapper установлен правильно и соответствующим образом настроен для вашей операционной системы Windows 10. Вы можете проверить это, открыв файл install.bat из папки RDPWrap, который находится в корневом каталоге RDP Wrapper.

- Проверьте, не заблокирован ли порт RDP в вашей сети. Если порт заблокирован, RDP Wrapper не сможет прослушивать соединения. В этом случае вам необходимо будет настроить вашу сеть или изменить порт, который использует RDP Wrapper.

- Убедитесь, что служба RDP Wrapper запущена и работает правильно. Для этого откройте панель управления Windows, перейдите в “Администрирование” -> “Службы”, найдите службу RDP Wrapper и проверьте, что она работает.

- Если все еще не удается решить проблему, вы можете попробовать перезапустить ваш компьютер и повторно установить RDP Wrapper, используя последнюю версию программы.

Проверьте и устраните проблемы, которые мешают вам войти в Windows.

Теперь проблема с методом «Войти» должна быть решена. Но если нет, то ошибка может быть вызвана какой-то системной ошибкой. Теперь простой способ избавиться от него — просканировать компьютер и исправить любые проблемы, которые могут возникнуть.

В этом случае вы можете использовать инструмент проверки диска (CHKDSK) для сканирования и устранения системных проблем.

Вот шаги, которые вам необходимо выполнить:

- Тип CMD в строке поиска меню «Пуск».

- Щелкните правой кнопкой мыши результат наилучшего совпадения и выберите Запустить от имени администратора.

- Введите следующую команду и нажмите Enter:

chkdsk C: /f

В данном случае она представлена C: буква жесткого диска. Если вы установили Windows на другой диск, замените его правильной буквой жесткого диска.

После завершения сканирования перезагрузите устройство, чтобы сохранить изменения. Проверять Как проверить и восстановить поврежденные файлы Windows через Powershell.

Устраните проблемы с оборудованием, из-за которых вы не можете войти в Windows.

В некоторых редких случаях вы можете столкнуться с проблемой, связанной с внутренними компонентами. В этом случае вам может помочь средство устранения неполадок оборудования и устройств в Windows.

Итак, давайте посмотрим, как вы можете использовать его для решения проблемы «входа в систему»:

- Нажмите на Win + I для доступа к системным настройкам.

- Тип Устранение неполадок с настройками в строке поиска и выберите подходящий вариант.

- Выберите вариант Дополнительные средства устранения неполадок Справа.

- Выберите справа средство устранения неполадок оборудования и оборудования, а затем нажмите кнопку Запустите средство устранения неполадок.

Модификация файла termsrv.dll для снятия ограничений RDP в Windows 10 и 11

Чтобы снять ограничение на количество подключений пользователей RDP в Windows 10 без использования rdpwraper, вы можете заменить filetermrv.dll. Это файл библиотеки, используемый службами удаленных рабочих столов. Файл находится в каталоге C: \ Windows \ System32.

Перед изменением или заменой файла termsrv.dll рекомендуется сделать его резервную копию. Это поможет вам при необходимости восстановить исходную версию файла. Запустите командную строку от имени администратора и выполните команду:

Таким образом, вы должны стать владельцем файла. Самый простой способ сделать это – из командной строки. Чтобы изменить владельца файла с TrustedInstaller на локальную группу администраторов, используйте команду:

Вы должны увидеть сообщение: «УСПЕХ: файл (или папка):« c: \ Windows \ System32 \ termsrv.dll »теперь принадлежит группе администраторов».

Теперь с помощью icacls.exe предоставьте группе локальных администраторов все права на файл termrv.dll (полный доступ):

(или

в русской версии Windows). Должно появиться сообщение: «Файл обработан: c: \ Windows \ System32 \ termsrv.dll Успешно обработан 1 файл; Не удалось обработать 0 файлов«.

Теперь вам нужно остановить службу удаленного рабочего стола (TermService) из консоли services.msc или из командной строки:

Служба перенаправления портов пользовательского режима служб удаленных рабочих столов останавливается на нем.

Прежде чем мы продолжим, вам нужно узнать вашу версию (сборку) Windows 10. Самый простой способ сделать это – использовать следующую команду PowerShell:

В моем случае установлена Windows 10 build 21H1.

Затем откройте файлtermsrv.dll с помощью любого HEX-редактора (например, Tiny Hexer). В зависимости от вашей сборки вам нужно найти и заменить строку:

| Версия для Windows | Найти строку | Заменяется |

| Windows 11 RTM (21H2 22000.258) | 39 81 3C 06 00 00 0F 84 4F 68 01 00 | В8 00 01 00 00 89 81 38 06 00 00 90 |

| Windows 10 x64 21H2 | 39 81 3C 06 00 00 0F 84 DB 61 01 00 | |

| Windows 10 x64 21H1 | 39 81 3C 06 00 00 0F 84 2B 5F 01 00 | |

| Windows 10 x64 20H2 | 39 81 3C 06 00 00 0F 84 21 68 01 00 | |

| Windows 10 x64 2004 г | 39 81 3C 06 00 00 0F 84 D9 51 01 00 | |

| Windows 10 x64 1909 г | 39 81 3C 06 00 00 0F 84 5D 61 01 00 | |

| Windows 10 x64 1903 г | 39 81 3C 06 00 00 0F 84 5D 61 01 00 | |

| Windows 10 x64 1809 | 39 81 3C 06 00 00 0F 84 3B 2B 01 00 | |

| Windows 10×64 1803 | 8B 99 3C 06 00 00 8B B9 38 06 00 00 | |

| Windows 10 x64 1709 | 39 81 3C 06 00 00 0F 84 B1 7D 02 00 |

Редактор Tiny Hexer не может редактировать filetermsvr.dll непосредственно из папки system32. Скопируйте его на рабочий стол и замените исходный файл после редактирования.

Например, для той же редакции Windows 10 x64 21H1 19043.1320 (версия файла termrv.dll – 10.0.19041.1320) вам нужно открыть файл termrv.dll в Tiny Hexer. Затем найдите строку:

И замените его на:

Сохраните файл и запустите TermService. Если что-то пойдет не так и у вас возникнут проблемы со службой RDP, остановите службу и замените измененный filetermsrv.dll исходной версией:

![Введите сетевые учетные данные в windows 10 [лучшие решения]](http://kubwheel.ru/wp-content/uploads/d/c/2/dc2dadcfebf23e85d72dededae78b982.jpeg)

![Введите сетевые учетные данные в windows 10 [лучшие решения]](http://kubwheel.ru/wp-content/uploads/b/e/7/be772b4f8ea06ee58c428d0de81bb0eb.png)