Ошибка подключения RDP: произошла ошибка аутентификации

Если вы столкнулись с этим Произошла ошибка аутентификации — запрошенная функция не поддерживается проблема, вы можете попробовать наши рекомендуемые решения ниже, чтобы решить эту проблему.

- Обновите Windows 10 с помощью последних исправлений безопасности

- Измените Шифрование Oracle Remediation политика

- Создайте и настройте AllowEncryptionOracle ключ реестра

Давайте посмотрим на описание процесса применительно к каждому из перечисленных решений.

1]Обновите Windows 10 с помощью последних исправлений безопасности.

В этом решении рекомендуется установить Патч безопасности CredSSP на обоих компьютерах (серверном и клиентском). Или вы можете нажать Начинать > Настройки > Обновление и безопасность > Центр обновления Windows > Проверить обновления для загрузки и установки последнего накопительного обновления.

Как только на обоих компьютерах будет установлен патч CredSSP, Произошла ошибка аутентификации — запрошенная функция не поддерживается сообщение об ошибке будет решено.

Если по каким-либо причинам вы не можете установить обновление безопасности на сервер или клиентский компьютер, вы можете использовать решения 2 и 3 ниже.

2]Измените Шифрование Oracle Remediation политика

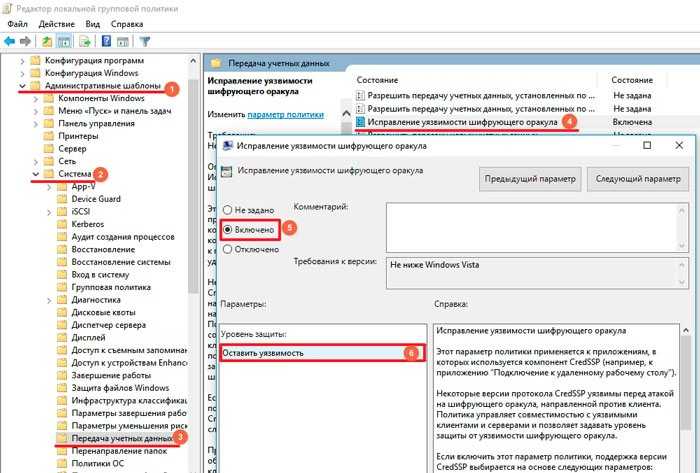

Сообщение об ошибке можно устранить с помощью редактора групповой политики, чтобы изменить Шифрование Oracle Remediation политика.

Примечание: Этот метод не применяется к Windows 10 Home edition, поскольку редактор локальной групповой политики не установлен по умолчанию. Но вы можете обойти эту проблему, добавив редактор локальной групповой политики в домашнюю версию Windows 10.

Чтобы включить политику восстановления шифрования Oracle, сделайте следующее:

- Нажмите клавишу Windows + R.

- В диалоговом окне «Выполнить» введите gpedit.msc и нажмите Enter, чтобы открыть редактор групповой политики.

- В редакторе локальной групповой политики используйте левую панель, чтобы перейти по указанному ниже пути:

- На правой панели дважды щелкните Шифрование Oracle Remediation для редактирования его свойств.

- При открытой политике Encryption Oracle Remediation установите переключатель в положение Включено.

- Затем прокрутите вниз до Уровень защиты и измените его на Уязвимый.

- Нажмите Подать заявление > Ok чтобы сохранить изменения.

Теперь вы можете выйти из редактора локальной групповой политики и перезагрузить компьютер. При загрузке попробуйте снова RDP-соединение и посмотрите, решена ли проблема.

3]Создайте и настройте AllowEncryptionOracle ключ реестра

Это эквивалентно включению Шифрование Oracle Remediation политика. Вы можете решить проблему, создав и настроив следующий раздел реестра:

Поскольку это операция реестра, рекомендуется создать резервную копию реестра или создать точку восстановления системы на случай, если процедура пойдет не так.

После того, как вы примете необходимые меры предосторожности, вы можете действовать следующим образом:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

- Щелкните правой кнопкой мыши Система, Выбрать Новый > Ключ и установите его имя как CredSSP.

- Затем щелкните правой кнопкой мыши CredSSP, Выбрать Новый > Ключ и установите его имя как Параметры.

- Теперь щелкните правой кнопкой мыши пустое место на правой панели и выберите Новый > DWORD (32 бита) Значение.

- Переименуйте имя значения как AllowEncryptionOracle и нажмите Enter.

- Дважды щелкните новое значение, чтобы изменить его свойства.

- Вход 2 в поле «Значение» и нажмите «Ввод», чтобы сохранить изменение.

- Закройте редактор реестра и перезагрузите компьютер.

Теперь вы можете успешно установить подключение к удаленному рабочему столу!

Теги: Ошибки, удаленный рабочий стол

Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

В том случае, если в вашей редакции Windows отсутствует редактор групповых политик (например Windows 10 Домашняя), то тогда придется внести нужные правки в реестр вручную. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

-

Открываем редактор реестра, и переходим по следующему пути (в случае его отсутствия, его необходимо создать):

- Ищем параметр DWORD под названием AllowEncryptionOracle, и ставим значение 2. Если такого параметра нет, то создаем его.

- Перезагружаем компьютер

Для тех, кто не хочет возиться с реестром, достаточно просто выполнить команду приведенную ниже, в командной строке с правами администратора:

Способы решения проблемы

Существует два пути выхода из сложившейся ситуации. Как нетрудно догадаться, один из них – удаление обновлений безопасности на клиентском компьютере, установленных после марта 2018 года. Разумеется, такой шаг считается весьма рискованным и настоятельно не рекомендуется, поскольку имеются другие варианты решения проблемы. Но он – самый простой в исполнении, и его можно использовать для однократной попытки доступа к удалённой машине.

А теперь рассмотрим альтернативные «правильные» варианты исправления ошибки, возникающей при проверке подлинности CredSSP.

Один из них – отключить (одноразово) процедуру проверку версии CredSSP на удалённом ПК во время попытки соединения по RDP. В этом случае вы остаётесь защищёнными, патчи остаются установленными, риск есть только во время сеанса связи.

Алгоритм действий:

Выключение политики EncryptionOracleRemediation позволит вашему компьютеру подключаться даже к непропатченным удалённым ПК и серверам без наличия свежих обновлений безопасности.

ВНИМАНИЕ. Напомним, что такой способ устранения в Windows ошибки несовпадения шифрования CredSSP не рекомендуется для постоянного применения

Лучше сообщите администратору удалённой машины о проблеме несоответствия протоколов шифрования для установки соответствующих обновлений.

Рассмотрим, как работает политика EOR. Она имеет три уровня защиты от уязвимостей протокола CredSSP при отсутствии патчей:

- Force Updated Clients – базовый уровень защиты, полный запрет подключения со стороны удалённой машины на подключение клиентских ПК без установленных обновлений. Как правило, эту политику активируют после полного обновления в рамках всей инфраструктуры сети, то есть после установки свежих обновлений на все связанные сетью рабочие станции, включая серверы, к которым осуществляется удалённое подключение.

- Mitigated – этот уровень защиты блокирует любые попытки подключения к серверам, на которых протокол CredSSP не пропатчен. При этом все остальные службы, работающие по CredSSP, не затрагиваются.

- Vulnerable – зашита минимального уровня, снимающая запрет на удалённый доступ к RDP машине при наличии уязвимой версии CredSSP.

Отметим, что на некоторых клиентских машинах (например, домашней версии Виндовс) редактор локальных политик в сборку не включён. В этом случае внесение изменений, позволяющих связываться с удалёнными машинами без пропатченных обновлений на серверной стороне, вносится вручную правкой реестра.

Для этого вводим в консоль «Выполнить» строку:

Эту процедуру можно применить ко всем рабочим станциям, используя доменную GPO (консольный запуск – gpmc.msc), а можно применить скрипт PowerShell (чтобы получить перечень рабочих станций, принадлежащих данному домену, можно воспользоваться командлетом Get-ADComputer, входящим в состав RSAT-AD-PowerShell) следующего содержания:

Но чтобы избежать лишнего риска, необходимо сразу после подключения к удаленной машине при наличии соответствующих прав установить актуальные обновления, используя службу Windows Update (она должна быть включена). Эту операцию можно выполнить вручную, скачав свежие кумулятивные обновления и выполнив их установку в соответствии с указанным ранее алгоритмом.

Если вы хотите исправить ошибку шифрования CredSSP на Виндовс XP/Server 2003, которые в настоящее время уже не поддерживаются, но в силу определённых обстоятельств вами используются, необходимо все эти машины пропатчить Embedded POSReady 2009.

ВАЖНО. После успешной попытки связаться с сервером, установки на нём кумулятивных патчей и перезагрузки сервера обязательно выполните обратные преобразования в политике клиентской машины, выставив значение в политике ForceUpdatedClients в стоявшее там по умолчанию или заменив значение ключа AllowEncryptionsOracle с 2 на исходный 0

Таким образом, вы снова защитите свой компьютер от уязвимостей, присущих для непропатченного RDP соединения, произведя исправление шифрования CredSSP.

Мы не упомянули ещё об одном сценарии возникновения ошибочного сообщения «Еncryption oracle remediation» – когда с удалённым сервером всё в порядке, а непропатченным оказывается клиентский компьютер. Она будет возникать, если на удалённой машине активирована политика, блокирующая попытки установления связи с непропатченными клиентскими ПК.

В данном случае удалять обновление безопасности на клиенте не нужно. При неудачной попытке связаться с сервером следует проверить, когда последний раз на клиентской машине производилась установка кумулятивных обновлений безопасности. Выполнить проверку можно посредством использования модуля PSWindowsUpdate, а также выполнив команду в консоле:

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с на и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

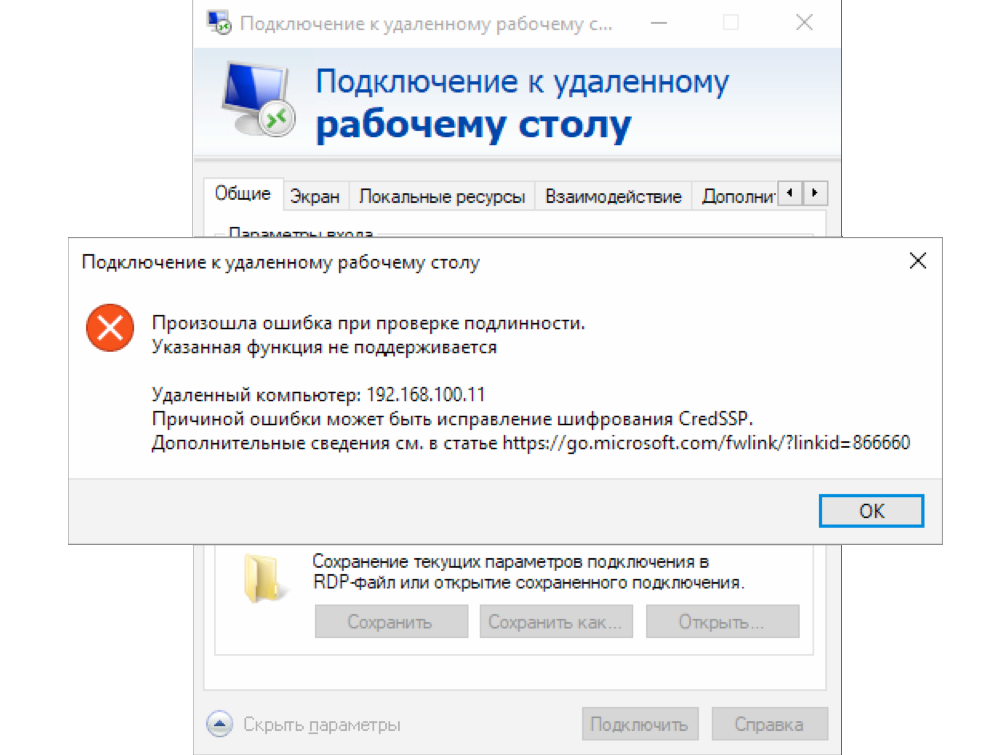

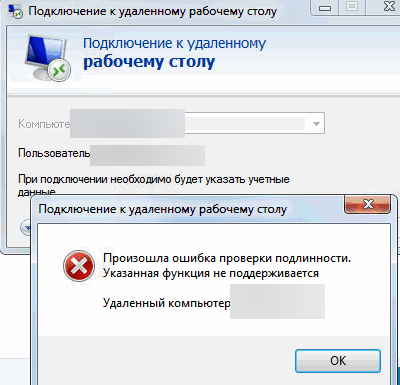

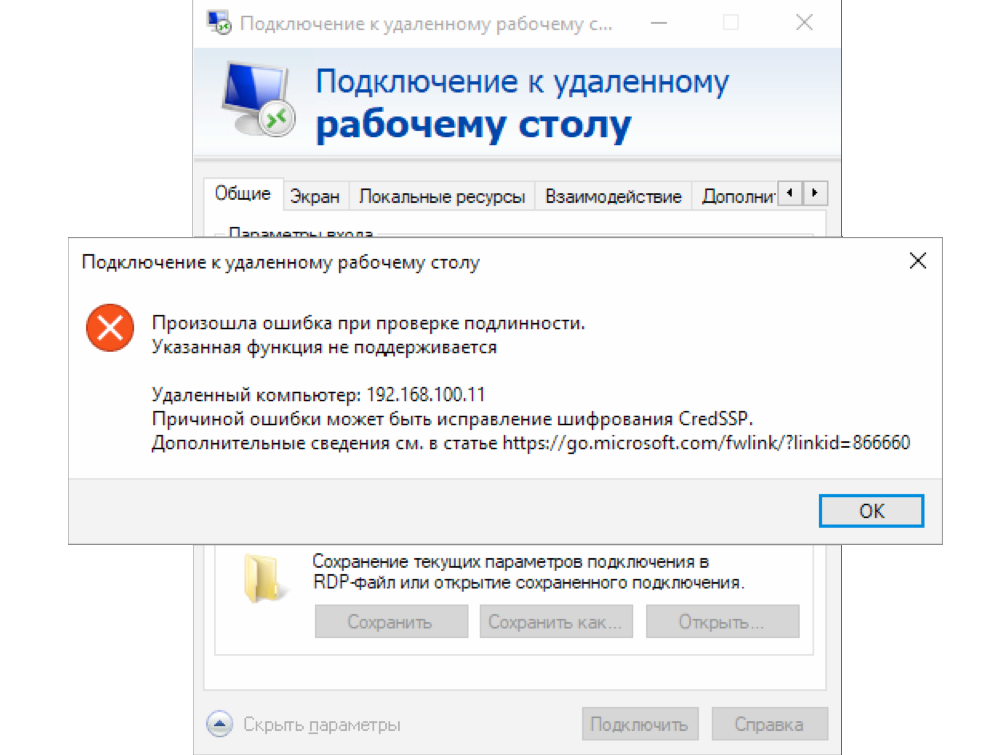

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается. Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

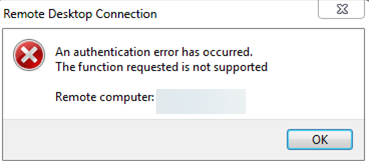

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2020 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть временные и альтернативные решения, которые нужно делать быстро, чтобы хоть как-то работало, так как компания прямо сейчас может бездействовать и терять деньги.

- Вы можете удалить новое обновление безопасности, худший вариант, но в критические моменты его иногда используют для переноса работы на вечер или ночь

- Если вам нужно быстро получить доступ к серверу и избежать аутентификации credssp, я рекомендую вам отключить флажок NLA (Network Level Authentication) на подключении к принимающему серверу в русской версии «Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с аутентификацией в сети уровень”

- Тот же быстрый метод массового внедрения – использование групповой политики, которая изменит шифрование Oracle Remediation

- Хороший самый правильный метод, это для установки обновлений на все ваши системы

Ошибка 0x80004005 при распаковке сжатого файла

Вы можете столкнуться с этой ошибкой при извлечении файлов в вашей системе, если увидите это сообщение.

Вы можете извлечь нужный файл с помощью другой программы. Вам понадобится 7zip для извлечения файла, если WinRAR выдал вам эту ошибку. На этот раз ошибка не помешает вам.

Функция защиты в режиме реального времени антивирусной программы иногда приводит к сбою извлечения. Любой распакованный файл может быть отмечен как потенциальный риск для безопасности системы, и его пытаются удалить из процесса.

Как отключить защиту в реальном времени, было показано. Используйте этот метод, если у вас есть другая антивирусная программа.

1. В строке поиска должно быть написано «Безопасность Windows».

2. Затем откройте его, нажав «Безопасность Windows».

3. Выберите «Защита от вирусов и угроз» в окне «Безопасность Windows».

4. После этого в разделе «Настройки защиты от вирусов и угроз» нажмите «Управление настройками».

5. В настройках защиты от вирусов и угроз в параметре « Постоянная защита » переключите его на « Выкл. ».

6. После этого установите для параметра «Cloud Protect» значение «Off».

Попробуйте сначала распечатать файл, если не удается его распаковать. Убедитесь, что проблема сохраняется.

Редактирование локальных групповых политик

Решение неактуально для Windows 10 Home (Домашняя), поскольку в этой версии недоступен рассматриваемый инструмент.

Но есть способ добавления нужного функционала в Виндовс, о чём я рассказывал

в этой статье

- Нажимаем клавиатурное сочетание Win + R ;

- Открывается окно, в котором вводим команду:

Спустя несколько секунд отобразится редактор ЛГП. Слева увидите перечень папок. Нужно перейти по пути:

Конфигурация ПК | Админ шаблоны | Система | Передача уч. данных

Теперь справа загружается перечень политик. Нас интересует пункт, связанный с устранением уязвимостей оракула шифрования (смотрите скриншот ниже). Дважды кликаем по нему для открытия свойств, включаем, и выбираем уровень защиты «Оставить уязвимость»:

Обязательно сохраняем изменения – кликаем на ОК. перезагружаем компьютер.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP – это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности – это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

C redSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) – обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) – выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) – Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL – криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) – Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) – обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) – (Представлено в Windows 2000) (msapsspc.dll) – Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) – обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Пункт 1: Причины возникновения ошибки CreedSSP

Возникновение ошибки CredSSP связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Ошибка подключения по RDP возникает после установки следующих обновлений:

- Windows 7 / Windows Server 2008 R2 (KB4103718)

- Windows 8.1 / Windows Server 2012 R2 (KB4103725)

- Windows Server 2016 (KB4103723)

- Windows 10 1803 (KB4103721)

- Windows 10 1709 (KB4103727)

- Windows 10 1703 (KB4103731)

- Windows 10 1609 (KB4103723)

Нужно ли вообще обновлять Windows?

Кто-то после покупки нового компьютера или переустановки операционной системы сразу же выключает автоматические обновления, считая их ненужными. Кто-то постоянно устанавливает последние системные обновления, думая, что они обязательны для безопасности и стабильной работы Windows. Кто же прав?

Действительно, обновления системы позволяют быть более защищенным от различных программ-шпионов. С новыми обновлениями Microsoft выпускают улучшенную защиту, закрывая различные «дыры» в операционной системе, через которые могут проникнуть вредоносные программы. И если у вас недостаточно мощный антивирус, либо его нет вообще и вы не обновляете систему, то риск, что на ПК проникнет вирус, очень высок.

С новыми обновлениями выпускаются и различные исправления багов в системе. Если не обновлять систему, то через какое-то время можно заметить ухудшение производительности компьютера: различные лаги и торможения в системе, замедленная работа «тяжелых» программах (типа Photoshop, 3DMax и так далее), а еще глюки в терминалах и различных играх. С помощью обновлений многие такие проблемы, которые появляются по вине неисправности системы — исчезают.

В центре обновлений системы можно включить автоматическую установку новых компонентов Windows. Плюс здесь в том, что они вас не будут тревожить и устанавливаются автоматически.

Теперь, для объективности, несколько слов о минусах. И самых главный минус обновлений – это огромное разнообразие компьютерного оборудования. Разработчики системы не могут, даже при всем желании, выпускать обновления, которые бы работали одинаково хорошо у всех пользователей. На одной аппаратной конфигурации обновления будут отлично устанавливаться и работать, а на другой – приведут к полному отказу системы и критической ошибке BSOD (т.н. синий экран) при включении компьютера. Отсюда следует вывод: любые обновления для системы несут потенциальную угрозу для её работы. Из-за «кривых» обнов компьютер может потерять в производительности, а в некоторых случаях и вовсе перестанет загружаться.

Мой совет тут очень прост — устанавливайте обновления только в том случае, если они вам реально необходимы. Если для запуска какой-то программы требуется определенное обновление, то эти приложения обычно сами сообщат, что конкретно требуется. Вы же сможете выборочно поставить только то, что нужно. Во всех остальных случаях работает главное правило админа: «работает – не лезь». Если ваш компьютер стабильно работает без глюков и зависаний, а все установленные программы шустро выполняют свои задачи – обновляться не обязательно.

Ошибка RDP подключения: исправление шифрования CredSSP

Утро пятницы началось с жалоб некоторых пользователей на невозможность подключится к удаленному рабочему столу Windows Server 2008 R2 и Windows Server 2012 R2.

Причиной отказа в подключении послужило обновление безопасности Windows, закрывающее уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886), в результате чего клиентам запрещалось подключаться к удаленным RDP серверам с непропатченой версией CredSSP. Таким образом, клиентские машины, установившие майские обновления остались не при делах.

Есть несколько путей решения проблемы. Наиболее правильным я считаю всё-таки установку обновления для закрытия уязвимости CredSSP на сервере, однако такое решение может выйти боком в некоторых случаях. Приведу простой пример когда не стоит гнаться за обновлениями.

В сети имеются компьютеры на старой версии Mac OS X (10.7.5), для которых не существует свежей версии RDP-клиента и после такого обновления теряется возможность работы с сервером. Вопрос безопасности соединения мобильных пользователей в таком случае решается VPN туннелем.

Так что, для начала рассмотрим вариант, позволяющий убрать уведомление безопасности и блокировку подключения с установленным обновлением безопасности без обновления самого сервера. Удаление самого обновления, конечно решает проблему, но неужели вы будете заниматься этим постоянно?

Отключение уведомления об ошибке шифрования CreedSSP на клиенте

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Если же вам удобнее использовать редактор локальных групповых политик, то запустив редактор gpedit.msc, переходим в раздел:

Открываем параметр с именем «Исправление уязвимости шифрующего оракула» (Encryption Oracle Remediation), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» (Vulnerable).

Обновить политики на компьютере можно командой, после чего подключение по RDP должно заработать:

Установка обновления для исправления шифрования CreedSSP на сервере

Установить отсутствующие обновления безопасности на сервере можно через службу Windows Update или вручную. Чтобы не тянуть кучу лишнего, вот прямые ссылки на обновления для разных версий Windows Server:

Учтите, что после установки обновления сервер уйдет в перезагрузку.

Если считаете статью полезной,не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 30

Спасибо больше помогло ))

Спасибо за информацию. Винда конечно в своем репертуаре.

спасибо очень выручили, бухгалтерия наша благодарна

Спасибо огромное. Помогло!

Мужик! Ты это. Мужик. Спасибо.

Спасибо! Помогли восстановить связь с торговым терминалом на VDS сервере.

Как же задолбали эти обновления да еще и насильственным путём! Вот ведь всё работало, всё устраивало, а теперь танцы с бубном. На сервер обновление ставить не стал, слишком много геморроя со старыми машинами.

Отключил через реестр на новых машинах с Windows 10 как вы написали, пока пусть живут так. На семерке обновления отключены, ставлю только которые сам считаю нужными.

Золотое правило «Не трогай пока работает» никто не отменял. Спасибо за статью

Cегодня тоже не смогла подключиться к серверу, у меня Windows 10, на сервере 2008R2. Так как к управлению сервером прав нет, отключила у себя уведомление. Теперь всё заходит, спасибо

Лаконично и по делу, спасибо!

Огромное спасибо! Помогло устранить ошибку.

Спасибо за решение! =)

спасибо брат! ты меня спас! помогло!!

Судя по всему в обновлениях следующего месяца на RDS серверах майкрософтовцы также поменяют значение политики по-умолчанию с текущего Mitigated на более жесткое Force updated clients. Таким образом, сервера будут полностью блокировать подключение с уязвимых CredSSP клиентов.

Вот только после установки обновления на сервере (WS2012r2) сервер не загружается. Приходится откатывать в безопасном режиме.

Мой спаситель. Спасибо тебе милый человек.

Спасибо огромное. Заработало.

Обновления для всех систем с офиц. сайта Microsoft https://remotehelper.ru/administrirovanie/oshibka-proverki-podlinnosti-shifrovaniya-credssp-pri-podklyuchenii-po-rpd

Опечатка в тексте :»Отключение уведомления об ошибке шифрования CreedSSP на клиенте». Не CreedSSP, а CredSSP..

Все получилось, спасибо

Спасибо, командной строкой помогло

Увы, не сработал не один способ. Windows 8.1

Что-то видимо не так делаете. Вариант с командной строкой работает даже на Windows 10