Полное шифрование диска

Для того, чтобы лучше защитить все данные (включая файлы операционной системы) на жестком диске вашего компьютера от несанкционированного доступа третьих лиц, лучше использовать шифрование всего диска.

Он заключается в обеспечении доступа к компьютеру с использованием ключа. Это может быть обычный пароль, который необходимо запомнить, модуль TPM, файл на флешке или биометрический считыватель.

Важно, что ключ шифрования должен быть введен еще до загрузки операционной системы, потому что файлы были закодированы и нечитаемы для загрузчика. Без знания пароля или ключа мы не получим доступа к компьютеру

Перенос диска на другой компьютер также ничего не даст, потому что весь диск зашифрован – кроме небольшого раздела, ответственного за принятие ключа и дешифрацию.

Это метод защищает не только данные пользователей, но и файл подкачки и временные коллекции, из которых можно было бы извлечь секретную информацию. Кроме того, мы скрываем структура каталогов, имена файлов, их размеры, метаданные. Благодаря методу полного шифрования дисков, мы защищаем все данные, а не только выбранные файлы.

Такой способ, однако, имеет недостатки. Для полного шифрования диска можно использовать бесплатный инструмент под названием VeraCrypt, разработанный на основе программы TrueCrypt. Но, к сожалению, в некоторых случаях применение только шифрования может представлять опасность, например, когда кто-то получит доступ к включенному компьютеру. Поэтому стоит наиболее ценные данные дополнительно шифровать на уровне файлов.

Как отключить шифрование флешки в BitLocker

Если отпадет необходимости иметь зашифрованную флешку, отключите шифрование съемного диска в BitLocker.

Выполните следующие настройки:

- Разблокируйте зашифрованную флешку.

- Кликните правой кнопкой мыши по значку флешки в Проводнике, выберите «Управление BitLocker».

- В разделе «Съемные носители — BitLocker To Go» напротив USB диска станут доступными следующие опции:

- Архивировать ключ восстановления.

- Удалить пароль.

- Добавить смарт-карту.

- Включить автоматическую разблокировку.

- Отключить BitLocker.

- Выберите параметр «Отключить BitLocker».

- В открывшемся окне нажмите на кнопку «Отключить BitLocker».

- Далее начнется процесс расшифровки флеш накопителя, во время которого не извлекайте флешку из USB разъема компьютера.

- После завершения расшифровки диска, флешка снова можно использовать в обычном режиме.

Стоит ли переходить с TrueCrypt на VeraCrypt

Эталонной программой, которая много лет позволяет очень надёжно шифровать файлы является TrueCrypt. Эта программа до сих пор прекрасно работает. К сожалению, в настоящее время разработка программы прекращена.

Её лучшей наследницей стала программа VeraCrypt.

VeraCrypt – это бесплатное программное обеспечение для шифрование дисков, она базируется на TrueCrypt 7.1a.

VeraCrypt продолжает лучшие традиции TrueCrypt, но при этом добавляет повышенную безопасность алгоритмам, используемым для шифрования систем и разделов, что делает ваши зашифрованные файлы невосприимчивым к новым достижениям в атаках полного перебора паролей.

VeraCrypt также исправила многие уязвимости и проблемы безопасности, обнаруженные в TrueCrypt. Она может работать с томами TrueCrypt и предлагает возможность конвертировать контейнеры TrueCrypt и несистемные разделы в формат VeraCrypt.

Эта улучшенная безопасность добавляет некоторую задержку только к открытию зашифрованных разделов без какого-либо влияния на производительность в фазе использования зашифрованного диска. Для легитимного пользователя это практически незаметное неудобство, но для злоумышленника становится практически невозможным получить доступ к зашифрованным данным, несмотря на наличие любых вычислительных мощностей.

Это можно продемонстрировать наглядно следующими бенчмарками по взлому (перебору) паролей в Hashcat :

Для TrueCrypt:

|

Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 21957 H/s (96.78ms) Speed.Dev.#2.: 1175 H/s (99.79ms) Speed.Dev.#*.: 23131 H/s Hashtype: TrueCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 9222 H/s (74.13ms) Speed.Dev.#2.: 4556 H/s (95.92ms) Speed.Dev.#*.: 13778 H/s Hashtype: TrueCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 2429 H/s (95.69ms) Speed.Dev.#2.: 891 H/s (98.61ms) Speed.Dev.#*.: 3321 H/s Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 43273 H/s (95.60ms) Speed.Dev.#2.: 2330 H/s (95.97ms) Speed.Dev.#*.: 45603 H/s |

Для VeraCrypt:

|

Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 68 H/s (97.63ms) Speed.Dev.#2.: 3 H/s (100.62ms) Speed.Dev.#*.: 71 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 26 H/s (87.81ms) Speed.Dev.#2.: 9 H/s (98.83ms) Speed.Dev.#*.: 35 H/s Hashtype: VeraCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 3 H/s (57.73ms) Speed.Dev.#2.: 2 H/s (94.90ms) Speed.Dev.#*.: 5 H/s Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 154 H/s (93.62ms) Speed.Dev.#2.: 7 H/s (96.56ms) Speed.Dev.#*.: 161 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit Speed.Dev.#1.: 118 H/s (94.25ms) Speed.Dev.#2.: 5 H/s (95.50ms) Speed.Dev.#*.: 123 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit + boot-mode Speed.Dev.#1.: 306 H/s (94.26ms) Speed.Dev.#2.: 13 H/s (96.99ms) Speed.Dev.#*.: 319 H/s |

Как можно увидеть, взломать зашифрованные контейнеры VeraCrypt на несколько порядков сложнее, чем контейнеры TrueCrypt (которые тоже совсем не просты).

Второй важный вопрос – надёжность. Никто не хочет, чтобы особо ценные и важные файлы и сведения были потеряны из-за ошибки в программе. Я знаю о VeraCrypt сразу после её появления. Я следил за её развитием и постоянно к ней присматривался. На протяжении последнего года я полностью перешёл с TrueCrypt на VeraCrypt. За год ежедневной работы VeraCrypt меня ни разу не подводила.

Таким образом, на мой взгляд, сейчас стоит переходить с TrueCrypt на VeraCrypt.

Простое шифрование

Некоторые читатели, конечно, слышали о шифре Цезаря, который также называют циклическим. Этот метод изобретен более 2000 лет назад, а принцип его действия основывается на шифровании и дешифровании с использованием 26 букв алфавита.

Чтобы закодировать сообщение, буквы заменяли на другие, которые в алфавите сдвинуты от заменяемой на «x» позиций, например, на 3. Если шифруемая буква последняя в алфавите, мы возвращаемся в начало. В таком случае ключом шифрования будет значение «x».

Современным примером такого шифра является ROT13, используемый когда-то, например, в почтовой программе Outlook Express. Это, однако, уже история, отлично иллюстрирующая обсуждаемый механизм.

Перейдём к способам, которые мы можем использовать каждый день. Если под рукой нет приложений для шифрования, а мы хотим защитить файл или папку, мы можем использовать встроенный в Windows архиватор ZIP. К сожалению, с появлением седьмой версии Windows из компрессора исчезла возможность защиты архивов паролем. Но ничего не потеряно, потому что само сжатие данных приводит к изменению организации отдельных байтов в непонятный набор символов.

Некоторые пользователи отсутствие пароля пытаются заменить изменением расширения файла с *.ZIP на другой, например,*.DLL. Этот метод вполне уместен, но нет никакого смысла в повторном сжатии, которое якобы должно затруднить считывание информации. Если же вы хотите защитить архив паролем, в распоряжении у вас есть бесплатный инструмент – 7-ZIP.

Восстановление TrueCrypt пароля

ЭТО ВАЖНО:

TrueCrypt использует стойкие алгоритмы шифрования и трюки, замедляющие проверку пароля. Поэтому большие индексы скорости перебора паролей вы не увидите ни в одной программе

Всегда используйте видеокарты AMD/NVIDIA — это значительно увеличит скорость перебора паролей.

Для восстановления TrueCrypt паролей используем программу с гибкой настройкой диапазона проверяемых значений и высокой скоростью их проверки.

Здесь это — программа, в которой есть:

-

сценарии

выполнения поиска паролей -

позиционная маска

для создания паролей по правилам -

мутация паролей

из подключаемых UNICODE-словарей -

поддержка видеокарт

AMD/NVIDIA

Приступим.

Шаг 1 — Запускаем Passcovery Suite и выбираем файл дампа данных с TrueCrypt диска.

Тут всё привычно: (версии для Windows x86/x64), устанавливаем и запускаем программу.

Выбираем нужный том TrueCrypt или файл с данными шифрованного диска (можно через меню/панель инструментов или горячими клавишами «Ctrl+O»

):

Здесь это 1.bin для файла с дампом данных с логического

диска и 64.bin для файла с физического

диска.

Шаг 2 — Подтверждаем, что выбрали файл для восстановления пароля TrueCrypt.

Поскольку дамп данных не содержит чёткой структуры, Passcovery Suite сделает предположение, что это данные TrueCrypt. Соглашаемся и продолжаем:

Шаг 3 — Задаем хэшфункцию и алгоритм шифрования для проверки паролей.

Защита данных в TrueCrypt реализуется на алгоритмической паре хэширования и шифрования. На этапе создания тома или диска задается один из трёх алгоритмов хэширования:

- RIPEMD-160

- SHA-512

- Whirlpool

и один из алгоритмов шифрования (алгоритмы шифрования могут смешиваться):

- Serpent

- Twofish

Сейчас же нам нужно выбрать какую пару хэширования-шифрования проверять.

Passcovery Suite поддерживает все варианты, но узнать какая пара использовалась для защиты данных невозможно, а проверка каждого сочетания требует дополнительного времени.

Если достоверной информации о паре хэширования-шифрования нет — выбираем все варианты. Придется потратить дополнительное время, но только полная проверка гарантирует, что мы не пропустим нужный пароль из-за ошибки выбора пары.

Настройки для разных вариантов шифрованных дисков:

Шаг 4 — Выбираем атаку на пароль и задаем её опции.

Passcovery Suite предложит три вида атак с большим набором опций:

-

атака перебором.

Атака, при которой перебираются все возможные варианты. Можно задать наборы символов, длину пароля и установить простую маску. Самый растянутый во времени вариант -

атака перебором с позиционной маской.

Атака, при которой перебираются только варианты, подходящие под правила маски. Можно задать значения индивидуально для каждой позиции пароля (например первый символ только цифра, остальные только буква, а три последние — спецсимволы), установить длину пароля. Лучший вариант, когда известна структура пароля -

атака с использованием словаря.

Атака, при которой проверяются все слова из словаря. Можно объединять слова из разных Unicode-словарей, менять, удалять, переставлять и подменять символы. Отличный вариант для паролей, полученных путем мутации обычных слов

Подробнее о возможностях атак —

Создание зашифрованной флешки

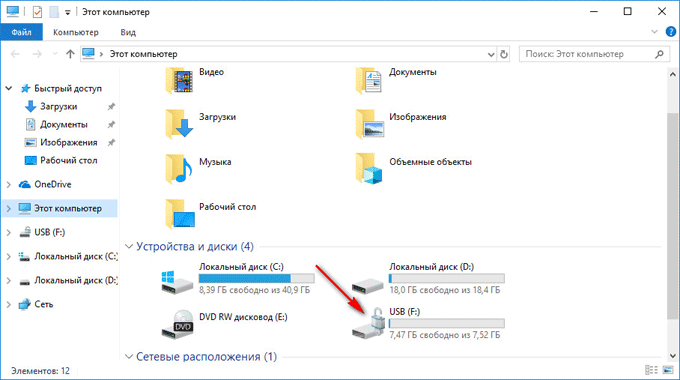

Чтобы начать шифрование флешки, нужно открыть проводник Windows, выбрать нужный диск из списка дисков и через правую кнопку мыши выбрать пункт меню «Включить BitLocker».

После этого будет предложено задать пароль для блокировки скрытой информации. Помимо пароля в программе заложена возможность использования смарт-карт. Но такой вид устройств мало распространен в наших краях, и поэтому скорее всего вряд ли эта опция может понадобиться большинству пользователей.

Следующий шаг — это сохранение ключа восстановления, который может пригодиться в случае если пароль будет забыт. Если Ваш компьютер находится в безопасном месте и шифрование флешки нужно для доступа к ней вне этого безопасного помещения, то можно выбрать вариант сохранения ключа восстановления на диске. В противном случае стоит этот ключ не сохранять, а распечатать и спрятать в другом надежном месте.

Если же флешка используется только для переноса файлов и хранящаяся на ней информация не нуждается в особом охранении и может быть удалена в любой момент, то в целях безопасности можно удалить ключ восстановления сразу после сохранения. А для большей надежности стоит предварительно открыть его в текстовом редакторе и заменить текст на какой-нибудь другой — чтобы злоумышленник, получивший доступ к компьютеру, не мог с помощью программ по восстановлению удаленных файлов раздобыть этот ключ восстановления.

Когда вопрос с ключом решен, появляется возможность перейти к следующему этапу — начать непосредственно шифрование флешки.

В зависимости от размера флешки и скорости работы по USB-порту длительность этой процедуры может быть от пары минут до получаса и больше.

При этом важно дождаться сообщения об успешном завершении операции. Если прервать шифрование, не дождавшись окончания процесса, то диск может оказаться неработоспособным

По окончании процесса можно удостовериться, что флешка отображается в проводнике Windows как зашифрованная, о чем свидетельствует изображение замка поверх диска.

Вводная

Существует приличное количество программ, позволяющие проделать подобный финт ушами, да и что говорить, можно воспользоваться встроенным в Windows 7/8 многострадальным BitLocker, но я предпочитаю воспользоваться для этих целей такой замечательной штукой как TrueCrypt.

Причин на то хватает, даже не смотря на то, что 28 мая 2014 проект был закрыт, разработка свёрнута а все старые версии удалены, репозиторий очищен и обстоятельства закрытия проекта вызвали множество догадок и обсуждений в IT-сообществе.

Как минимум, одна из этих самых причин, — это поддержка любимого мною Linux’а. Впрочем, давайте к сути.

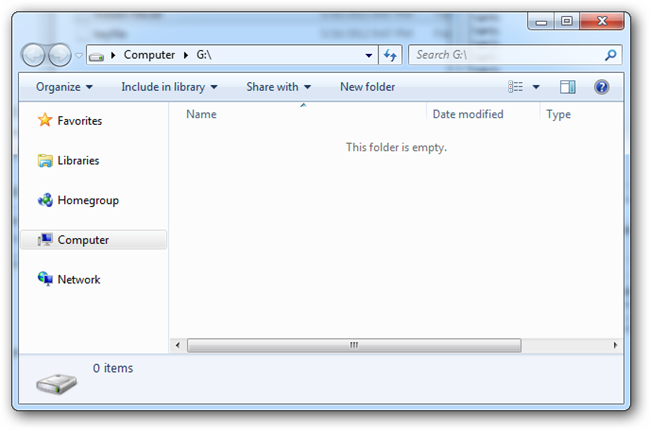

Шаг 3. Монтирование тома и установка KeePass Portable

Запустив TrueCrypt, Вы можете смонтировать зашифрованный том, введя пароль и указав ключевые файлы, а затем открыть его, щелкнув два раза по соответствующему диску в окне TrueCrypt.

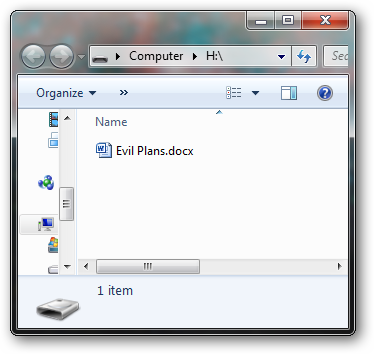

Открыв новый виртуальный диск, Вы увидите, что он пуст.

Если Вы еще не скачали портативную версию KeePass, то сделаете это, для того чтобы установить ее на USB-носитель. Можно скачать стандартную версию программы и только хранить пароли на зашифрованном диске, но переносная версия тоже распространяется свободно, и ее очень легко установить на USB-носитель.

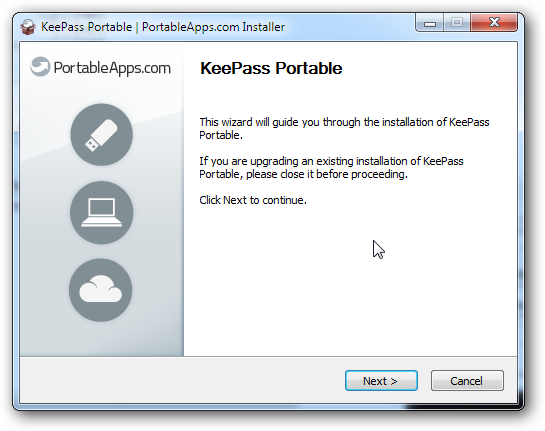

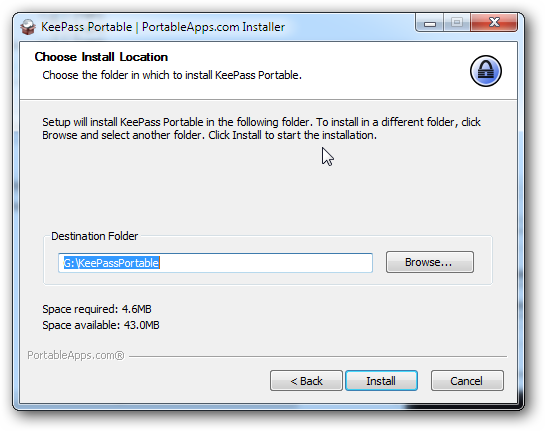

Двойным щелчком мыши запустите инсталлятор, чтобы установить портативное приложение на смонтированный виртуальный диск.

В приведенном выше примере зашифрованному диску присвоена меткаG:при монтировании. Установим программу в отдельную директорию на этом диске.

KeePass простая, интуитивно понятная программа, которая может генерировать и хранить пароли так надежно, как это возможно. Считается, что вместо паролей лучше использовать целые парольные фразы. Keepass способен хранить как те, так и другие, и выдавать их, когда Вам потребуется, например, войти в свой аккаунт.

Предположим у Вас установлена переносная версия KeePass. Запустите ее и создайте новую базу данных паролей. Как и в TrueCrypt, можно задать пароль и ключевой файл, что обеспечивает дополнительный уровень защиты. Только помните, что файлы, используемые в качестве ключевых, не должны изменяться, так как это приведет к тому, что Вы навсегда потеряете доступ к паролям.

Мы не будем подробно рассматривать Keepass, потому что уже делали это раньше, и с тех пор функциональность программы почти не изменилась. Создав базу данных паролей, сохраните ее на зашифрованный диск (с меткойGв нашем примере) и спрячьте его подальше от посторонних.

Более подробную информацию о Keepass и базовые приемы работы с ним можно найти в отдельной.

Открытие тома TrueCrypt

После того как вы подключите флэш-диск к хост-машине, если том TrueCrypt не пытается автоматически смонтировать себя, просто запустите файл MountTC.bat. Помните, что TrueCrypt должен быть установлен изначально, или у вас должны быть права администратора на хост-компьютере. Вы получите приглашение UAC, если TrueCrypt не установлен изначально, поэтому подтвердите, что хотите продолжить.

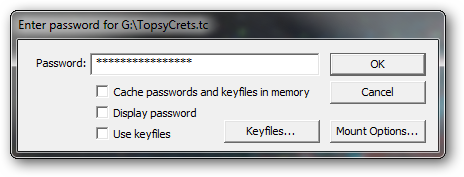

Введите свой пароль для тома TrueCrypt.

Ваш том будет смонтирован, а ваши зашифрованные файлы появятся.

Скопируйте любые файлы, которые вы хотите защитить, в свой том TrueCrypt, и никто не сможет получить к ним доступ без пароля.

Когда вы закончите, просто запустите файл DismountTC.bat, и ваш том TrueCrypt будет аккуратно размонтирован.

AxCrypt (Windows)

AxCrypt — это бесплатная программа, с открытым исходным кодом лицензии GNU.

GPL-лицензированный инструмент шифрования для Windows, который гордится тем, что является простым, эффективным и надежным в использовании.

Он прекрасно интегрируется с оболочкой Windows, так что вы можете щелкнуть правой кнопкой мышки на файле, который требуется зашифровать и дать команду.

Или можно просто настроить исполняемый код, так что файл будет заблокирован, если не будет использоваться в течение определенного периода времени. Его можно будет расшифровать позже, или когда получатель известит о получении.

Файлы с AxCrypt можно расшифровать по требованию или держать их расшифрованными, пока они используются, а затем автоматически они будут зашифрованы.

Он поддерживает 128-битное шифрование AES, обеспечивает защиту от попыток взлома. Он очень легкий (менее 1 Мб.)

Каждый сам для себя решает, какую программу использовать, но, если ваши данные для вас хоть что-то стоят, обязательно задумайтесь о том, что вам нужна программа для шифрования.

Шифрование файлов и папок в Windows

Программы для шифрования файлов: Какие лучше выбрать?

Доброго времени суток тебе, читатель! Сегодня мы поговорим об очень интересном и полезном инструменте – о программе для шифрования данных TrueCrypt, с помощью которой можно творить настоящие чудеса.

Очень многие пользователи задаются вопросами, вроде: «Как поставить пароль на папку?», «Как зашифровать флешку?»

и проч. Все это, и многое другое

, умеет делать TrueCrypt. И я вам сейчас это докажу…

Все мы помним (и страсти до сих пор не утихают) о разоблачениях Эдварда Сноудена, Все мы видим, как правительство закручивает гайки пользователям интернета. Кроме того, интернет пестрит ежедневными новостями и систем. Все это весьма печально, и перспективы вырисовываются не очень радужные.

Но есть во всем этом один большой плюс – пользователи компьютеров, различных гаджетов и Интернета, наконец-таки стали больше задумываться не только о безопасности, но и об , приватности и конфиденциальности своих данных. Все больше людей интересуются , пользуются специальными браузерами (например, )

И, что немаловажно, особое внимание стало уделяться шифрованию данных

,

как со стороны рядовых пользователей, так и со стороны стартапов и гигантов hi-tech и интернет-отрасли

Ведь кроме киберпреступников, угрозу конфиденциальным данным представляют еще и всевозможные проправительственные организации и структуры, правоохранительные органы и спецслужбы. И если наш главный государственный документ – Конституция РФ

– не способен обеспечить соблюдение нашего законного права на неприкосновенность частной жизни

(а порой даже наоборот – это право ), тогда мы будем защищать себя сами! И отличным подспорьем этому выступает TrueCrypt.

В данном руководстве я постараюсь описать все его основные возможности и дать максимально полную инструкцию. Но, как бы мне этого не хотелось, охватить весь спектр функций и сфер применения TrueCrypt, а также всевозможных нюансов при работе с ним, не получиться даже в нескольких статьях в формате блога. Для этих целей существует официальное руководство (в т.ч. и на русском языке). Настоятельно рекомендую ознакомиться с ним всем тем, в чью сферу интересов входит шифрование критических данных. О том, где его скачать расскажу чуть ниже.

Итак, свою инструкцию я решил разделить на две основные части, каждая из которых состоит из нескольких подразделов:

БАЗОВЫЙ УРОВЕНЬ

ПРОДВИНУТЫЙ УРОВЕНЬ (вторая часть статьи, она находится )

Создание скрытого тома TrueCrypt

Шифрование системного диска и операционной системы (ОС)

Создание скрытой ОС

Немного о дешифрации

TrueCrypt и виртуальные машины

Правдоподобное отрицание причастности (Plausible Deniability)

Требования безопасности, меры предосторожности, утечки данных

И начну я, как вы уже догадались из заголовка, с Базового уровня. Итак, поехали!

Особенности использования BitLocker

Как уже упоминалось, BitLocker является простым и удобным средством защиты информации. Тем не менее его использование связано с рядом ограничений. В первую очередь стоит иметь в виду, что эта программа комплектуется далеко не со всеми версиями Windows. А это означает, что с высокой долей вероятности может возникнуть ситуация, когда зашифрованную флешку не получится открыть, находясь у кого-то в гостях. Не говоря уже о том, что даже на Вашей операционной системе BitLocker может оказаться недоступным.

Другой неприятной особенностью является то, что нет возможности хоть как-то скрыть факт шифрования флешки — операционная система прямо и открыто сообщает, что флешка зашифрована и спрашивает пароль. Помимо этого сама программа имеет закрытые исходные коды, что говорит о потенциальной небезопасности программы — ведь разработчики через возможные закладки в коде могут получать доступ к шифрованным томам пользователей.

Исходя из всего вышесказанного стоит взвесить все «За» и «Против», и в случае нежелательности использования BitLocker воспользоваться бесплатными аналогами с открытым исходным кодом, например TrueCrypt (этой программой производили ).

Работа с зашифрованной флэшкой.

Теперь, если вытащить флэшку и вставить ее опять (при условии, что автозапуск с флэш-накопителей не отключен), система сама предложит «Смонтировать том TrueCrypt». Причем, наличие установленного на компьютере TrueCrypt не обязательно — флэшка уже содержит TrueCrypt, таким образом, флэшку можно открыть на абсолютно любом компьютере.

Если согласиться смонтировать том, то появится окно, запрашивающее пароль:

Если нажать кнопку «Параметры …», то станут доступны дополнительные опции:

«Монтировать как том только для чтения» — очень полезная опция, если вы вставляете флэшку в компьютер, в чистоте которого не уверены. В этом случае том будет подключен только для чтения, и ни один вирус не сможет пролезть в ваш зашифрованный контейнер.

Остальные параметры в данном случае нас не касаются.

Итак, после ввода правильного пароля, TrueCrypt подключит к системе шифрованный контейнер как съемный диск используя первую свободную букву диска. Теперь, с этим диском можно работать как с обычной флэшкой: копировать с/на него, открывать и работать, ну в общем, все как обычно. Шифрование и дешифровка осуществляются TrueCrypt «на лету», абсолютно прозрачно для пользователя. В системном трее (область панели задач возле часов, нижний правый угол экрана) появится иконка TrueCrypt

После того, как работа с накопителем закончена, достаточно нажать правой кнопкой мыши на иконке TrueCrypt в трее и выбрать пункт » Размонтировать «. После этого контейнер будет отключен от системы. Кстати, делать это не обязательно, если на флэшку не производилась запись. Тоесть, если вы только копировали данные с флэшки и ничего на нее не записывали, то ее можно просто вытащить, без всяких дополнительных манипуляций.

Как открыть зашифрованную флешку в BitLocker

Для разблокировки флешки, необходимо выполнить следующие шаги:

- Щелкните правой кнопкой мыши по флеш накопителю в Проводнике (на значке зашифрованной флешки установлен замок).

- В контекстном меню выберите пункт «Разблокировать диск…».

- В окне «BitLocker (буква_диска)» введите пароль для разблокировки диска, а затем нажмите на кнопку «Разблокировать».

Если нажать на «Дополнительные параметры» откроются опции: «Введите ключ восстановления» для разблокировки флешки, если вы забыли пароль, и «Автоматически разблокировать на этом ПК» для открытия доступа к данным без ввода пароля на данном компьютере (для включения этого параметра потребуется ввести пароль).

В окне Проводника на значке флешки появится открытый замок. Зашифрованные данные снова доступны для использования.

Выбор технологии шифрования

Шифровать данные можно по-разному. Самый простой вариант защиты документа электронного офиса – установить на него пароль. В случае с набором папок и файлов можно применить защиту на уровне архиватора. При выполнении редактирования документа непосредственно в архиве, архиватор извлекает документ во временную директорию, позволяя внести необходимые изменения, а, затем, добавляет в исходный архив обновленный файл. При этом файл во временной папке (в случае применения «правильного» архиватора) заполняется нулевыми значениями, и только после этого удаляется из файловой системы. Пока файл редактируется, архиватор наблюдает за состоянием редактируемого объекта, и во время редактирования и архиватор, и текстовый процессор соединяются в цепочку событий. Теория вероятностей сообщает нам, что надежность работы такой схемы ниже, чем у любого из компонентов. При сбое текстового процессора и формировании некорректного документа в архив будет добавлен «битый» файл. При возникновении ошибки при получении доступа к файлу, который был заблокирован текстовым процессором, может возникнуть ситуация, когда архив не будет обновлен, и, если повезет, и архиватор не уничтожит временный файл, пользователь сможет найти свой документ во временных директориях (в данной ситуации кроется источник утечки конфиденциальных данных). Архиваторы ориентированы на хранение данных, а не оперативную работу с ними, и применяя программное средство не по назначению, пользователь создает себе проблемы. К счастью, решение вопроса шифрования файлов и папок «на лету» нашло свое воплощение в множестве программных продуктов, как коммерческих, так и с открытыми исходными текстами. Наибольший рейтинг и доверие, опирающиеся на богатый функционал и публично проведенные экспертизы исходных текстов имеет программный комплекс «TrueCrypt 7.1a».

Форматирование флэш-накопителя.

Все. Теперь приступаем к приготовлению нашей защищенной флешки. Если на флэшке есть какая-либо информация — сохраням ее на жестком диске. Затем, для верности, форматируем флэшку. Тип файловой системы при форматировании значения не имеет, но я рекомендую NTFS. Почему NTFS? Да потому что потом, с помощью настроек безопасности можно будет защитить накопитель от вирусов, которые постоянно пытаются прописаться в автозагрузку и создают на нем кучу своих файлов.

Итак, форматируем флэшку. Открываем «мой компьютер», кликаем на флэшке правой кнопкой мыши и в контекстном меню выбираем пункт «Форматировать…». В открывшемся окне форматирования выбираем NTFS в списке «Файловая система». Больше ничего не трогаем и жмем «Начать». Ждем пока система напишет «Форматирование завершено» и переходим к следующему пункту.

Важное уведомление о безопасности

В эпоху цифровых технологий важно знать о мерах безопасности, применяемых при передаче данных с одного устройства на другое. Это особенно важно при переносе данных с хост-машины на зашифрованную флешку

Очень важно понимать, что, хотя ваши документы зашифрованы на флэш-накопителе, после подключения тома TrueCrypt к главному компьютеру его безопасность будет зависеть от мер безопасности этой машины

Поэтому вам следует проявлять осторожность при выяснении того, где вы открываете свои файлы

для MacПолучите TrueCrypt для Mac!

Очень важно понимать, что, хотя ваши документы зашифрованы на флэш-накопителе, после подключения тома TrueCrypt к главному компьютеру его безопасность будет зависеть от мер безопасности этой машины

Поэтому вам следует проявлять осторожность при выяснении того, где вы открываете свои файлы.. Важно обеспечить безопасность ваших данных при передаче с одного устройства на другое, особенно при использовании хост-компьютера

Инвестиции в надежный инструмент шифрования, такой как TrueCrypt, — хорошая идея, чтобы обеспечить защиту ваших данных и убедиться, что вы проявляете осторожность при открытии файлов

Важно обеспечить безопасность ваших данных при передаче с одного устройства на другое, особенно при использовании хост-компьютера

Инвестиции в надежный инструмент шифрования, такой как TrueCrypt, — хорошая идея, чтобы обеспечить защиту ваших данных и убедиться, что вы проявляете осторожность при открытии файлов

Важно убедиться, что ваш флэш-накопитель находится в безопасности и что все ваши важные данные хранятся в защищенной среде, которую вы контролируете. Таким образом, вы всегда можете воспользоваться флэш-накопителем без риска компрометации данных

- › Увеличение емкости хранилища на планшетах с Windows 8.1

- › 10 шагов к защите ваших данных

- › Защитите свои конфиденциальные документы с помощью портативного инструмента шифрования файлов

- › Защитите свою информацию в облаке с помощью TrueCrypt

- › Защитите свои файлы и папки с помощью шифрования

- › HTG рассматривает внешний твердотельный накопитель Speedy LaCie (Thunderbolt / USB 3.0)

- › Что такое совок по сбрасыванию цен на процессоры и почему оверклокеры это делают?

- › Нет необходимости в цифровой клавиатуре на клавиатуре

Настройка TrueCrypt для запуска с флэшки.

Тут все еще проще: в главном окне TrueCrypt заходим в меню «Сервис» и выбираем пункт «Настройка переносного диска». В окне «Настройка переносного диска TrueCrypt» в блоке «Файловые параметры» жмем кнопку «Обзор» и выбираем нашу флешку (не папку с контейнером, а именно корень флэшки).

В блоке «Настройка автозапуска (файл autorun.inf)» ставим переключатель в позу «Автомонтирование тома TrueCrypt (указанного)», жмем кнопку «Обзор», и выбираем на нашей флэшке тот самый шифрованный контейнер, который мы делали. Далее, поставим галочку «Открыть смонтированный том в окне Проводника». Вообще, рулежка переключателями — на ваш выбор, я лишь предлагаю оптимальный вариант.

Жмем «Создать».

После надписи «Переносной диск TrueCrypt успешно создан…» можно расслабиться и насладиться делом рук своих. Если все сделано так, как у меня, то на флэшке будет следующее содержимое: папки «MyFlash» и «TrueCrypt» и файл autorun.inf

Итоги

Встроенная в некоторые версии Windows программа BitLocker предоставляет базовые возможности для шифрования дисков. В частности, ею можно пользоваться для шифрования флешки без установки дополнительного программного обеспечения. В то же время за такой простотой в использовании скрывается и ряд недостатков, которые полезно знать, прежде чем делать выбор между использованием BitLocker и другими программами по шифрованию данных.

Эта статья посвящено надёжной защите именно жизненно важной информации, а также любых файлов, которые вы хотите оградить от доступа других лиц, даже если ваш компьютер или носитель (флешка, жёсткий диск) попали в руки посторонних лиц, в том числе технически продвинутых и имеющих доступ к мощным вычислительным ресурсам