Four-way handshake

Credential authentication in telecommunications is called handshaking. At the bank, you and the teller exchanged a three-step handshake to establish your credentials, the secret code being the final handshake in the process.

All wifi networks use a .

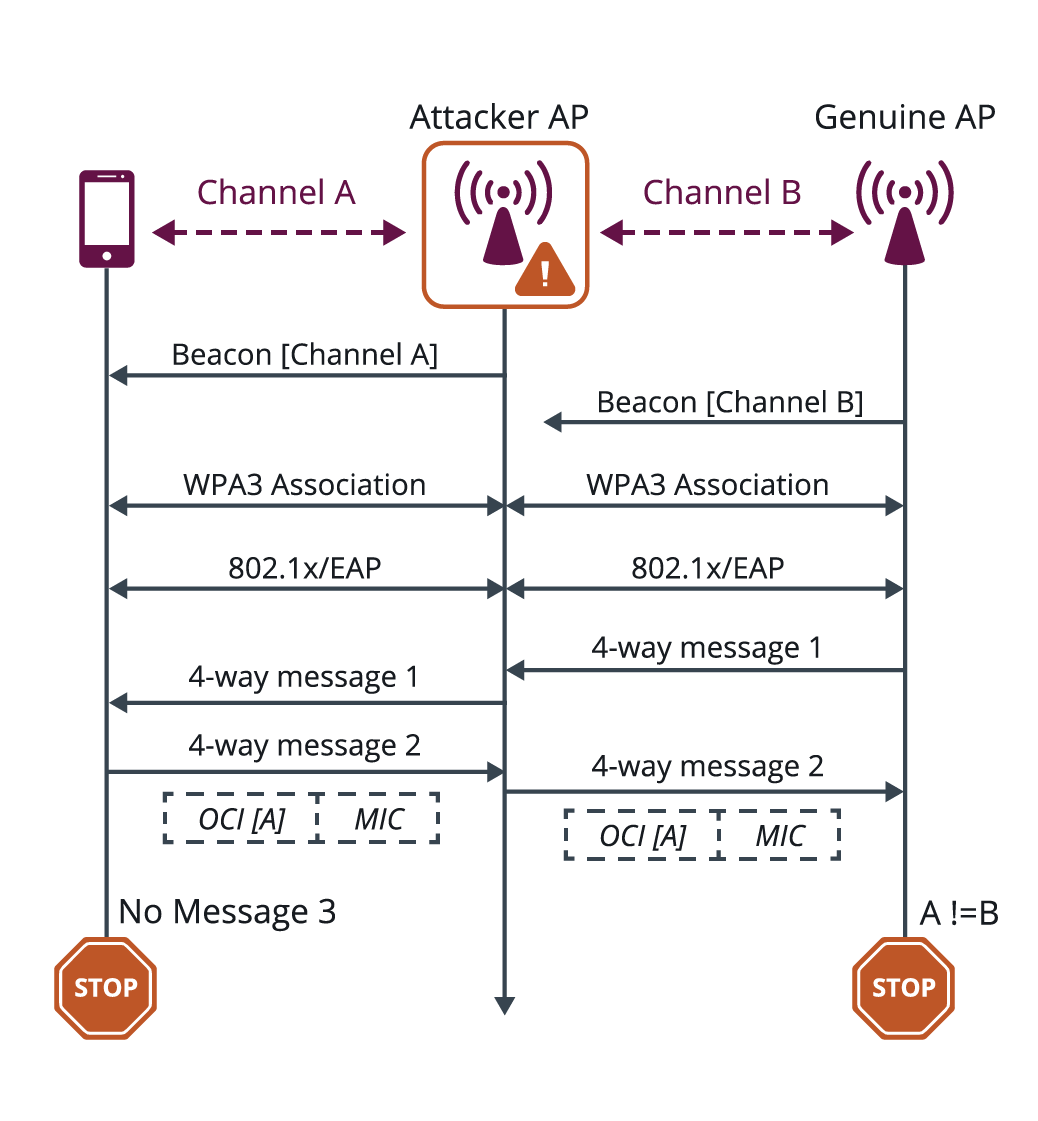

In the illustration below, the spoofed wifi access point is the fake teller you dealt with at the bank.

Illustration of how a KRACK attack intercepts a four-way handshake (Source: Enisa)

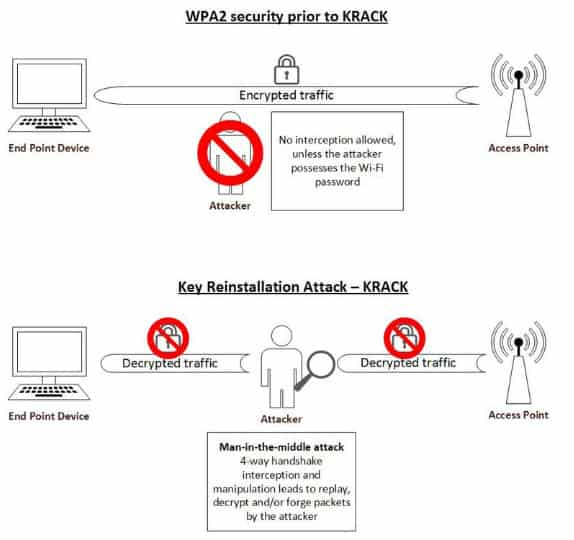

Rowell Dionicio, writing for Packet6, explains: “The attacker will spoof a real access point and trick a client into joining the rogue access point but allows Wi-Fi authentication to complete. To pull off the KRACK attack, the attacker will replay a message within the 4-Way Handshake. The flaw here is that the victim’s device will accept the replay of one of these messages when it should not. Thus allowing the attacker to use a previously used key. A key should only be used once and this is the flaw KRACK attack targets.”

Dionicio goes on: “The technical fix to a KRACK Attack is to prevent the reuse nonce values. Devices must not accept previously used keys.”

Read a more technical explanation of nonce reuse by Mathy Vanhoef, KRACK researcher.

Opportunistic Wireless Encryption (OWE) for safer hotspot surfing

OWE is the driver behind the WiFi Enhanced Open feature, implemented to protect users in public / guest hotspots and prevent eavesdropping. It replaces the old 802.11 “open” authentication standard. With OWE, your data is encrypted even if you haven’t entered a password. It was designed to provide encrypted data transfer and communication on networks that don’t use passwords (or use a shared password) using Individualized Data Protection (IDP); in essence, each authorized session has its own encryption token. This means each user’s data is protected in its own vault. But, it works on password-protected networks too, ensuring that if an attacker does get hold of the network password, they will still not have access to encrypted data on the network’s devices (see SAE above.)

Are you vulnerable to KRACK?

All is not doom and gloom. Anyone who uses wifi is vulnerable, but let us put the problem into perspective. A hacker can only intercept unencrypted traffic between your device and router. If data has been properly encrypted using HTTPS, an attacker can’t read it.

Some reassurance from Brendan Fitzpatrick, Vice President, Cyber Risk Engineering, writing for Axio:

- An attack cannot be launched remotely, an attacker needs to be in physical range of a particular wifi network.

- An attack takes place only during the four-way handshake.

- The wifi passphrase is not revealed during the attack and the attacker is not enabled to join the network.

- Only if the attack is successful can the attacker potentially decrypt traffic between the victim and their access point.

- Currently, the attack is focused only on the client side of the handshake.

In a , Robert Graham notes, KRACK “can’t defeat SSL/TLS or VPNs.” He adds: “Your home network is vulnerable. Many devices will be using SSL/TLS, so are fine, like your Amazon echo, which you can continue to use without worrying about this attack. Other devices, like your Phillips lightbulbs, may not be so protected.” The solution? Patch with updates from your vendor.

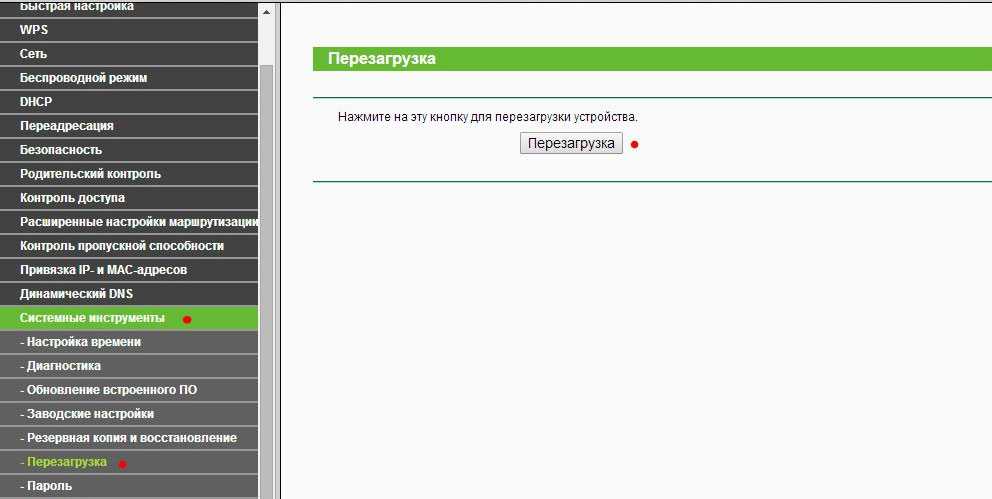

Перезагрузка и перепрошивка роутера

Иногда для решения проблемы с соединением, когда выбивает «Сохранено защита WPA», достаточно сделать перезагрузку точки Wi-Fi и заново подключиться к ней. Вероятно, в работе маршрутизатора попросту возникла неполадка, которая легко устраняется его перезапуском.

Ещё одна возможная причина, связанная с некорректной работой оборудования, может быть связана с тем, что у него устарела прошивка. Скачайте с сайта производителя наиболее актуальную прошивку для маршрутизатора, загрузите файл в меню настроек.

Настройки открываются так: введите IP-адрес роутера в адресную строку любого браузера, впишите значение «Admin» вместо логина и пароля, если вы не изменяли их.

После входа обновите оборудование. Даже если дело не в прошивке, лишний раз поставить новую версию всегда полезно, ведь выпуская её, производитель исправляет все предыдущие неполадки.

Разница между WPA3 и WPA2

Стандарты WPA3 и WPA2 сильно отличаются. Это расширенная версия WPA2, которая устраняет слабую безопасность Wi-Fi. Как правило, WPA2 и WPA3 различаются по четырем параметрам.

Устройства WPA3 могут продаваться как WPA3 с помощью этих четырех аспектов. Это:

- Конфиденциальность общедоступной сети Wi-Fi

- Функция рукопожатия, чтобы избежать принудительных атак

- Лучшая безопасность для государственных организаций.

- Более простое подключение к Интернету для беспроводных устройств без дисплея

Таким образом, когда производители интегрируют эти функции в свои сетевые устройства, они могут продавать свои продукты как устройства WPA3.

Какие виды уязвимостей атак выявляют недостаточно защищенные сети??

Это не просто опасность быть KRACK’D. Незащищенная сеть Wi-Fi начинает атаковать, и WPA3 поможет снизить эти риски. US-Cert описывает возможные сценарии атаки:

- продажа с нагрузкой — Типичный диапазон WiFi в помещении составляет 150 — 300 футов. Если вы живете рядом с соседом, ваше соединение может быть открыто для злоумышленников … или даже соседа-гика, который использует ваш Wi-Fi для загрузки своих фильмов.

- Wardriving — Тип контрабанды, когда потенциальные злоумышленники разъезжают по окрестностям с антенной в поисках незащищенных беспроводных сетей..

- Злые двойные атаки — При атаке злых двойников злоумышленник имитирует точку доступа к общедоступной сети, настраивая свой широковещательный сигнал, который будет сильнее сигнала, генерируемого законной точкой доступа. Естественно, пользователи подключаются к более сильному сигналу, преступному. Затем данные жертвы легко читаются хакером. Всегда проверяйте имя и пароль точки доступа Wi-Fi перед подключением.

- Беспроводной нюхает — Избегайте общественных точек доступа, которые не защищены и где данные не зашифрованы. Преступники используют «снифферы» для поиска конфиденциальной информации, такой как пароли или номера кредитных карт..

- Несанкционированный доступ к компьютеру — Незащищенная точка доступа может позволить злоумышленнику получить доступ к любым каталогам и файлам, которые вы непреднамеренно сделали доступными для совместного использования. Всегда блокировать общий доступ к файлам.

- Серфинг на плечах — В общественных местах следите за скрытыми, злоумышленниками, которые смотрят, как вы печатаете, когда они проходят мимо, или записываете видео на сеанс. Вы можете купить защитную пленку, чтобы избежать этого.

Кража мобильных устройств — Это не только сеть, которая представляет риск для ваших данных. Если ваше устройство украдено, когда вы работаете в точке доступа, это преступный день для преступников. Убедитесь, что ваши данные всегда защищены паролем, а конфиденциальная информация зашифрована. Это включает в себя данные на портативных устройствах хранения.

How can businesses protect themselves? (Solved)

Mathew Hughes has a few practical suggestions tempered with a few words of caution.

- Install a backwards-compatible patch – Unfortunately, says Hughes, not only are many people slow to install patches, many manufacturers are slow at issuing them.

- Install a VPN, an encrypted tunnel between devices, preventing eavesdropping by outsiders – For some people, he says, this may be impractical as they won’t be able to access other connected devices on their network.

- Use SSL/TLS – This provides an extra layer of encryption to thwart thieves and eavesdroppers as it encrypts packets at the session layer rather than at the network layer (which could be targeted by KRACK attackers.)

- Update devices and software – Ensure your IT department rolls out regular software updates and patches for all company devices including BYODs. Contact the manufacturers to make sure they have actually issued patches that address the KRACK flaw.

In addition, – Ensure your router is locked away, safe from internal threats or outsiders visiting the building. There are also a number of defaults on your router you can change to harden security, e.g. restricting inbound traffic, disabling unused services, changing the default login information, and changing the SSID on older devices. Check your router firewall is enabled (it is not always done automatically.) Use SSID to create separate access points for your staff and customers. Turn off WiFi Protected Setup (WPS), used to assist with pairing devices.

Also, read related tips for home networks below.

Некоторые часто задаваемые вопросы

Вот несколько часто задаваемых вопросов о безопасности WPA3 и настройках маршрутизатора. Но сначала давайте посмотрим на некоторые быстрые ответы.

Стоит ли настроить маршрутизатор на WPA3?

Лучше всего настроить маршрутизатор на личные настройки WPA3, особенно для домашней сети Wi-Fi. Он имеет расширенные параметры протокола безопасности, поэтому рекомендуется перейти на WPA3.

Как включить WPA3?

Перейдите в свойства сети на вашем компьютере и нажмите на имя вашей сети. Он покажет вам тип безопасности на экране wifi.net. Как правило, большинство современных маршрутизаторов и WiFi-соединений поддерживают WPA3 и полностью зашифрованы для повышения безопасности.

Можно ли обновить маршрутизатор до WPA3?

Несмотря на то, что стандарты WPA3 обеспечивают наилучшие протоколы безопасности, перейти на этот режим непросто. Иногда прошивка маршрутизатора не поддерживает обновление, которое может работать не на всех существующих маршрутизаторах.

В основном это связано с аппаратным обеспечением, и организациям может быть сложно возиться с аппаратным обеспечением маршрутизатора.

AES против TKIP

TKIP и AES – это два разных типа шифрования, которые могут использоваться сетью Wi-Fi.

TKIP является более старым протоколом шифрования, введенным с WPA, чтобы заменить незащищенное шифрование WEP. TKIP, на самом деле, очень похож на WEP-шифрование. TKIP больше не считается безопасным и относится к устаревшим.

Другими словами, вы не должны использовать TKIP.

AES – это более безопасный протокол шифрования, введенный с WPA2. AES – это не какой-то жесткий стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, который используется даже правительственными учреждениями. Например, когда вы шифруете жесткий диск с помощью TrueCrypt, для этого может использоваться шифрование AES.

AES считается достаточно безопасным, и основными недостатками могут быть подверженность атаке грубой силой и нарушения безопасности в других аспектах WPA2.

Короткое объяснение заключается в том, что TKIP является более старым стандартом шифрования, используемым в старом WPA. AES – это новое решение для шифрования Wi-Fi, используемое новым и безопасным стандартом WPA2. Теоретически, это конец! Но, в зависимости от вашего маршрутизатора, выбор WPA2 может быть недостаточно хорошим решением.

Хотя WPA2 должен использовать AES для обеспечения оптимальной безопасности, он также может использовать TKIP, когда необходима обратная совместимость с устаревшими устройствами. В таком состоянии устройства, поддерживающие WPA2, будут подключаться к WPA2, а устройства, поддерживающие WPA, будут подключаться к WPA. Поэтому «WPA2» не всегда означает WPA2-AES. Однако на устройствах без видимой опции «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

Безопасность общественных сетей WiFi

Сегодня модно пользоваться Интернет через

WiFi сети в общественных местах — в кафе,

ресторанах, торговых центрах и т.п

Важно понимать, что использование таких

сетей может привести к краже ваших персональных данных. Если вы входите в

Интернет через такую сеть и затем выполняете авторизацию на каком-либо

сайта, то ваши данные (логин и пароль) могут быть перехвачены другим

человеком, который подключен к этой же сети WiFi

Ведь на любом устройстве

которое прошло авторизацию и подключено к точке доступа, можно перехватывать

сетевой трафик со всех остальных устройств этой сети. А особенность общественных

сетей WiFi в том, что к ней может подключиться

любой желающий, в том числе злоумышленник, причем не только к открытой сети,

но и к защищенной.

Что можно сделать для защиты своих данных, при

подключении к Интерне через общественную WiFi

сеть? Есть только одна возможность — использовать протокол

HTTPS. В рамках этого протокола устанавливается

зашифрованное соединение между клиентом (браузером) и сайтом. Но не все

сайты поддерживают протокол HTTPS. Адреса на

сайте, который поддерживает протокол HTTPS,

начинаются с префикса https://. Если адреса на

сайте имеют префикс http:// это означает что на

сайте нет поддержки HTTPS или она не используется.

Некоторые сайты по умолчанию не используют

HTTPS, но имеют этот протокол и его можно

использовать если явным образом (вручную) указать префикс

https://.

Что касается других случаев использования Интернет —

чаты, скайп и т.д, то для защиты этих данных можно использовать бесплатные

или платные серверы VPN. То есть сначала

подключаться к серверу VPN, а уже затем

использовать чат или открытый сайт.

Протокол обеспечения устройств (DPP) для управления сетями и устройствами IoT

Wi-Fi CERTIFIED Easy Connect (который заменяет WPA2 WiFi Provisioning Service) помогает вам подключить все ваши устройства, даже те, которые не имеют удобного интерфейса для ввода вашего пароля (например, Google Home или ваш умный холодильник), используя одно промежуточное устройство.

Wi-Fi Alliance описывает, как это работает: владелец сети выбирает одно устройство в качестве центральной точки конфигурации. Хотя устройство с приятным графическим интерфейсом является самым простым, вы можете использовать любое устройство, способное сканировать код быстрого ответа (QR) или использовать NFC в качестве устройства конфигуратора. Запуск DPP — процедура регистрации «один размер подходит всем» — с этого устройства подключаются все отсканированные устройства и выдаются им учетные данные, необходимые для доступа к сети.. Замечания: Это дополнительная функция и доступна только на устройствах с Простое подключение.

Слабая защита Wi-Fi на iPhone: что делать и как исправить?

Многие владельцы iPhone в последнее время столкнулись с ситуацией, когда iPhone возле Wi-Fi сети отображает предупреждение «Слабая защита». И судя по комментариям к другим статьям, многие волнуются по этому поводу. А вдруг это небезопасно, кто-то взломал Wi-Fi сеть, или есть риск потерять какие-то данные со своего iPhone. Сейчас я поясню, что это значит, почему появляется такое предупреждение, и что можно сделать в этой ситуации.

В двух словах о защите Wi-Fi сети. Wi-Fi сеть, которая защищена паролем, для защиты использует определенный стандарт безопасности и шифрования. WEP, WPA – устаревшие. WPA2 TKIP – тоже считается не очень безопасным. Как раз на него чаще всего и ругается iPhone. WPA2 с шифрованием AES – более безопасный, используется сейчас чаще всего. WPA3 – самый новый и безопасный, пока что не очень активно используется. Подробнее в статье: тип безопасности и шифрования беспроводной сети.

Так вот, если Wi-Fi сеть, к которой вы подключили свой iPhone используется защиту WPA2 TKIP или еще более старую (WEP, WPA) , то iPhone будет писать «Слабая защита» возле Wi-Fi сети.

А если открыть свойства сети, то там будет более подробное описание и даже рекомендации, по которым можно это исправить. Например:

Такое сообщение появляется на iPhone начиная с iOS 14. Оно говорит о том, что вы подключили iPhone к Wi-Fi сети, которая защищена устаревшим и не безопасным (по мнению Apple) методом защиты. Чаще всего это именно WPA/WPA2 (TKIP), так как WEP и WPA вообще не рекомендуется использовать. Разве что кто-то по незнанию, или случайно установит их в настройках роутера.

Если сеть использует устаревший метод защиты, то действительно есть риск, что к такой сети, например, подключится какое-то чужое устройство. Не исключено, что это будет устройство злоумышленника, который подключился с целью перехватить какие-то данные пользователей, которые передаются в этой Wi-Fi сети. К которой, в том числе, подключен и ваш Айфон.

Как исправить «Слабая защита» Wi-Fi на iPhone?

Есть два варианта:

Если Wi-Fi сеть ваша и есть доступ к настройкам роутера – нужно зайти в настройки и установить безопасный метод защиты. Это нужно сделать не только для того, чтобы убрать сообщение «Слабая защита» на iPhone, а и для того, чтобы лучше защитить свою Wi-Fi сеть. Исключить проблемы с подключением новых устройств. Как это сделать, я расскажу более подробно дальше в статье

Если сеть не ваша (или ваша, но вы не хотите/не можете менять настройки) – смериться и не обращать внимание на это сообщение. Или не использовать эту Wi-Fi сеть

Забыть ее в настройках.

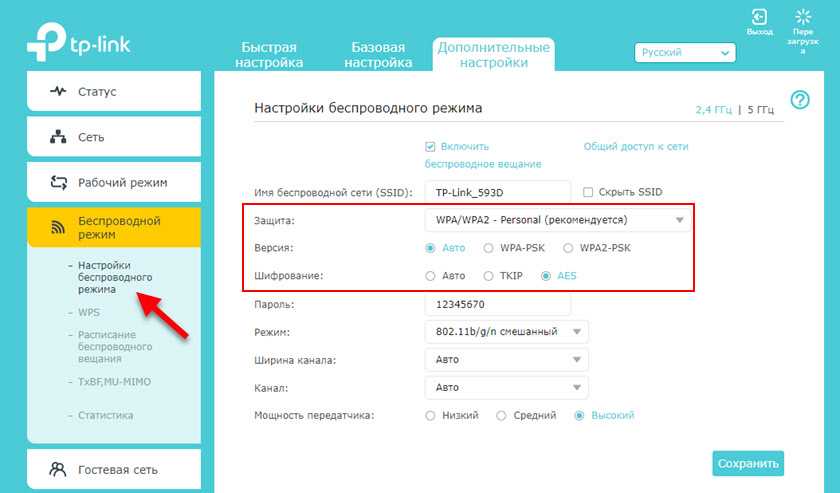

Меняем метод защиты в настройках роутера

Я не смогу дать конкретную инструкцию для всех производителей роутеров, моделей, прошивок. Покажу на примере нескольких роутеров. Но в любом случае, это делается так:

- Заходим в настройки роутера. Вот универсальная инструкция.

- Находим раздел с настройками Wi-Fi (Беспроводная сеть) .

- Если у вас двухдиапазонный роутер, то выбираем диапазон (2.4 ГГц, 5 ГГц) для которого меняем настройки. Здесь будьте внимательны. Если у вас две отдельные сети, то меняем настройки для каждой сети.

- Находим настройки безопасности и меняем метод защиты и шифрование. Лучше всего поставить WPA2-PSK с шифрованием AES.

- Сохраняем настройки и перезагружаем роутер.

Важный момент:

На роутере TP-Link:

В разделе «Дополнительные настройки» – «Настройки беспроводного режима» выбираем сеть (2.4 ГГц / 5 ГГц) и меняем защиту на WPA/WPA2 — Personal. Шифрование ставим AES.

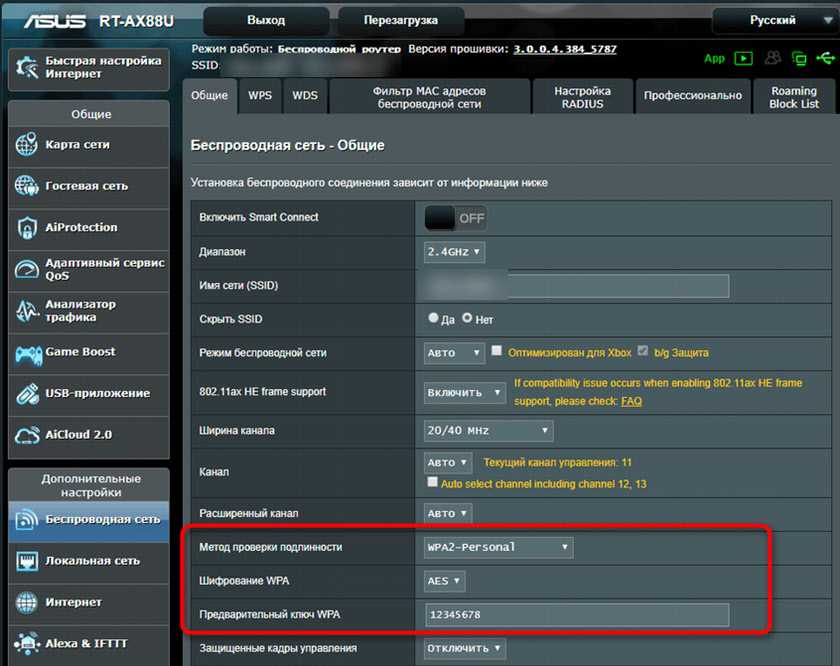

На роутере ASUS:

Достаточно установить новый «Метод проверки подлинности» и «Шифрование WPA» в разделе «Беспроводная сеть».

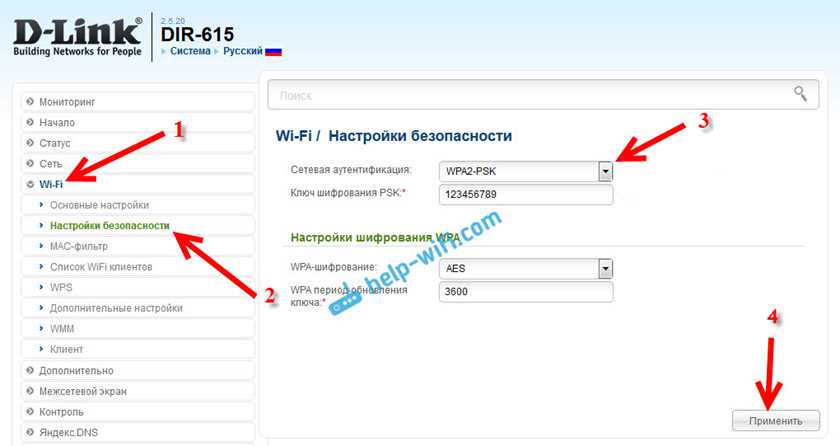

На роутерах D-Link:

Настройка «Сетевая аутентификация» в разделе «Wi-Fi» – «Настройки безопасности».

После сохранения настроек и перезагрузи роутера желательно забыть эту Wi-Fi сеть на iPhone и подключиться к ней заново. После повторного подключения сообщение «Слабая защита» должно исчезнуть.

Four areas of improvement

Four new features in WPA3 are designed to improve on WPA2. However, only one of these is mandatory for WPA3 certification: the dragon handshake. Below is a brief summary of the main features. We will go into more detail later in this section.

- More secure handshake – Simultaneous Authentication of Equals (SAE) protocol (aka the Dragonfly handshake) requires a new interaction with the network every time a device requests an encryption key, slowing down the rate of an attempted attack and making a password more resistant to dictionary and brute force attacks. It also prevents offline decryption of data.

- Replacement of wi-fi protected setup (WPS) – a simpler way to securely add new devices to a network using the Wi-Fi Device Provisioning Protocol (DPP), which allows you to securely add new devices to a network using a QR code or a password. Easy Connect makes setup especially easy for connected home and IoT devices.

- Unauthenticated encryption – Better protection when using public hotspots using Wi-Fi Enhanced Open which provides unauthenticated encryption, a standard called Opportunistic Wireless Encryption (OWE).

- Bigger session key sizes – WPA3-Enterprise will support key sizes the equivalent of 192-bit security during the authentication stage, which will be harder to crack.

Let’s take a more detailed look at the litany of acronyms mentioned above.

WEP

Первой технологией, которая была призвана защитить Wi-Fi сеть, была WEP (Wired Equivalent Privacy). Её целью было обеспечить защиту беспроводной сети на уровне проводной. Разработали её в 1997 году.

Для шифрования трафика здесь использовали алгоритм RC4. А в качестве ключа шифрования использовался пароль от Wi-Fi. Такой ключ шифрования использовался на точке доступа и его необходимо было ввести на все подключаемые устройства. Этот ключ назывался — SharedKey, так как он был известен всем участникам сети.

Существовало две разновидности WEP: WEP-40 и WEP-104. Они различались только длинной ключа.

Поддерживалось два типа аутентификации:

- без пароля — открытая сеть без шифрования;

- с паролем — защищённая сеть.

Также эта технология обеспечивала целостность данных с помощью алгоритма .

В настоящее время технология устарела, так как шифрование RC4 научились легко взламывать. Уже в 2002 году на взлом уходило от 3 до 5 минут.

Какой тип безопасности Wi-Fi я использую?

Теперь вы понимаете, почему проверка типа важна, а также то, что вы должны использовать, и почему старые протоколы не так хороши. Итак, давайте рассмотрим, как вы проверяете тип вашего соединения, чтобы убедиться, что вы используете лучшее.

Проверка типа безопасности Wi-Fi в Windows 10

В Windows 10 найдите значок Wi-Fi Connection на панели задач. Нажмите его, затем нажмите « Свойства» под текущим подключением Wi-Fi. Прокрутите вниз и найдите сведения о Wi-Fi в разделе « Свойства» . Под этим ищите Тип безопасности, который отображает протокол вашего Wi-Fi.

Проверка вашего типа безопасности Wi-Fi в macOS

Проверить тип безопасности Wi-Fi в macOS очень просто. Удерживая нажатой клавишу «Option», щелкните значок Wi-Fi на панели инструментов. Он покажет детали вашей сети, в том числе, какой тип безопасности вы используете.

Проверка вашего типа безопасности Wi-Fi в Android

Чтобы проверить на телефоне Android, зайдите в Настройки , затем откройте категорию Wi-Fi . Выберите маршрутизатор, к которому вы подключены, и просмотрите его данные. В нем будет указан тип безопасности вашего соединения

Обратите внимание, что путь к этому экрану может отличаться в зависимости от вашего устройства

Проверка типа безопасности Wi-Fi на iPhone

К сожалению, в iOS нет способа проверить вашу безопасность Wi-Fi. Если вы хотите проверить уровень безопасности вашего Wi-Fi, лучше всего использовать компьютер или войти в маршрутизатор через телефон.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

- WPA3

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Настройка защиты сети WiFi

Безопасность сети WiFi

определяется настройками точки доступа. Несколько этих настроек прямо влияют

на безопасность сети.

Режим доступа к сети WiFi

Точка доступа может работать в одном из двух режимов —

открытом или защищенном. В случае открытого доступа, подключиться к точке

досутпа может любое устройство. В случае защищенного доступа подключается

только то устройство, которое передаст правильный пароль доступа.

Существует три типа (стандарта) защиты WiFi

сетей:

-

WEP (Wired Equivalent Privacy). Самый первый стандарт

защиты. Сегодня фактически не обеспечивает защиту, поскольку взламывается

очень легко благодаря слабости механизмов защиты. -

WPA (Wi-Fi Protected Access). Хронологически второй

стандарт защиты. На момент создания и ввода в эксплуатацию обеспечивал

эффективную защиту WiFi

сетей. Но в конце нулевых годов были найдены возможности для взлома

защиты WPA через уязвимости в механизмах

защиты. -

WPA2 (Wi-Fi Protected Access). Последний стандарт защиты. Обеспечивает

надежную защиту при соблюдении определенных правил. На сегодняшний день

известны только два способа взлома защиты WPA2.

Перебор пароля по словарю и обходной путь, через службу WPS.

Таким образом, для обеспечения безопасности сети WiFi

необходимо выбирать тип защиты WPA2.

Однако не все клиентские устройства могут его поддерживать. Например

Windows XP SP2 поддерживает только WPA.

Помимо выбора стандарта WPA2 необходимы дополнительные

условия:

Пароль для доступа к сети WiFi необходимо составлять следующим образом:

-

Используйте буквы и цифры в пароле. Произвольный набор

букв и цифр. Либо очень редкое, значимое только для вас, слово или фразу. -

Не используйте простые пароли вроде имя + дата

рождения, или какое-то слово + несколько цифр, например

lena1991 или dom12345. - Если необходимо использовать только цифровой пароль, тогда его длина должна

быть не менее 10 символов. Потому что восьмисимвольный цифровой пароль

подбирается методом перебора за реальное время (от нескольких часов до

нескольких дней, в зависимости от мощности компьютера).

Если вы будете использовать сложные пароли, в

соответствии с этими правилами, то вашу WiFi сеть нельзя будет взломать

методом подбора пароля по словарю. Например, для пароля вида 5Fb9pE2a

(произвольный буквенно-цифровой), максимально возможно 218340105584896 комбинаций.

Сегодня это практически невозможно для подбора. Даже если компьютер будет

сравнивать 1 000 000 (миллион) слов в секунду, ему потребуется почти 7 лет для перебора всех значений.

WPS (Wi-Fi Protected Setup)

Если точка доступа имеет функцию WPS

(Wi-Fi Protected Setup), нужно отключить ее. Если эта функция необходима, нужно убедиться что ее

версия обновлена до следующих возможностей:

- Использование всех 8 символов пинкода вместо 4-х, как

это было вначале. - Включение задержки после нескольких попыток передачи

неправильного пинкода со

стороны клиента.

Дополнительная возможность улучшить защиту

WPS это использование цифробуквенного пинкода.

Какие 4 типа безопасности Wi-Fi?

Безопасность Wi-Fi бывает четырех разных типов

Они не все одинаково безопасны, что важно помнить, когда вы проверяете протокол своей сети

1. Протокол проводной эквивалентной конфиденциальности (WEP)

WEP — самый старый из типов безопасности, появившийся в компьютерном мире в 1997 году. Из-за своего возраста он все еще распространен в современную эпоху в старых системах. Из всех протоколов WEP считается наименее безопасным.

2. Протокол защищенного доступа Wi-Fi (WPA)

WPA прибыла как преемник WEP из-за недостатков, которые были обнаружены в WEP. Он имеет дополнительные функции по сравнению со своим старшим братом, такие как протокол целостности временного ключа (TKIP). Эта функция представляла собой динамический 128-битный ключ, который сложнее взломать, чем статический, неизменный ключ WEP.

Также была введена проверка целостности сообщений, которая сканировала любые измененные пакеты, отправленные хакерами.

3. Протокол защищенного доступа Wi-Fi 2 (WPA2)

WPA2 является преемником WPA и добавляет в него больше возможностей. Он заменил TKIP на протокол кода аутентификации цепочки сообщений (CCMP) с шифрованием в режиме счетчика, который лучше справился с шифрованием данных.

WPA2 был очень успешным и с 2004 года сохраняет свои позиции в качестве верхнего протокола. Фактически, 13 марта 2006 года Альянс Wi-Fi заявил, что все будущие устройства с торговой маркой Wi-Fi должны будут использовать WPA2.

4. Протокол защищенного доступа Wi-Fi 3 (WPA3)

WPA3 — это новичок в этом блоке, и вы можете найти его в маршрутизаторах, выпущенных в 2019 году. Благодаря этому новому формату WPA3 обеспечивает лучшее шифрование в общедоступных сетях, чтобы хакеры не могли собирать информацию с них.

Также проще подключиться к маршрутизатору WPA3 с устройством без дисплея, и у него есть некоторые дополнительные функции для защиты от атак методом перебора.

Вероятно, это будет новый стандарт WPA в будущем, поэтому неплохо бы узнать все , что вам нужно знать о WPA3.

Подключение к маршрутизатору и компьютеру с помощью WPA3

Рассмотрим, как вы можете настроить параметры WPA3 на разных маршрутизаторах в сети. Итак, здесь мы рассмотрим, как подключить роутер к компьютеру с протоколом безопасности WPA3.

В любом случае вам понадобится компьютер для взаимодействия с интерфейсом роутера. В этом разделе показано, как использовать устройство Windows для подключения к маршрутизатору и настройки WPA3.

Во-первых, вы должны забыть свою текущую домашнюю сеть. Было бы полезно, если бы вы сделали это, потому что предыдущие настройки WPA2 хранятся на компьютере. Таким образом, если вы забудете о сети, это выдаст вам ошибку, если вы выберете только опцию WPA3.

Теперь повторно подключитесь к домашнему маршрутизатору, используя текущее имя пользователя и пароль. Кроме того, вы должны выполнить следующие требования, если хотите использовать персональный протокол WPA3.

Совместимая операционная система

Используйте новейшую операционную систему Windows 10, Linux или Mac, совместимую с WPA3. В некоторых старых версиях WPA3 проявляются проблемы с совместимостью.

Карта Wi-Fi Совместимость

Ваша карта Wi-Fi должна быть совместима с WPA3. К сожалению, некоторые старые карты не поддерживают WPA3, поэтому будьте внимательны при анализе характеристик Wi-Fi карты.

Обновленные драйверы

Наконец, какое бы оборудование вы ни предпочли, важно, чтобы у вас были обновлены драйверы для всех из них. Здесь необходимо проверить, совместимы ли драйверы с сетями WPA3

Если вы уверены, что ваш компьютер соответствует требованиям, у вас будет больше шансов настроить устройство с возможностью подключения WPA3. В противном случае вы можете столкнуться с проблемами при использовании новейшего протокола для доступа в Интернет.

Easy Connect

Easy Connect – это признание наличия в мире огромного количества устройств, присоединённых к сети. И хотя, возможно, не все люди захотят обзавестись умными домами, у среднего человека к домашнему маршрутизатору сегодня, скорее всего, подключено больше устройств, чем в 2004 году. Easy Connect – попытка Wi-Fi альянса сделать подсоединение всех этих устройств более интуитивным.

Вместо того, чтобы каждый раз при добавлении устройства вводить пароль, у устройств будут уникальные QR-коды – и каждый код устройства будет работать как публичный ключ. Для добавления устройства можно будет просканировать код при помощи смартфона, уже соединённого с сетью.

После сканирования устройство обменяется с сетью ключами аутентификации для установления последующей связи. Протокол Easy Connect не связан с WPA3 – устройства, сертифицированные для него, должны иметь сертификат для WPA2, но не обязательно сертификат для WPA3.

Как переключить маршрутизатор на WPA3

WPA3 является последней версией протокола безопасности Wi-Fi и предлагает большую степень защиты. Если ваш маршрутизатор поддерживает WPA3, вы можете легко переключиться на него, следуя этим шагам:

- Зайдите в настройки маршрутизатора. Для этого введите в браузере адрес вашего маршрутизатора и введите учетные данные для доступа к устройству.

- Найдите вкладку «Шифрование» и выберите WPA3 в качестве типа безопасности Wi-Fi.

- Сохраните настройки и перезагрузите маршрутизатор.

Если на вашем компьютере установлена операционная система Windows 11, вам может потребоваться обновить ее до последней версии, чтобы поддерживать WPA3. Для этого перейдите в Начните > Параметры > Windows Обновить > Проверить обновления.

Конфиденциальность

Конфиденциальность в общедоступных сетях Wi-Fi стала проблемой, которую нельзя игнорировать. Бесплатный открытый Wi-Fi, такой как кафе и аэропорты, небезопасен. Трафик можно легко отследить. Все, что передается через эту сеть через HTTP, но не через HTTPS, можно наблюдать с помощью свободно доступных инструментов. Это, конечно, незаконно, но преступники знают, что шансы быть пойманными в такой среде невелики.

WPA3 вводит индивидуальное шифрование данных. Поэтому, если я подключусь к Wi-Fi в моей местной кофейне, и вы тоже, у нас будет собственный уровень шифрования, который будет применяться, даже если мы не проверяли пароль. Это не означает, что само по себе это автоматическое шифрование, но это будет означать, что менее технически подкованные пользователи имеют уровень защиты, который они иначе не смогут применить.

Тип 3 — WPA и WPA2 (Wi-Fi Protected Access)

Это одни из самых современных на данный момент типов такой штуки, как Wifi шифрование и новых пока, по сути, почти не придумали.

Собственно, поколение этих типов шифрования пришло на смену многострадальному WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP.

Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не сильно безопасен.

Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении.

Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS.

Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный алгоритм.

Более длинные ключи шифрования

Большинство реализаций WPA2 используют 128-битные ключи шифрования AES. Стандарт IEEE 802.11i также поддерживает 256-битные ключи шифрования. В WPA3 более длинные размеры ключей — эквивалент 192-битной защиты — обязательны только для WPA3-Enterprise.

WPA3-Enterprise относится к корпоративной аутентификации, которая использует имя пользователя и пароль для подключения к беспроводной сети, а не просто пароль (он же предварительный ключ), типичный для домашних сетей.

Для потребительских приложений стандарт сертификации для WPA3 сделал необязательными ключи более длинных размеров. Некоторые производители будут использовать ключи более длинных размеров, поскольку теперь они поддерживаются протоколом, но потребители должны будут выбрать маршрутизатор / точку доступа, которая это делает.

Вывод

Протоколы беспроводной сети WPA3 обеспечивают более высокий уровень безопасности при просмотре веб-страниц. Таким образом, это идеальный инструмент для обеспечения безопасности коммерческих и личных сетей Wi-Fi. Он предотвращает нарушения безопасности сети, защищая вас от хакерских атак.

Поэтому ваши важные финансовые и личные данные в Интернете находятся в надежных руках. Кроме того, он позволяет сетевым администраторам настраивать свои маршрутизаторы и быстро адаптироваться к более безопасным протоколам при управлении сетями. С протоколами WPA3 вы можете считать свою сеть безопасной и использовать ее без каких-либо опасений.